Configuración de un flujo de inicio de sesión en Azure Active Directory B2C

Antes de comenzar, use el selector Elección de un tipo de directiva para elegir el tipo de directiva que va a configurar. Azure Active Directory B2C ofrece dos métodos para definir el modo en que los usuarios interactúan con las aplicaciones: por medio de flujos de usuario predefinidos o de directivas personalizadas totalmente configurables. Los pasos necesarios en este artículo son diferentes para cada método.

Introducción al flujo de inicio de sesión

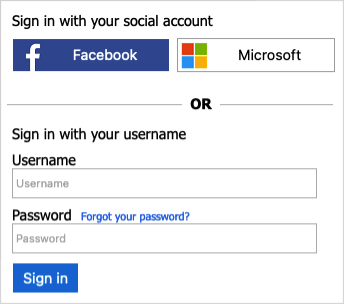

La directiva de inicio de sesión contiene las siguientes directrices:

- Inicio de sesión con una cuenta local de Azure AD B2C

- Los usuarios pueden iniciar sesión con una cuenta de redes sociales

- Restablecimiento de contraseña

- Los usuarios no pueden suscribirse a una cuenta local de Azure AD B2C. Para crear una cuenta, un administrador puede usar Azure Portal o Microsoft Graph API.

Requisitos previos

- Si todavía no lo ha hecho, registre una aplicación web en Azure Active Directory B2C.

- Complete los pasos detallados en Creación de flujos de usuario y directivas personalizadas en Azure Active Directory B2C.

Creación de un flujo de usuario de inicio de sesión

Para agregar la directiva de inicio de sesión:

Inicie sesión en Azure Portal.

Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

En Azure Portal, busque y seleccione Azure AD B2C.

En Directivas, seleccione Flujos de usuario y Nuevo flujo de usuario.

En la página Crear un flujo de usuario, seleccione el flujo de usuario Iniciar sesión.

En Seleccione una versión, elija Recomendada y, luego, seleccione Crear. Más información sobre las versiones del flujo de usuario.

Escriba un nombre para el flujo de usuario. Por ejemplo, signupsignin1.

En Proveedores de identidades, seleccione al menos un proveedor de identidades:

- En Cuentas locales, seleccione una de las opciones siguientes: Email signin (Inicio de sesión de correo electrónico), User ID signin (Inicio de sesión de usuario), Phone signin (Inicio de sesión de teléfono), Phone/Email signin (Inicio de sesión de teléfono o correo electrónico), User ID/Email signin (Inicio de sesión de id. de usuario o correo electrónico) o None (Ninguno). Más información.

- En Proveedores de identidades sociales, seleccione cualquiera de los proveedores de identidades sociales o empresariales externos que haya configurado. Más información.

En Autenticación multifactor, si quiere exigir la comprobación de la identidad de los usuarios con un segundo método de autenticación, elija el tipo de método y cuándo aplicar la autenticación multifactor (MFA). Más información.

En Acceso condicional, si ha configurado directivas de acceso condicional para el inquilino de Azure AD B2C y quiere habilitarlas para este flujo de usuario, active la casilla Aplicar directivas de acceso condicional. No es necesario especificar un nombre de directiva. Más información.

En Notificaciones de la aplicación, elija las notificaciones que quiere que se devuelvan a la aplicación en el token. Para obtener la lista completa de valores, seleccione Mostrar más, elija los valores y, después, seleccione Aceptar.

Nota:

También puede crear atributos personalizados para usarlos en el inquilino de Azure AD B2C.

Haga clic en Crear para agregar el flujo de usuario. El prefijo B2C_1 se anexa automáticamente al nombre.

Prueba del flujo de usuario

- Seleccione el flujo de usuario que ha creado para abrir su página de información general y, luego, Ejecutar flujo de usuario.

- En Aplicación, seleccione la aplicación web denominada webapp1 que registró anteriormente. La dirección URL de respuesta debe mostrar

https://jwt.ms. - Haga clic en Ejecutar flujo de usuario.

- Debería poder iniciar sesión con la cuenta que ha creado (mediante MS Graph API), sin el vínculo de registro. El token devuelto incluye las notificaciones que ha seleccionado.

Eliminación del vínculo de registro

El perfil técnico SelfAsserted-LocalAccountSignin-Email es autoafirmado, y se invoca durante el flujo de registro o de inicio de sesión. Para quitar el vínculo de registro, establezca los metadatos de setting.showSignupLink en false. Invalide los perfiles técnicos de SelfAsserted-LocalAccountSignin-Email en el archivo de extensión.

Abra el archivo de extensiones de la directiva. Por ejemplo,

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.Busque el elemento

ClaimsProviders. Si el elemento no existe, agréguelo.Agregue el siguiente proveedor de notificaciones al elemento

ClaimsProviders:<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->Dentro del elemento

<BuildingBlocks>, agregue el siguiente valor de ContentDefinition para hacer referencia a la versión 1.2.0 o un URI de datos más reciente:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Carga y prueba de la directiva

- Inicie sesión en Azure Portal.

- Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

- Elija Todos los servicios en la esquina superior izquierda de Azure Portal, y busque y seleccione Registros de aplicaciones.

- Seleccione Marco de experiencia de identidad.

- Seleccione Cargar directiva personalizada y cargue el archivo de la directiva que ha modificado, TrustFrameworkExtensions.xml.

- Seleccione la directiva de inicio de sesión que cargó y haga clic en el botón Ejecutar ahora.

- Debería poder iniciar sesión con la cuenta que ha creado (mediante MS Graph API), sin el vínculo de registro.