Configurar Azure Active Directory B2C con el protector de aplicaciones web de Akamai

Aprenda a habilitar el protector de aplicaciones web de Akamai para el inquilino de Azure Active Directory B2C (Azure AD B2C) mediante dominios personalizados. El protector de aplicaciones web de Akamai ayuda a la organización a proteger sus aplicaciones web frente a ataques malintencionados que pretenden aprovechar vulnerabilidades como la inserción de SQL y el scripting entre sitios.

Más información en akamai.com: ¿Qué es un firewall de aplicaciones web (WAF)?

Ventajas del uso de WAF:

- Control de la administración del tráfico en los servicios

- Configuración delante de un inquilino de Azure AD B2C

- Manipular el tráfico para proteger y la infraestructura de identidad

Este artículo se aplica a:

WAP: protector de aplicación web KSD: Kona Site Defender

Requisitos previos

- Una suscripción de Azure

- Si no tiene una, obtenga una cuenta gratuita de Azure.

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Una cuenta de WAP de Akamai

- Vaya a akamai.com para explorar todos los productos y pruebas de Akamai

Descripción del escenario

La integración de la solución de protector de aplicaciones web de Akamai incluye los siguientes componentes:

- Azure AD B2C: el servidor de autorización que comprueba las credenciales del usuario con las directivas personalizadas en el inquilino. También se conoce como proveedor de identidades (IdP).

- Azure Front Door: habilita dominios personalizados para el inquilino de Azure B2C

- El tráfico del WAP de Akamai se enruta a Azure Front Door y, a continuación, va al inquilino de Azure AD B2C

- ¿Qué es Azure Front Door?

- WAP de Akamai: el firewall de aplicaciones web que administra el tráfico que se envía al servidor de autorización

- Consulte Protector de aplicaciones web

Integración con Azure AD B2C

Para los dominios personalizados de Azure AD B2C, use la característica de dominio personalizado en Azure Front Door.

Consulte Habilitación de dominios personalizados para Azure AD B2C.

Cuando el dominio personalizado para Azure AD B2C esté configurado mediante Azure Front Door, siga estas instrucciones para probar el dominio personalizado.

Consulte Probar el dominio personalizado y, a continuación, continúe con la sección siguiente.

Crear una cuenta de Akamai

- Vaya a akamai.com.

- Seleccione Más información.

- En la página Servicios de informática en la nube, seleccione Crear cuenta.

Crear y configurar una propiedad

Una propiedad es un archivo de configuración que indica a nuestros servidores perimetrales cómo controlar y responder a las solicitudes entrantes de los usuarios finales. Las propiedades se crean y mantienen en el Administrador de propiedades.

Para obtener más información, vaya a techdocs.akamai.com y consulte ¿Qué es una propiedad?

- Vaya a control.akamai.com para iniciar sesión: Página de inicio de sesión del centro de control de Akamai.

- Vaya al Administrador de propiedades.

- En Versión de la propiedad, seleccione TLS estándar o TLS mejorado (recomendado).

- En Nombre de host de propiedad, agregue un nombre de host de propiedad, su dominio personalizado. Por ejemplo,

login.domain.com.

Importante

Cree o modifique certificados con la configuración correcta del nombre de dominio personalizado.

Vaya a techdocs.akamai.com para configurar nombres de host HTTPS.

Valores de configuración de la propiedad del servidor de origen

Use la siguiente configuración para el servidor de origen.

- En Tipo de origen, escriba su tipo.

- En Nombre de host del servidor de origen, escriba el nombre de host. Por ejemplo:

yourafddomain.azurefd.net - En Encabezado de host de reenvío, elija Encabezado de host entrante.

- En Nombre de host de clave de caché, elija Encabezado de host entrante.

Configurar el DNS

Cree un registro de nombre canónico (CNAME) en el DNS, como login.domain.com, que apunte al nombre de host de Edge en el campo de nombre de host de propiedad.

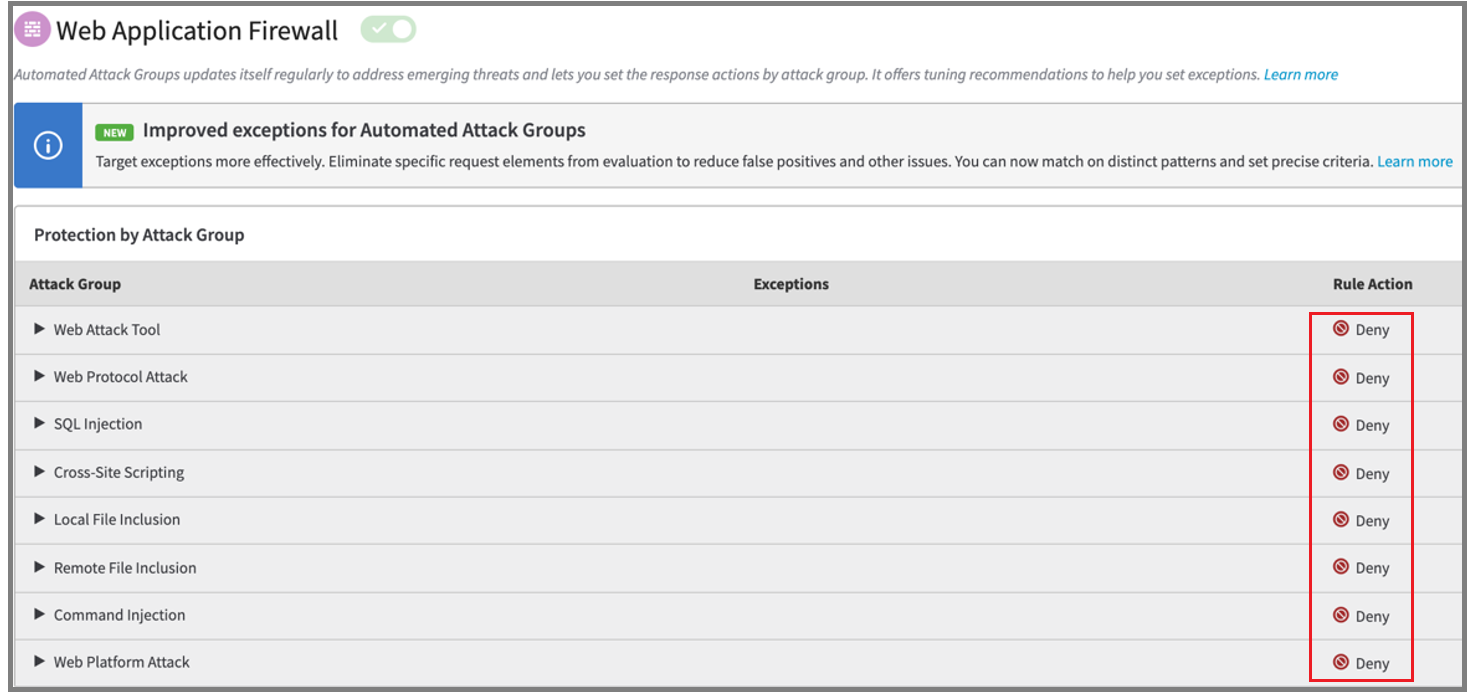

Configurar el protector de aplicaciones web de Akamai

Para empezar a trabajar con la configuración del WAP, vaya a techdocs.akamai.com y Aplicación & Protector de API.

Durante la configuración, para los elementos de Grupo de ataques, en Acciones de regla, seleccione Denegar.

Prueba de la configuración

Para garantizar que el tráfico a Azure AD B2C pasa por el dominio personalizado:

- Confirmar que WAP enruta las solicitudes entrantes al dominio personalizado de Azure AD B2C

- Garantizar una conexión TLS válida

- Asegurarse de que Azure AD B2C establece las cookies correctamente para el dominio personalizado

- El panel de WAP de la consola de Defender for Cloud tiene gráficos de tráfico de WAP

- También aparece el tráfico de ataque