Tutorial: Configuración de Azure Active Directory B2C con Datawiza para proporcionar un acceso híbrido seguro

En este tutorial, obtendrá información sobre cómo integrar Azure Active Directory B2C (Azure AD B2C) con Datawiza Access Proxy (DAP),, que permite el inicio de sesión único (SSO) y el control de acceso granular, lo que ayuda a Azure AD B2C a proteger las aplicaciones heredadas en el entorno local. Con esta solución, las empresas pueden pasar rápidamente de un sistema heredado a Azure AD B2C sin tener que reescribir las aplicaciones.

Requisitos previos

Para empezar, necesitará lo siguiente:

- Una suscripción a Microsoft Entra

- Si no tiene una, puede obtener una cuenta gratuita de Azure

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Docker, una plataforma abierta para desarrollar, enviar y ejecutar aplicaciones, debe ejecutar DAB.

- Las aplicaciones se pueden ejecutar en cualquier plataforma, como máquinas virtuales y equipos sin sistema operativo.

- Una aplicación del entorno local que se va a cambiar de un sistema de identidad heredado a Azure AD B2C.

- En este tutorial, DAB se implementa en el mismo servidor que la aplicación.

- La aplicación se ejecuta en el localhost 3001 y DAP redirecciona el tráfico con un proxy a la aplicación mediante el localhost 9772.

- El tráfico a la aplicación llega primero a DAB y luego se redirecciona con un proxy a la aplicación.

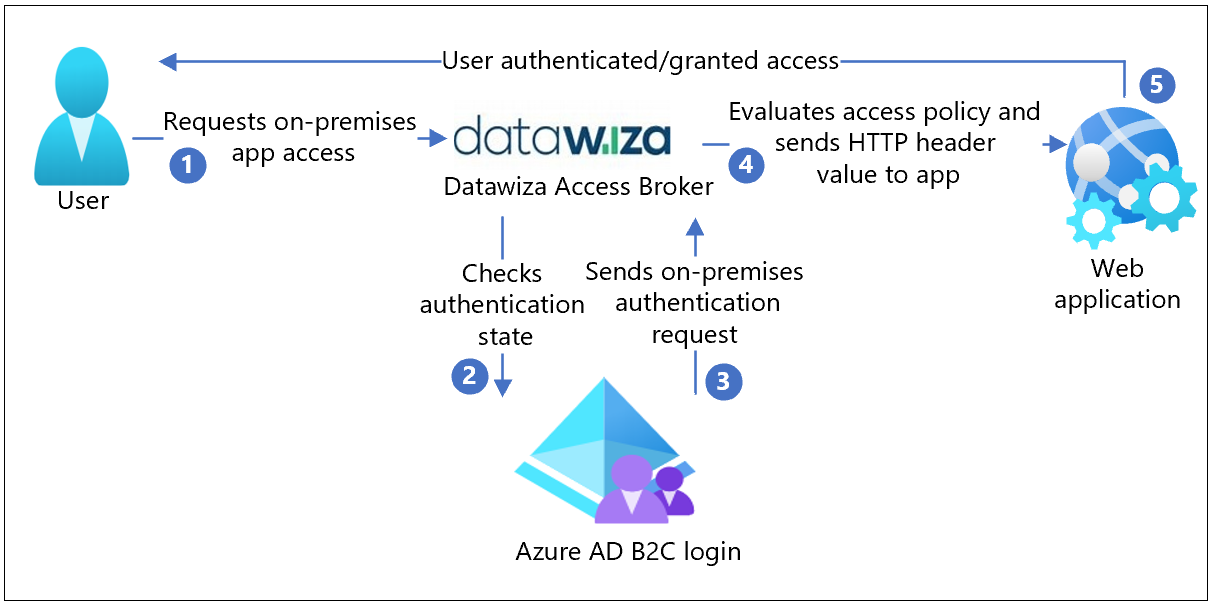

Descripción del escenario

La integración de Datawiza incluye los componentes siguientes:

- Azure AD B2C: servidor de autorización para comprobar las credenciales del usuario.

- Los usuarios autenticados acceden a las aplicaciones del entorno local con una cuenta local almacenada en el directorio de Azure AD B2C.

- Datawiza Access Proxy (DAP): servicio que pasa la identidad a las aplicaciones mediante encabezados HTTP.

- Datawiza Cloud Management Console (DCMC): consola de administración para DAB. La interfaz de usuario de DCMC y las API RESTful facilitan la administración de las configuraciones de DAB y las directivas de control de acceso.

En el siguiente diagrama de arquitectura se muestra la implementación.

- El usuario solicita acceso a una aplicación del entorno local. DAB redirecciona la solicitud a la aplicación a través de un proxy.

- DAP comprueba el estado de autenticación del usuario. Sin token de sesión ni un token válido, el usuario va a Azure AD B2C para autenticarse.

- Azure AD B2C envía la solicitud del usuario al punto de conexión especificado durante el registro de DAP en el inquilino de Azure AD B2C.

- DAP evalúa las directivas de acceso y calcula los valores de atributo de los encabezados HTTP reenviados a la aplicación. DAP podría llamar al proveedor de identidades (IdP) con el fin de recuperar información para establecer los valores de encabezado. DAP establece los valores de encabezado y envía la solicitud a la aplicación.

- El usuario se autentica y tiene acceso a la aplicación.

Incorporación con Datawiza

Para integrar una aplicación local heredada con Azure AD B2C, póngase en contacto con Datawiza.

Configuración del inquilino de Azure AD B2C

Vaya a docs.datawiza.com para:

Aprenda a registrar la aplicación web en un inquilino de Azure AD B2C y configurar un flujo de usuario de registro e inicio de sesión. Para más información, consulte Azure AD B2C.

Configurar un flujo de usuario en Azure Portal.

Nota

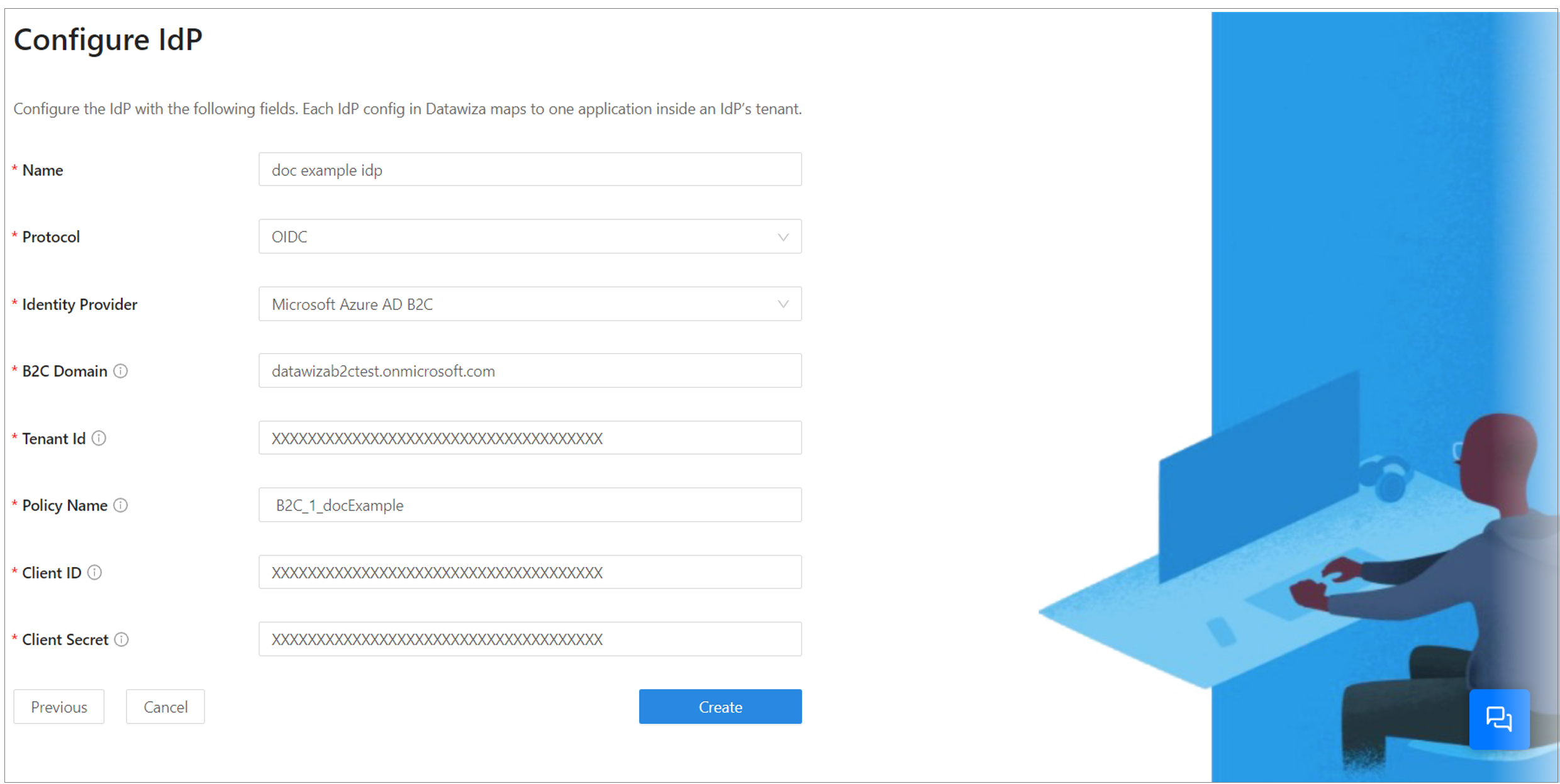

Cuando configure DAB en DCMC, necesitará el nombre del inquilino, el nombre del flujo de usuario, el id. de cliente y el secreto de cliente.

Creación de una aplicación en DCMC

En DCMC, cree una aplicación y genere un par de claves de

PROVISIONING_KEYyPROVISIONING_SECRETpara esta aplicación. Consulte Datawiza Cloud Management Console.Configure el IdP con Azure AD B2C. Consulte 1ª parte: Configuración de Azure AD B2C.

Ejecución de DAB con una aplicación basada en encabezados

Para ejecutar DAP, puede usar Docker o Kubernetes. Use la imagen de Docker para que los usuarios creen una aplicación basada en encabezados de ejemplo.

Para obtener más información sobre cómo configurar la integración de DAP y SSO, vea Implementación de Datawiza Access Proxy con su aplicación.

Se proporciona una imagen docker-compose.yml file de Docker de ejemplo. Inicie sesión en el registro de contenedores para descargar las imágenes de DAP y la aplicación basada en encabezados.

Implemente Datawiza Access Proxy con su aplicación.

version: '3' services: datawiza-access-broker: image: registry.gitlab.com/datawiza/access-broker container_name: datawiza-access-broker restart: always ports: - "9772:9772" environment: PROVISIONING_KEY: ############################# PROVISIONING_SECRET: ############################# header-based-app: image: registry.gitlab.com/datawiza/header-based-app container_name: ab-demo-header-app restart: always environment: CONNECTOR: B2C ports: - "3001:3001"La aplicación basada en encabezados tiene SSO habilitado con Azure AD B2C.

Abra un explorador y escriba

http://localhost:9772/.Aparece una página de inicio de sesión de Azure AD B2C.

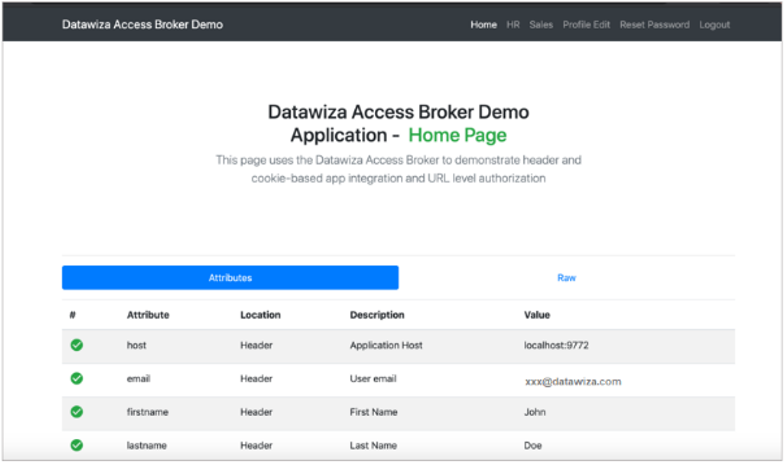

Paso de atributos de usuario a la aplicación basada en encabezados

DAB obtiene los atributos de usuario del IdP y se los pasa a la aplicación con un encabezado o una cookie. Después de configurar los atributos de usuario, aparece una marca verificación verde para dichos atributos.

Más información: Pasar atributos de usuario, como la dirección de correo electrónico, el nombre y el apellido, a la aplicación basada en encabezados.

Prueba del flujo

- Vaya a la dirección URL de la aplicación local.

- DAP redirecciona a la página que configuró en el flujo de usuario.

- Seleccione el IdP en la lista.

- Cuando el sistema se lo pida, escriba sus credenciales. Si es necesario, incluya un token de autenticación multifactor Microsoft Entra.

- Se le redirige a Azure AD B2C, que reenvía la solicitud de la aplicación al URI de redirección de DAP.

- DAB evalúa las directivas, calcula los encabezados y envía el usuario a la aplicación de nivel superior.

- Aparece la aplicación solicitada.