Tutorial para configurar HYPR con Azure Active Directory B2C

En este tutorial, aprenderá a configurar Azure Active Directory B2C (Azure AD B2C) con HYPR. Cuando Azure AD B2C es el proveedor de identidades (IdP), puede integrar HYPR con aplicaciones de cliente para la autenticación sin contraseña. HYPR reemplaza las contraseñas con cifrados de clave pública que ayudan a prevenir el fraude, la suplantación de identidad y la reutilización de credenciales.

Requisitos previos

Para empezar, necesitará lo siguiente:

Una suscripción de Azure

- Si no tiene una, puede obtener una cuenta gratuita de Azure

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Un inquilino de la nube HYPR

- Solicitud de una demostración personalizada de HYPR

- Un dispositivo móvil de un usuario registrado mediante las API de REST de HYPR o el Administrador de dispositivos de HYPR en el inquilino de HYPR.

- Por ejemplo, consulte SDK de HYPR para Java Web.

Descripción del escenario

La integración de HYPR tiene los siguientes componentes:

- Azure AD B2C: el servidor de autorización para comprobar las credenciales de usuario o el proveedor de identidades (IdP)

- Aplicaciones web y móviles: para aplicaciones móviles o web protegidas por HYPR y Azure AD B2C

- HYPR tiene un SDK móvil y una aplicación móvil para iOS y Android

- Aplicación móvil HYPR: úsela para este tutorial, si no usa los SDK móviles en las aplicaciones móviles.

- API de REST de HYPR: registro y autenticación de dispositivos de usuario

- Vaya a apidocs.hypr.com para las API sin contraseña de HYPR.

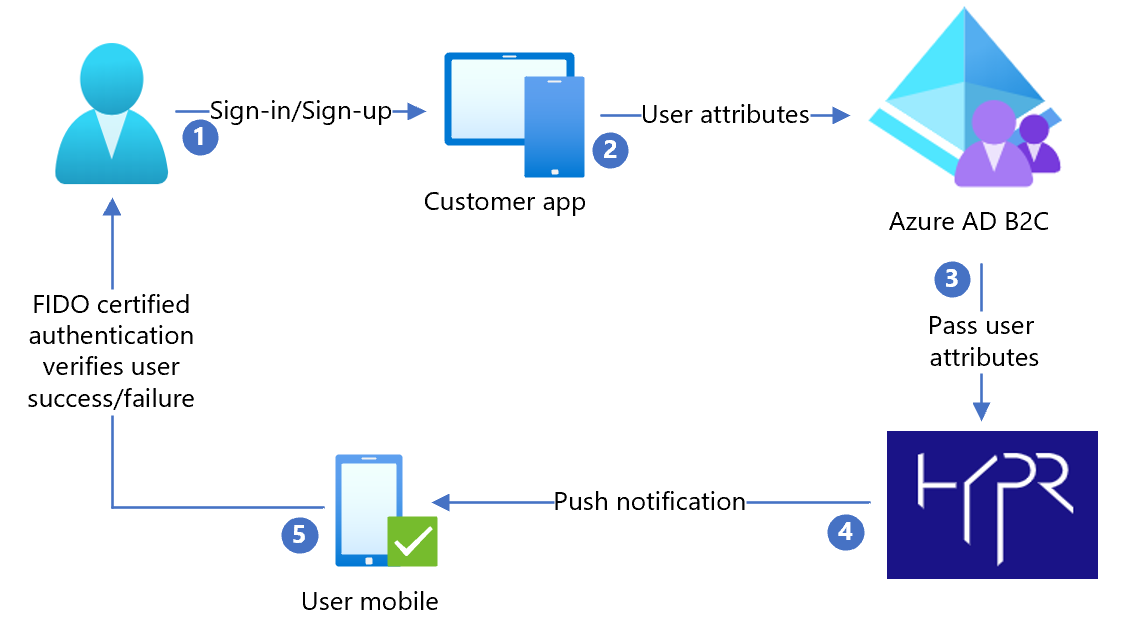

En el siguiente diagrama de arquitectura se muestra la implementación.

- El usuario llega a una página de inicio de sesión y selecciona el inicio de sesión o el registro. El usuario escribe el nombre de usuario.

- La aplicación envía los atributos de usuario a Azure AD B2C para la comprobación de identificación.

- Azure AD B2C envía los atributos del usuario a HYPR para autenticar al usuario a través de la aplicación móvil HYPR.

- HYPR envía una notificación push al dispositivo móvil de usuario registrado para una autenticación con certificación de Fast Identity Online (FIDO). Puede ser un PIN de huella digital, biométrico o descentralizado del usuario.

- Una vez que el usuario reconoce la notificación push, se le concede o deniega el acceso a la aplicación del cliente.

Configuración de la directiva de Azure AD B2C

Siga las instrucciones de Paquete de inicio de directivas personalizadas para descargar Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Configure la directiva para el inquilino de Azure AD B2C.

Nota:

Actualice las directivas para que se relacionen con su inquilino.

Prueba del flujo de usuario

- Abra el inquilino de Azure AD B2C.

- En Directivas, seleccione Identity Experience Framework.

- Seleccione el signUpSignIn que ha creado.

- Seleccione Ejecutar flujo de usuario.

- Para Aplicación, seleccione la aplicación registrada (el ejemplo es JWT).

- Para URL de respuesta, seleccione la URL de redireccionamiento.

- Seleccione Ejecutar flujo de usuario.

- Complete el flujo de inscripción para crear una cuenta.

- Una vez creado el atributo de usuario, se llama a HYPR.

Sugerencia

Si el flujo está incompleto, confirme que el usuario está guardado en el directorio.