Configuración de itsme OpenID Connect (OIDC) con Azure Active Directory B2C

La aplicación de identificación digital itsme le permite iniciar sesión de forma segura sin lectores de tarjetas, contraseñas, autenticación en dos fases ni códigos PIN múltiples. La aplicación itsme proporciona una autenticación sólida de cliente con una identidad comprobada. En este artículo, aprenderá a integrar la autenticación de Azure AD B2C con itsme OpenID Connect (OIDC) mediante una directiva de flujo de usuario de secreto de cliente.

Requisitos previos

Para empezar, necesitará lo siguiente:

- Suscripción a Azure. Si no tiene una suscripción, puede crear una cuenta gratuita.

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure.

- El identificador de cliente, también conocido como código de asociado, proporcionado por itsme.

- El código de servicio proporcionado por itsme.

- El secreto de cliente de la cuenta de itsme.

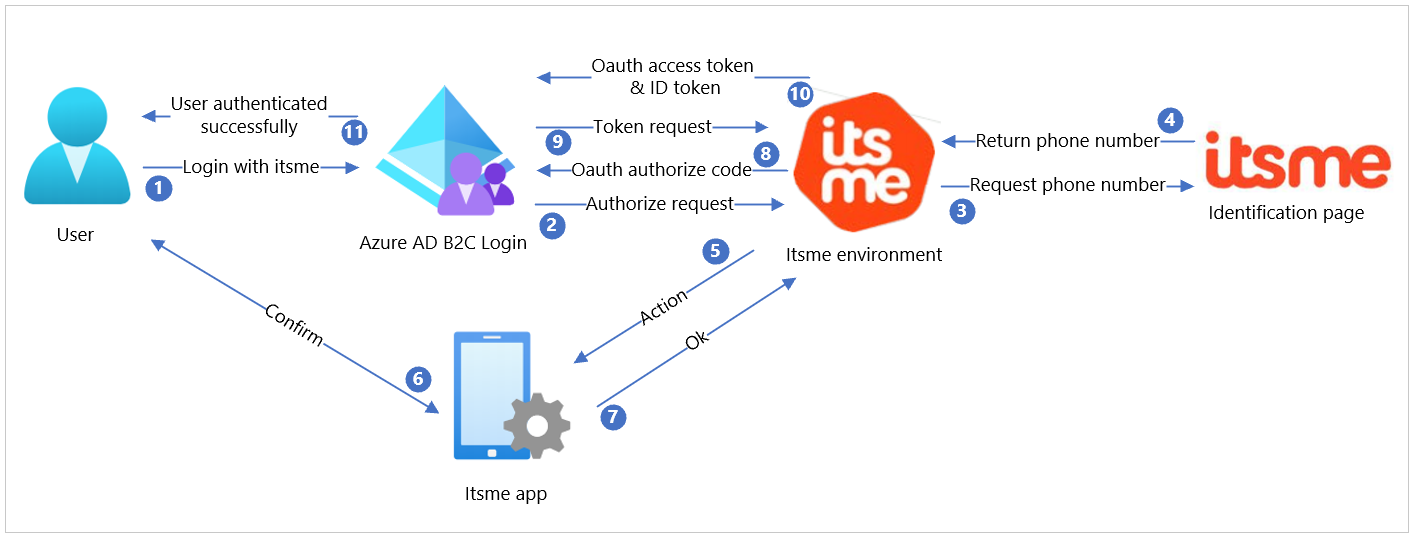

Descripción del escenario

| Paso | Description |

|---|---|

| 1 | En el sitio web o la aplicación, adapte el flujo de usuario de Azure AD B2C para incluir el botón Iniciar sesión con itsme. El flujo de interacción se inicia cuando el usuario hace clic en este botón. |

| 2 | Azure AD B2C inicia el flujo de OpenID Connect mediante el envío de una solicitud de autorización a la API de secreto de cliente de itsme. Un punto de conexión de configuración de OpenID o conocido está disponible y contiene información sobre los puntos de conexión. |

| 3 | El entorno itsme redirige al usuario a la página de autoidentificación de itsme, que permite al usuario rellenar su número de teléfono. |

| 4 | El entorno itsme recibe el número de teléfono del usuario y valida la corrección. |

| 5 | Si el número de teléfono pertenece a un usuario de itsme activo, se crea una acción para la aplicación itsme. |

| 6 | El usuario abre la aplicación itsme, comprueba la solicitud y confirma la acción. |

| 7 | La aplicación indica al entorno itsme que se ha confirmado la acción. |

| 8 | El entorno itsme devuelve el código de autorización de OAuth a Azure AD B2C. |

| 9 | Con el código de autorización, Azure AD B2C realiza una solicitud de token. |

| 10 | El entorno itsme comprueba la solicitud de token y, si sigue siendo válida, devuelve el token de acceso de OAuth y el token de identificador que contiene la información de usuario solicitada. |

| 11 | Por último, se redirige al usuario a la URL de redireccionamiento como un usuario autenticado. |

Incorporación con itsme

Para crear una cuenta con itsme, visite itsme en Azure Marketplace.

Active su cuenta de itsme mediante el envío de un correo electrónico a onboarding@itsme.be. Recibirá un código de asociado y un código de servicio que se necesitarán para la configuración de B2C.

Después de la activación de la cuenta de asociado de itsme, recibirá un correo electrónico con un vínculo de un solo uso al secreto de cliente.

Siga las instrucciones que encontrará en itsme para completar la configuración.

Integración con Azure AD B2C

Configuración de un nuevo proveedor de identidades en Azure AD B2C

Nota:

Si todavía no tiene uno, cree un inquilino de Azure AD B2C vinculado a la suscripción de Azure.

Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar al inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

En Servicios de Azure, seleccione Azure AD B2C (o seleccione Más servicios y utilice el cuadro de búsqueda Todos los servicios para buscar Azure AD B2C).

Seleccione Proveedores de identidades y luego Nuevo proveedor de OpenID Connect.

Rellene el formulario con la siguiente información:

Propiedad Valor Nombre itsme URL de metadatos https://oidc.<environment>.itsme.services/clientsecret-oidc/csapi/v0.1/.well-known/openid-configuration

donde<environment>ese2e(entorno de prueba) oprd(producción)ClientID Su Id. de cliente, también conocido como Código de asociado Secreto del cliente Su valor de client_secret Ámbito Servicio OpenID: correo electrónico del perfil de YOURSERVICECODE [teléfono] [dirección] Tipo de respuesta código Modo de respuesta Query Sugerencia de dominio Se puede dejar vacío UserID sub Display Name (Nombre para mostrar) name Nombre propio given_name Surname family_name Email email Seleccione Guardar.

Configuración de un flujo de usuario

En el inquilino de Azure AD B2C, en Directivas, seleccione Flujos de usuario.

Seleccione Nuevo flujo de usuario.

Seleccione Registrarse e iniciar sesión, seleccione una versión y, a continuación, seleccione Crear.

Escriba un nombre.

En la sección Proveedores de identidades, seleccione itsme.

Seleccione Crear.

Seleccione el nombre del flujo de usuario para abrir el flujo de usuario recién creado.

Seleccione Propiedades y ajuste los valores siguientes:

- Cambie el valor de Acceso y duración del token de id. (minutos) a 5.

- Cambie el valor de Vigencia de la ventana deslizante del token de actualización a Sin expiración.

Registro de una aplicación

En el inquilino de B2C, en Administrar, seleccione Registros de aplicaciones>Nuevo registro.

Proporcione un Nombre para la aplicación y escriba su URI de redirección. Con fines de prueba, escriba

https://jwt.ms.Asegúrese de que el estado de la autenticación multifactor es Deshabilitado.

Seleccione Registrar.

a. Con fines de prueba, seleccione Autenticación y, en Concesión implícita, active las casillas Tokens de acceso y Tokens de id.

b. Seleccione Guardar.

Prueba del flujo de usuario

En su inquilino de B2C, en Directivas, seleccioneFlujos de usuario.

Seleccione el flujo de usuario que creó anteriormente.

Seleccione Ejecutar flujo de usuario.

a. Aplicación: seleccione la aplicación registrada.

b. URL de respuesta: seleccione la dirección URL de redireccionamiento.

Aparece la página Identifíquese de itsme.

Indique su número de teléfono móvil y seleccione Enviar.

Confirme la acción en la aplicación itsme.

Pasos siguientes

Para más información, consulte los artículos siguientes: