Configuración de TheAccessHub Admin Tool mediante Azure Active Directory B2C

En este tutorial, aprenda a integrar Azure Active Directory B2C (Azure AD B2C) con TheAccessHub Admin Tool de N8 Identity N8ID. La solución se encarga de la migración de cuentas de clientes y la administración de solicitudes de servicio de atención al cliente (CSR).

Use esta solución para los escenarios siguientes:

- Tiene un sitio y quiere migrar a Azure AD B2C.

- Sin embargo, la migración de cuentas de cliente es complicada, incluidas las contraseñas.

- Necesita una herramienta CSR para administrar las cuentas de Azure AD B2C.

- La administración de CSR delegada es un requisito.

- Quiere sincronizar y combinar los datos de repositorios en Azure AD B2C.

Requisitos previos

Para empezar, necesitará lo siguiente:

Una suscripción de Azure

- Si no tiene una, puede obtener una cuenta gratuita de Azure

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Entorno de TheAccessHub Admin Tool

- Consulte N8 Identity/contact para un nuevo entorno.

- Opcional:

- Información de conexión y credenciales para bases de datos o protocolos ligeros de acceso a directorios (LDAP) desde los que quiere migrar los datos del cliente.

- Un entorno configurado de Azure AD B2C para directivas personalizadas, si quiere integrar TheAccessHub Admin Tool en el flujo de directivas de registro.

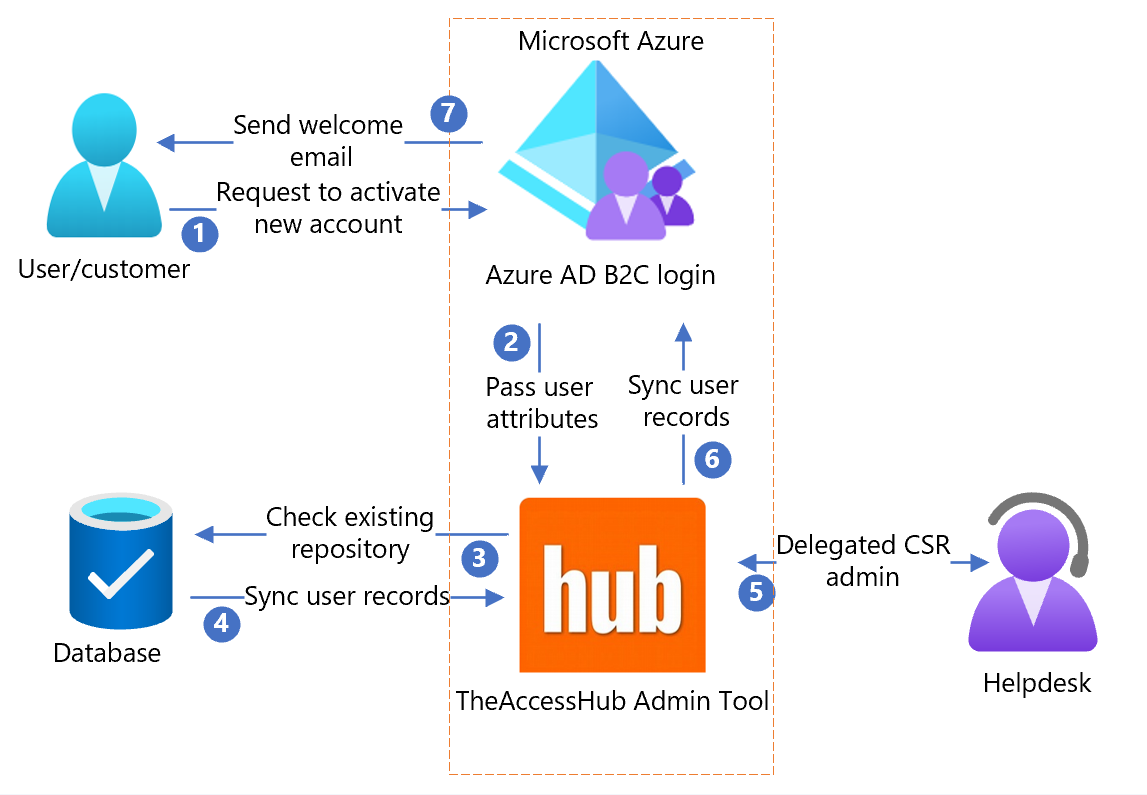

Descripción del escenario

TheAccessHub Administración Tool se ejecuta en la suscripción de Azure de N8ID o en la suscripción de cliente. En el siguiente diagrama de arquitectura se muestra la implementación.

- El usuario llega a una página de inicio de sesión, crea una cuenta y escribe información. Azure AD B2C recopila los atributos de usuario.

- Azure AD B2C llama a TheAccessHub Admin Tool y pasa los atributos de usuario.

- TheAccessHub Admin Tool comprueba la base de datos existente para obtener información del usuario actual.

- Los registros de usuario se sincronizan desde la base de datos en TheAccessHub Admin Tool.

- TheAccessHub Admin Tool comparte los datos con el CSR delegado o el administrador del departamento de soporte técnico.

- TheAccessHub Admin Tool sincroniza los registros de usuario con Azure AD B2C.

- En función de la respuesta de TheAccessHub Admin Tool, Azure AD B2C envía un correo electrónico personalizado de bienvenida a los usuarios.

Creación de un administrador global en el inquilino de Azure AD B2C

Los permisos de TheAccessHub Admin Tool actúan en nombre de un administrador global con el fin de leer información de usuario y realizar cambios en el inquilino de Azure AD B2C. Los cambios realizados en los administradores normales no afectarán a la interacción de TheAccessHub Admin Tool con el inquilino.

Para crear un administrador global:

- En Azure Portal, inicie sesión en su inquilino de Azure AD B2C como administrador.

- Vaya a Microsoft Entra ID>Usuarios.

- Seleccione New User (Nuevo usuario).

- Elija Crear usuario para crear un usuario de directorio normal y no un cliente.

- En el formulario de datos de identidad:

- Escriba el nombre de usuario, como theaccesshub.

- Escriba el nombre de la cuenta, por ejemplo, Cuenta de servicio de TheAccessHub.

- Seleccione Mostrar contraseña.

- Copie y guarde la contraseña inicial.

- Para asignar el rol Administrador global, en Usuario, seleccione el rol actual del usuario.

- Seleccione el registro Administrador global.

- Seleccione Crear.

Conexión de TheAccessHub Admin Tool con el inquilino de Azure AD B2C

TheAccessHub Admin Tool usa Microsoft Graph API para leer y realizar cambios en un directorio. Actúa como administrador global en su inquilino. Utilice las instrucciones siguientes para agregar los permisos necesarios.

Para autorizar a TheAccessHub Admin Tool el acceso a su directorio, siga estos pasos:

- Use las credenciales N8 Identity proporcionadas para iniciar sesión en TheAccessHub Administración Tool.

- Vaya a System Admin>Azure AD B2C Config.

- Seleccione Authorize Connection.

- En la ventana que se abre, inicie sesión con la cuenta de administrador global. Al iniciar sesión por primera vez con la nueva cuenta de servicio, puede aparecer un mensaje para restablecer la contraseña.

- Siga las indicaciones y seleccione Aceptar.

Configuración de un nuevo usuario de CSR mediante la identidad de empresa

Cree un usuario de CSR o del departamento de soporte técnico que acceda a TheAccessHub Admin Tool con sus credenciales de empresa de Microsoft Entra.

Para configurar un usuario de CSR o del departamento de soporte técnico con inicio de sesión único (SSO):

- Use las credenciales N8 Identity proporcionadas para iniciar sesión en TheAccessHub Administración Tool.

- Vaya a Manager Tools>Manage Colleagues.

- Seleccione Add Colleague (Agregar compañero).

- En Colleague Type, seleccione Azure Administrator.

- Para la información del perfil, seleccione una organización principal para controlar quién tiene permiso para administrar este usuario.

- En Id. de inicio de sesión o Nombre de usuario de Azure AD, especifique el nombre principal de usuario de la cuenta de Microsoft Entra del usuario.

- En la pestaña Roles de TheAccessHub, seleccione el rol administrado Departamento de soporte técnico.

- Seleccione Submit (Enviar).

Nota

El rol Departamento de soporte técnico proporciona acceso a la vista Administrar compañeros. Coloque al usuario en un grupo o hágalo propietario de una organización.

Configuración de un nuevo usuario de CSR mediante una identidad nueva

Cree un usuario de CSR o del departamento de soporte técnico para acceder a TheAccessHub Admin Tool con una nueva credencial local. Este usuario es para organizaciones que no usan Microsoft Entra ID.

Consulte AccessHub Administración Tool: Agregar administrador de compañeros sin SSO.

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a Manager Tools>Manage Colleagues.

- Seleccione Add Colleague (Agregar compañero).

- En Colleague Type, seleccione Local Administrator.

- Para la información del perfil, seleccione una organización principal para controlar quién tiene permiso para administrar este usuario.

- En la pestaña Roles de TheAccessHub, seleccione el rol administrado Departamento de soporte técnico.

- Copie el Id. o correo electrónico de inicio de sesión y los atributos de Contraseña de un solo uso. Proporciónelas al nuevo usuario para que inicie sesión en la TheAccessHub Admin Tool.

- Seleccione Submit (Enviar).

Nota

El rol Departamento de soporte técnico proporciona acceso a la vista Administrar compañeros. Coloque al usuario en un grupo o hágalo propietario de una organización.

Configuración de la administración de CSR con particiones

Los permisos para administrar clientes y usuarios de CSR o del departamento de soporte técnico en TheAccessHub Admin Tool se administran mediante una jerarquía de organización. Los compañeros y clientes tienen una organización principal. Puede asignar compañeros o grupos de compañeros como propietarios de la organización.

Los propietarios de la organización pueden administrar y cambiar los compañeros y clientes de las organizaciones u organizaciones secundarias que poseen. Para permitir que varios compañeros administren un conjunto de usuarios, cree un grupo con muchos miembros. Luego, asigne al grupo el rol de propietario de la organización. Todos los miembros del grupo podrán administrar compañeros y clientes de la organización.

Creación de un grupo nuevo

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a Organization > Manage Groups.

- Seleccione Agregar grupo.

- Escriba valores para Group name, Group description y Group owner.

- Busque y active las casillas para que los compañeros sean miembros del grupo.

- Seleccione Agregar.

- Los miembros del grupo aparecen en la parte inferior de la página. Seleccione la X de una fila para quitar un miembro.

- Seleccione Submit (Enviar).

Creación de una organización

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a Organization>Manage Organizations.

- Seleccione Add Organization.

- Proporcione valores para Organization name, Organization owner y Parent organization.

- Seleccione Submit (Enviar).

Nota

Alinee el nombre de la organización con los datos del cliente. Cuando se cargan los datos de compañeros y clientes, y se introduce el nombre de la organización en la carga, el compañero aparece en la organización. El propietario administra los clientes y compañeros de la organización y las suborganizaciones. La organización principal es responsable de la organización.

Modificación de la jerarquía mediante la vista de árbol

Use esta función para visualizar la administración de compañeros y grupos.

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a Manager Tools>Tree View.

- Para modificar la jerarquía, arrastre las organizaciones a las organizaciones primarias.

- Seleccione Guardar.

Personalización de la notificación de bienvenida

Si usa TheAccessHub Admin Tool para migrar usuarios de una solución a Azure AD B2C, puede personalizar la notificación de bienvenida del usuario. La notificación va a los usuarios durante la migración y puede incluir un vínculo para establecer una nueva contraseña en el directorio de Azure AD B2C.

Para personalizar la notificación:

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a System Admin>Notifications.

- Seleccione la plantilla Create Colleague.

- Seleccione Editar.

- Realice los cambios necesarios en Message y Template. El campo Template es compatible con HTML, y puede enviar notificaciones con formato HTML.

- Seleccione Guardar.

Migración de datos desde orígenes de datos externos a Azure AD B2C

Con TheAccessHub Admin Tool, puede importar datos de varias bases de datos, LDAP y archivos .csv y, a continuación, enviarlos a su inquilino de Azure AD B2C. Los datos se cargan para migrarlos en el tipo de compañero del usuario de Azure AD B2C dentro de TheAccessHub Admin Tool.

Sugerencia

Si el origen de datos no es Azure, los datos van a TheAccessHub Admin Tool y Azure AD B2C. Si el origen de los datos externos no es un archivo. csv del equipo, configure un origen de datos antes de realizar la carga de datos. Siga estos pasos para crear un origen de datos y cargar los datos.

Configuración de un origen de datos

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a System Admin>Data Sources.

- Seleccione Add Data Source.

- Proporcione los valores de Name y Type para este origen de datos.

- Escriba los datos del formulario para las bases de datos:

- Type: Database

- Database type: seleccione una base de datos compatible.

- Connection URL:escriba una cadena de conexión de JDBC, como

jdbc:postgresql://myhost.com:5432/databasename. - Username: nombre de usuario para acceder a la máquina virtual.

- Password: contraseña para acceder a la base de datos

- Query: consulta SQL para extraer los detalles del cliente, como

SELECT * FROM mytable;. - Seleccione Test Connection (Probar conexión). Aparece un ejemplo de datos para confirmar que la conexión funciona.

- Escriba los datos del formulario para los LDAP:

- Type: LDAP

- Host: nombre de host o dirección IP de la máquina en la que se ejecuta el servidor LDAP, como

mysite.com. - Port: número de puerto en el que escucha el servidor de LDAP.

- SSL: active la casilla para que TheAccessHub Admin Tool se comunique con LDAP mediante SSL (recomendado).

- Login DN: nombre distintivo de la cuenta de usuario (DN) para iniciar sesión y realizar la búsqueda LDAP.

- Password: contraseña del usuario.

- Base DN: DN en la parte superior de la jerarquía en la que quiere realizar la búsqueda.

- Filter: cadena de filtro LDAP para obtener los registros de cliente.

- Attributes: lista de atributos separados por comas, de sus registros de clientes, para pasar a TheAccessHub Admin Tool.

- Seleccione Test Connection. Aparece un ejemplo de datos para confirmar que la conexión funciona.

- Escriba datos para OneDrive. Type: OneDrive para la Empresa.

- Seleccione Authorize Connection.

- Una nueva ventana le pide que inicie sesión en OneDrive. Inicie sesión con acceso de lectura en la cuenta de OneDrive. TheAccessHub Admin Tool lee archivos de carga .csv.

- Siga las indicaciones y seleccione Aceptar.

- Seleccione Guardar.

Sincronización de datos del origen de datos en Azure AD B2C

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a System Admin>Data Synchronization.

- Seleccione New Load.

- Colleague Type: usuario de Azure AD B2C.

- Seleccione Origen. En el cuadro de diálogo, seleccione el origen de datos. Si creó un origen de datos de OneDrive, seleccione el archivo.

- Para crear nuevas cuentas de cliente con esta carga, cambie la primera directiva, IF colleague not found in TheAccessHub THEN: Do Nothing.

- Para actualizar las cuentas de cliente, cambie la segunda directiva, IF source and TheAccessHub data mismatch THEN: Do Nothing.

- Seleccione Next (Siguiente).

- En Configuración de asignación de búsqueda, identifique la correlación de registros de carga con los clientes de TheAccessHub Administración Tool.

- Seleccione atributos de identificación de origen. Haga coincidir los atributos de TheAccessHub Admin Tool con los mismos valores. Si hay una coincidencia, el registro se invalida. De lo contrario, se creará un nuevo clúster.

- Secuencie el número de comprobaciones. Por ejemplo, podría comprobar primero el correo electrónico y, después, el nombre y el apellido.

- En el menú de la izquierda, seleccione Data Mapping.

- En Data-Mapping configuration, asigne qué atributos de TheAccessHub Admin Tool se deben rellenar a partir de los atributos de origen. Los atributos sin asignar permanecerán sin cambios para los clientes. Si asigna el atributo

org_namecon un valor de organización actual, los clientes creados van a la organización. - Seleccione Next (Siguiente).

- Para que esta carga sea periódica, seleccione Daily/Weekly o Monthly. De lo contrario, mantenga el valor predeterminado Now.

- Seleccione Submit (Enviar).

- Para la programación Now, se agrega un nuevo registro a Data Synchronizations.

- Cuando la validación sea del 100 %, seleccione el nuevo registro para ver el resultado. En el caso de las cargas programadas, estos registros solo aparecerán después del tiempo programado.

- Si no hay ningún error, seleccione Run. De lo contrario, para eliminar la carga, en el menú More, seleccione Remove.

- Si hay errores, puede actualizar manualmente los registros. En cada registro, seleccione Update y realice correcciones.

- Cuando la sincronización de datos es del 100 %, los clientes aparecen o reciben cambios en Azure AD B2C.

Sugerencia

Si hay varios errores, puede continuar con ellos y resolverlos más adelante. En TheAccessHub Administración Tool, use intervenciones de soporte técnico.

Sincronización de datos del cliente de Azure AD B2C

Como operación única o continua, TheAccessHub Admin Tool puede sincronizar toda la información del cliente de Azure AD B2C en TheAccessHub Admin Tool. Esta operación garantiza que los administradores de CSR o del departamento de soporte técnico ven la información actualizada del cliente.

Para sincronizar los datos de Azure AD B2C en TheAccessHub Admin Tool:

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a System Admin>Data Synchronization.

- Seleccione New Load.

- Colleague Type: usuario de Azure AD B2C.

- En Options, deje los valores predeterminados.

- Seleccione Next (Siguiente).

- Para Data Mapping & Search, deje los valores predeterminados. Excepción: si asigna el atributo

org_namea un valor de organización actual, los clientes creados aparecen en la organización. - Seleccione Next (Siguiente).

- Si quiere que esta carga sea periódica, especifique una programación Daily/Weekly o Monthly. De lo contrario, deje el valor predeterminado Now. Se recomienda que se repita.

- Seleccione Submit (Enviar).

- Si seleccionó Now, aparecerá un nuevo registro en Data Synchronizations. Cuando la validación sea del 100 %, seleccione el nuevo registro para ver el resultado de la carga. En el caso de las cargas programadas, estos registros solo aparecerán después del tiempo programado.

- Si no hay ningún error, seleccione Run. De lo contrario, para eliminar la carga, en el menú More, seleccione Remove.

- Si hay errores, actualice manualmente cada registro y seleccione Actualizar.

- Cuando la sincronización de datos es del 100 %, se inician los cambios.

Sugerencia

Si hay varios errores, puede continuar con ellos y resolverlos más adelante. En TheAccessHub Administración Tool, use intervenciones de soporte técnico.

Configuración de directivas de Azure AD B2C

Si sincroniza ocasionalmente TheAccessHub Admin Tool, es posible que no esté actualizado con Azure AD B2C. Puede usar las directivas de Azure AD B2C y la API de TheAccessHub Admin Tool para informar a TheAccessHub Admin Tool de los cambios. Esta solución requiere conocimientos técnicos de las directivas personalizadas de Azure AD B2C.

Creación de una credencial segura para invocar a la API de TheAccessHub Admin Tool

En el caso de las directivas personalizadas de registro, los pasos siguientes permiten un certificado seguro para notificar a TheAccessHub Admin Too la presencia de nuevas cuentas.

- Use las credenciales N8ID proporcionadas para iniciar sesión en TheAccessHub Admin Tool.

- Vaya a System Admin>Admin Tools>API Security.

- Seleccione Generar.

- Copie el valor de Certificate Password.

- Seleccione Download para obtener el certificado de cliente.

- Use la instrucción en Autenticación con certificados de cliente HTTPS para agregar el certificado de cliente a Azure AD B2C.

Recuperación de los ejemplos de directivas personalizadas

- Use las credenciales N8 Identity proporcionadas para iniciar sesión en TheAccessHub Administración Tool.

- Vaya a System Admin>Admin Tools>Azure B2C Policies.

- Especifique su dominio de inquilino de Azure AD B2C y los dos identificadores de Identity Experience Framework de la configuración de Identity Experience Framework.

- Seleccione Guardar.

- Seleccione Download para obtener un archivo ZIP con directivas básicas que agregan clientes a TheAccessHub Admin Tool cuando estos se registran.

- Siga las instrucciones de Creación de flujos de usuario para diseñar directivas personalizadas en Azure AD B2C.