Implementación del proxy de aplicación de Microsoft Entra para el acceso seguro a aplicaciones internas en un dominio administrado de Microsoft Entra Domain Services

Con Microsoft Entra Domain Services (Azure AD DS), puede migrar mediante lift-and-shift las aplicaciones heredadas que se ejecutan de manera local en Azure. El proxy de aplicación de Microsoft Entra le ayuda a admitir trabajadores remotos mediante la publicación de manera segura de esas aplicaciones internas que forman parte de un dominio administrado de Domain Services para que sean accesibles a través de Internet.

Si no está familiarizado con el proxy de aplicación de Microsoft Entra y quiere más información, consulte cómo proporcionar acceso remoto seguro a aplicaciones internas.

En este artículo se muestra cómo crear y configurar un conector de red privada de Microsoft Entra para proporcionar acceso seguro a las aplicaciones de un dominio administrado.

Antes de empezar

Para completar este artículo, necesitará los siguientes recursos y privilegios:

- Una suscripción de Azure activa.

- Si no tiene una suscripción a Azure, cree una cuenta.

- Un inquilino de Microsoft Entra asociado a su suscripción, ya sea sincronizado con un directorio en el entorno local o con un directorio solo en la nube.

- Si es necesario, cree un inquilino de Microsoft Entra o asocie una suscripción de Azure a su cuenta.

- Se requiere una licencia Microsoft Entra ID P1 o P2 para usar el proxy de aplicación de Microsoft Entra.

- Un dominio administrado de Microsoft Entra Domain Services habilitado y configurado en el inquilino de Microsoft Entra.

Creación de una máquina virtual Windows unida a un dominio

Para enrutar el tráfico a las aplicaciones que se ejecutan en su entorno, instale el componente del conector de red privada de Microsoft Entra. Este conector de red privada de Microsoft Entra debe instalarse en una máquina virtual (VM) de Windows Server que esté unida al dominio administrado. En el caso de algunas aplicaciones, puede implementar varios servidores que tengan instalado el conector. Esta opción de implementación ofrece mayor disponibilidad y lo ayuda a administrar cargas de autenticación más intensas.

La máquina virtual que ejecuta el conector de red privada de Microsoft Entra debe estar en la misma red virtual emparejada que el dominio administrado. Las máquinas virtuales que hospedan las aplicaciones que se publican con Application Proxy también se deben implementar en la misma red virtual de Azure.

Para crear una máquina virtual para el conector de red privada de Microsoft Entra, complete los pasos siguientes:

- Cree una UO personalizada. Puede delegar los permisos para administrar esta UO personalizada para los usuarios dentro del dominio administrado. Las máquinas virtuales para el proxy de aplicación de Microsoft Entra y que ejecutan las aplicaciones deben formar parte de la unidad organizativa personalizada y no de la unidad organizativa predeterminada Equipos de controlador de dominio de Microsoft Entra.

- Unión a un dominio de las máquinas virtuales, tanto el que ejecuta el conector de red privada de Microsoft Entra como los que ejecutan las aplicaciones en el dominio administrado. Cree estas cuentas de equipo en la unidad organizativa personalizada del paso anterior.

Descarga del conector de red privada de Microsoft Entra

Realice los pasos siguientes para descargar el conector de red privada de Microsoft Entra. El archivo de instalación que descargue se copia en la máquina virtual del proxy de aplicación en la sección siguiente.

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

Busque Aplicaciones empresariales y selecciónelo.

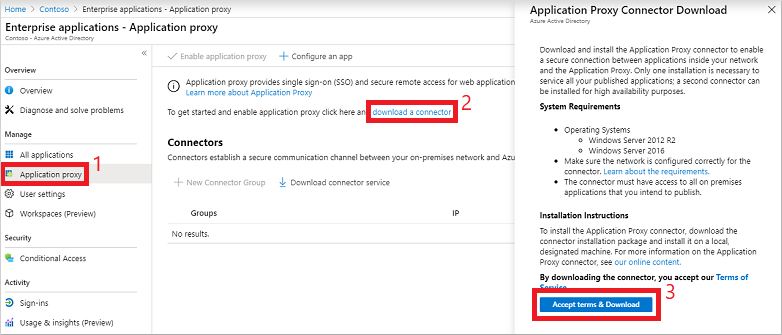

Seleccione Proxy de aplicación en el menú de la izquierda. Para crear el primer conector y habilitar el proxy de aplicación, seleccione el vínculo para descargar un conector.

En la página de descarga, acepte los términos de licencia y el contrato de privacidad y, luego, seleccione Accept terms & Download (Aceptar términos y descargar).

Instalación y registro del conector de red privada de Microsoft Entra

Con una máquina virtual lista para usarse como conector de red privada de Microsoft Entra, copie y ejecute el archivo de instalación descargado desde el Centro de administración de Microsoft Entra.

Copie el archivo de configuración del conector de red privada de Microsoft Entra en la máquina virtual.

Ejecute el archivo de instalación, como MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Acepte los términos de licencia del software.

Durante la instalación, se le pedirá que registre el conector en Application Proxy en el directorio de Microsoft Entra.

Proporcione las credenciales de un administrador global en el directorio de Microsoft Entra. Las credenciales de administrador global de Microsoft Entra pueden ser distintas de las credenciales de Azure en el portal

Nota:

La cuenta de administrador global que se usa para registrar el conector debe pertenecer al mismo directorio donde haya habilitado el servicio Application Proxy.

Por ejemplo, si el dominio de Microsoft Entra es contoso.com, el administrador global debe ser

admin@contoso.comu otro alias válido en ese dominio.Si la configuración de seguridad mejorada de Internet Explorer está activada en la máquina virtual donde instala el conector, la pantalla de registro podría bloquearse. Para permitir el acceso, siga las instrucciones del mensaje de error o desactive la seguridad mejorada de Internet Explorer durante el proceso de instalación.

Si el registro del conector no funciona, consulte Solución de problemas de Proxy de aplicación.

Al final de la instalación, se muestra una nota para los entornos con un proxy de salida. Para configurar el conector de red privada de Microsoft Entra para que funcione a través del proxy de salida, ejecute el script proporcionado, como

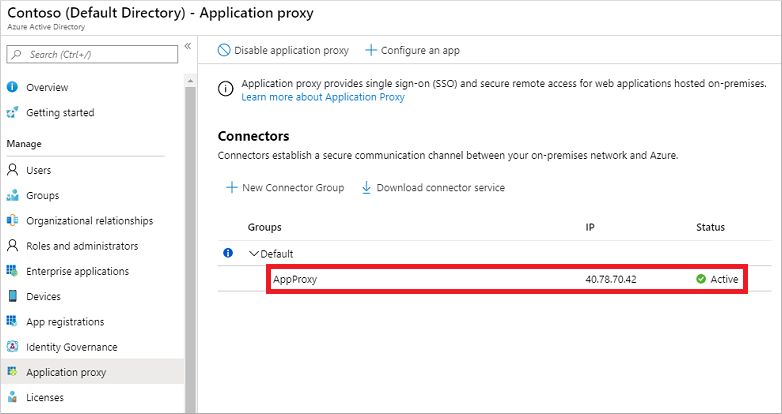

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.En la página Proxy de aplicación del Centro de administración de Microsoft Entra, el conector nuevo aparece con estado Activo, tal como se muestra en el ejemplo siguiente:

Nota:

Para proporcionar alta disponibilidad a las aplicaciones que se autentican a través del proxy de aplicación de Microsoft Entra, puede instalar conectores en varias máquinas virtuales. Repita los mismos pasos indicados en la sección anterior para instalar el conector en otros servidores unidos al dominio administrado.

Habilitación de la delegación restringida de Kerberos basada en recursos

Si quiere usar el inicio de sesión único en las aplicaciones mediante la autenticación integrada de Windows (IWA), conceda permiso a los conectores de red privada de Microsoft Entra para suplantar a los usuarios y enviar y recibir tokens en su nombre. Para conceder estos permisos, puede configurar la delegación restringida de Kerberos (KCD) para que el conector acceda a los recursos en el dominio administrado. Como no tiene privilegios de administrador de dominio en un dominio administrado, no se puede configurar el KCD de nivel de cuenta tradicional en un dominio administrado. En su lugar, use KCD basadas en recursos.

Para más información, consulte Configuración de la delegación restringida de Kerberos (KCD) en Microsoft Entra Domain Services.

Nota:

Debe haber iniciado sesión en una cuenta de usuario que sea miembro del grupo de administradores de controlador de dominio de Microsoft Entra en el inquilino de Microsoft Entra para ejecutar los cmdlets de PowerShell siguientes.

Las cuentas de equipo de la máquina virtual del conector de red privada y las máquinas virtuales de aplicación deben estar en una unidad organizativa personalizada en la que tenga permisos para configurar KCD basado en recursos. No puede configurar la KCD basada en recursos para una cuenta de equipo en el contenedor integrado Equipos de controlador de dominio de Microsoft Entra DC.

Use el Get-ADComputer para recuperar la configuración del equipo en el que está instalado el conector de red privada de Microsoft Entra. En la máquina virtual de administración unida a un dominio y en la que se ha iniciado sesión con una cuenta de usuario miembro del grupo Administradores de controlador de dominio de Microsoft Entra, ejecute los siguientes cmdlets.

En el ejemplo siguiente se obtiene información sobre la cuenta de equipo denominada appproxy.aaddscontoso.com. Proporcione su propio nombre de equipo para la máquina virtual del proxy de aplicación de Microsoft Entra configurada en los pasos anteriores.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Para cada servidor de aplicaciones que ejecuta las aplicaciones detrás del proxy de aplicación de Microsoft Entra, use el cmdlet Set-ADComputer de PowerShell para configurar la KCD basada en recursos. En el ejemplo siguiente, se conceden permisos al conector de red privada de Microsoft Entra para usar el equipo appserver.aaddscontoso.com:

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

Si implementa varios conectores de red privada de Microsoft Entra, debe configurar KCD basado en recursos para cada instancia del conector.

Pasos siguientes

Con el proxy de aplicación de Microsoft Entra integrado con Domain Services, publique aplicaciones para que los usuarios tenga acceso a ellas. Para más información, consulte Publicación de aplicaciones mediante el proxy de aplicación de Microsoft Entra.