Consideraciones de seguridad al obtener acceso a aplicaciones de forma remota con el proxy de aplicación de Microsoft Entra

Este artículo explica los componentes que funcionan para mantener a salvo a sus usuarios y aplicaciones cuando usa el proxy de aplicación de Microsoft Entra.

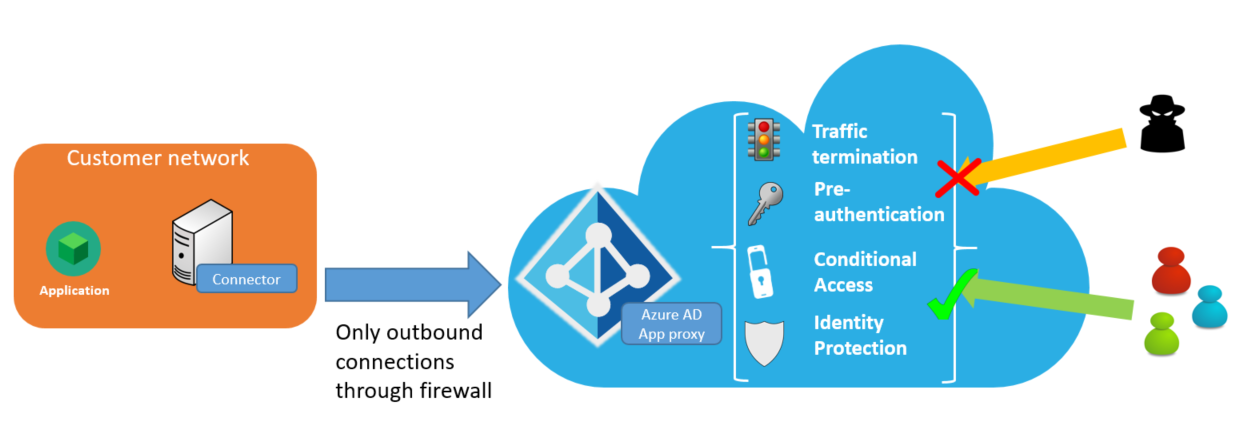

El diagrama siguiente muestra cómo Microsoft Entra ID permite el acceso remoto seguro a sus aplicaciones locales.

Ventajas de seguridad

El proxy de aplicación de Microsoft Entra ofrece muchas ventajas de seguridad. La lista de ventajas son:

- Acceso autenticado

- Acceso condicional

- Terminación del tráfico

- Acceso de salida completo

- Análisis de escala en la nube y aprendizaje automático

- Acceso remoto en forma de servicio

- Servicio de protección contra denegación de servicio distribuido (DDoS) de Microsoft

Acceso autenticado

Solo las conexiones autenticadas pueden acceder a la red cuando se usa la autenticación previa de Microsoft Entra.

El proxy de aplicación de Microsoft Entra se basa en el servicio de tokens de seguridad (STS) de Microsoft Entra para toda la autenticación. La autenticación previa, por su propia naturaleza, bloquea un número significativo de ataques anónimos, ya que las identidades autenticadas son las únicas que pueden tener acceso a la aplicación de back-end.

Si elige la autenticación transferida como método de autenticación previa, no disfrutará de esta ventaja.

Acceso condicional

Aplique controles de directiva más completos antes de que se establezcan las conexiones a la red.

Con el acceso condicional, es posible definir las restricciones sobre cómo los usuarios pueden acceder a sus aplicaciones. Puede crear directivas que restrinjan los inicios de sesión en función de la ubicación, el nivel de autenticación y el perfil de riesgo del usuario.

También puede usar el acceso condicional para configurar directivas de autenticación multifactor agregando otro nivel de seguridad para las autenticaciones de los usuarios. Además, las aplicaciones también pueden enrutarse a Microsoft Defender for Cloud Apps mediante el acceso condicional de Microsoft Entra para proporcionar supervisión y controles en tiempo real, por medio de las directivas de acceso y sesión.

Terminación del tráfico

Todo el tráfico se termina en la nube.

Como el proxy de aplicación de Microsoft Entra es un servidor proxy inverso, todo el tráfico que va a las aplicaciones de back-end se termina en el servicio. Se puede restablecer la sesión solo con el servidor back-end, lo que significa que los servidores back-end no se exponen al tráfico HTTP directo. La configuración implica que está mejor protegido frente a ataques dirigidos.

Todo el acceso es de salida.

No es necesario abrir conexiones de entrada a la red corporativa.

Los conectores de red privada solo usan conexiones salientes al servicio de proxy de aplicación de Microsoft Entra. No es necesario abrir los puertos de firewall para las conexiones entrantes. Los servidores proxy tradicionales requieren una red perimetral (también conocida como DMZ, zona desmilitarizada o subred filtrada) y permiten el acceso a las conexiones no autenticadas en el perímetro de la red. Con un proxy de aplicación no se necesita una red perimetral, ya que todas las conexiones son de salida y tienen lugar a través de un canal seguro.

Para obtener más información sobre los conectores, consulte Descripción de los conectores de red privada de Microsoft Entra.

Análisis de escala en la nube y aprendizaje automático

Obtenga una protección de seguridad avanzada.

Dado que forma parte de Microsoft Entra ID, el proxy de aplicación usa Protección de Microsoft Entra ID, con datos de Centro de respuestas de seguridad de Microsoft y Unidad de delitos digitales. Juntos identificamos de manera proactiva las cuentas en peligro y ofrecemos protección frente a inicios de sesión de alto riesgo. Para determinar qué intentos de inicio de sesión son de alto riesgo se tienen en cuenta diversos factores. Estos factores incluyen el marcado de dispositivos infectados, el acceso desde redes anónimas, y ubicaciones atípicas o poco probables.

Muchos de estos informes y eventos ya están disponibles a través de una API para la integración con los sistemas de información de seguridad y administración de eventos (SIEM).

Acceso remoto en forma de servicio

No tiene que preocuparse sobre cómo mantener y aplicar revisiones a los servidores locales.

El software al que no se aplican revisiones sigue siendo objeto de un gran número de ataques. El proxy de aplicación de Microsoft Entra es un servicio de escala de Internet que es propiedad de Microsoft, por lo que siempre obtendrá las actualizaciones y revisiones de seguridad más recientes.

Para mejorar la seguridad de las aplicaciones publicadas por el proxy de aplicación de Microsoft Entra, se impide que los robots de agentes de búsqueda indexen y archiven sus aplicaciones. Cada vez que un robot rastreador web intenta recuperar la configuración del robot de una aplicación publicada, el proxy de aplicación responde con un archivo robots.txt que incluye User-agent: * Disallow: /.

Servicio de protección contra denegación de servicio distribuido (DDoS) de Microsoft

Las aplicaciones publicadas a través del proxy de aplicación están protegidas frente a ataques de denegación de servicio distribuido (DDoS). Microsoft habilita automáticamente esta protección en todos los centros de datos. El servicio de protección contra DDoS de Microsoft proporciona supervisión continua del tráfico y mitigación en tiempo real de los ataques de nivel de red habituales.

En segundo plano

El proxy de aplicación de Microsoft Entra consta de dos partes:

- El servicio basado en la nube: este servicio se ejecuta en la nube de Microsoft y es donde se realizan las conexiones de usuario o cliente externos.

- El conector local: en un componente local, el conector atiende las solicitudes del servicio proxy de aplicación de Microsoft Entra y controla las conexiones con las aplicaciones internas.

Se establece un flujo entre el conector y el servicio de proxy de aplicación cuando:

- El conector se configura en primer lugar.

- El conector extrae información de configuración desde el servicio de proxy de aplicación.

- Un usuario tiene acceso a una aplicación publicada.

Nota

Todas las comunicaciones se producen a través de TLS y siempre se originan en el conector del servicio de proxy de aplicación. Este servicio solo es de salida.

El conector usa un certificado de cliente para autenticarse en el servicio de proxy de aplicación para casi todas las llamadas. La única excepción para este proceso es el momento de la instalación inicial, donde se establece el certificado de cliente.

Instalación del conector

Los siguientes eventos de flujo ocurren cuando el conector se configura en primer lugar:

- El registro del conector en el servicio se produce en el marco de la instalación del conector. Se solicita a los usuarios que escriban sus credenciales de administrador de Microsoft Entra. A continuación, el token obtenido con esta autenticación se presenta al servicio proxy de aplicación de Microsoft Entra.

- El servicio de proxy de aplicación evalúa el token. Comprueba si el usuario es Administrador global en el inquilino. Si el usuario no es un administrador, el proceso se termina.

- El conector genera una solicitud de certificado de cliente y la pasa, junto con el token, al servicio de proxy de aplicación. A su vez, el servicio comprueba el token y firma la solicitud de certificado de cliente.

- El conector usa el certificado de cliente para la comunicación posterior con el servicio de proxy de aplicación.

- El conector realiza una extracción inicial de los datos de configuración del sistema desde el servicio usando su certificado de cliente y ya está listo para aceptar solicitudes.

Actualización de los valores de configuración

Cada vez que el servicio de proxy de aplicación actualiza los valores de configuración, tienen lugar los siguientes eventos de flujo:

- El conector se conecta al punto de conexión de configuración en el servicio de proxy de aplicación mediante su certificado de cliente.

- El certificado de cliente se valida.

- El servicio de proxy de aplicación devuelve datos de configuración al conector (por ejemplo, el grupo de conectores al que debe pertenecer el conector).

- El conector genera una nueva solicitud de certificado si el certificado actual tiene más de 180 días de antigüedad.

Acceso a aplicaciones publicadas

Cuando los usuarios acceden a una aplicación publicada, se producen los siguientes eventos entre el servicio de proxy de aplicación y el conector de red privado:

- El servicio autentica al usuario de la aplicación

- El servicio realiza una solicitud en la cola del conector

- Un conector procesa la solicitud de la cola

- El conector espera una respuesta

- El servicio transmite en secuencias los datos al usuario

Para más información sobre lo que ocurre en cada uno de estos pasos, continúe leyendo.

1. El servicio autentica al usuario de la aplicación

Si la aplicación usa la autenticación transferida como método de autenticación previa, se omiten los pasos de esta sección.

Los usuarios se redirigen al STS de Microsoft Entra para autenticarse si la aplicación está configurada para autenticarse previamente con Microsoft Entra ID. Se realizan los pasos siguientes:

- El proxy de aplicación comprueba si hay requisitos de directiva de acceso condicional. Este paso garantiza que se asigne el usuario a la aplicación. Si se requiere la verificación en dos pasos, la secuencia de autenticación solicita al usuario un segundo método de autenticación.

- El STS de Microsoft Entra emite un token firmado para la aplicación y redirige al usuario al servicio de proxy de aplicación.

- El proxy de aplicación comprueba que el token se haya emitido para la aplicación correcta, se firma y es válido.

- El proxy de aplicación establece una cookie de autenticación cifrada para indicar una autenticación para la aplicación. La cookie incluye una marca de tiempo de expiración basada en el token de Microsoft Entra ID. La cookie también incluye el nombre de usuario en el que se basa la autenticación. Esta cookie se cifra con una clave privada conocida solo por el servicio de proxy de aplicación.

- El proxy de aplicación redirige al usuario a la dirección URL solicitada originalmente.

Si se produce un error en cualquier parte de los pasos de la autenticación previa, se deniega la solicitud del usuario y este ve un mensaje que indica el origen del problema.

2. El servicio realiza una solicitud en la cola del conector

Los conectores mantienen abierta una conexión de salida hacia el servicio de proxy de aplicación. Cuando llega una solicitud, el servicio la pone en cola en una de las conexiones abiertas para que el conector la recoja.

La solicitud incluye encabezados de solicitud, datos de la cookie cifrada, el usuario que realiza la solicitud y el identificador de la solicitud. Aunque los datos de la cookie cifrada se envían con la solicitud, no se envía la propia cookie de autenticación.

3. El conector procesa la solicitud de la cola.

En función de la solicitud, el proxy de aplicación realiza una de las siguientes acciones:

Si la solicitud es una operación sencilla (por ejemplo, no hay ningún dato dentro del cuerpo como es el caso de una solicitud

GETde API de RESTful), el conector establece una conexión con el recurso interno de destino y espera una respuesta.Si la solicitud tiene datos asociados en el cuerpo (por ejemplo, una operación

POSTde API de RESTful), el conector establece una conexión de salida mediante el certificado de cliente a la instancia de proxy de aplicación. Esta conexión se establece para solicitar los datos y abrir una conexión a los recursos internos. Tras la recepción de la solicitud del conector, el servicio de proxy de aplicación comienza a aceptar el contenido del usuario y reenvía los datos al conector. El conector, a su vez, reenvía los datos a los recursos internos.

4. El conector espera una respuesta.

Una vez completada la operación de solicitud y transmisión de todo el contenido al back-end, el conector espera una respuesta.

Después de recibir una respuesta, el conector establece una conexión de salida con el servicio de proxy de aplicación para devolver los detalles del encabezado y empezar a transmitir los datos de devolución.

5. El servicio transmite por secuencias los datos al usuario.

En este momento se produce algún procesamiento de la aplicación. Por ejemplo, el proxy de aplicación traduce los encabezados o las direcciones URL.