Configuración de Servidor Azure Multi-Factor Authentication para trabajar con AD FS 2.0

Este artículo es para organizaciones que están federadas con Microsoft Entra ID y desean proteger los recursos almacenados de forma local o en la nube. Proteja los recursos mediante Servidor Azure Multi-Factor Authentication y su configuración para que funcione con AD FS para que se desencadene la verificación en dos pasos para puntos de conexión de gran valor.

Esta documentación trata del uso de Servidor Azure Multi-Factor Authentication con AD FS 2.0. Para obtener información sobre AD FS, vea Protección de recursos en la nube y locales mediante Servidor Azure Multi-Factor Authentication con Windows Server.

Importante

En septiembre de 2022, Microsoft anunció la entrada en desuso del Servidor Multi-Factor Authentication de Azure. A partir del 30 de septiembre de 2024, las implementaciones del Servidor Multi-Factor Authentication de Microsoft Azure ya no atenderán las solicitudes de autenticación multifactor, lo que podría provocar un error en las autenticaciones de su organización. Para garantizar que los servicios de autenticación funcionen sin interrupciones y sigan siendo compatibles, las organizaciones deben migrar los datos de autenticación de los usuarios al servicio Azure Multi-Factor Authentication basado en la nube mediante la utilidad de migración más reciente incluida en la última actualización del Servidor Microsoft Azure Multi-Factor Authentication. Para más información, consulte Migración de Servidor Microsoft Azure Multi-Factor Authentication.

Para empezar a trabajar con la autenticación multifactor basada en la nube, consulte Tutorial: Protección de los eventos de inicio de sesión de usuario mediante la autenticación multifactor de Azure.

Si usa autenticación multifactor basada en la nube, vea Protección de recursos en la nube con la autenticación multifactor de Azure y AD FS.

Los clientes existentes que hayan activado el Servidor MFA antes del 1 de julio de 2019 podrán descargar la versión más reciente y las actualizaciones futuras, así como generar credenciales de activación como de costumbre.

Protección de AD FS 2.0 con un proxy

Para proteger AD FS 2.0 con un proxy, instale Servidor Azure Multi-Factor Authentication en el servidor proxy AD FS.

Configuración de la autenticación de IIS

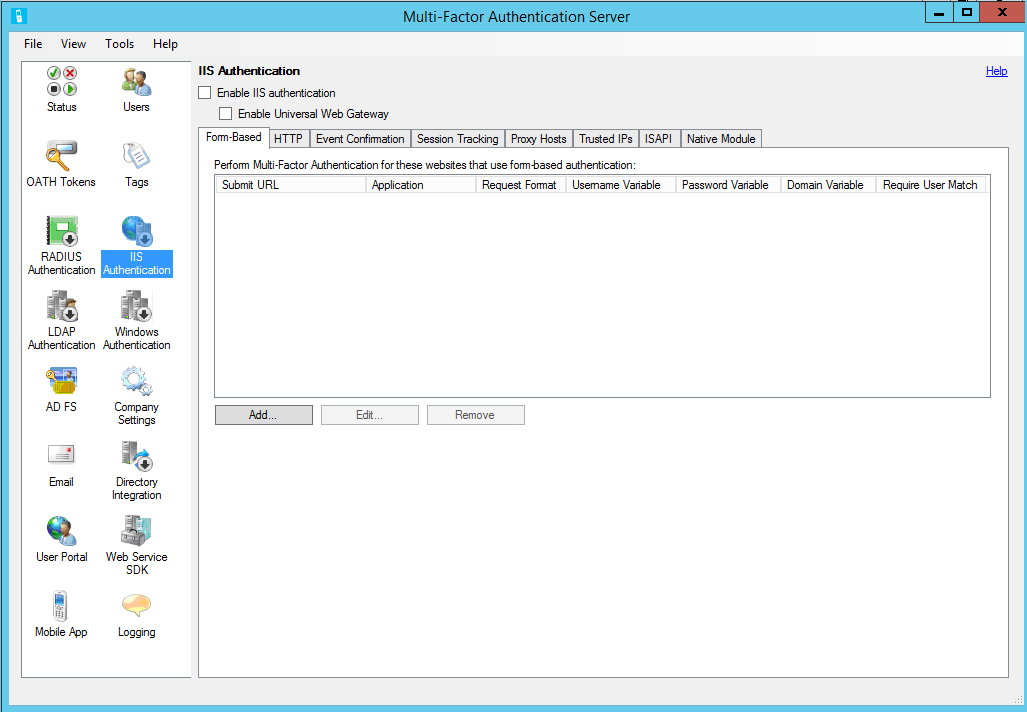

En Servidor Azure Multi-Factor Authentication, haga clic en el icono Autenticación de IIS en el menú izquierdo.

Haga clic en la pestaña Basados en formularios.

Haga clic en Agregar.

Para detectar automáticamente el nombre de usuario, la contraseña y las variables de dominio, escriba la dirección URL de inicio de sesión (por ejemplo,

https://sso.contoso.com/adfs/ls) en el cuadro de diálogo Configuración automática de sitio web basado en formularios y haga clic en Aceptar.Active la casilla Requerir coincidencia de usuario de autenticación multifactor de Azure si todos los usuarios se importaron o importarán al servidor y están sujetos a la verificación en dos pasos. Si aún no se ha importado un número significativo de usuarios al servidor o se van a excluir de la verificación en dos pasos, deje la casilla desactivada.

Si no se detectan automáticamente las variables de la página, haga clic en el botón Especificar manualmente... en el cuadro de diálogo Configuración automática de sitio web basado en formularios.

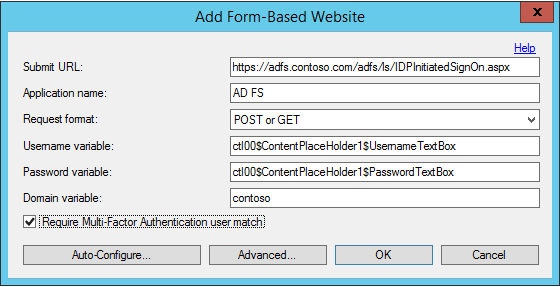

En el cuadro de diálogo Agregar sitio web basado en formularios, escriba la dirección URL de la página de inicio de sesión de AD FS en el campo URL de envío (por ejemplo,

https://sso.contoso.com/adfs/ls) y especifique un nombre de aplicación (opcional). El nombre de la aplicación aparece en los informes de la autenticación multifactor de Azure y puede mostrarse en los mensajes de autenticación SMS o de aplicación móvil.Establezca el formato de solicitud en POST o GET.

Especifique Variable de nombre de usuario (ctl00$ContentPlaceHolder1$UsernameTextBox) y Variable de contraseña (ctl00$ContentPlaceHolder1$PasswordTextBox). Si la página de inicio de sesión basada en formularios muestra un cuadro de texto de dominio, especifique también Variable de dominio. Para buscar los nombres de los cuadros de entrada de la página de inicio de sesión, vaya a la página de inicio de sesión en un explorador web, haga clic con el botón derecho en la página y seleccione Ver código fuente.

Active la casilla Requerir coincidencia de usuario de autenticación multifactor de Azure si todos los usuarios se importaron o importarán al servidor y están sujetos a la verificación en dos pasos. Si aún no se ha importado un número significativo de usuarios al servidor o se van a excluir de la verificación en dos pasos, deje la casilla desactivada.

Haga clic en Avanzada... para revisar la configuración avanzada. Entre los valores que puede configurar, se incluyen:

- Seleccionar un archivo de página de denegación personalizado

- Almacenar en caché las autenticaciones correctas en el sitio web mediante cookies

- Seleccionar cómo desea autenticar las credenciales principales

Dado que es probable que el servidor proxy de AD FS no se una al dominio, puede usar LDAP para conectarse al controlador de dominio para la importación y autenticación previa de usuarios. En el cuadro de diálogo Sitio web basado en formularios avanzado, haga clic en la pestaña Autenticación principal y seleccione Enlace LDAP para el tipo de autenticación previa.

Cuando haya terminado, haga clic en Aceptar para volver al cuadro de diálogo Agregar sitio web basado en formularios.

Haga clic en Aceptar para cerrar el cuadro de diálogo.

Una vez detectadas o especificadas las variables de página y dirección URL, los datos del sitio web se mostrarán en el panel Basados en formularios.

Haga clic en la pestaña Módulo nativo y seleccione el servidor, el sitio web en el que se ejecuta el proxy de AD FS (por ejemplo, "Sitio web predeterminado") o la aplicación de proxy de AD FS (por ejemplo, "ls" en "adfs") para habilitar el complemento de IIS en el nivel deseado.

Haga clic en el cuadro Habilitar autenticación IIS en la parte superior de la pantalla.

Ahora la autenticación de IIS está habilitada.

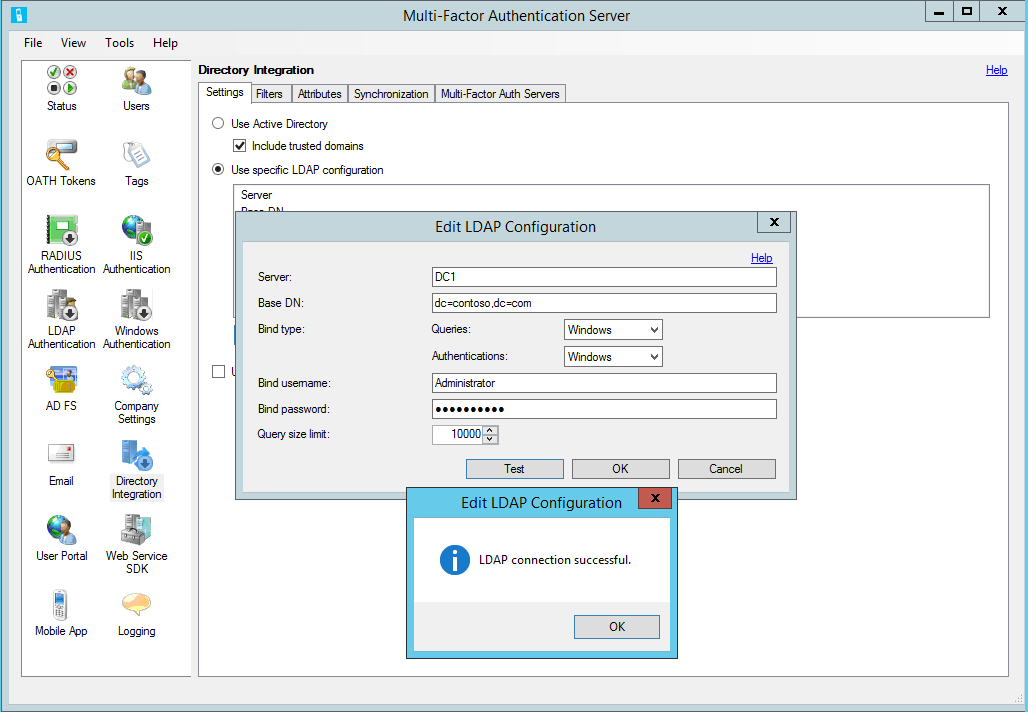

Configuración de la integración de directorios

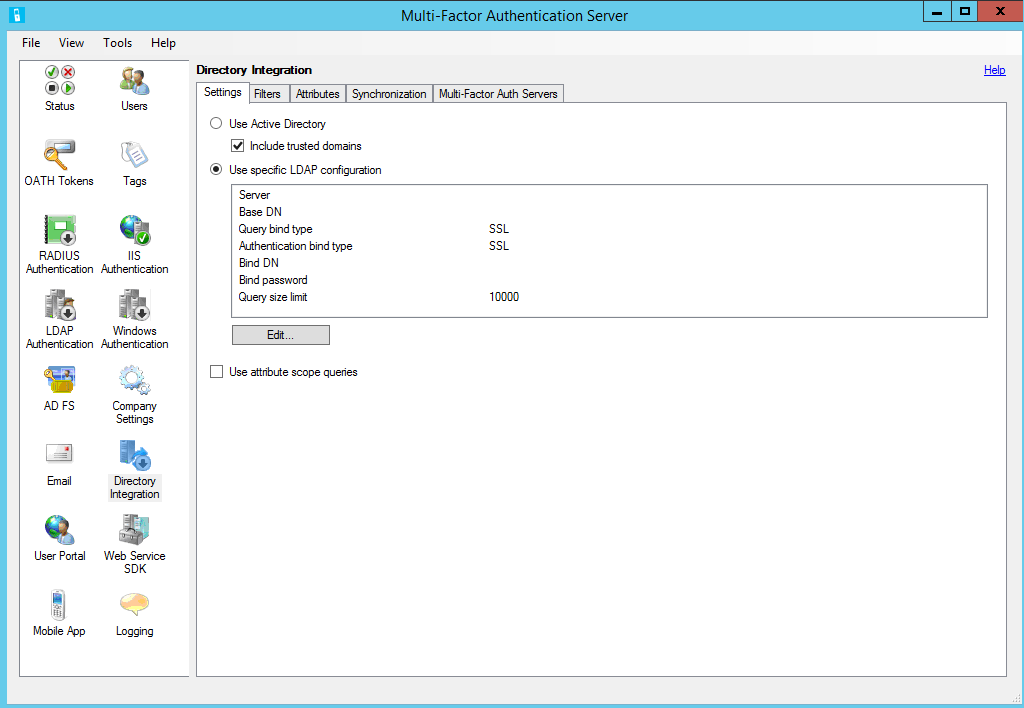

Ya habilitó la autenticación de IIS, pero debe configurar la conexión LDAP con el controlador de dominio para poder realizar la autenticación previa a su instancia de Active Directory (AD) a través de LDAP.

Haga clic en el icono Integración de directorios.

En la pestaña Configuración, seleccione el botón de radio Usar la configuración LDAP específica.

Haga clic en Editar.

En el cuadro de diálogo Editar configuración de LDAP, rellene los campos con la información necesaria para conectarse al controlador de dominio de AD.

Pruebe la conexión LDAP haciendo clic en el botón Probar.

Si la prueba de conexión LDAP se realizó correctamente, haga clic en Aceptar.

Configuración de compañía

- A continuación, haga clic en el icono Configuración de la empresa y seleccione la pestaña Resolución de nombre de usuario.

- Seleccione el botón de radio Usar el atributo del identificador único LDAP para los nombres de usuario coincidentes.

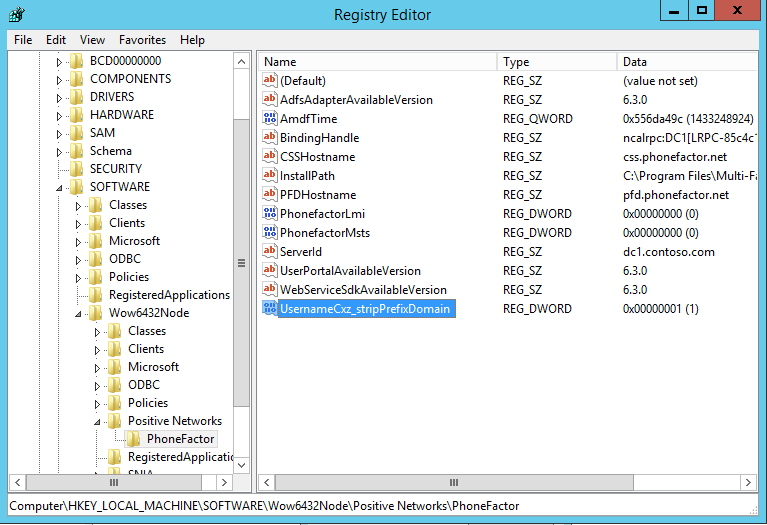

- Si los usuarios introducen su nombre de usuario en formato "dominio\nombre de usuario", el servidor debe ser capaz de eliminar el dominio del nombre de usuario cuando crea la consulta LDAP, lo que se puede hacer a través de una configuración de registro.

- Abra el editor del Registro y vaya a HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor en un servidor de 64 bits. Si usa un servidor de 32 bits, quite /Wow6432Node de la ruta de acceso. Cree una clave del Registro DWORD denominada "UsernameCxz_stripPrefixDomain" y establezca el valor en 1. La autenticación multifactor de Azure protege ahora el proxy AD FS.

Asegúrese de que los usuarios se importen de Active Directory al servidor. Para permitir que los usuarios omitan la verificación en dos pasos de direcciones IP internas, consulte las IP de confianza.

AD FS 2.0 Direct sin proxy

Puede proteger AD FS cuando no se usa el proxy de AD FS. Instale el servidor Azure Multi-Factor Authentication en el servidor proxy AD FS y configure el servidor según los siguientes pasos:

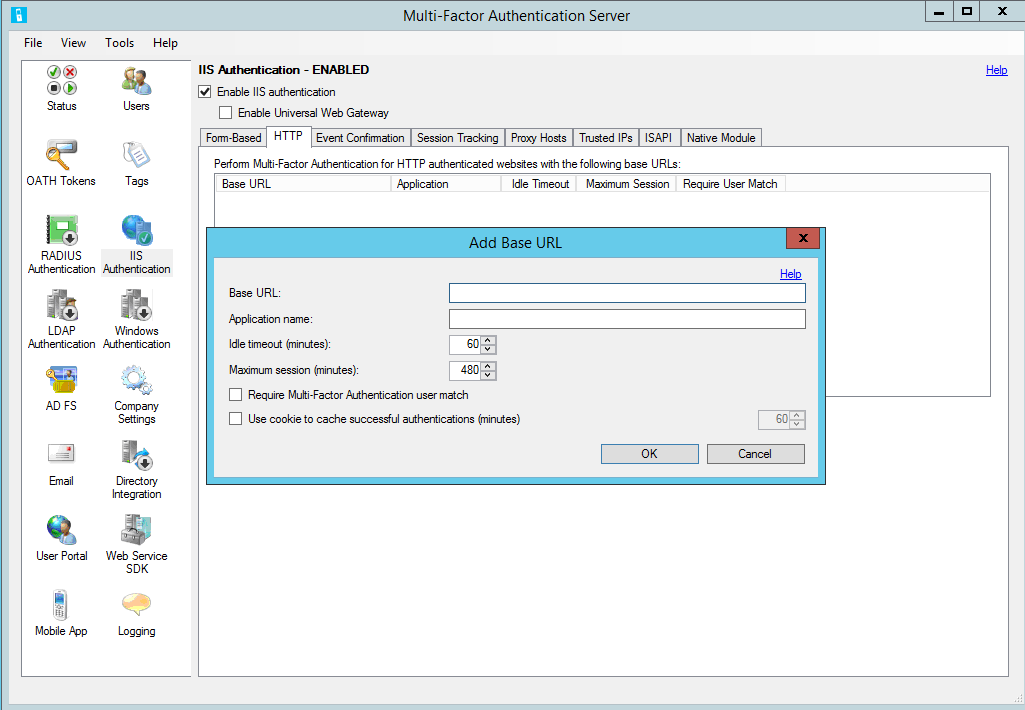

En el servidor Azure Multi-Factor Authentication, haga clic en el icono Autenticación de IIS en el menú izquierdo.

Haga clic en la pestaña HTTP.

Haga clic en Agregar.

En el cuadro de diálogo Agregar URL base, escriba la dirección URL del sitio web de AD FS donde se realiza la autenticación HTTP (por ejemplo,

https://sso.domain.com/adfs/ls/auth/integrated) en el campo URL base. A continuación, escriba un nombre de la aplicación (opcional). El nombre de la aplicación aparece en los informes de la autenticación multifactor de Azure y puede mostrarse en los mensajes de autenticación SMS o de aplicación móvil.Si lo desea, ajuste los tiempos Tiempo de espera de inactividad y Sesión máxima.

Active la casilla Requerir coincidencia de usuario de autenticación multifactor de Azure si todos los usuarios se importaron o importarán al servidor y están sujetos a la verificación en dos pasos. Si aún no se ha importado un número significativo de usuarios al servidor o se van a excluir de la verificación en dos pasos, deje la casilla desactivada.

Active la casilla de la caché de cookies si lo desea.

Haga clic en OK.

Haga clic en la pestaña Módulo nativo y seleccione el servidor, el sitio web (por ejemplo, "Sitio web predeterminado"), o la aplicación AD FS (por ejemplo, "ls" en "adfs") para habilitar el complemento de IIS en el nivel deseado.

Haga clic en el cuadro Habilitar autenticación IIS en la parte superior de la pantalla.

La autenticación multifactor de Azure protege ahora AD FS.

Asegúrese de que se han importado los usuarios de Active Directory al Servidor. Si quiere permitir direcciones IP internas de manera que no sea necesaria la verificación en dos pasos al iniciar sesión en el sitio web desde esas ubicaciones, consulte la siguiente sección.

IP de confianza

Las IP de confianza permiten a los usuarios omitir la autenticación multifactor de Azure para las solicitudes de sitio web procedentes de determinadas direcciones IP o subredes. Por ejemplo, puede que desee excluir a determinados usuarios de la verificación en dos pasos cuando inician sesión desde la oficina. Para ello, debe especificar la subred de la oficina como entrada de IP de confianza.

Configuración de IP de confianza

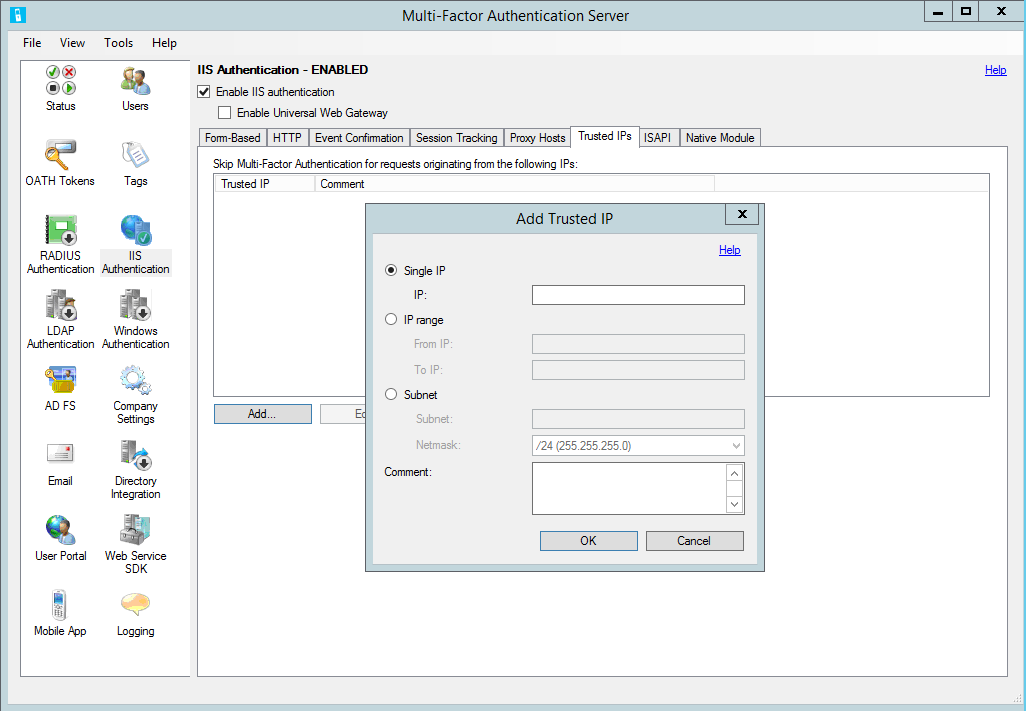

- En la sección Autenticación de IIS, haga clic en la pestaña IP de confianza.

- Haga clic en el botón Agregar....

- Cuando aparezca el cuadro de diálogo Agregar IP de confianza, seleccione el botón de radio IP única, Intervalo IP o Subred.

- Escriba la dirección IP, el intervalo de direcciones IP o la subred que deban permitirse. Si especifica una subred, seleccione la máscara de red adecuada y haga clic en el botón Aceptar.