Solución de problemas de sincronización en la nube

Cloud Sync tiene muchas dependencias e interacciones diferentes, lo que puede dar lugar a varios problemas. Este artículo le ayuda a solucionar estos problemas. Presenta las áreas típicas en las que puede centrarse, cómo recopilar información adicional, así como las distintas técnicas que puede usar para realizar un seguimiento de los problemas.

Problemas del agente

Cuando solucione problemas del agente, compruebe que el agente se ha instalado correctamente y que se comunica con Microsoft Entra ID. En concreto, algunos de los primeros aspectos que debe comprobar en el agente son los siguientes:

- ¿Está instalado?

- ¿Se ejecuta localmente?

- ¿Está en el portal?

- ¿Está marcado como correcto?

Puede comprobar estos elementos en el portal y en el servidor local que ejecuta el agente.

Verificación de agentes del Centro de administración de Microsoft Entra

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Para comprobar que Azure detecta el agente y que el estado es correcto, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador híbrido como mínimo.

- Vaya a Identidad>Administración híbrida>Azure AD Connect>Sincronización en la nube.

- Seleccione Sincronización en la nube.

- Debería ver los agentes que ha instalado. Compruebe que el agente en cuestión está presente. Si todo está bien, verá el estado activo (verde) del agente.

Comprobación de los puertos abiertos necesarios

Compruebe que el agente de aprovisionamiento de Microsoft Entra Connect puede comunicarse sin problemas con los centros de datos de Azure. Si hay un firewall en la ruta de acceso, asegúrese de que los siguientes puertos están abiertos para el tráfico de salida:

| Número de puerto | Cómo se usa |

|---|---|

| 80 | Descarga de listas de revocación de certificados (CRL), al validar el certificado TLS/SSL. |

| 443 | Control de toda la comunicación de salida con el servicio Application Proxy. |

Si el firewall controla el tráfico según los usuarios de origen, abra también los puertos 80 y 443 para el tráfico de los servicios de Windows que se ejecutan como un servicio de red.

Permiso de acceso a direcciones URL

Permita el acceso a las siguientes direcciones URL:

| URL | Port | Cómo se usa |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Comunicación entre el conector y el servicio en la nube Application Proxy. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | El conector utiliza estas direcciones URL para comprobar los certificados. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | El conector utiliza estas direcciones URL durante el proceso de registro. |

ctldl.windowsupdate.com |

80/HTTP | El conector usa esta dirección URL durante el proceso de registro. |

Si el firewall o el servidor proxy permiten configurar reglas de acceso basadas en sufijos de dominio, puede permitir conexiones a *.msappproxy.net, *.servicebus.windows.net y otras de las direcciones URL anteriores. Si no es así, debe permitir el acceso a intervalos IP y etiquetas de servicio de Azure en la nube pública. Los intervalos IP se actualizan cada semana.

Importante

Evite todas las formas de inspección y terminación insertadas en las comunicaciones de TLS salientes entre los conectores del proxy de aplicación de Microsoft Entra y los servicios en la nube del proxy de aplicación de Microsoft Entra.

Resolución de nombres DNS para los puntos de conexión del proxy de aplicación de Microsoft Entra

Los registros DNS públicos para los puntos de conexión del proxy de aplicación de Microsoft Entra son registros CNAME encadenados, que apuntan a un registro A. Esto garantiza la tolerancia a errores y la flexibilidad. Se garantiza que el conector del proxy de aplicación de Microsoft Entra tiene siempre acceso a los nombres de host con los sufijos de dominio *.msappproxy.net o *.servicebus.windows.net.

No obstante, durante la resolución de nombres, los registros CNAME pueden contener registros DNS con nombres de host y sufijos diferentes. Por este motivo, debe asegurarse de que el dispositivo pueda resolver todos los registros de la cadena y permita la conexión a las direcciones IP resueltas. Dado que los registros DNS de la cadena pueden cambiar de vez en cuando, no podemos proporcionarle registros DNS de lista.

En el servidor local

Para comprobar que el agente se ejecuta, siga estos pasos:

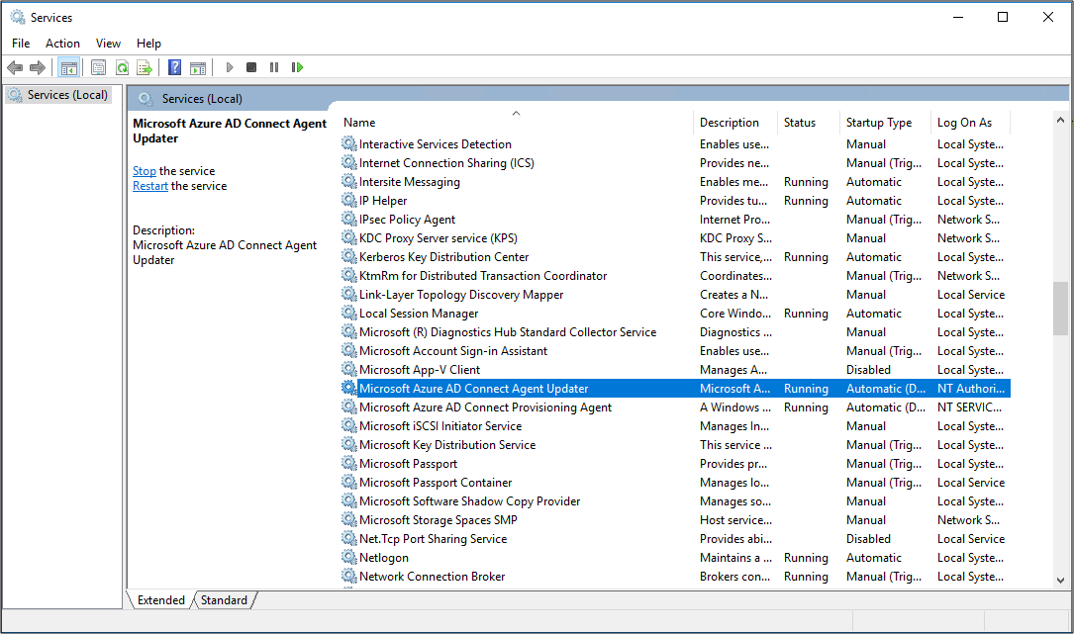

En el servidor con el agente instalado, abra Servicios. Para ello, vaya a Inicio>Ejecutar>Services.msc.

En Servicios, asegúrese de que aparecen Microsoft Entra Connect Agent Updater y Microsoft Entra Connect Provisioning Agent. Confirme también que su estado es En ejecución.

Problemas comunes de instalación del agente

En las secciones siguientes, se describen algunos problemas comunes de instalación del agente y las soluciones habituales.

El agente no se pudo iniciar

Puede recibir un mensaje de error que indique lo siguiente:

No se pudo iniciar el servicio 'Agente de aprovisionamiento de Microsoft Entra Connect'. Compruebe que dispone de suficientes privilegios para iniciar servicios del sistema.

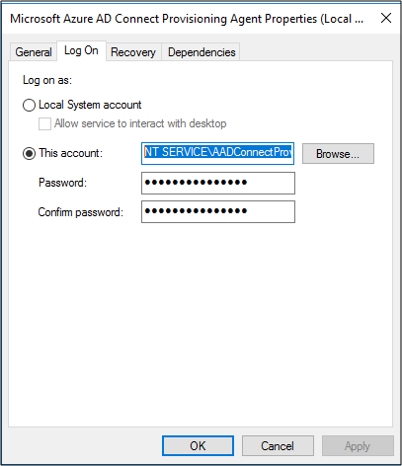

Este problema suele deberse a una directiva de grupo. La directiva ha impedido que se apliquen permisos a la cuenta de inicio de sesión del servicio NT local que creó el instalador (NT SERVICE\AADConnectProvisioningAgent). Estos permisos son necesarios para iniciar el servicio.

Para solucionar este problema, siga estos pasos:

Inicie sesión en el servidor con una cuenta de administrador.

Abra Servicios desde Inicio>Ejecutar>Services.msc.

En Servicios, haga doble clic en Agente de aprovisionamiento de Microsoft Entra Connect.

En la pestaña Iniciar sesión, cambie Esta cuenta a un administrador de dominio. A continuación, reinicie el servicio.

El agente agota el tiempo de espera o el certificado no es válido

Al intentar registrar el agente, es posible que reciba el siguiente mensaje de error.

Este problema suele deberse a que el agente no puede conectarse al servicio de identidad híbrida. Para solucionar este problema, configure un proxy de salida.

El agente de aprovisionamiento admite el uso de un proxy de salida. Para configurarlo, edite el siguiente archivo de configuración del agente C:\Archivos de programa\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Agregue las siguientes líneas hacia el final del archivo, justo antes de la etiqueta de cierre </configuration>. Reemplace las variables [proxy-server] y [proxy-port] con los valores del puerto y el nombre del servidor proxy.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Error de seguridad al registrar el agente

Es posible que reciba un mensaje de error al instalar el agente de aprovisionamiento en la nube. La causa de este problema suele ser que el agente no puede ejecutar los scripts de registro de PowerShell debido a las directivas de ejecución locales de PowerShell.

Para solucionar este problema, cambie las directivas de ejecución de PowerShell en el servidor. Debe establecer las directivas de máquina y de usuario en Undefined o RemoteSigned. Si se establece como Unrestricted, verá este error. Para más información, consulte las directivas de ejecución de PowerShell.

Archivos de registro

De manera predeterminada, el agente emite mensajes de error mínimos e información de seguimiento de la pila. Estos registros de seguimiento se encuentran en la carpeta C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Para recopilar información adicional para solucionar problemas relacionados con el agente, siga estos pasos.

- Instale el módulo AADCloudSyncTools de PowerShell.

- Use el cmdlet

Export-AADCloudSyncToolsLogsde PowerShell para capturar la información. Puede usar las siguientes opciones para ajustar la recopilación de datos.SkipVerboseTracepara exportar solo los registros actuales sin capturar registros detallados (valor predeterminado = false).TracingDurationMinspara especificar una duración de captura diferente (valor predeterminado = 3 minutos).OutputPathpara especificar una ruta de acceso de salida diferente (valor predeterminado = carpeta Documentos del usuario).

Problemas de sincronización de objetos

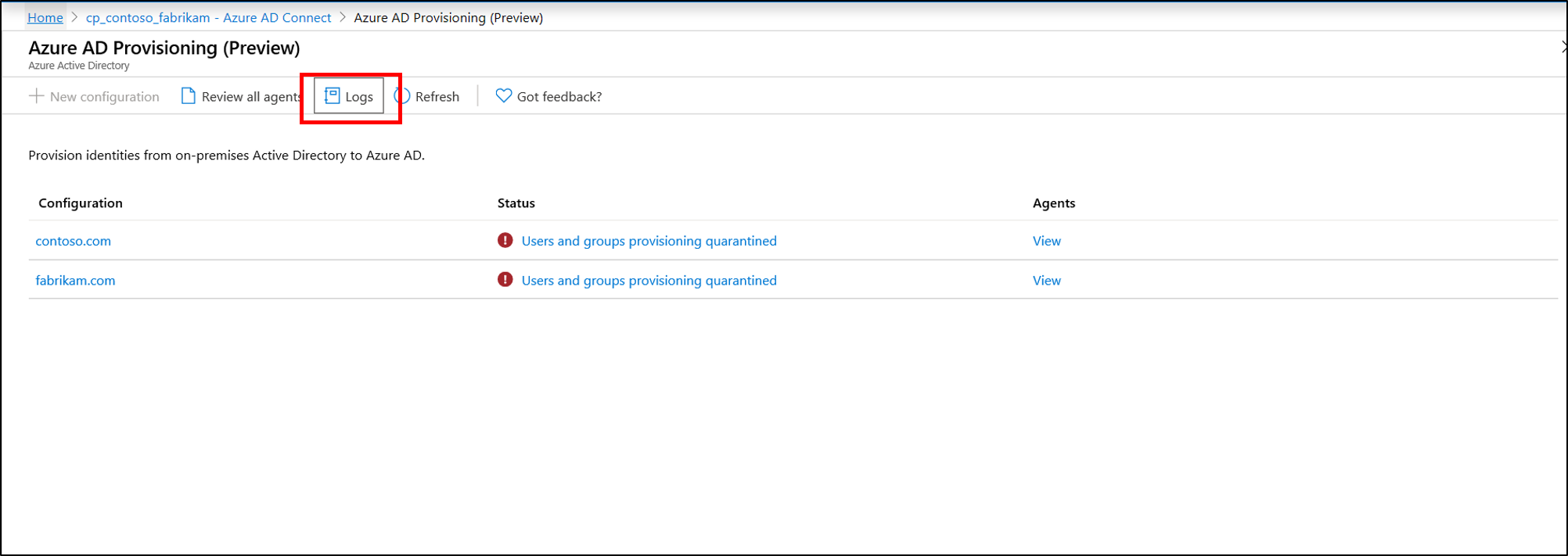

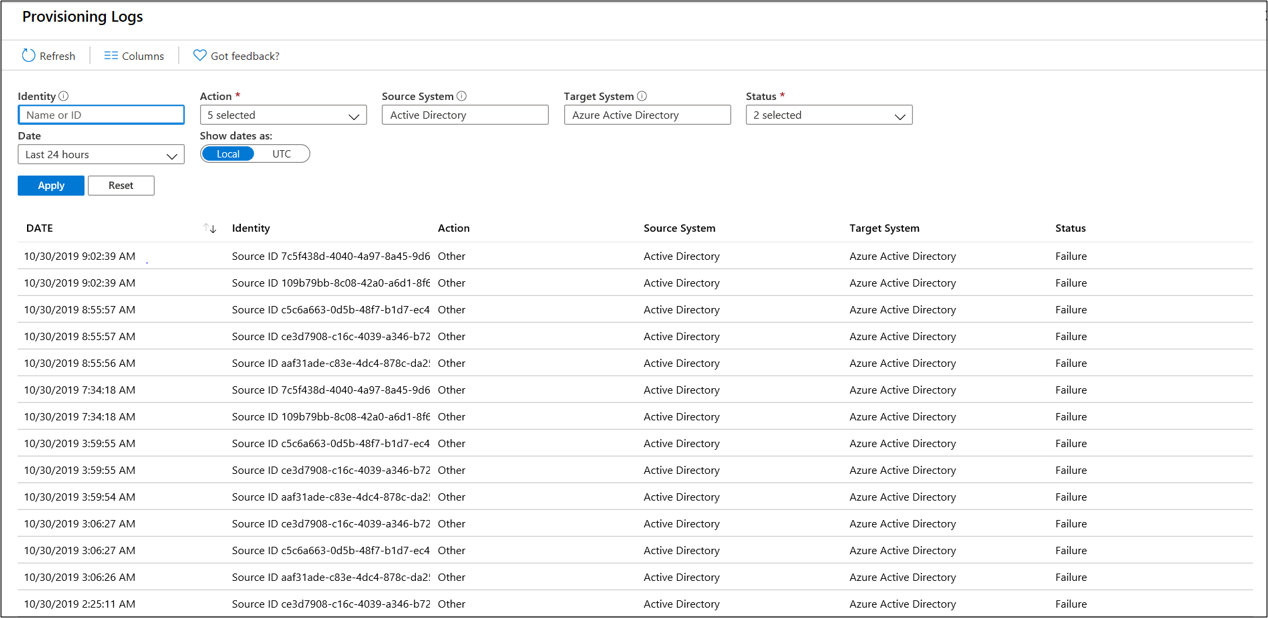

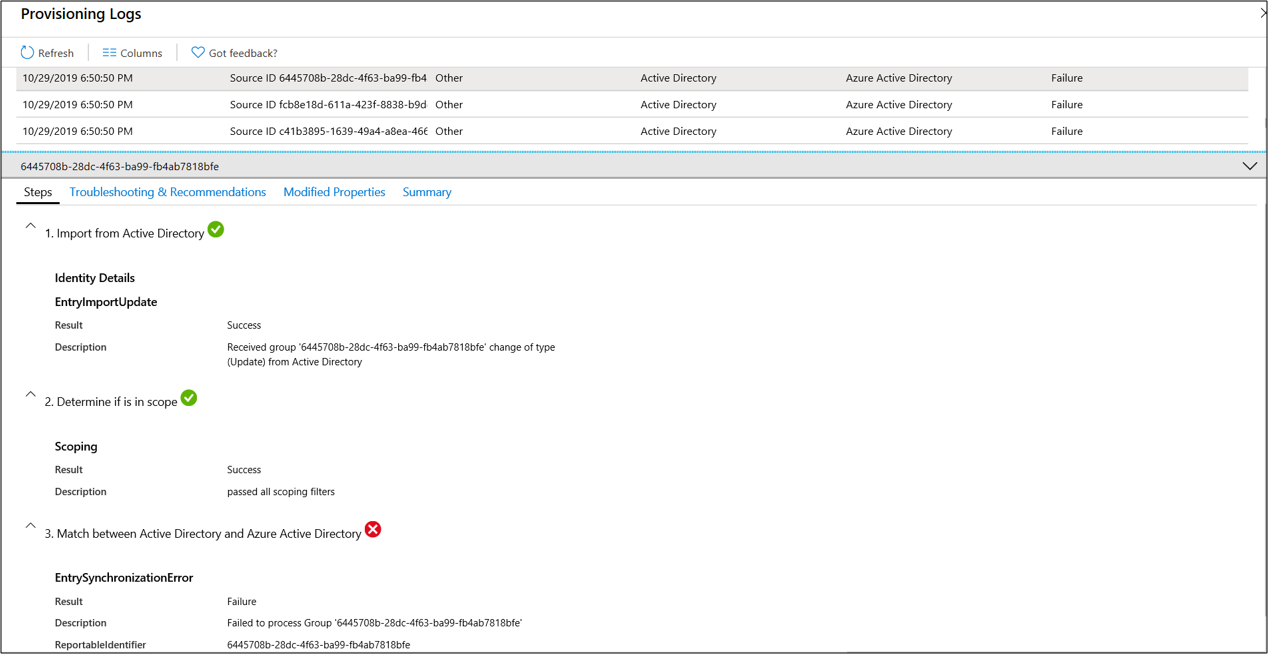

En el portal, se pueden usar registros de aprovisionamiento para ayudar a hacer un seguimiento de los problemas de sincronización de objetos y solucionarlos. Para ver los registros, seleccione Registros.

Los registros de aprovisionamiento proporcionan una gran cantidad de información sobre el estado de los objetos que se sincronizan entre el entorno local de Active Directory y Azure.

Puede filtrar la vista para centrarse en problemas específicos, como las fechas. Haga doble clic en un evento individual para ver información adicional.

Esta información proporciona pasos detallados e indica dónde se está produciendo el problema de sincronización. De esta manera, puede identificar el punto exacto del problema.

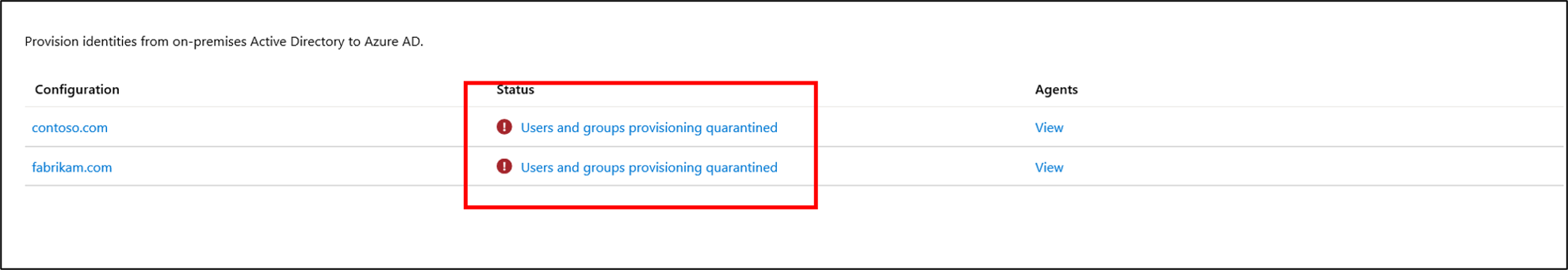

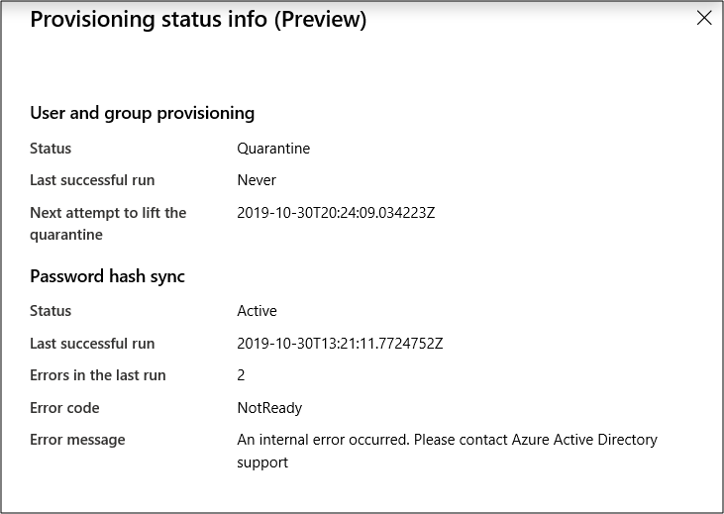

Problemas de aprovisionamiento en cuarentena

Cloud Sync supervisa el estado de la configuración y pone los objetos incorrectos en un estado de cuarentena. Si la totalidad o la mayoría de las llamadas realizadas al sistema de destino no se completan correctamente de manera sistemática debido a un error (como en el caso de credenciales de administrador no válidas), el trabajo de sincronización se pone en cuarentena.

Al seleccionar el estado, puede ver información adicional acerca de la cuarentena. También puede obtener el código de error y el mensaje.

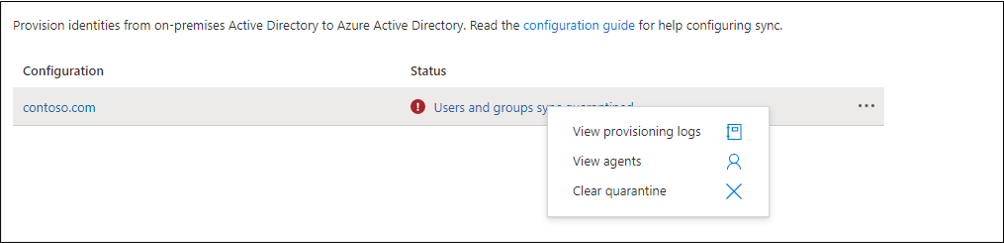

Al hacer clic con el botón derecho en el estado, se muestran opciones adicionales para:

- Ver los registros de aprovisionamiento.

- Ver los agentes.

- Quitar la cuarentena.

Resolución de una cuarentena

Hay dos maneras diferentes de resolver una cuarentena. Puede quitar la cuarentena o reiniciar el trabajo de aprovisionamiento.

Quitar la cuarentena

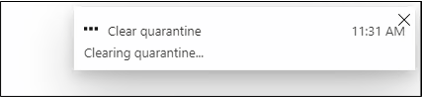

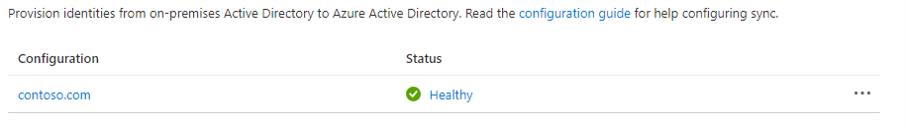

Para quitar la marca de agua y ejecutar una sincronización diferencial en el trabajo de aprovisionamiento una vez comprobado, solo tiene que hacer clic con el botón derecho en el estado y seleccionar Clear quarantine (Quitar cuarentena).

Debería ver un aviso de que la cuarentena se está borrando.

A continuación, debería ver el estado en el agente como correcto.

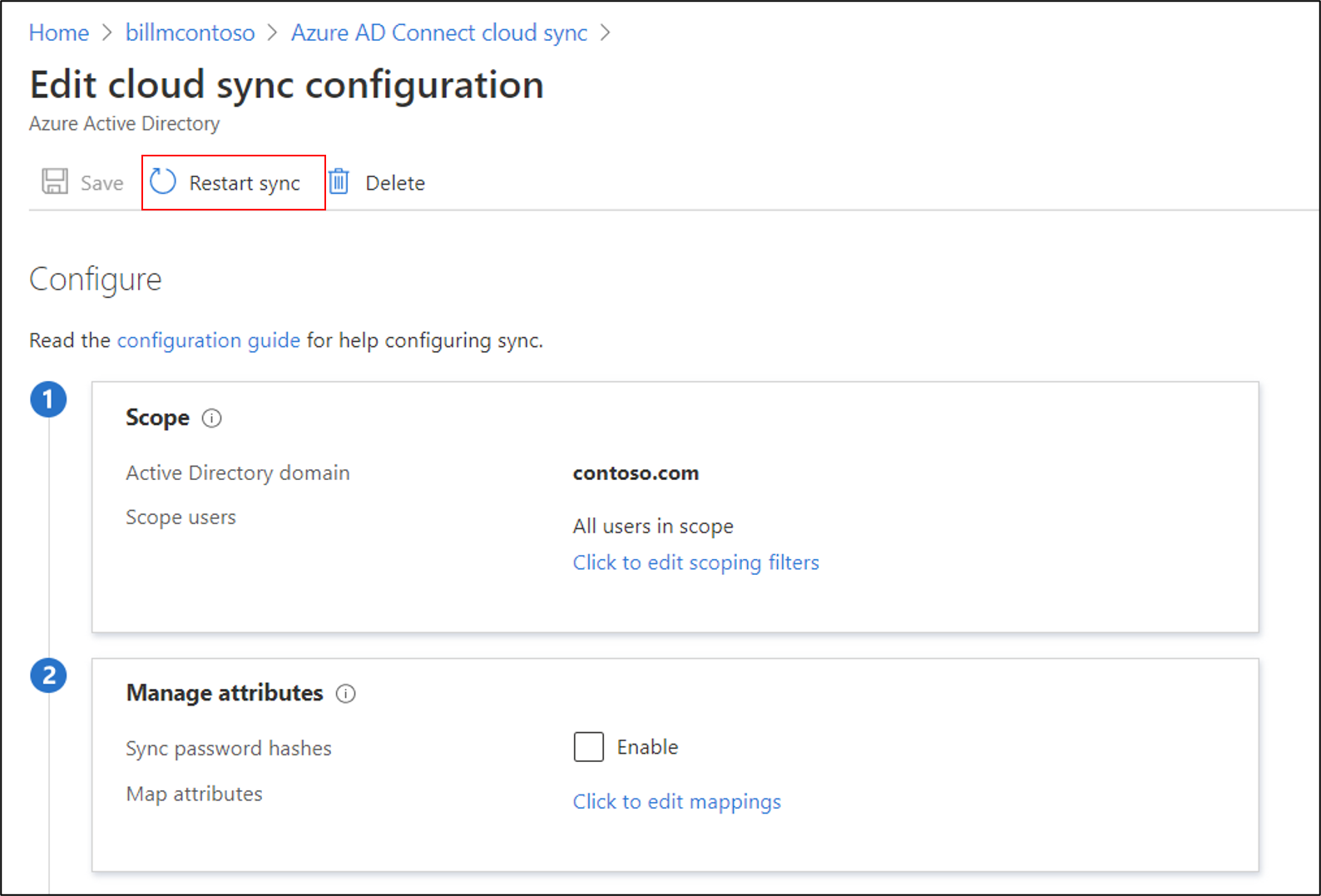

Reinicio del trabajo de aprovisionamiento

Use el portal para reiniciar el trabajo de aprovisionamiento. En la página de configuración del agente, seleccione Restar sync (Reiniciar sincronización).

Como alternativa, puede usar Microsoft Graph para reiniciar el trabajo de aprovisionamiento. Tiene el control total sobre lo que reinicie. Puede elegir borrar:

- Custodias, para reiniciar el contador de custodias que se acumula hacia el estado de cuarentena.

- Cuarentena, para quitar la aplicación de la cuarentena.

- Marcas de agua.

Use la siguiente solicitud:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Reparación de la cuenta de servicio de Cloud Sync

Si tiene que reparar la cuenta de servicio de Cloud Sync, use el comando Repair-AADCloudSyncToolsAccount.

En una sesión de PowerShell con privilegios de administrador, escriba o copie y pegue lo siguiente:

Connect-AADCloudSyncToolsIntroduzca las credenciales de administrador global de Microsoft Entra.

Escriba o copie y pegue lo siguiente:

Repair-AADCloudSyncToolsAccountUna vez hecho esto, debe indicar que la cuenta se ha reparado correctamente.

escritura diferida de contraseñas

Para habilitar y usar la escritura diferida de contraseñas con Cloud Sync, tenga en cuenta lo siguiente:

- Si tiene que actualizar los permisos de gMSA, estos permisos pueden tardar una hora o más en replicarse en todos los objetos del directorio. Si no asigna estos permisos, puede parecer que la escritura diferida está configurada correctamente, pero los usuarios pueden encontrar errores al actualizar sus contraseñas locales desde la nube. Para que aparezca contraseña sin expiración, los permisos deben aplicarse a Este objeto y todos los descendientes.

- Si las contraseñas de algunas cuentas de usuario no se escriben en diferido en el directorio local, asegúrese de que la herencia no esté deshabilitada para la cuenta en el entorno local de Active Directory Domain Services (AD DS). Los permisos de escritura para las contraseñas se deben aplicar a los objetos descendientes para que la característica funcione correctamente.

- Las directivas de contraseñas en el entorno de AD DS local pueden impedir que se procesen correctamente los restablecimientos de contraseña. Si va a probar esta característica y desea restablecer la contraseña de los usuarios más de una vez al día, la directiva de grupo de vigencia mínima de la contraseña debe establecerse en 0. Esta opción se encuentra en: Configuración del equipo>Directivas>Configuración de Windows>Configuración de seguridad>Directivas de cuenta, en gpmc.msc.

- Si actualiza la directiva de grupo, espere a que la directiva actualizada se replique o use el comando

gpupdate /force. - Para que las contraseñas se cambien inmediatamente, la vigencia mínima de la contraseña debe establecerse en 0. Sin embargo, si los usuarios se adhieren a las directivas del entorno local y la vigencia mínima de la contraseña está establecida en un valor mayor que cero, la escritura diferida de contraseñas no funcionará después de que se evalúen las directivas locales.

- Si actualiza la directiva de grupo, espere a que la directiva actualizada se replique o use el comando