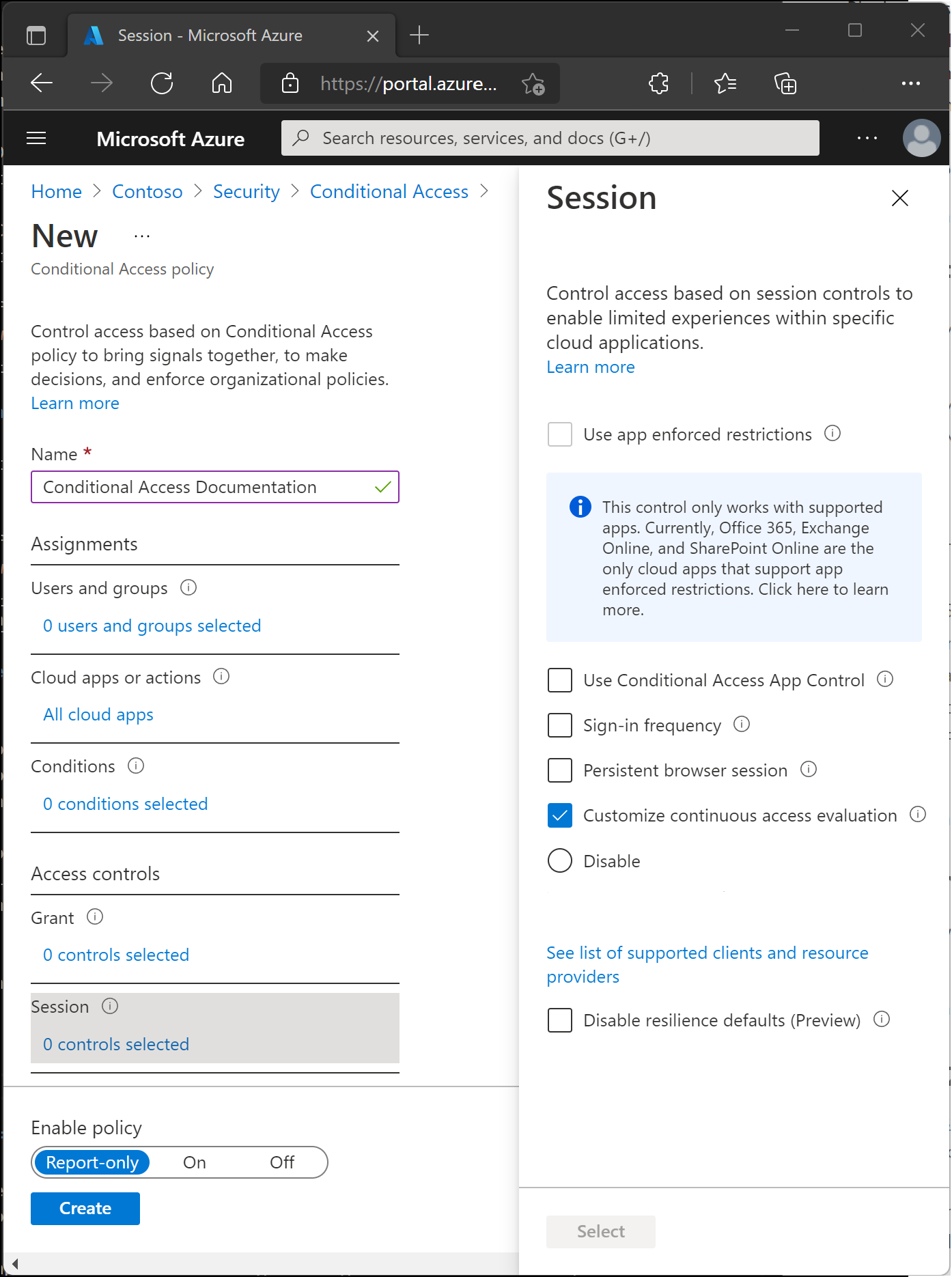

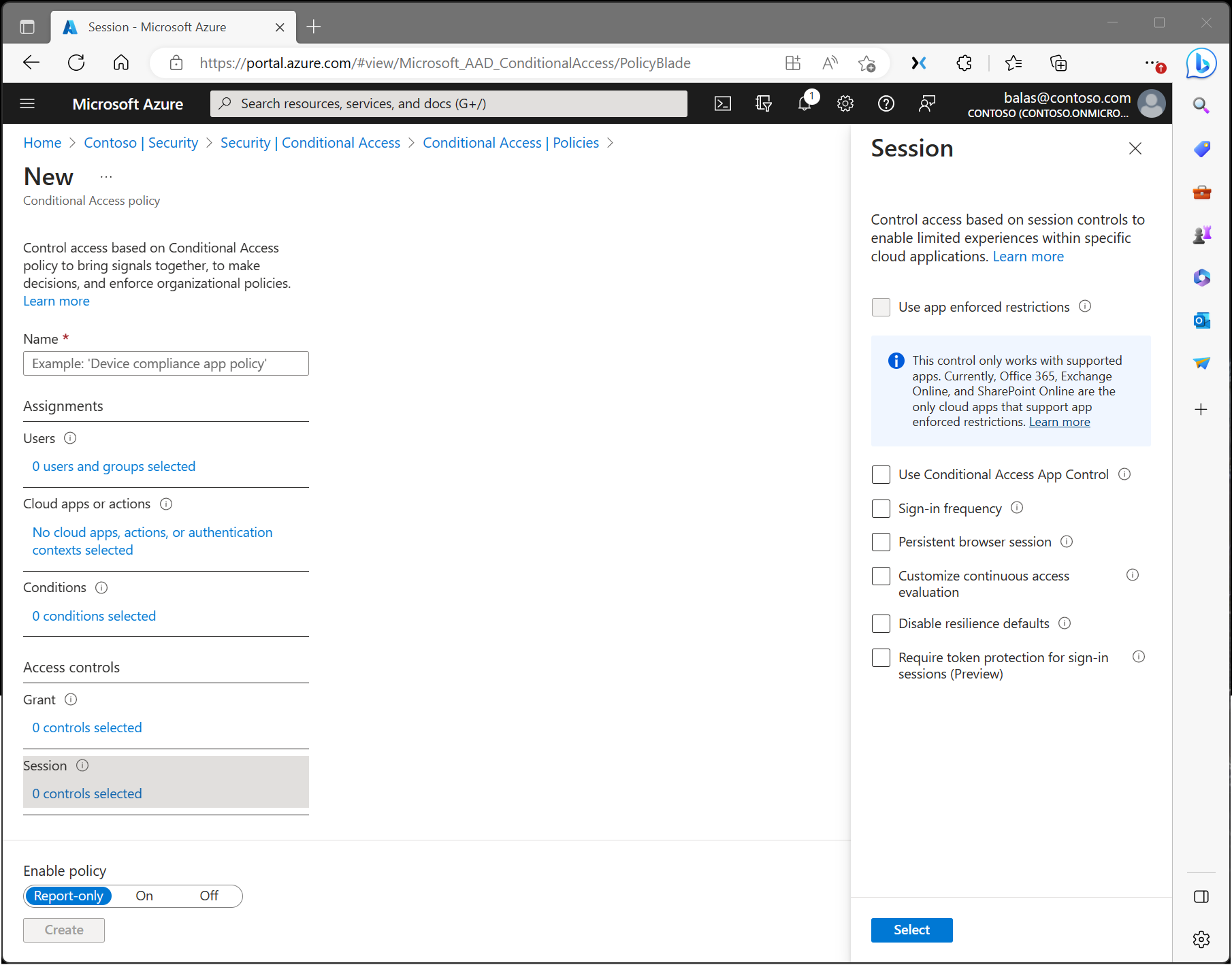

Acceso condicional: Sesión

En una directiva de acceso condicional, un administrador puede usar controles de sesión para habilitar experiencias limitadas en aplicaciones en la nube específicas.

Restricciones que exige la aplicación

Las organizaciones pueden usar este control para requerir que Microsoft Entra ID transmita la información del dispositivo a la aplicación en la nube seleccionada. La información del dispositivo permite a las aplicaciones en la nube saber si una conexión procede de un dispositivo compatible o unido a un dominio y actualizar la experiencia de sesión. Cuando se selecciona, la aplicación en la nube usa la información del dispositivo para proporcionar a los usuarios una experiencia limitada o completa. Limitada cuando el dispositivo no está administrado o compatible y completa cuando el dispositivo está administrado y es compatible.

Para obtener una lista de las aplicaciones admitidas y cómo configurar directivas, consulte los siguientes artículos:

- Tiempo de espera de sesión inactiva para Microsoft 365.

- Habilitación del acceso limitado con SharePoint Online

- Habilitación del acceso limitado con Exchange Online

Control de aplicaciones de acceso condicional

Control de aplicaciones de acceso condicional usa una arquitectura de proxy inverso y se integra de forma exclusiva con el acceso condicional de Microsoft Entra. El acceso condicional de Microsoft Entra permite exigir controles de acceso en las aplicaciones de la organización según determinadas condiciones. Las condiciones definen a qué usuario o grupo de usuarios, aplicaciones en la nube y ubicaciones y redes se aplica una directiva de acceso condicional. Una vez que haya determinado las condiciones, puede enrutar los usuarios a Microsoft Defender for Cloud Apps, donde puede proteger los datos con Control de aplicaciones de acceso condicional, mediante la aplicación de controles de acceso y de sesión.

Control de aplicaciones de acceso condicional permite supervisar y controlar las sesiones y el acceso a las aplicaciones de usuario en tiempo real, en función de las directivas de acceso y de sesión. Las directivas de acceso y sesión se usan en el portal de Defender para Cloud Apps para refinar los filtros y establecer las acciones que se deben realizar. Con las directivas de acceso y de sesión, puede:

- Impedir la filtración de datos: puede bloquear la descarga, cortar, copiar e imprimir documentos confidenciales en, por ejemplo, dispositivos no administrados.

- Proteger en la descarga: en lugar de bloquear la descarga de documentos confidenciales, puede requerir que los documentos estén etiquetados y protegidos con Azure Information Protection. Esta acción garantiza que el documento está protegido y el acceso de usuario está restringido en una sesión de riesgo potencial.

- Impedir que se carguen archivos sin etiqueta: antes de cargar, distribuir y usar un archivo, es importante asegurarse de que tiene la etiqueta y la protección adecuadas. Puede asegurarse de que los archivos sin etiqueta con contenido confidencial se bloqueen para que no se carguen hasta que el usuario clasifique el contenido.

- Supervisar el cumplimiento de las sesiones de usuario (versión preliminar): los usuarios de riesgo se supervisan cuando inician sesión en las aplicaciones y sus acciones se registran desde dentro de la sesión. Puede investigar y analizar el comportamiento del usuario para saber dónde se deben aplicar las directivas de sesión en el futuro, y en qué condiciones.

- Bloquear acceso (versión preliminar): puede bloquear de forma pormenorizada el acceso para aplicaciones y usuarios específicos en función de varios factores de riesgo. Por ejemplo, puede bloquearlos si usan certificados de cliente como forma de administración de dispositivos.

- Bloquear actividades personalizadas: algunas aplicaciones tienen escenarios únicos que conllevan riesgo, por ejemplo, el envío de mensajes con contenido confidencial en aplicaciones como Microsoft Teams o Slack. En estos tipos de escenarios, puede examinar los mensajes para detectar el contenido confidencial y bloquearlos en tiempo real.

Para obtener más información, consulte el artículo Implementación del Control de aplicaciones de acceso condicional para aplicaciones destacadas.

Frecuencia de inicio de sesión

La frecuencia de inicio de sesión define el período de tiempo antes de que se pida a un usuario que vuelva a iniciar sesión cuando intenta acceder a un recurso. Los administradores pueden seleccionar un período (horas o días) o elegir requerir reautenticación siempre.

La configuración de la frecuencia de inicio de sesión funciona con aplicaciones que han implementado los protocolos OAUTH2 o OIDC de acuerdo con los estándares. La mayoría de aplicaciones nativas de Microsoft para Windows, Mac y dispositivos móviles que incluyen las aplicaciones web siguientes siguen la configuración.

- Word, Excel y PowerPoint Online

- OneNote Online

- Office.com

- Portal de administración de Microsoft 365

- Exchange Online

- SharePoint y OneDrive

- Cliente web de Teams

- Dynamics CRM Online

- Azure portal

Para más información, consulte el artículo Configuración de la administración de las sesiones de autenticación con el acceso condicional.

Sesión del explorador persistente

Una sesión persistente del explorador permite a los usuarios permanecer conectados después de cerrar y volver a abrir la ventana del explorador.

Para más información, consulte el artículo Configuración de la administración de las sesiones de autenticación con el acceso condicional.

Personalización de la evaluación continua de acceso

La evaluación continua de acceso se habilita automáticamente como parte de las directivas de acceso condicional de una organización. En el caso de las organizaciones que quieran deshabilitar la evaluación de acceso continua, esta configuración es ahora una opción dentro del control de sesión en el acceso condicional. El ámbito de las directivas de evaluación continua de acceso pueden ser todos los usuarios o usuarios y grupos específicos. Los administradores pueden realizar la siguiente selección al crear una directiva o al editar una directiva de acceso condicional existente.

- Deshabilitar solo funciona cuando está seleccionado Todas las aplicaciones en la nube, no hay ninguna condición seleccionada y la opción Deshabilitar está seleccionada en Sesión>Customize continuous access evaluation (Personalizar evaluación continua de acceso) en una directiva de acceso condicional. Puede optar por deshabilitar todos los usuarios o usuarios y grupos específicos.

Deshabilitar valores predeterminados de resistencia

Si se produce una interrupción, Microsoft Entra ID ampliará el acceso a las sesiones existentes y aplicará directivas de acceso condicional.

Si los valores predeterminados de resistencia están deshabilitados, se deniega el acceso una vez que expiran las sesiones existentes. Para obtener más información, vea el artículo Acceso condicional: valores predeterminados de resistencia.

Requerir protección de tokens para las sesiones de inicio de sesión (versión preliminar)

La protección de tokens (a veces denominada enlace de tokens en el sector) intenta reducir los ataques de robo de tokens asegurándose de que un token solo se puede usar desde el dispositivo previsto. Cuando un atacante puede robar un token, secuestrando o reproduciendo, puede suplantar a su víctima hasta que expire o se revoque el token. Se cree que el robo de tokens es un suceso relativamente raro, pero los daños que ocasiona pueden ser importantes.

La versión preliminar solo funciona para escenarios específicos. Para obtener más información, consulte el artículo Acceso condicional: protección de tokens (versión preliminar).

Uso del perfil de seguridad de Acceso global seguro (versión preliminar)

El uso de un perfil de seguridad con acceso condicional unifica los controles de identidad con seguridad de red en el producto Microsoft Security Service Edge (SSE), Acceso a Internet de Microsoft Entra. Al seleccionar este control de sesión, podrás incorporar la identidad y el contexto a los perfiles de seguridad, que son agrupaciones de varias directivas creadas y administradas en Acceso global seguro.