Configuración de las clasificaciones de los permisos

En este artículo va a aprender a configurar clasificaciones de permisos en Microsoft Entra ID. Las clasificaciones de permisos permiten identificar el impacto que tienen los distintos permisos según las evaluaciones de riesgo y las directivas de la organización. Por ejemplo, puede usar las clasificaciones de permisos en las directivas de consentimiento para identificar el conjunto de permisos a los que los usuarios pueden dar su consentimiento.

Se admiten tres clasificaciones de permisos: "Baja", "Media" (versión preliminar) y "Alta" (versión preliminar). Actualmente, solo se pueden clasificar los permisos delegados que no requieren el consentimiento del administrador.

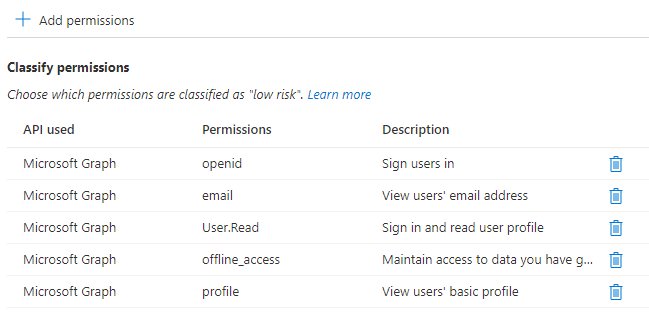

Los permisos mínimos necesarios para realizar el inicio de sesión básico son openid, profile, email y offline_access, puesto que son todos los permisos delegados en Microsoft Graph. Con estos permisos, una aplicación puede leer los detalles del perfil del usuario que ha iniciado sesión y puede mantener este acceso incluso cuando el usuario ya no usa la aplicación.

Prerrequisitos

Para configurar clasificaciones de permisos necesita:

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- Uno de los roles siguientes: Administrador global, Administrador de aplicaciones o Administrador de aplicaciones en la nube.

Administración de las clasificaciones de los permisos

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Siga estos pasos para clasificar los permisos mediante el Centro de administración de Microsoft Entra:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a la configuración de Identidad>Aplicaciones>Aplicaciones empresariales>Consentimiento y permisos>Clasificaciones de permisos.

- Elija la pestaña para la clasificación de permisos que desea actualizar.

- Elija Agregar permisos para clasificar otro permiso.

- Seleccione la API y, después, seleccione los permisos delegados.

En este ejemplo, hemos clasificado el conjunto mínimo de permisos necesarios para el inicio de sesión único:

Puede usar el módulo de versión preliminar de Azure AD PowerShell más reciente para clasificar los permisos. Las clasificaciones de permisos se configuran en el objeto ServicePrincipal de la API que publica los permisos.

Ejecute el siguiente comando para conectarse a Azure AD PowerShell. Para dar su consentimiento a los ámbitos necesarios, inicie sesión como al menos un administrador de aplicaciones en la nube.

Connect-AzureAD

Enumeración de las clasificaciones de permisos actuales mediante PowerShell de Azure AD

Recupere el objeto ServicePrincipal para la API. Aquí se recupera el objeto ServicePrincipal para Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Lea las clasificaciones de permisos delegados para la API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Clasificación de un permiso como de "Bajo impacto" mediante PowerShell de Azure AD

Recupere el objeto ServicePrincipal para la API. Aquí se recupera el objeto ServicePrincipal para Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Busque el permiso delegado que desea clasificar:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Establezca la clasificación de permisos mediante el nombre y el identificador del permiso:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Eliminación de una clasificación de permisos delegados mediante PowerShell de Azure AD

Recupere el objeto ServicePrincipal para la API. Aquí se recupera el objeto ServicePrincipal para Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Busque la clasificación de permisos delegados que desea quitar:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Elimine la clasificación de permisos:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

Puede usar PowerShell de Microsoft Graph para clasificar los permisos. Las clasificaciones de permisos se configuran en el objeto ServicePrincipal de la API que publica los permisos.

Ejecute el siguiente comando para conectarse a PowerShell de Microsoft Graph. Para dar su consentimiento a los ámbitos necesarios, inicie sesión como al menos un administrador de aplicaciones en la nube.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Enumeración de las clasificaciones de permisos actuales para una API mediante PowerShell de Microsoft Graph

Recupere el objeto servicePrincipal para la API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Lea las clasificaciones de permisos delegados para la API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Clasificación de un permiso como de "Bajo impacto" mediante PowerShell de Microsoft Graph

Recupere el objeto servicePrincipal para la API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Busque el permiso delegado que desea clasificar:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Establezca la clasificación de permisos:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Eliminación de una clasificación de permisos delegados mediante PowerShell de Microsoft Graph

Recupere el objeto servicePrincipal para la API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Busque la clasificación de permisos delegados que desea quitar:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Elimine la clasificación de permisos:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Para configurar clasificaciones de permisos para una aplicación empresarial, inicie sesión en Probador de Graph como al menos un administrador de aplicaciones en la nube.

Tiene que dar su consentimiento al permiso Policy.ReadWrite.PermissionGrant.

Ejecute las siguientes consultas en el explorador de Microsoft Graph para agregar una clasificación de permisos delegados para una aplicación.

Enumeración de las clasificaciones de permisos actuales para una API mediante Microsoft Graph API

Enumere las clasificaciones de permisos actuales para una API mediante la siguiente llamada a Microsoft Graph API.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Clasificación de un permiso como de "Bajo impacto" mediante Microsoft Graph API

En el ejemplo siguiente, clasificamos el permiso como de "bajo impacto".

Agregue una clasificación de permisos delegados para una API mediante la siguiente llamada a Microsoft Graph API.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Eliminación de una clasificación de permisos delegados mediante Microsoft Graph API

Ejecute la siguiente consulta en explorador de Microsoft Graph para quitar una clasificación de permisos delegados para una API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE