Tutorial: Configuración de Easy Button de BIG-IP de F5 para el inicio de sesión único de Kerberos

Obtenga información sobre cómo proteger las aplicaciones basadas en Kerberos con Microsoft Entra ID a través de la Configuración guiada 16.1 de Easy Button BIG-IP de F5.

La integración de BIG-IP con Microsoft Entra ID tiene muchas ventajas, entre las que se incluyen:

- Gobernanza mejorada: consulte Marco de Confianza cero para habilitar el trabajo remoto y obtenga más información sobre la autenticación previa de Microsoft Entra.

- Aplique directivas organizativas. Consulte ¿Qué es el acceso condicional?

- Inicio de sesión único completo entre Microsoft Entra ID y los servicios publicados de BIG-IP

- Administre identidades y acceso desde un único plano de control: el Centro de administración de Microsoft Entra.

Para obtener más información sobre las ventajas, consulte el artículo sobre la Integración de BIG-IP de F5 y Microsoft Entra ID.

Descripción del escenario

Este escenario es la aplicación heredada clásica que usa la autenticación Kerberos, también conocida como Autenticación integrada de Windows (IWA) para actuar como puerta de acceso al contenido protegido.

Al ser heredada, la aplicación carece de protocolos actuales que admitan la integración directa con Microsoft Entra ID. Puede modernizar la aplicación, pero eso es costoso, requiere una planeación y conlleva el riesgo de un posible tiempo de inactividad. En su lugar, un controlador de entrega de aplicaciones (ADC) BIG-IP de F5 salva la distancia entre la aplicación heredada y el plano de control de identidad moderno mediante la transición de protocolo.

Un dispositivo BIG-IP delante de la aplicación permite superponer el servicio con la autenticación previa de Microsoft Entra y el inicio de sesión único basado en encabezados, lo que mejora la posición de seguridad de la aplicación.

Nota:

Las organizaciones pueden obtener acceso remoto a este tipo de aplicación con el proxy de aplicación de Microsoft Entra.

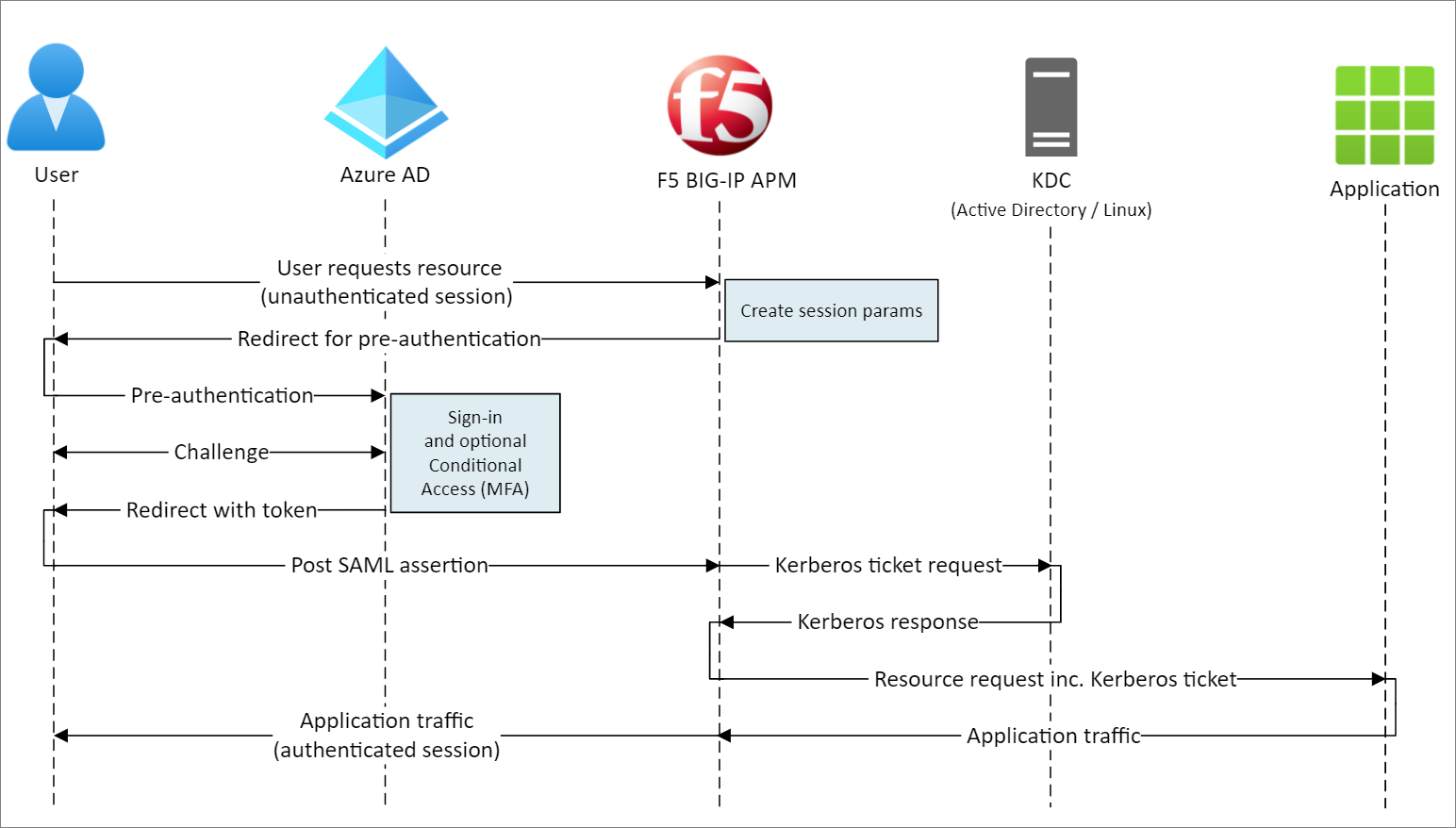

Arquitectura del escenario

La solución de acceso híbrido seguro (SHA) para este escenario tiene los siguientes componentes:

- Aplicación: servicio publicado de BIG-IP que se va a proteger mediante el acceso híbrido seguro de Microsoft Entra SHA. El host de aplicación está unido a un dominio, por lo que se integra con Active Directory (AD).

- Microsoft Entra ID: el proveedor de identidades (IdP) de Lenguaje de Marcado para Confirmaciones de Seguridad (SAML), que verifica las credenciales de usuario, el acceso condicional y el SSO basado en SAML en BIG-IP. A través del inicio de sesión único, Microsoft Entra ID proporciona a BIG-IP los atributos de sesión necesarios.

- KDC: rol del de centro de distribución de claves (KDC) en un controlador de dominio (DC), que emite vales de Kerberos

- BIG-IP: proxy inverso y proveedor de servicios SAML (SP) en la aplicación, que delega la autenticación al IdP de SAML, antes de realizar el inicio de sesión único basado en Kerberos en la aplicación back-end.

El acceso híbrido seguro (SHA) para este escenario admite flujos iniciados por SP e IdP. En la siguiente imagen, se ilustran el flujo SP.

- El usuario se conecta al punto de conexión de la aplicación (BIG-IP).

- La directiva de acceso de APM de BIG-IP redirige al usuario a Microsoft Entra ID (IdP de SAML)

- Microsoft Entra ID autentica previamente al usuario y aplica las directivas de acceso condicional exigidas

- Se redirige al usuario a BIG-IP (SP de SAML) y el inicio de sesión único se realiza mediante el token SAML emitido.

- BIG-IP solicita un vale kerberos desde KDC.

- BIG-IP envía la solicitud a la aplicación de back-end, junto con el vale de Kerberos para el inicio de sesión único.

- La aplicación autoriza la solicitud y devuelve la carga.

Prerrequisitos

No es necesario tener experiencia previa en BIG-IP, pero necesitará lo siguiente:

- Una cuenta gratuita de Azure o superior

- Una instancia de BIG-IP o la implementación de una instancia de BIG-IP Virtual Edition (VE) en Azure

- Cualquiera de las siguientes licencias de F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Independiente de F5 BIG-IP APM

- Licencia del complemento F5 BIG-IP APM en una instalación de F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licencia de prueba gratuita de BIG-IP de 90 días

- Identidades de usuario sincronizadas desde un directorio local a Microsoft Entra ID o creadas en Microsoft Entra ID y devueltas al directorio local.

- Uno de los siguientes roles: administrador de aplicaciones en la nube o Administrador de aplicaciones.

- Un certificado de web de SSL para publicar servicios a través de HTTPS o usar los certificados predeterminados de BIG-IP durante las pruebas

- Una aplicación Kerberos o vaya a active-directory-wp.com para aprender a configurar el inicio de sesión único con IIS en Windows.

Métodos de configuración BIG-IP

En este tutorial se trata la configuración guiada 16.1, la más reciente con una plantilla Easy Button. Con Easy Button, los administradores no tienen que ir y venir entre Microsoft Entra ID y BIG-IP para permitir servicios de SHA. La implementación y la administración de directivas se controlan con el asistente de configuración guiada de APM y Microsoft Graph. La integración entre APM de BIG-IP y Microsoft Entra ID garantiza que las aplicaciones puedan admitir la federación de identidades, el inicio de sesión único y el acceso condicional de Microsoft Entra, lo que reduce la sobrecarga administrativa.

Nota:

Reemplace las cadenas o valores de ejemplo en este artículo con los del entorno.

Registro de Easy Button

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Para que un cliente o servicio pueda acceder a Microsoft Graph, debe confiar en él la plataforma de identidad de Microsoft. En esta primera acción, se crea un registro de aplicación de inquilino para autorizar el acceso de Easy Button a Graph. A través de estos permisos, BIG-IP inserta las configuraciones para establecer una confianza entre una instancia de proveedor de servicio de SAML para la aplicación publicada y Microsoft Entra ID como el IdP de SAML.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya aIdentidad>Aplicaciones>Registros de aplicaciones > Nuevo registro.

Escriba un nombre para mostrar para la aplicación. Por ejemplo, F5 BIG-IP Easy Button.

Especifique quién puede usar la aplicación >Solo cuentas de este directorio de la organización.

Seleccione Registrar.

Vaya a Permisos de API y autorice los permisos de aplicación siguientes de Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Concesión de consentimiento del administrador para su organización.

En Certificados y secretos, genere un nuevo secreto de cliente. Anote este secreto.

Desde la Información general y anote el Id. de cliente y el Id. de inquilino.

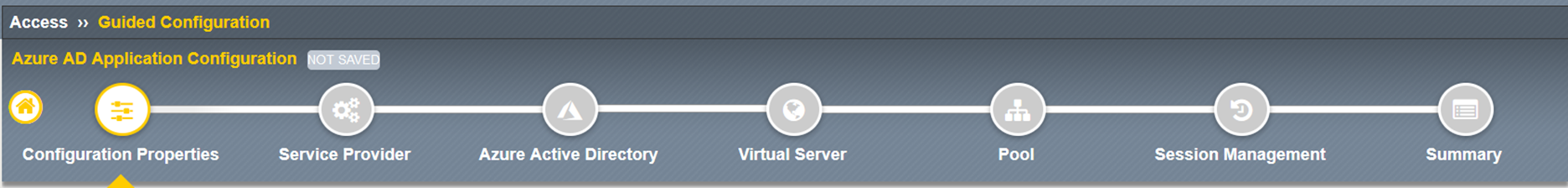

Configuración de Easy Button

Inicie la configuración guiada de APM para abrir la plantilla Easy Button.

Vaya a Acceso > Configuración guiada > Integración con el software de Microsoft y seleccione Aplicación de Microsoft Entra.

Revise los pasos de configuración y seleccione Siguiente.

Para publicar la aplicación, siga los pasos siguientes.

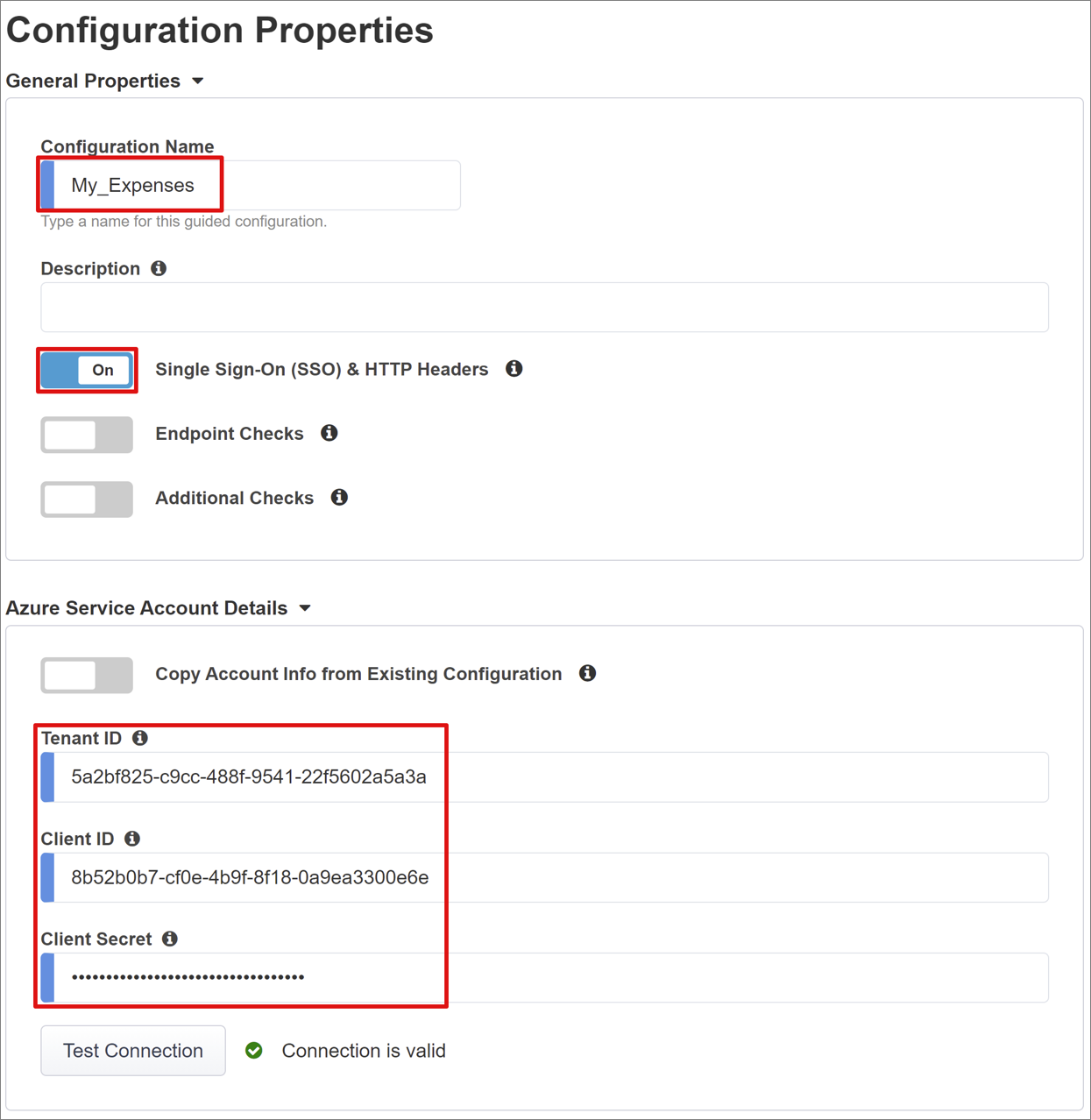

Configuration Properties

La pestaña Configuration Properties (Propiedades de configuración) crea una configuración de la aplicación de BIG-IP y un objeto de inicio de sesión único. La sección Detalles de la cuenta de servicio de Azure puede representar al cliente que registró en el inquilino de Microsoft Entra antes como una aplicación. Esta configuración permite a un cliente de OAuth de BIG-IP registrar un SP de SAML en el inquilino con las propiedades de SSO que configuraría de manera manual. Easy Button hace esta acción para cada servicio BIG-IP que se publica y habilita para SHA.

Algunos de los valores son globales y pueden volver a utilizarse para publicar más aplicaciones, lo que reduce el tiempo y el esfuerzo de implementación.

Proporcione un nombre de configuración único.

Habilite Encabezados de inicio de sesión único y HTTP

Escriba los valores de Tenant ID (Id. de inquilino), Client ID (Id. de cliente) y Client Secret (Secreto de cliente) que anotó al registrar el cliente de Easy Button en el inquilino.

Confirmar que el BIG-IP se conecta a su inquilino.

Seleccione Next (Siguiente).

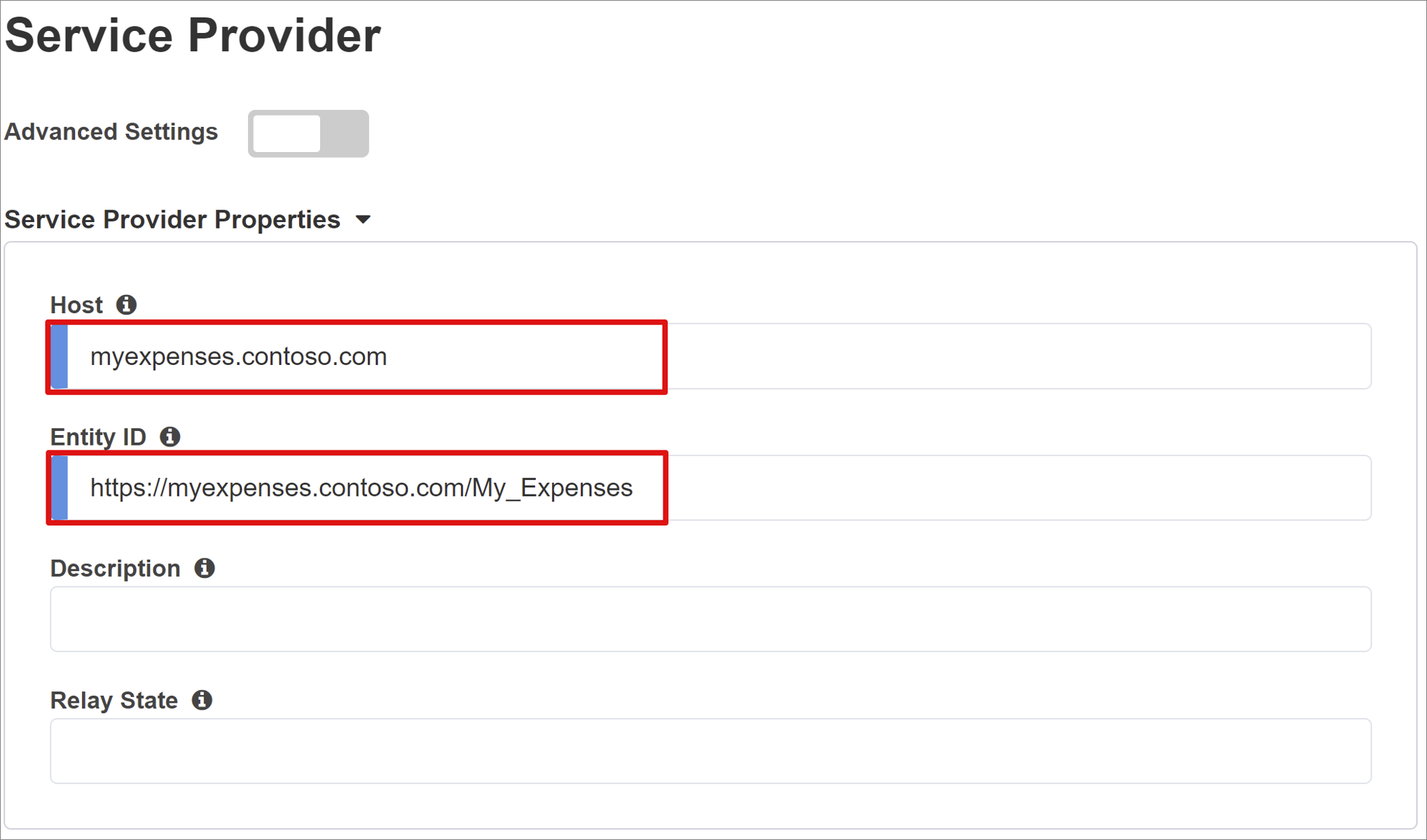

Proveedor de servicios

La configuración del proveedor de servicios son las propiedades de la instancia del SP de SAML de la aplicación protegida mediante SHA.

En Host, escriba el nombre de dominio completo (FQDN) público de la aplicación que se vaya a proteger.

Para Id. de entidad, escriba el identificador que utiliza Microsoft Entra ID para identificar el proveedor de servicios de SAML que solicita un token.

La Configuración de seguridad opcional especifica si Microsoft Entra ID cifra las aserciones de SAML emitidas. El cifrado de aserciones entre Microsoft Entra ID y APM de BIG-IP proporciona una mayor garantía de que no se podrán interceptar los tokens de contenido y de que no se pondrá en peligro la seguridad de los datos personales o corporativos.

- En la lista Assertion Decryption Private Key (Clave privada de descifrado de aserciones), seleccione Create New (Crear nueva).

- Seleccione Aceptar. Aparece el cuadro de diálogo Importar certificado SSL y claves.

- Seleccione PKCS 12 (IIS) para importar el certificado y la clave privada.

- Después del aprovisionamiento, cierre la pestaña del explorador para volver a la pestaña principal.

- Seleccione Enable Encrypted Assertion (Habilitar aserciones cifradas).

- Si ha habilitado el cifrado, seleccione el certificado en la lista Assertion Decryption Private Key (Clave privada de descifrado de aserciones). La clave privada es para el certificado que usa APM de BIG-IP para descifrar las aserciones de Microsoft Entra.

- Si ha habilitado el cifrado, seleccione el certificado en la lista Assertion Decryption Certificate (Certificado de descifrado de aserciones). BIG-IP carga este certificado en Microsoft Entra ID para cifrar las aserciones de SAML emitidas.

Microsoft Entra ID

Esta sección define las propiedades para configurar manualmente una nueva aplicación SAML de BIG-IP dentro del inquilino de Microsoft Entra. Easy Button tiene plantillas de aplicación para Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP ERP y una plantilla de acceso híbrido seguro para las demás aplicaciones.

Para este escenario, seleccione Integración de Microsoft Entra ID con F5 BIG-IP APM > Agregar.

Configuración de Azure

Especifique un Nombre para mostrar para la aplicación que crea BIG-IP en el inquilino de Microsoft Entra y el icono en el portal Aplicaciones.

No especifique nada en Sign On URL [Dirección URL de inicio de sesión] (opcional) para habilitar el inicio de sesión iniciado por IdP.

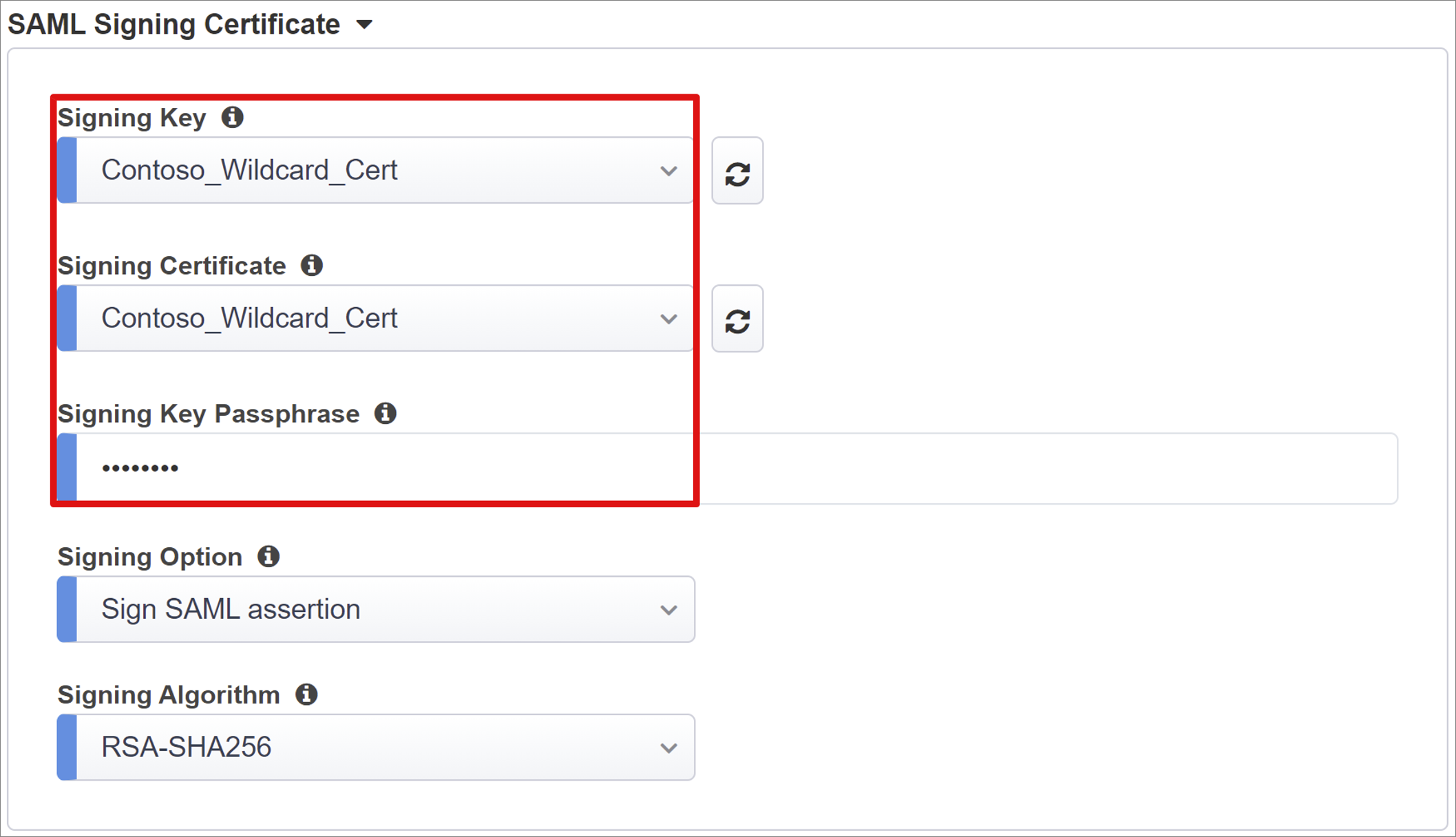

Seleccione el icono Actualización junto a Clave de firma y Certificado de firma para buscar el certificado que importó.

En Frase de contraseña de clave de firma, escriba la contraseña del certificado.

Habilite la opción de firma (opcional) para asegurarse de que BIG-IP acepta tokens y notificaciones firmados por Microsoft Entra ID.

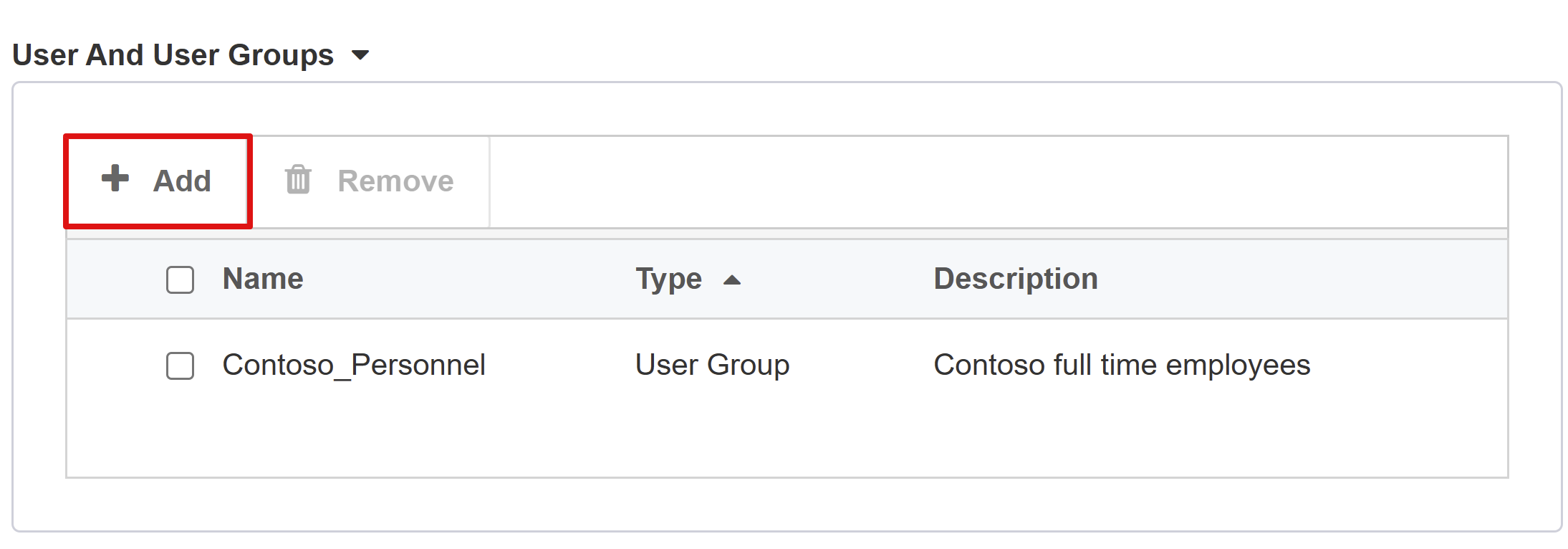

Los usuarios y grupos de usuarios se consultan dinámicamente desde el inquilino de Microsoft Entra y autorizan el acceso a la aplicación. Agregue un usuario o grupo para las pruebas; de lo contrario, se deniega todo el acceso.

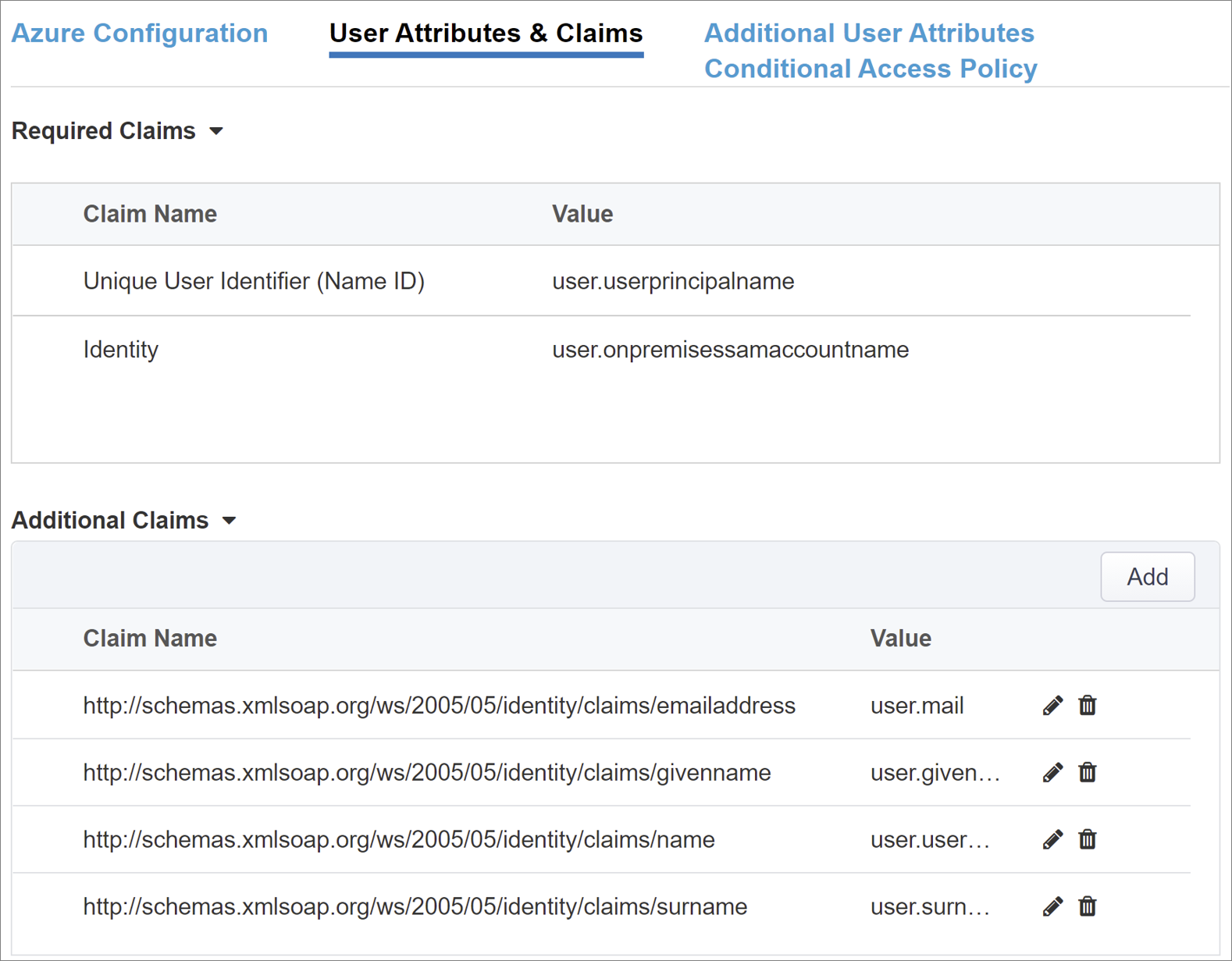

Atributos y notificaciones de usuario

Cuando un usuario se autentica en Microsoft Entra ID, se emite un token SAML con un conjunto predeterminado de notificaciones y atributos que identifican al usuario. La pestaña Atributos y notificaciones del usuario muestra las notificaciones predeterminadas que se emitirán para la nueva aplicación. Úselo para configurar más notificaciones.

La infraestructura se basa en un sufijo de dominio .com que se usa interna y externamente. No se requieren más atributos para lograr una implementación funcional del inicio de sesión único de delegación restringida de Kerberos (KCD SSO). Consulte el tutorial avanzado para varios dominios o inicios de sesión de usuario con un sufijo alternativo.

Atributos de usuario adicionales

La pestaña Atributos de usuario adicionales admite diversos sistemas distribuidos que requieren atributos almacenados en otros directorios para el aumento de la sesión. Los atributos capturados desde un protocolo ligero de acceso a directorios (LDAP) se pueden insertar como encabezados de SSO para ayudar a controlar el acceso basado en roles, Id. de partner, etc.

Nota:

Esta característica no tiene ninguna correlación con Microsoft Entra ID, sino que es otro origen de atributos.

Directiva de acceso condicional

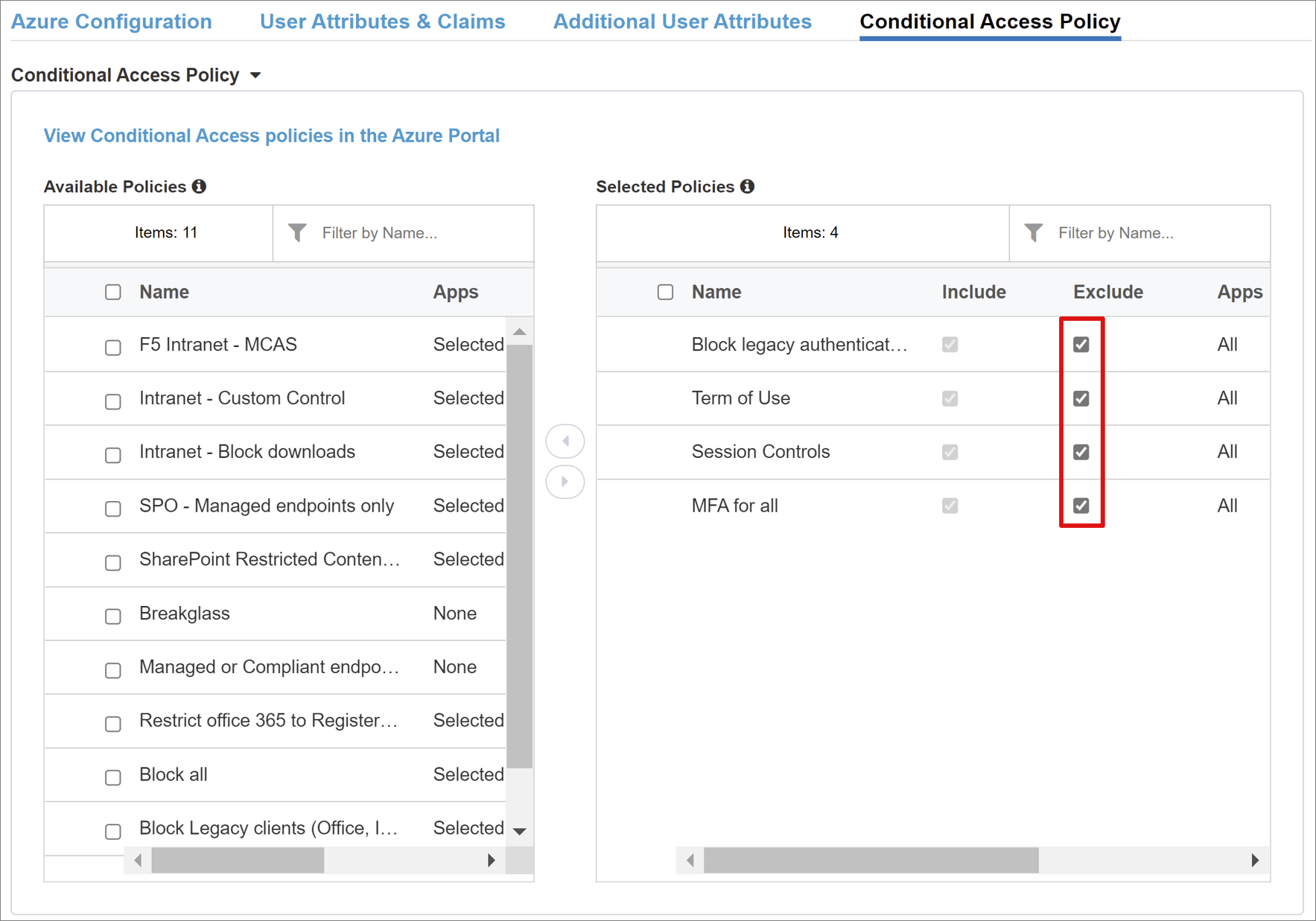

Las directivas de acceso condicional se aplican después de la autenticación previa de Microsoft Entra, para controlar el acceso en función de las señales de dispositivo, aplicación, ubicación y riesgo.

En la vista Directivas disponibles se muestran las directivas de acceso condicional sin acciones basadas en el usuario.

La vista Directivas seleccionadas muestra las directivas dirigidas a todas las aplicaciones de nube. No puede anular la selección de las directivas ni moverlas a la lista Directivas disponibles, ya que se aplican en un nivel de inquilino.

Para seleccionar una directiva a aplicar a la aplicación que se va a publicar:

- En la lista Directivas disponibles, seleccione una directiva.

- Seleccione la flecha derecha y muévala a la lista Selected Policies (Directivas seleccionadas).

Las directivas seleccionadas necesitan tener activada la opción Incluir o Excluir. Si ambas opciones están activadas, no se aplica la directiva seleccionada.

Nota:

La lista de directivas aparece una vez, después de cambiar a esta pestaña. Puede usar el botón Actualizar para forzar manualmente al asistente a consultar el inquilino, pero este botón aparece después de implementar la aplicación.

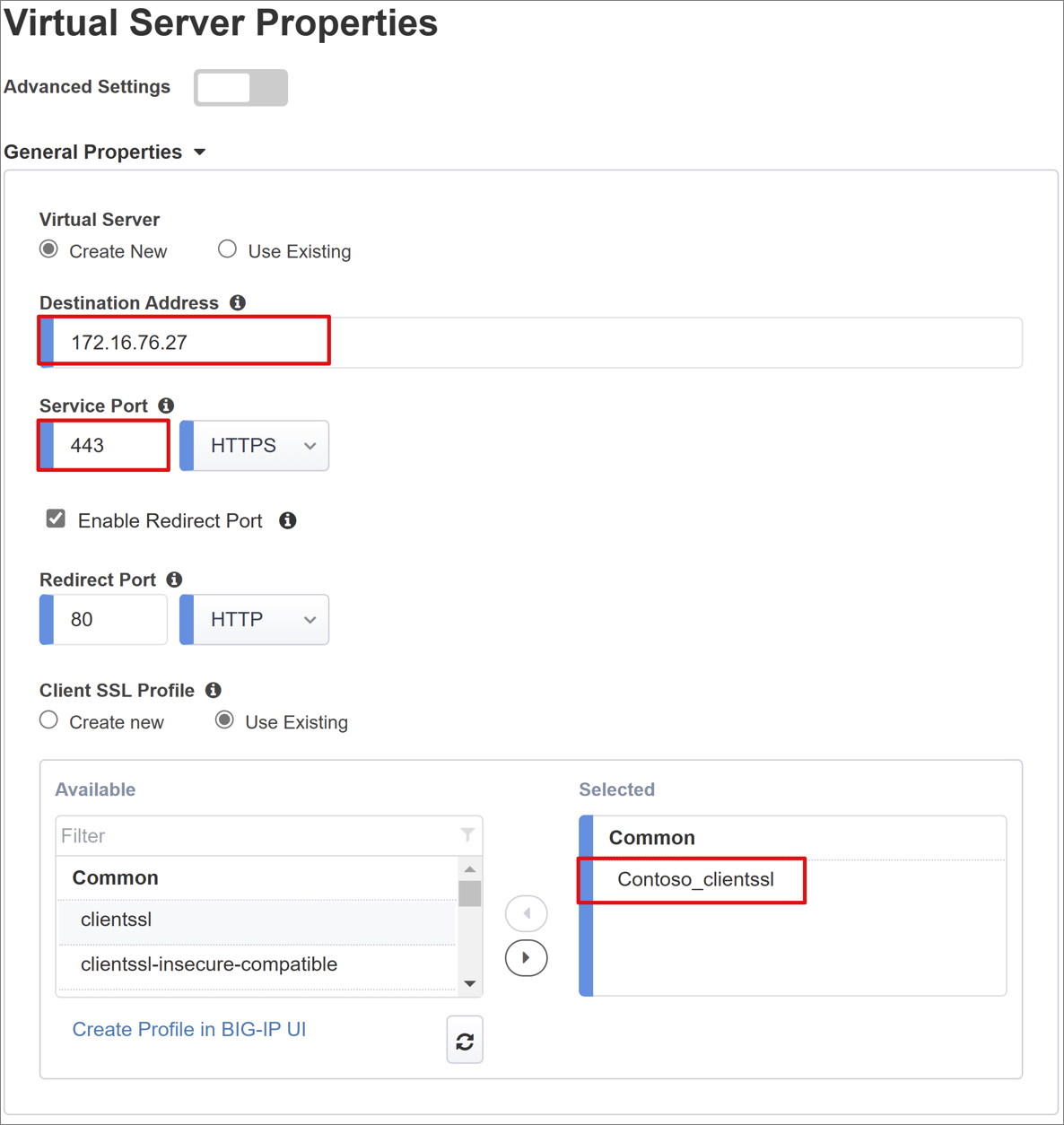

Propiedades del servidor virtual

Un servidor virtual es un objeto del plano de datos de BIG-IP representado por una dirección IP virtual que escucha las solicitudes de los clientes a la aplicación. El tráfico recibido se procesa y evalúa con relación al perfil APM asociado al servidor virtual. El tráfico se dirige según la directiva.

Escriba una dirección de destino y cualquier dirección IPv4/IPv6 disponible que BIG-IP pueda usar para recibir tráfico del cliente. También existe un registro correspondiente en el servidor de nombres de dominio (DNS) que permite a los clientes resolver la dirección URL externa de la aplicación publicada de BIG-IP en esta dirección IP, en lugar de la aplicación. El uso del DNS de localhost de un equipo de prueba que sea apto para las pruebas.

En Service Port (Puerto de servicio), escriba 443 y HTTPS.

Active Habilitar puerto de redireccionamiento y escriba Puerto de redirección, acción que redirige el tráfico de cliente HTTP entrante a HTTPS.

El perfil SSL de cliente habilita el servidor virtual para HTTPS, para que las conexiones de cliente se cifren a través de Seguridad de la capa de transporte (TLS). Seleccione el perfil SSL del cliente que creó para los requisitos previos o deje el valor predeterminado si va a realizar pruebas.

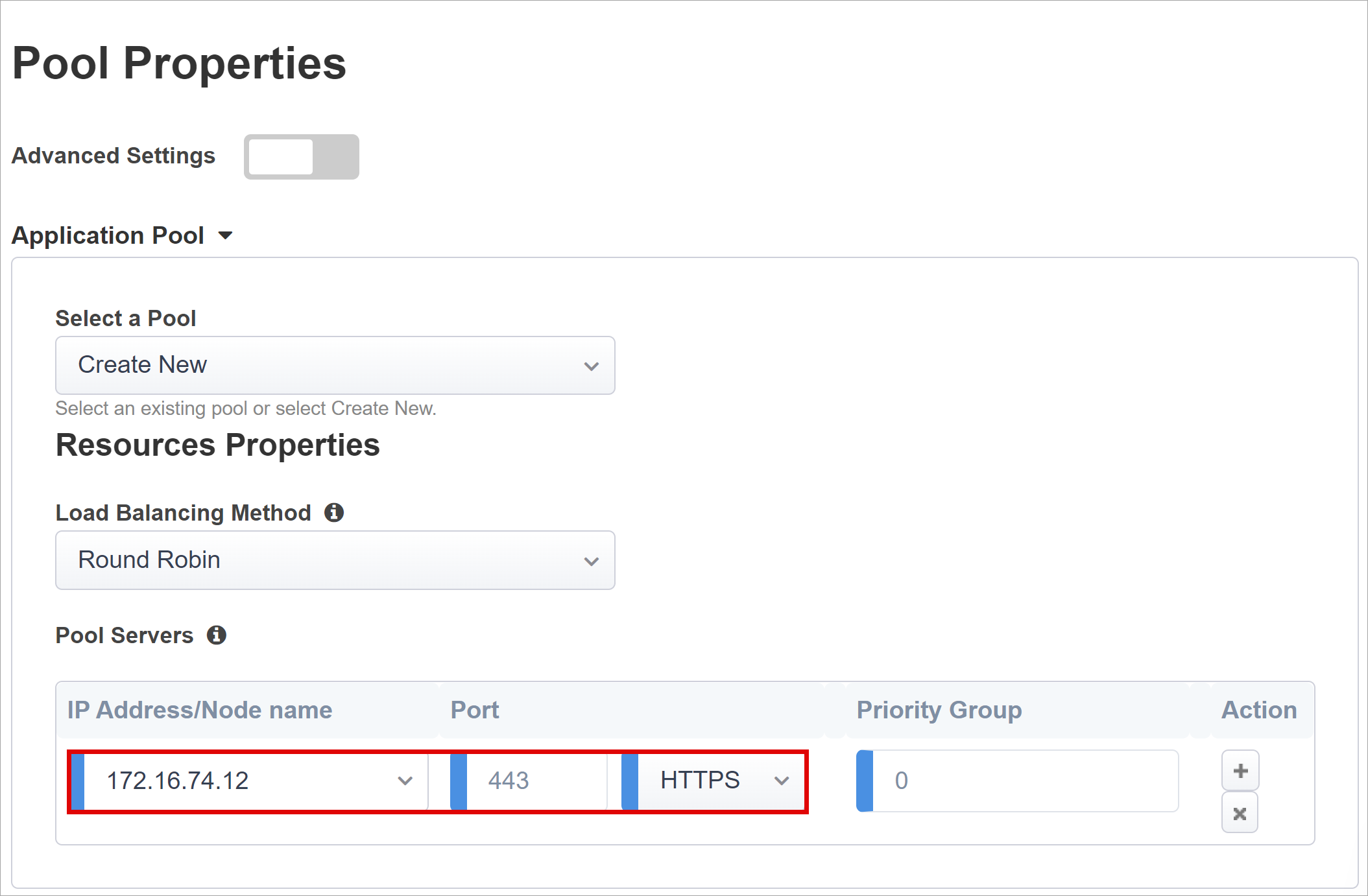

Propiedades del grupo

En la pestaña Grupo de aplicaciones se muestran los servicios detrás de BIG-IP que se representan como un grupo con servidores de aplicaciones.

En Seleccionar un grupo, cree un grupo o seleccione uno.

En Método de equilibrio de carga, elija, por ejemplo, Round Robin.

En Pool Servers (Servidores del grupo), seleccione un nodo especifique una dirección IP y un puerto para el nodo de back-end que hospeda la aplicación basada en encabezados.

La aplicación back-end se ejecuta en el puerto HTTP 80. Puede cambiarlo al puerto 443 si la aplicación se ejecuta en HTTPS.

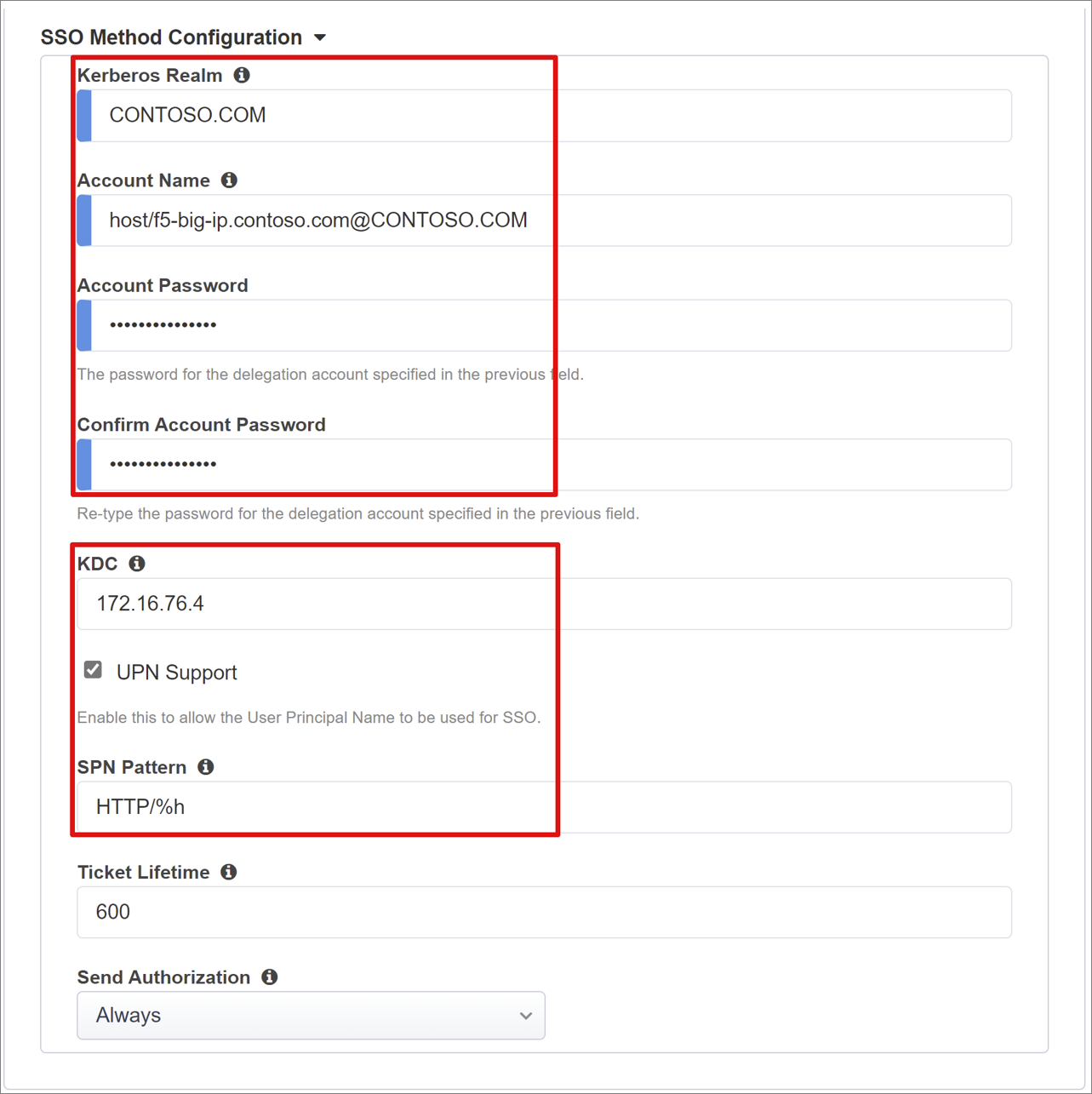

Encabezados de inicio de sesión único y HTTP

La habilitación del inicio de sesión único permite a los usuarios acceder a los servicios publicados de BIG-IP sin tener que especificar credenciales. El asistente de Easy Button admite encabezados de autorización de Kerberos, portador de OAuth y HTTP para el inicio de sesión único. Para obtener estas instrucciones, use la cuenta de delegación de Kerberos que creó.

Habilite Kerberos y Show Advanced Setting (Mostrar opciones avanzadas) para indicar lo siguiente:

Username Source: (Origen del nombre de usuario): el nombre de usuario preferido para el almacenamiento en caché para el inicio de sesión único. Puede proporcionar una variable de sesión como origen del identificador de usuario, pero session.saml.last.identity funciona mejor, ya que contiene la notificación de Microsoft Entra que contiene el identificador del usuario que ha iniciado sesión.

User Realm Source (Origen del dominio del usuario): requerido si el dominio del usuario difiere del dominio kerberos de BIG-IP. En ese caso, la variable de sesión APM contiene el dominio de usuario que ha iniciado sesión. Por ejemplo, session.saml.last.attr.name.domain.

KDC: IP de controlador de dominio o FQDN si el DNS está configurado y es eficiente.

Compatibilidad con UPN: habilite esta opción para que APM use el nombre principal universal (UPN) para la compra de vales de Kerberos.

Patrón de SPN: Use HTTP/%h para informar al APM de que use el encabezado host de la solicitud de cliente y compile el nombre de entidad de seguridad de servicio (SPN) para el que solicita un token Kerberos.

Send Authorization (Enviar autorización): deshabilítelo para las aplicaciones para negociar la autenticación, en lugar de recibir el token de Kerberos en la primera solicitud. Por ejemplo, Tomcat.

Administración de sesiones

La configuración de administración de sesiones de BIG-IP definen las condiciones en las que se terminan o continúan las sesiones de usuario, los límites de usuarios y direcciones IP, y la correspondiente información del usuario. Consulte el artículo de AskF5 K18390492: Security | Guía de operaciones de APM de BIG-IP de los detalles de configuración.

Lo que no se trata es la funcionalidad de cierre de sesión único (SLO), lo que garantiza que las sesiones entre el IdP, BIG-IP y el agente de usuario finalicen cuando un usuario cierre la sesión. Cuando Easy Button crea una instancia de una aplicación SAML en el inquilino de Microsoft Entra, rellena la dirección URL de cierre de sesión con el punto de conexión de cierre de sesión único de APM. Un cierre de sesión iniciado por IdP desde el portal Aplicaciones de Microsoft Entra finaliza la sesión entre BIG-IP y un cliente.

Los metadatos de federación de SAML de la aplicación publicada se importan desde el inquilino, lo que proporciona al APM el punto de conexión de cierre de sesión de SAML para Microsoft Entra ID. Esta acción garantiza que un cierre de sesión iniciado por SP finaliza la sesión entre un cliente y Microsoft Entra ID. El APM debe saber cuándo un usuario cierra la sesión de la aplicación.

Si el portal de webtop de BIG-IP accede a las aplicaciones publicadas, el APM procesa un cierre de sesión para llamar al punto de conexión de cierre de sesión de Microsoft Entra. Pero considere un escenario donde no se use el portal webtop de BIG-IP y el usuario no pueda indicar a APM que cierre la sesión. Incluso aunque el usuario cierre sesión en la aplicación, BIG-IP será ajeno a esto. Por lo tanto, tenga en cuenta el cierre de sesión iniciado por SP para garantizar que las sesiones finalicen de forma segura. Puede agregar una función de cierre de sesión único al botón Cerrar sesión de la aplicación para que redirija al cliente al punto de conexión de cierre de sesión de SAML de Microsoft Entra o de BIG-IP.

La dirección URL del punto de conexión de cierre de sesión de SAML para el inquilino se encuentra en Registros de aplicaciones > Puntos de conexión.

Si no es posible cambiar la aplicación, considere la posibilidad de que BIG-IP escuche la llamada de cierre de sesión de las aplicaciones y, al detectar la solicitud, desencadene el cierre de sesión único. Para más información sobre iRules de BIG-IP, consulte la guía de SLO de Oracle PeopleSoft. Para obtener más información sobre el uso de iRules de BIG-IP, consulte:

- K42052145: Configuración de la terminación automática de sesión (cierre de sesión) basada en un nombre de archivo al que se hace referencia mediante un identificador URI

- K12056: Información general de la opción de inclusión de un identificador URI de cierre de sesión.

Resumen

Esta sección es un desglose de las configuraciones.

Seleccione Implementar para confirmar la configuración y comprobar que la aplicación está en la lista de inquilinos de las aplicaciones empresariales.

Configuraciones de KCD de Active Directory

Para que el BIG-IP APM realice el SSO a la aplicación back-end en nombre de los usuarios, configure KCD en el dominio de Active Directory (AD) de destino. La delegación de la autenticación requiere que aprovisione el BIG-IP APM con una cuenta de servicio de dominio.

Omita esta sección si la cuenta de servicio de APM y delegación están configuradas. De lo contrario, inicie sesión en un controlador de dominio con una cuenta de administrador.

Para este escenario, la aplicación está alojada en el servidor APP-VM-01 y se ejecuta en el contexto de una cuenta de servicio llamada web_svc_account, no la identidad del equipo. La cuenta de servicio de delegación asignada a APM es BIG-IP de F5.

Creación de una cuenta de delegación de BIG-IP APM

El BIG-IP no admite cuentas de servicio administradas de grupo (gMSA). Así pues, cree una cuenta de usuario estándar para la cuenta de servicio de APM.

Escriba el siguiente comando de PowerShell. Reemplace los valores UserPrincipalName y SamAccountName por los de su entorno. Para mayor seguridad, use un SPN dedicado que coincida con el encabezado del host de la aplicación.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Nota

Cuando se usa el host, cualquier aplicación que se ejecute en él delegará la cuenta, mientras que cuando se usa HTTPS, solo se permitirán operaciones relacionadas con el protocolo HTTP.

Cree un nombre de entidad de seguridad de servicio (SPN) para la cuenta de servicio de APM que se utilizará durante la delegación a la cuenta de servicio de aplicación web:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Nota

Es obligatorio incluir el host/ parte en el formato UserPrincipleName (host/name.domain@domain) o ServicePrincipleName (host/name.domain).

Antes de especificar el SPN de destino, vea su configuración de SPN. Asegúrese de que el SPN se muestre con la cuenta de servicio de APM. Los delegados de la cuenta de servicio de APM para la aplicación web:

Confirme que su aplicación web se está ejecutando en el contexto del equipo o en una cuenta de servicio dedicada.

Para el contexto de equipo, use el comando siguiente para consultar el objeto de cuenta en Active Directory y ver sus SPN definidos. Reemplace <name_of_account> por la cuenta de su entorno.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor ejemplo: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Para la cuenta de servicio dedicada, use el comando siguiente para consultar el objeto de cuenta en Active Directory ver sus SPN definidos. Reemplace <name_of_account> por la cuenta de su entorno.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor ejemplo:

Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Si la aplicación se ejecuta en el contexto de la máquina, agregue el SPN al objeto de la cuenta del ordenador en Active Directory:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Con los SPN definidos, establezca la confianza para el delegado de la cuenta del servicio APM en ese servicio. La configuración varía en función de la topología de su instancia BIG-IP y del servidor de aplicaciones.

Configuración de BIG-IP y de la aplicación de destino en el mismo dominio

Establezca la confianza de la cuenta de servicio de APM para delegar la autenticación:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueLa cuenta de servicio de APM necesita conocer el SPN de destino en el que se confía para delegar. Establezca el SPN de destino en la cuenta de servicio que ejecuta la aplicación web:

Set-ADUser -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Nota:

Puede realizar estas tareas con el snap-in Usuarios y equipos de Active Directory, Consola de administración de Microsoft (MMC) en un controlador de dominio.

BIG-IP y aplicación en dominios diferentes

En la versión de Windows Server de 2012 y posteriores, KCD entre dominios usa la Delegación restringida basada en recursos (RBCD). Las restricciones de un servicio se transfieren del administrador del dominio al administrador del servicio. Esta delegación hace posible que el administrador del servicio back-end permita o deniegue el inicio de sesión único. Esta situación introduce un enfoque diferente en la delegación de la configuración, que es posible cuando se utiliza PowerShell o el editor de interfaces de servicio de Active Directory (ADSI Edit).

Puede usar la propiedad PrincipalsAllowedToDelegateToAccount de la cuenta de servicio de la aplicación (cuenta de equipo o de servicio dedicada) para conceder la delegación desde BIG-IP. Para este escenario, use el siguiente comando de PowerShell en un controlador de dominio (Windows Server 2012 R2 o posterior) en el mismo dominio que la aplicación.

Use un SPN definido en una cuenta de servicio de aplicación web. Para mayor seguridad, use un SPN dedicado que coincida con el encabezado del host de la aplicación. Por ejemplo, como el encabezado del host de la aplicación web en este ejemplo es myexpenses.contoso.com, agregue HTTP/myexpenses.contoso.com al objeto de cuenta de servicio de la aplicación en Active Directory (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Para los siguientes comandos, tenga en cuenta el contexto.

Si el servicio web_svc_account se ejecuta en el contexto de una cuenta de usuario, use estos comandos:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

``Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount`

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Si el servicio web_svc_account se ejecuta en el contexto de una cuenta de usuario, utilice estos comandos:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Para obtener más información, consulte Delegación restringida de Kerberos entre dominios.

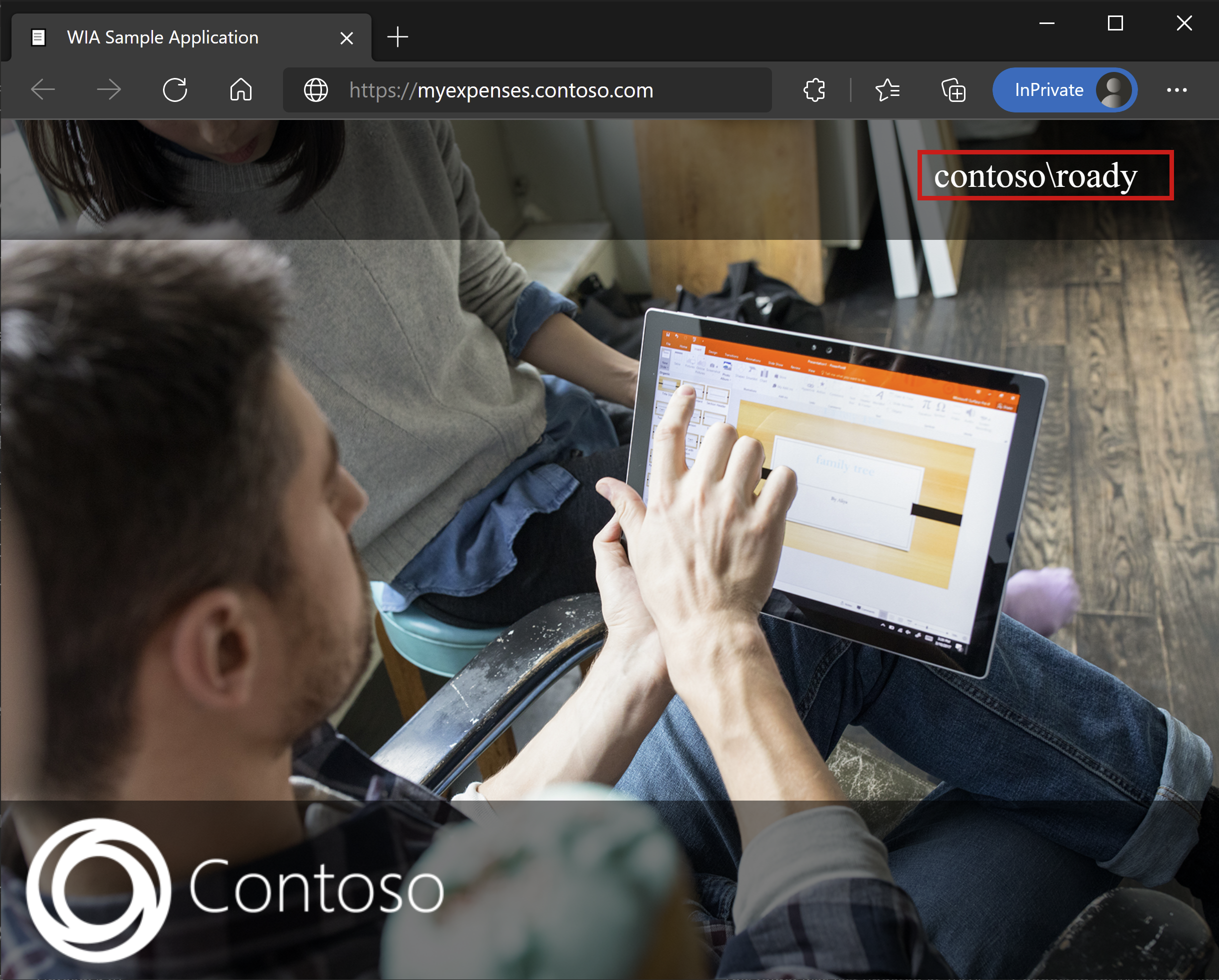

Vista de la aplicación

Desde un explorador conéctese a la dirección URL externa de la aplicación o seleccione el icono de la aplicación en el portal MyApps de Microsoft. Después de autenticarse en Microsoft Entra ID, se le redirige al servidor virtual de BIG-IP de la aplicación y se inicia sesión a través del inicio de sesión único.

Para aumentar la seguridad, las organizaciones que usan este patrón pueden bloquear el acceso directo a la aplicación, lo que fuerza una ruta estricta a través de BIG-IP.

Acceso de invitado B2B de Microsoft Entra

El acceso de invitado B2B de Microsoft Entra es compatible con este escenario con identidades de invitado que fluyen desde el inquilino de Microsoft Entra hasta el directorio que la aplicación usa para la autorización. Sin una representación local de un objeto invitado en AD, BIG-IP no recibe un vale de Kerberos para el inicio de sesión único de KCD en la aplicación de back-end.

Implementación avanzada

Las plantillas de configuración guiada pueden carecer de flexibilidad para lograr algunos requisitos. Para esos escenarios, consulte Configuración avanzada del inicio de sesión único basado en kerberos.

Como alternativa, en BIG-IP puede deshabilitar el modo de administración estricta de configuración guiada. Puede cambiar manualmente las configuraciones, aunque la mayor parte de las configuraciones se automatizan a través de las plantillas basadas en asistentes.

Puede ir a Acceso > Guided Configuration (Configuración guiada) y seleccionar el icono de candado pequeño situado en el extremo derecho de la fila de configuración de las aplicaciones.

En este momento, los cambios con la interfaz de usuario del asistente no son posibles, pero todos los objetos de BIG-IP asociados a la instancia publicada de la aplicación se desbloquean para la administración.

Nota:

Al volver a habilitar el modo strict e implementar una configuración, se sobrescriben las opciones realizadas fuera de la interfaz de usuario de la configuración guiada. Así pues, se recomienda el método de configuración avanzada para los servicios de producción.

Solución de problemas

Si soluciona problemas de SSO de Kerberos, tenga en cuenta los siguientes conceptos.

- Kerberos tiene en cuenta la hora, por lo que requiere servidores y clientes establecidos en la hora correcta y, siempre que sea posible, sincronizados con un origen de hora confiable.

- Asegúrese de que el nombre de host del controlador de dominio y la aplicación web se pueden resolver en DNS.

- Asegúrese de que no haya SPN duplicados en su entorno de AD. Para ello, ejecute la consulta siguiente en la línea de comandos en un equipo de dominio: setspn -q HTTP/my_target_SPN.

Consulte la guía del proxy de aplicaciones para validar que una aplicación IIS esté configurada para KCD. Consulte también el artículo AskF5, Inicio de sesión único de Kerberos.

Análisis de registros: aumentar el nivel de detalle

Use el registro de BIG-IP para aislar problemas con la conectividad, el inicio de sesión único, infracciones de directivas o asignaciones de variables mal configuradas. Para empezar a solucionar problemas, aumente el nivel de detalle del registro.

- Vaya a Directiva de acceso > Información general > Registros de eventos > Configuración.

- Seleccione la fila de la aplicación publicada y, luego, Edit > Access System Logs (Editar > Registros del sistema de acceso).

- Seleccione Debug (Depurar) en la lista SSO y, a continuación, seleccione OK (Aceptar).

Reproduzca el problema e inspeccione los registros. Cuando haya finalizado, revierta la característica porque el modo detallado genera muchos datos.

Página de error de BIG-IP

Si aparece un error de BIG-IP después de la autenticación previa de Microsoft Entra, el problema podría estar relacionado con el inicio de sesión único de Microsoft Entra ID en BIG-IP.

- Vaya a Access > Overview > Access reports (Acceso > Información general > Informes de acceso).

- Para ver los registros de pistas, ejecute el informe durante la última hora.

- Use el vínculo Ver variables de sesión para ayudar a entender si el APM recibe las notificaciones esperadas de Microsoft Entra ID.

Solicitud back-end

Si no aparece página de error, entonces es probable que el problema esté relacionado con la solicitud de back-end o con el inicio de sesión único desde BIG-IP a la aplicación.

- Vaya a Access Policy > Overview > Active Sessions (Directiva de acceso > Información general > Sesiones activas).

- Seleccione el vínculo de la sesión activa. El vínculo View Variables (Ver variables) de esta ubicación puede ayudar a determinar la causa principal de los problemas de KDC, especialmente si BIG-IP APM no puede obtener los identificadores de dominio y de usuario correctos desde variables de sesión.

Para más información, consulte:

- dev/central: ejemplos de asignación de variables de APM

- MyF5: Variables de sesión