¿Qué es Microsoft Entra Privileged Identity Management?

Privileged Identity Management (PIM) es un servicio de Microsoft Entra ID que permite administrar, controlar y supervisar el acceso a recursos importantes de la organización. Estos recursos incluyen recursos en Microsoft Entra ID, Azure y otros servicios de Microsoft Online Services, como Microsoft 365 o Microsoft Intune. En el vídeo siguiente se explican los conceptos y características importantes de PIM.

Motivos para su uso

Las organizaciones buscan reducir el número de personas que tienen acceso a información segura o a recursos, ya que de esta manera se reduce la posibilidad de que

- un usuario malintencionado obtengan acceso a ellos

- un usuario autorizado afecta a un recurso confidencial involuntariamente

Sin embargo, los usuarios siguen teniendo la necesidad de llevar a cabo operaciones con privilegios en aplicaciones de Microsoft Entra ID, Azure, Microsoft 365 o SaaS. Las organizaciones pueden proporcionar a los usuarios acceso con privilegios cuando es necesario a los recursos de Azure y Microsoft Entra y supervisar lo que hacen esos usuarios con su acceso con privilegios.

Requisitos de licencia

Se necesitan licencias para usar Privileged Identity Management. Para obtener más información sobre las licencias, consulte Aspectos básicos de las licencias de Microsoft Entra ID Governance.

¿Para qué sirve?

Privileged Identity Management proporciona activación de rol basada en tiempo y en aprobación para mitigar los riesgos de tener unos permisos de acceso excesivos, innecesarios o mal utilizados en los recursos que le interesan. Estas son algunas de las características clave de Privileged Identity Management:

- Conceda privilegios de acceso Just-In-Time a Microsoft Entra ID y a los recursos de Azure

- Asigne acceso limitado a los recursos con fechas de inicio y fin

- Requiera aprobación para activar los roles con privilegios

- Aplique la autenticación multifactor para activar cualquier rol

- Use la justificación para comprender por qué se activan los usuarios

- Obtenga notificaciones cuando se activan los roles con privilegios

- Lleve a cabo revisiones de acceso para asegurarse de que los usuarios siguen necesitando roles

- Descargue el historial de auditoría para la auditoría interna o externa

- Impide la eliminación de las últimas asignaciones de roles de administrador global y administrador de roles con privilegios activas

¿Qué se puede hacer con ello

Una vez que se haya configurado Privileged Identity Management, verá las opciones Tareas, Administrar, y Actividad en el menú de navegación izquierdo. Como administrador, puede elegir entre distintas opciones, como administrar roles de Microsoft Entra, administrar roles de recursos de Azure o PIM para grupos. Cuando elija lo que desea administrar, verá el conjunto de opciones adecuado para esa opción.

¿Quién puede realizarlo?

En el caso de los roles de Microsoft Entra en Privileged Identity Management, los usuarios que tengan el rol Administrador de roles con privilegios o el rol Administrador global son los únicos que pueden administrar las asignaciones de otros administradores. Los administradores globales, administradores de seguridad, lectores globales y lectores de seguridad pueden ver también las asignaciones de roles de Microsoft Entra en Privileged Identity Management.

En el caso de los roles de los recursos de Azure en Privileged Identity Management, los únicos que pueden administrar asignaciones para los demás administradores son los administradores de suscripciones, los propietarios de los recursos o los administradores de acceso de usuario de los recursos. De forma predeterminada, los usuarios que son administradores de roles con privilegios, administradores de seguridad o lectores de seguridad no tienen acceso para ver asignaciones a roles de recursos de Azure en Privileged Identity Management.

Terminología

Para conocer mejor Privileged Identity Management y su documentación, debe revisar los términos siguientes.

| Término o concepto | Categoría de asignación de roles | Descripción |

|---|---|---|

| Apto | Tipo | Asignación de roles que requiere que un usuario realice una o varias acciones para usar el rol. Si un usuario es apto para un rol, eso significa que puede activarlo cuando necesite para realizar tareas con privilegios. No hay ninguna diferencia en el acceso proporcionado de forma permanente a una persona o una asignación de roles aptos. La única diferencia es que algunas personas no necesitan ese acceso todo el tiempo. |

| active | Tipo | Asignación de roles que no requiere que el usuario realice ninguna acción para usar el rol. Los usuarios asignados como activos tienen privilegios asignados al rol. |

| activar | Proceso de realizar una o varias acciones para usar un rol para el que es apto un usuario. Entre las acciones se puede incluir realizar una comprobación de autenticación multifactor (MFA), proporcionar una justificación de negocios o solicitar la aprobación de los aprobadores designados. | |

| asignado | State | Usuario que tiene una asignación de roles activa. |

| activado | State | Usuario con una asignación de roles apta, que ha realizado las acciones necesarias para activar el rol y ahora está activo. Una vez activado, el usuario puede utilizar el rol durante un período preconfigurado de tiempo antes de tener que volver a activarlo. |

| apto permanente | Duration | Asignación de roles en la que un usuario siempre es apto para activar el rol. |

| activo permanente | Duration | Asignación de roles en la que un usuario siempre puede usar el rol, sin realizar ninguna acción. |

| apto temporal | Duration | Asignación de roles en la que un usuario es apto para activar el rol solo dentro de un intervalo entre una fecha de inicio y otra de finalización. |

| activo temporal | Duration | Asignación de roles en la que un usuario puede usar el rol solo dentro de un intervalo entre una fecha de inicio y otra de finalización. |

| Acceso Just-In-Time (JIT) | Modelo en el que los usuarios reciben permisos temporales para realizar tareas con privilegios, lo que impide que usuarios malintencionados o sin autorización obtengan acceso después de que el permiso haya expirado. El acceso se concede solo cuando los usuarios lo necesitan. | |

| Principio de acceso con privilegios mínimos | Una práctica de seguridad recomendada en la que se proporcionan a todos los usuarios únicamente los privilegios mínimos necesarios para realizar las tareas que están autorizados a realizar. Esta práctica minimiza el número de administradores globales, ya que en su lugar utiliza roles de administrador específicos para determinados escenarios. |

Introducción a la asignación de roles

Las asignaciones de roles de PIM proporcionan una manera segura de conceder acceso a los recursos de su organización. En esta sección se describe el proceso de asignación. Incluye asignar roles a miembros, activar asignaciones, aprobar o denegar solicitudes, ampliar y renovar asignaciones.

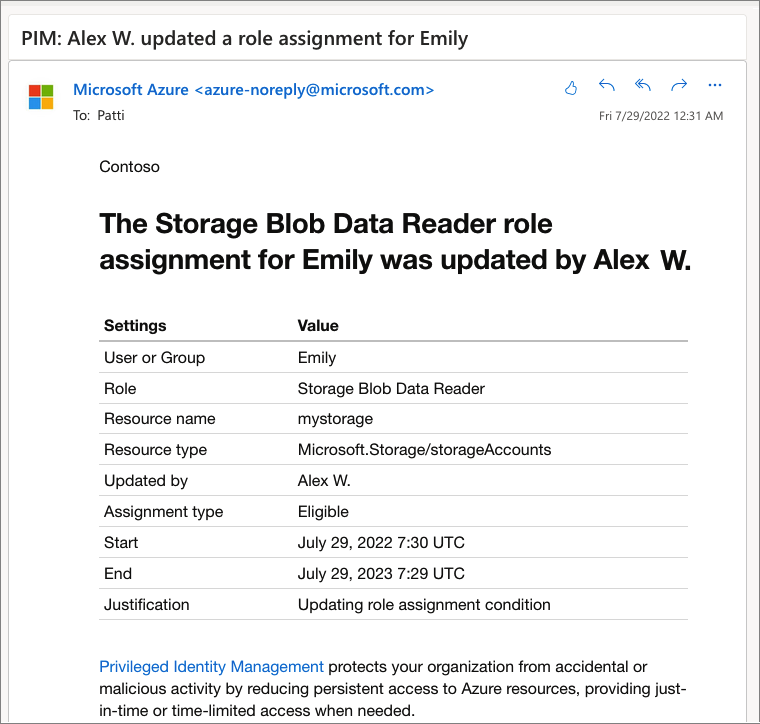

PIM le mantiene informado mediante el envío de notificaciones de correo electrónico, a usted y a otros participantes. Estos mensajes de correo electrónico también podrían incluir vínculos a tareas pertinentes, tales como la activación, aprobación o negación de una solicitud.

En la captura de pantalla siguiente se muestra un mensaje de correo electrónico enviado por PIM. El correo electrónico informa a Patti de que Alex actualizó una asignación de roles para Emily.

Assign

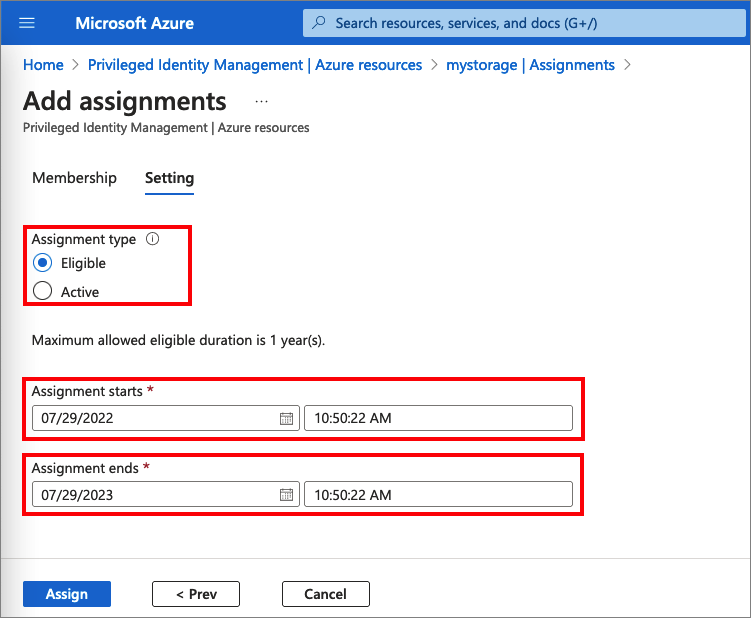

El proceso de asignación comienza asignando roles a los miembros. Para conceder acceso a un recurso, el administrador asigna roles a usuarios, grupos, entidades de servicio o identidades administradas. La asignación incluye los datos siguientes:

- Los miembros o propietarios para asignar el rol.

- El ámbito de la asignación. El ámbito limita el rol asignado a un conjunto determinado de recursos.

- Tipo de asignación

- Las asignaciones tipo Apto requieren que el miembro del rol realice una acción para usar el rol. Las acciones pueden incluir la activación o la solicitud de aprobación de los aprobadores designados.

- Las asignaciones tipo Activo no requieren que el miembro realice ninguna acción para usar el rol. Los miembros asignados como activos tienen privilegios asignados al rol.

- Duración de la asignación, con fechas de inicio y finalización o permanentes. En el caso de las asignaciones aptas, los miembros pueden activar o solicitar aprobación durante las fechas de inicio y finalización. En el caso de las asignaciones activas, los miembros pueden usar el rol de asignación durante este período de tiempo.

En la captura de pantalla siguiente se muestra cómo el administrador asigna un rol a los miembros.

Para más información, consulte los artículos siguientes: Asignación de roles de Microsoft Entra, Asignación de roles de recursos de Azure y Asignación de idoneidad para PIM para grupos

Activar

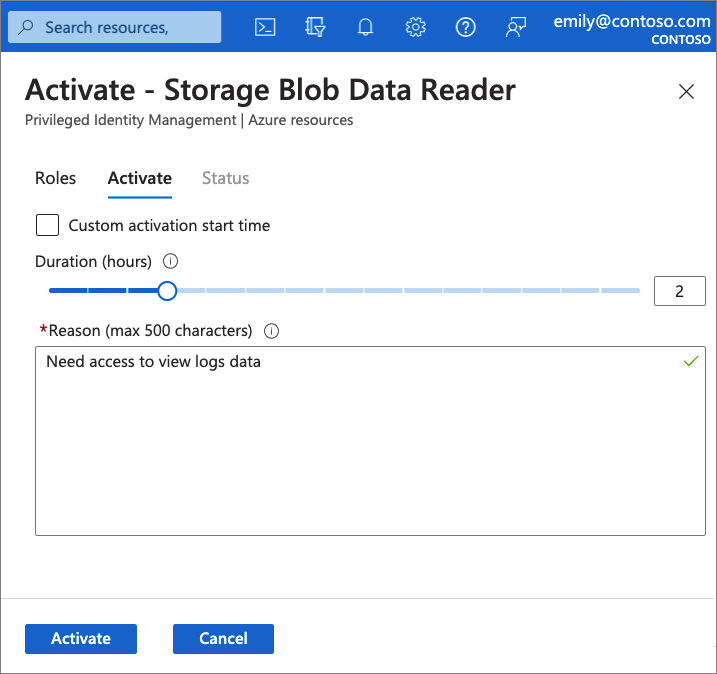

Si los usuarios han sido aptos para un rol, deben activar la asignación de roles antes de usar el rol. Para activar el rol, los usuarios seleccionan duración de activación específica dentro del máximo (configurado por los administradores) y el motivo de la solicitud de activación.

En la captura de pantalla siguiente se muestra cómo los miembros activan su rol en un tiempo limitado.

Si el rol requiere aprobación para activarse, aparece una notificación en la esquina superior del explorador del usuario que informa de que la solicitud está pendiente de aprobación. Si no se requiere una aprobación, el miembro puede empezar a usar el rol.

Para más información, consulte los artículos siguientes: Activación de roles de Microsoft Entra, Activación de mis roles de recursos de Azure y Activación de mis roles de PIM para grupos

Aprobar o denegar

Los aprobadores delegados reciben notificaciones por correo electrónico cuando una solicitud de rol está pendiente de su aprobación. Los aprobadores pueden ver, aprobar o denegar estas solicitudes pendientes en PIM. Una vez aprobada la solicitud, el miembro puede empezar a usar el rol. Por ejemplo, si a un usuario o grupo se le asignó el rol de Contribución a un grupo de recursos, pueden administrar ese grupo de recursos determinado.

Para más información, consulte los artículos siguientes: Aprobar o denegar solicitudes para roles de Microsoft Entra, Aprobar o denegar solicitudes para roles de recursos de Azure y Aprobar solicitudes de activación para PIM para grupos

Extensión y renovación de asignaciones

Después de que los administradores configuren las asignaciones de miembros o propietarios con límite de tiempo, la primera pregunta que podría surgir es qué sucede si una asignación expira. En esta nueva versión, se proporcionan dos opciones para este escenario:

- Extensión: cuando una asignación de roles está a punto de expirar, el usuario puede usar Privileged Identity Management para solicitar una extensión

- Renovación: cuando una asignación de roles ya ha expirado, el usuario puede usar Privileged Identity Management para solicitar una renovación

Ambas acciones iniciadas por el usuario requieren una aprobación de un Administrador global o un Administrador de roles con privilegios. Los administradores no necesitan estar en el negocio de administrar las expiraciones de las asignaciones. Puede simplemente esperar a que lleguen las solicitudes de extensión o renovación para la aprobación o denegación.

Para más información, consulte los siguientes artículos: Extensión o renovación de asignaciones de roles de Microsoft Entra, Extensión o renovación de asignaciones de roles de recursos de Azure y Extensión o renovación de asignaciones de PIM para grupos

Escenarios

Privileged Identity Management admite los siguientes escenarios:

Permisos de administrador de roles con privilegios

- Habilitar la aprobación de roles específicos

- Especificar usuarios y grupos de aprobadores para la aprobación de solicitudes

- Ver el historial de solicitudes y aprobaciones de todos los roles con privilegios

Permisos de aprobador

- Ver aprobaciones o solicitudes pendientes

- Aprobar o rechazar solicitudes de elevación de rol (de forma individual o masiva)

- Proporcionar una justificación de la aprobación o el rechazo

Permisos de usuario de rol válidos

- Solicitar la activación de un rol que requiere aprobación

- Ver el estado de la solicitud de activación

- Completar la tarea en Microsoft Entra ID si la activación se ha aprobado

Microsoft Graph API

Puede usar Privileged Identity Management mediante programación a través de las siguientes API de Microsoft Graph: