Tutorial: Incorporación de la autenticación de aplicación a una aplicación web en Azure App Service

Aprenda a habilitar la autenticación para la aplicación web que se ejecuta en Azure App Service y a limitar el acceso solo a los usuarios de su organización.

En este tutorial, aprenderá a:

- Configurar la autenticación de una aplicación web

- Limite el acceso a la aplicación web a los usuarios de su organización mediante Microsoft Entra ID como proveedor de identidades.

Autenticación automática proporcionada por App Service

App Service proporciona compatibilidad integrada con la autenticación y la autorización, para que puedan iniciar sesión usuarios sin código en la aplicación web. El uso del módulo de autenticación y autorización de App Service opcional simplifica estos procesos en la aplicación. Cuando esté listo para la autenticación y autorización personalizadas, se basará en esta arquitectura.

La autenticación de App Service proporciona:

- Facilidad de activación y configuración mediante la configuración de Azure Portal y la aplicación.

- No se necesitan SDK, lenguajes específicos o cambios en el código de la aplicación.

- Se admiten varios proveedores de identidades:

- Microsoft Entra ID

- Cuenta Microsoft

Cuando el módulo de autenticación o autorización está habilitado, cada solicitud HTTP entrante pasa a través de él antes de que lo controle el código de la aplicación. Para más información, consulte Autenticación y autorización en Azure App Service.

1. Prerrequisitos

Si no tiene una suscripción a Azure, cree una cuenta gratuita de Azure antes de empezar.

2. Creación y publicación de una aplicación web en App Service

Para este tutorial, necesita una aplicación web implementada en App Service. Puede usar una aplicación web existente, o puede seguir uno de los inicios rápidos para crear y publicar una nueva aplicación web en App Service:

Independientemente de si usa una aplicación web existente o crea una nueva, anote lo siguiente:

- Nombre de aplicación web.

- Grupo de recursos en el que se implementa la aplicación web.

Necesitará estos nombres en este tutorial.

3. Configuración de la autenticación y la autorización

Ahora que tiene una aplicación web que se ejecuta en App Service, habilite la autenticación y la autorización. Usa Microsoft Entra ID como proveedor de identidades. Para más información, consulte Configuración de la autenticación de Microsoft Entra para la aplicación de App Service.

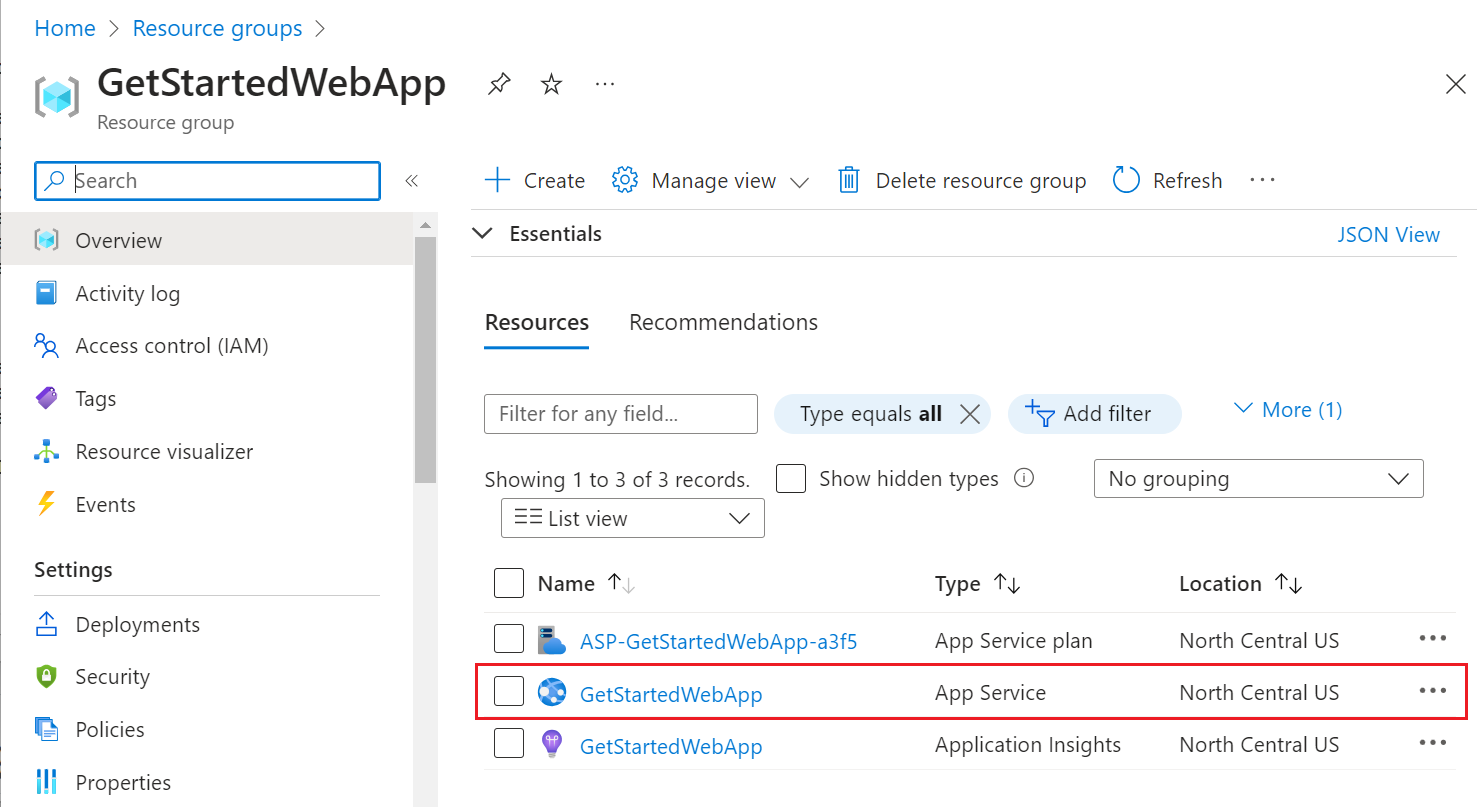

En el menú de Azure Portal, seleccione Grupos de recursos o busque y seleccione Grupos de recursos desde cualquier página.

En Grupos de recursos, busque y seleccione el grupo de recursos. En Información general, seleccione la página de administración de la aplicación.

En el menú de la izquierda de la aplicación, seleccione Autenticación y, luego, haga clic en Agregar proveedor de identidades.

En la página Agregar un proveedor de identidades, seleccione Microsoft en Proveedor de identidades para iniciar sesión en las identidades de Microsoft y Microsoft Entra.

Seleccione un Tipo de inquilino, por ejemplo Personal para cuentas de Microsoft profesionales o educativas.

En Registros de aplicaciones>Tipo de registro de aplicación, seleccione Crear un nuevo registro de aplicación para crear un nuevo registro de aplicación en Microsoft Entra ID.

Agregue un Nombre para el registro de la aplicación, un nombre público para mostrar.

Para Registros de aplicaciones>Tipos de cuenta admitidos, seleccione Inquilino actual - inquilino único para que solo los usuarios de su organización puedan iniciar sesión en la aplicación web.

En la sección App Service authentication settings (Configuración de autenticación de App Service), deje la opción Autenticación establecida en Requerir autenticación y la opción Unauthenticated requests (Solicitudes no autenticadas) establecida en HTTP 302 Found redirect: recommended for websites (HTTP 302 Redirección no encontrada: recomendado para sitios web).

En la parte inferior de la página Agregar un proveedor de identidades, haga clic en Agregar para permitir la autenticación de la aplicación web.

Ahora tiene una aplicación que está protegida por la autenticación y la autorización de App Service.

Nota

Para permitir cuentas de otros inquilinos, cambie el "URL del emisor" a "https://login.microsoftonline.com/common/v2.0" editando el "Proveedor de identidades" en la hoja "Autenticación".

4. Comprobación del acceso limitado a la aplicación web

Al habilitar el módulo de autenticación y autorización de App Service en la sección anterior, se crea un registro de aplicaciones en el inquilino de Microsoft Entra. El registro de aplicaciones tiene el mismo nombre para mostrar que la aplicación web.

Para comprobar la configuración, vaya al centro de administración de Microsoft Entra y seleccione Aplicaciones y, después, Registros de aplicaciones en el menú.

Seleccione el registro de aplicaciones que creó.

En la información general, compruebe que la opción Tipos de cuenta compatibles está establecida en Solo mi organización.

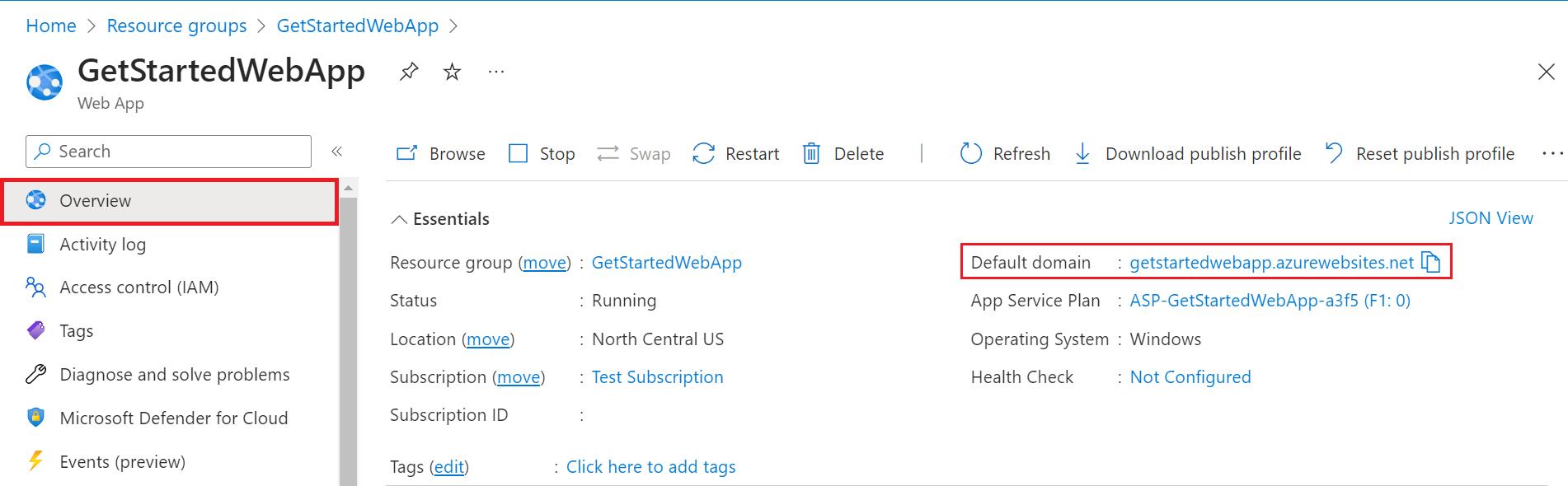

Para verificar que el acceso a su aplicación está limitado a los usuarios de su organización, vaya a la Vista general de su aplicación y seleccione el vínculo Dominio predeterminado. También puede iniciar un navegador en modo incógnito o privado e ir a

https://<app-name>.azurewebsites.net.

Se le debería dirigir a una página de inicio de sesión segura, lo que confirma que no se permite el acceso de los usuarios no autenticados al sitio.

Inicie sesión como un usuario de la organización para obtener acceso al sitio. También puede iniciar un nueva ventana del explorador e intentar iniciar sesión con una cuenta personal para comprobar que los usuarios ajenos a la organización no tienen acceso.

5. Limpieza de recursos

Si ha completado todos los pasos de este tutorial de varias partes, habrá creado una aplicación de App Service, un plan de hospedaje de App Service y una cuenta de almacenamiento en un grupo de recursos. También ha creado un registro de aplicación en Microsoft Entra ID. Cuando ya no lo necesite, elimine estos recursos y el registro de aplicaciones para que no continúe acumulando gastos.

En este tutorial, aprenderá a:

- Eliminar los recursos de Azure creados mientras seguía el tutorial.

Eliminar el grupo de recursos

En Azure Portal, seleccione Grupos de recursos en el menú del portal y seleccione el grupo de recursos que contenga su instancia de App Service y el plan de esta.

Seleccione Eliminar grupo de recursos para eliminar el grupo de recursos y todos los recursos.

Este comando puede tardar varios minutos en ejecutarse.

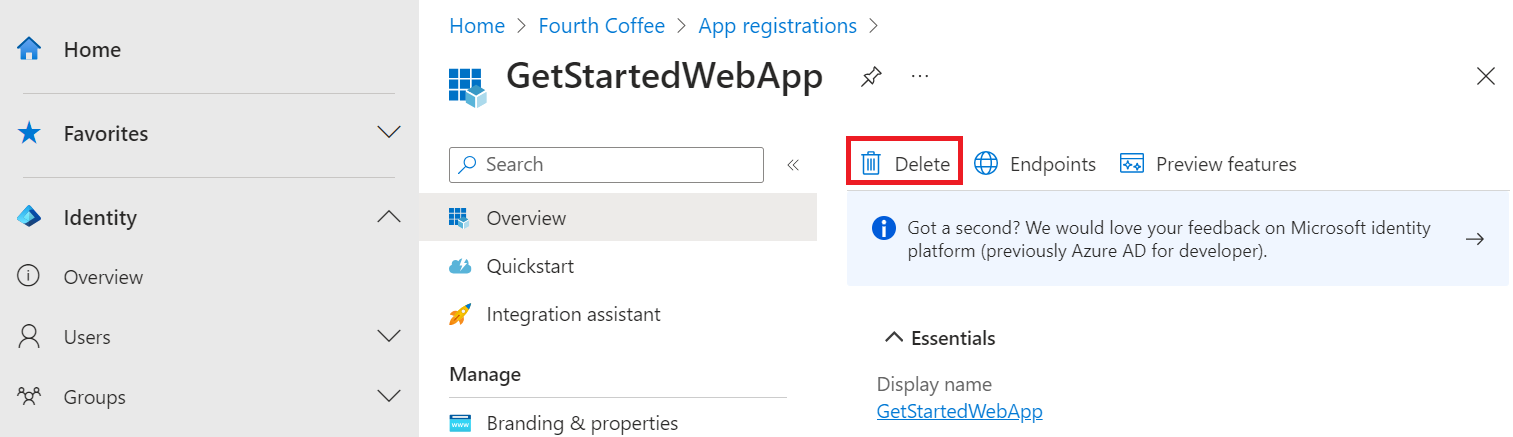

Eliminación del registro de aplicaciones

En el Centro de administración de Microsoft Entra, seleccione Aplicaciones>Registros de aplicaciones. A continuación, seleccione la aplicación que ha creado.

En la información general del registro de aplicaciones, seleccione Eliminar.

Pasos siguientes

En este tutorial ha aprendido a:

- Configurar la autenticación de una aplicación web

- Limitar el acceso a la aplicación web solo a los usuarios de su organización