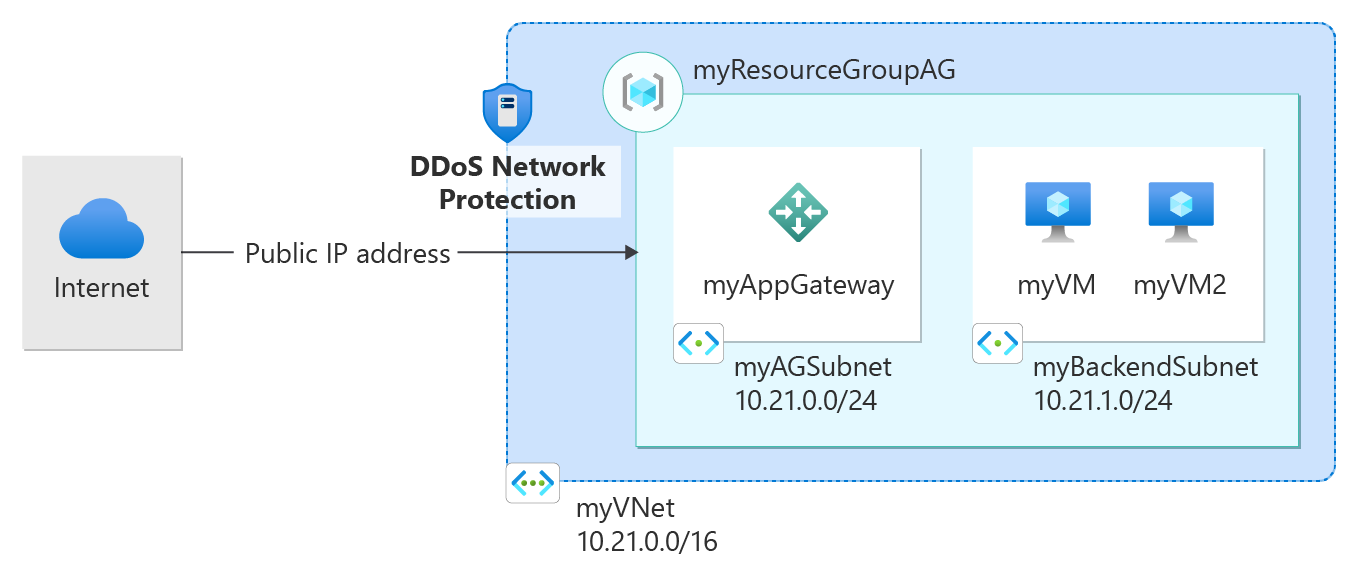

Tutorial: protege la puerta de enlace de aplicaciones con la Protección de red de Azure DDoS

Este artículo le ayudará a crear una instancia de Azure Application Gateway con una red virtual protegida contra DDoS. Protección de red de Azure DDoS permite capacidades mejoradas de mitigación de DDoS, como el ajuste adaptativo, las notificaciones de alerta de ataques y la supervisión para proteger las puertas de enlace de aplicaciones de los ataques DDoS a gran escala.

Importante

Azure DDoS Protection incurre en un coste cuando usa la SKU de la Protección de red. Los cargos del uso por encima del límite solo se aplican si hay más de 100 direcciones IP públicas protegidas en el inquilino. Asegúrese de eliminar los recursos de este tutorial si no va a usarlos en el futuro. Para obtener información sobre los precios, consulte Precios de Azure DDoS Protection. Para más información sobre Azure DDoS Protection, vea ¿Qué es Azure DDoS Protection?.

En este tutorial, aprenderá a:

- Creación de un plan de protección contra DDoS

- Creación de una puerta de enlace de aplicaciones

- Asociación de un plan de DDoS Protection a la red virtual

- Adición de máquinas virtuales al back-end de la puerta de enlace de aplicación

- Prueba de la puerta de enlace de aplicaciones

Requisitos previos

Se requiere una cuenta de Azure con una suscripción activa. Si aún no tiene una cuenta, puede crear una de forma gratuita.

Creación de un plan de protección contra DDoS

Inicie sesión en Azure Portal.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Protección contra DDoS. Seleccione Planes de protección contra DDoS en los resultados de la búsqueda y, después, seleccione + Crear.

En la página Aspectos básicos de Crear un plan de protección contra DDoS, escriba o seleccione la siguiente información:

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción a Azure. Resource group Seleccione Crear nuevo.

Escriba myResourceGroupAG.

Seleccione

.Detalles de instancia Nombre Escriba myDDoSProtectionPlan. Region Seleccione Centro de EE. UU. Seleccione Revisar y crear y, después, seleccione Crear para implementar el plan de protección contra DDoS.

Creación de una puerta de enlace de aplicaciones

Creará la puerta de enlace de aplicación mediante las pestañas de la página Creación de una puerta de enlace de aplicación.

- En el menú o en la página principal de Azure Portal, seleccione Crear un recurso.

- En Categorías, seleccione Redes y, luego, seleccione Application Gateway en la lista Servicios populares de Azure.

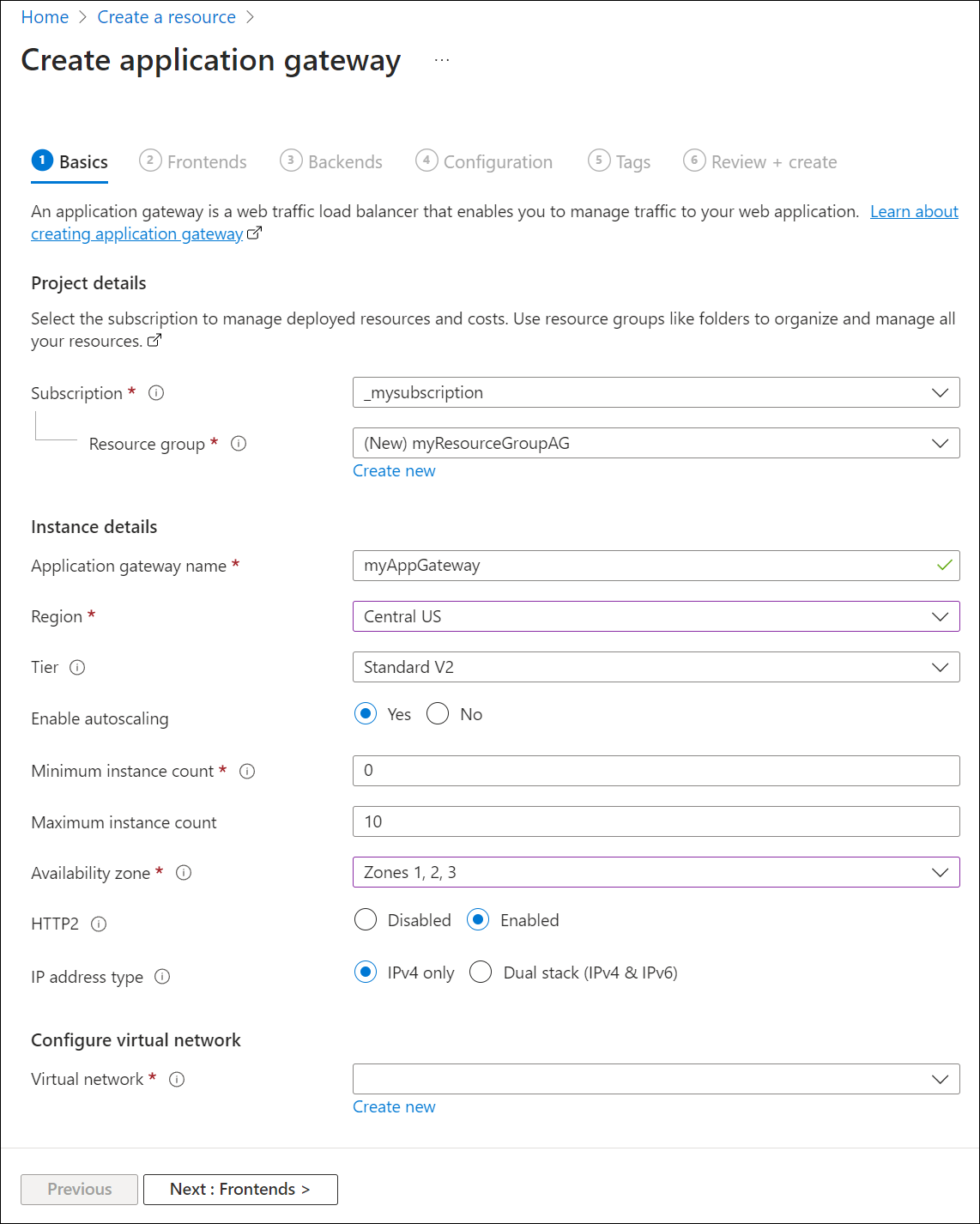

Pestaña Aspectos básicos

En la pestaña Aspectos básicos, especifique estos valores para la siguiente configuración de puerta de enlace de aplicaciones:

Grupo de recursos: Seleccione myResourceGroupAG como grupo de recursos. Si no existe, seleccione Crear nuevo para crearlo.

Nombre de la puerta de enlace de aplicaciones: Escriba myAppGateway como nombre de la puerta de enlace de aplicaciones.

Si desea que Azure se comunique entre los recursos que se crean, se necesita una red virtual. Puede crear una red virtual o usar una existente. En este ejemplo, creará una nueva red virtual a la vez que crea la puerta de enlace de aplicaciones. Se crean instancias de Application Gateway en subredes independientes. En este ejemplo se crean dos subredes: una para la puerta de enlace de aplicación y la otra para los servidores back-end.

Nota

Actualmente, no se admiten directivas de punto de conexión de servicio de red virtual en una subred de Application Gateway.

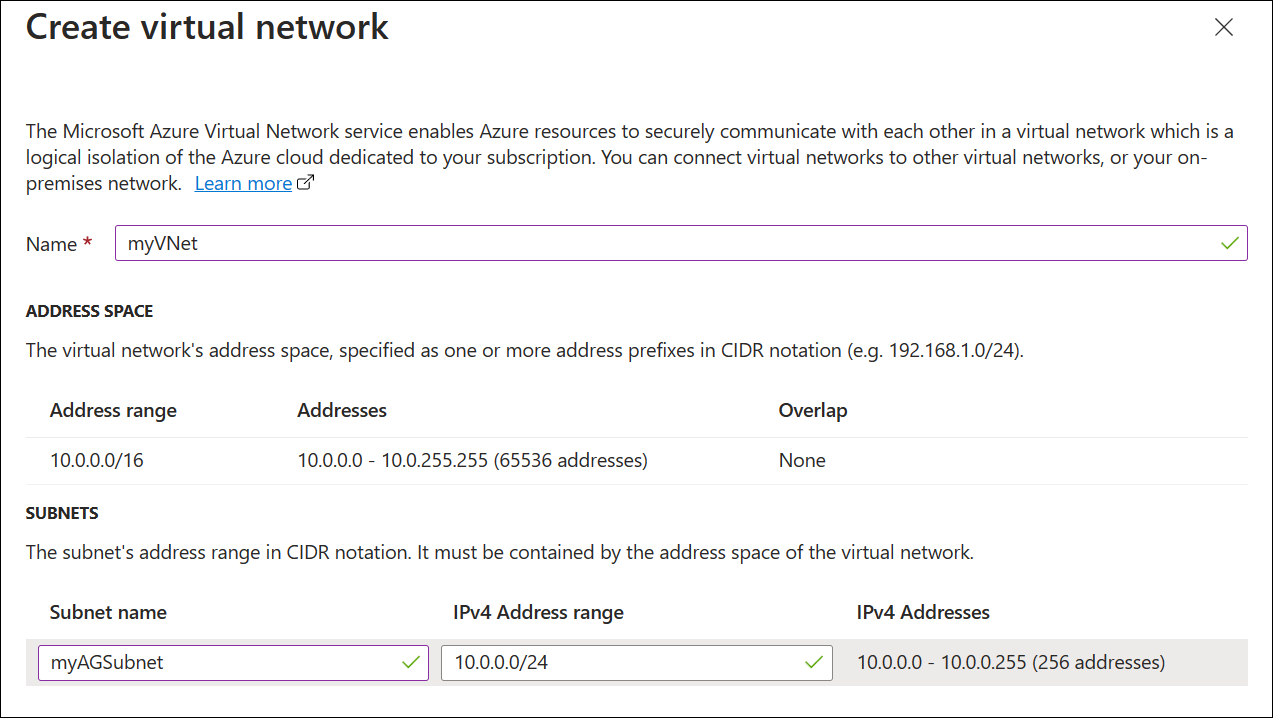

En Configurar la red virtual, seleccione Crear nuevo para crear una nueva red virtual. En la ventana Crear red virtual que se abre, escriba los valores siguientes para crear la red virtual y dos subredes:

Name: Escriba myVnet como nombre de la red virtual.

Nombre de subred (subred de Application Gateway): la cuadrícula Subredes mostrará una subred predeterminada. Cambie el nombre de esta subred a myAGSubnet.

La subred de la puerta de enlace de aplicaciones solo puede contener puertas de enlace de aplicaciones. No se permite ningún otro recurso.Nombre de subred (subred de servidor de back-end): En la segunda fila de la cuadrícula Subredes, escriba myBackendSubnet en la columna Nombre de subred.

Intervalo de direcciones (subred de servidor de back-end): En la segunda fila de la cuadrícula Subredes, escriba un intervalo de direcciones que no se superponga al intervalo de direcciones de myAGSubnet. Por ejemplo, si el intervalo de direcciones de myAGSubnet es 10.0.0.0/24, escriba 10.0.1.0/24 para el intervalo de direcciones de myBackendSubnet.

Seleccione Aceptar para cerrar la ventana Crear red virtual y guarde la configuración de la red virtual.

En la pestaña Aspectos básicos, acepte los valores predeterminados para las demás opciones y seleccione Siguiente: Front-end.

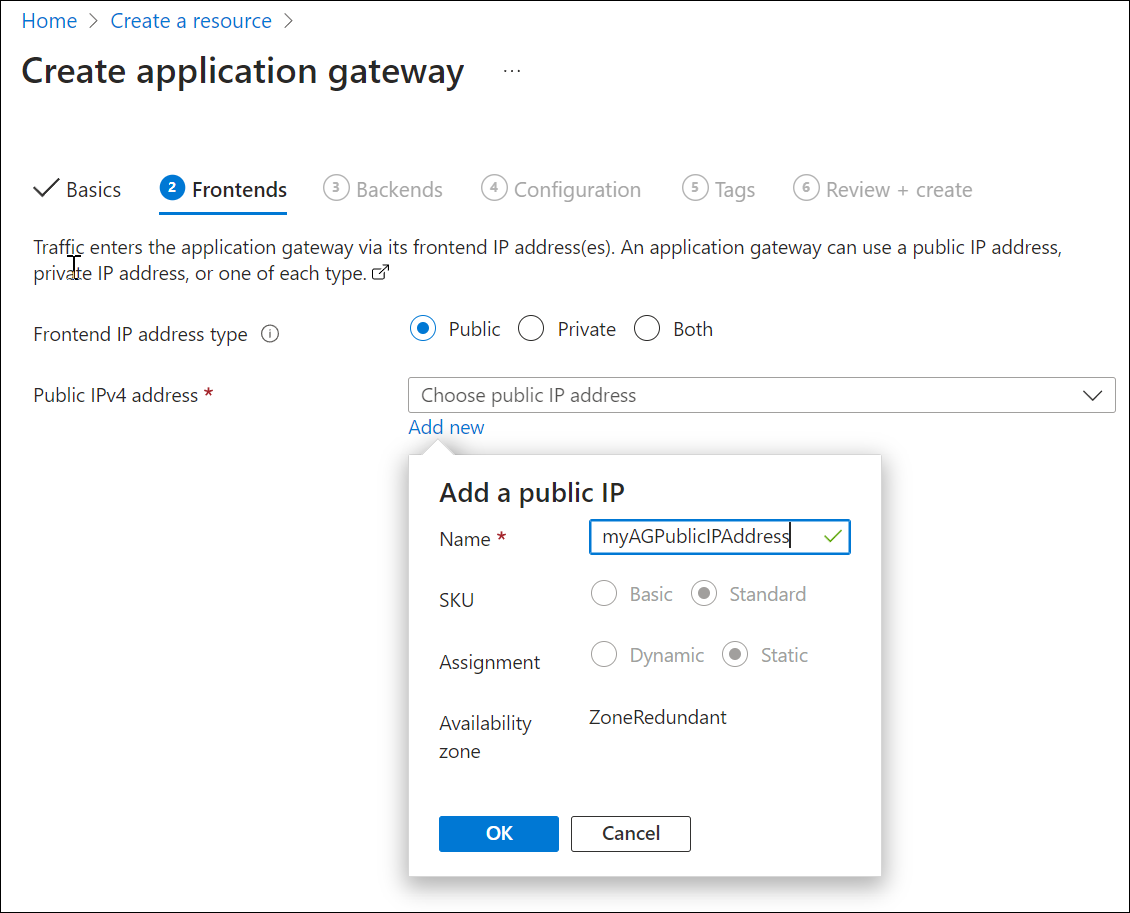

Pestaña frontends

En la pestaña Front-end, compruebe que Tipo de dirección IP de front-end esté establecido en Pública.

Puede configurar la dirección IP de front-end para que sea pública o privada, según el caso de uso. En este ejemplo, elegimos una IP de front-end pública.Nota

Para la SKU de Application Gateway v2, solo debe haber una configuración IP de front-end pública. Todavía puede tener una configuración de IP de front-end pública y privada, pero la configuración de IP de front-end solo privada (solo el modo ILB) no está habilitada actualmente para la SKU v2.

En Dirección IP pública, seleccione Agregar nueva y escriba myAGPublicIPAddress como nombre de la dirección IP pública y, luego, elija Aceptar.

Seleccione Siguiente: Back-end.

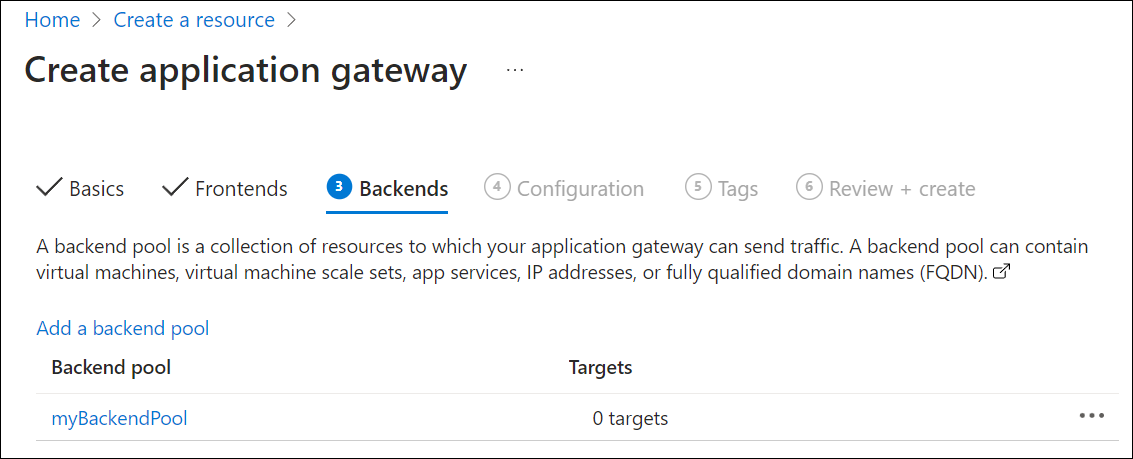

pestaña backends

El grupo de back-end se usa para enrutar las solicitudes a los servidores back-end, que atienden la solicitud. Los grupos de back-end puede estar compuestos por NIC, conjuntos de escalado de máquinas virtuales, direcciones IP públicas e internas, nombres de dominio completos (FQDN) y servidores back-end multiinquilino, como Azure App Service. En este ejemplo, creará un grupo de back-end vacío con la puerta de enlace de aplicaciones y, luego, agregará destinos de back-end al grupo de back-end.

En la pestaña Back-end, seleccione Agregar un grupo de back-end.

En la ventana Agregar un grupo de back-end, escriba los valores siguientes para crear un grupo de back-end vacío:

- Name: Escriba myBackendPool para el nombre del grupo de back-end.

- Agregar grupo de back-end sin destinos: Seleccione Sí para crear un grupo de back-end sin destinos. Agregará destinos de back-end después de crear la puerta de enlace de aplicaciones.

En la ventana Agregar un grupo de back-end, seleccione Agregar para guardar la configuración del grupo de back-end y vuelva a la pestaña Back-end.

En la pestaña Back-end, seleccione Siguiente: Configuración.

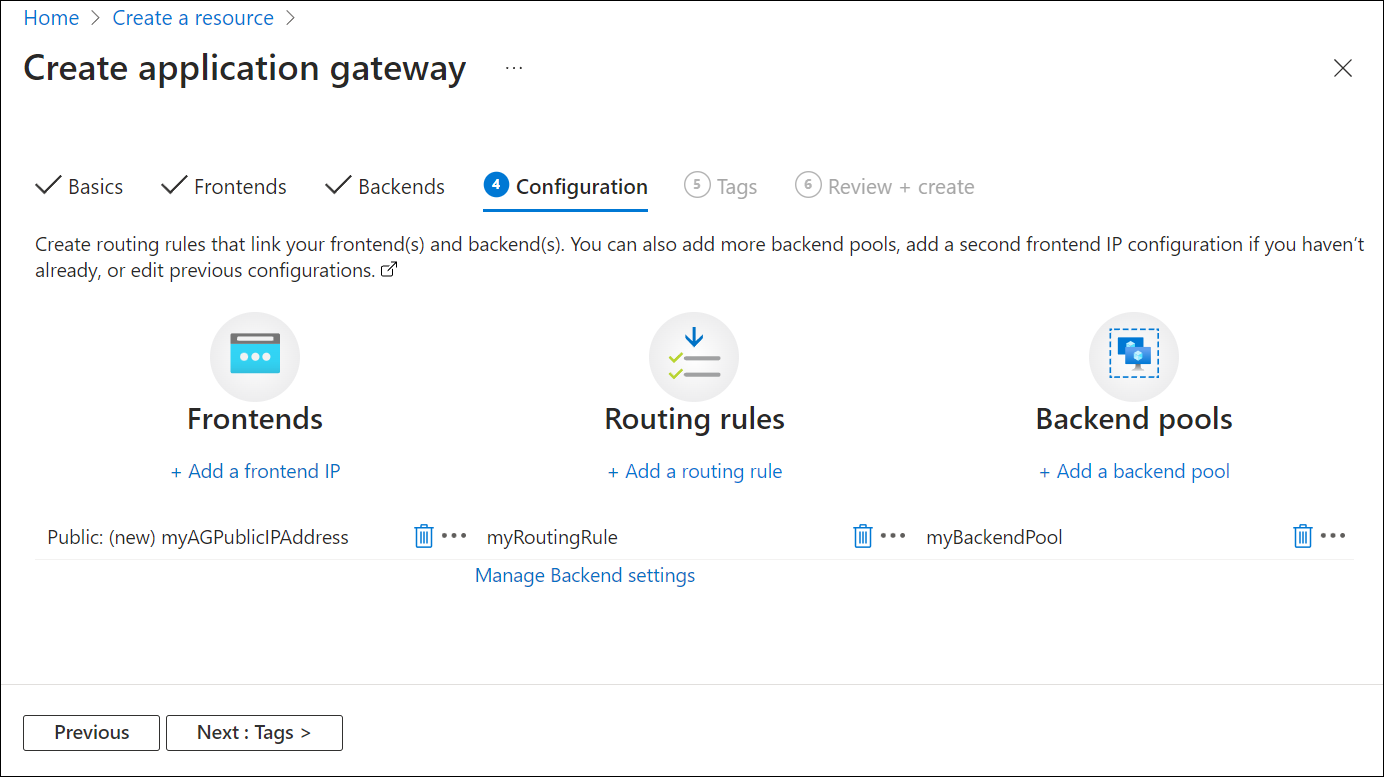

Pestaña configuración

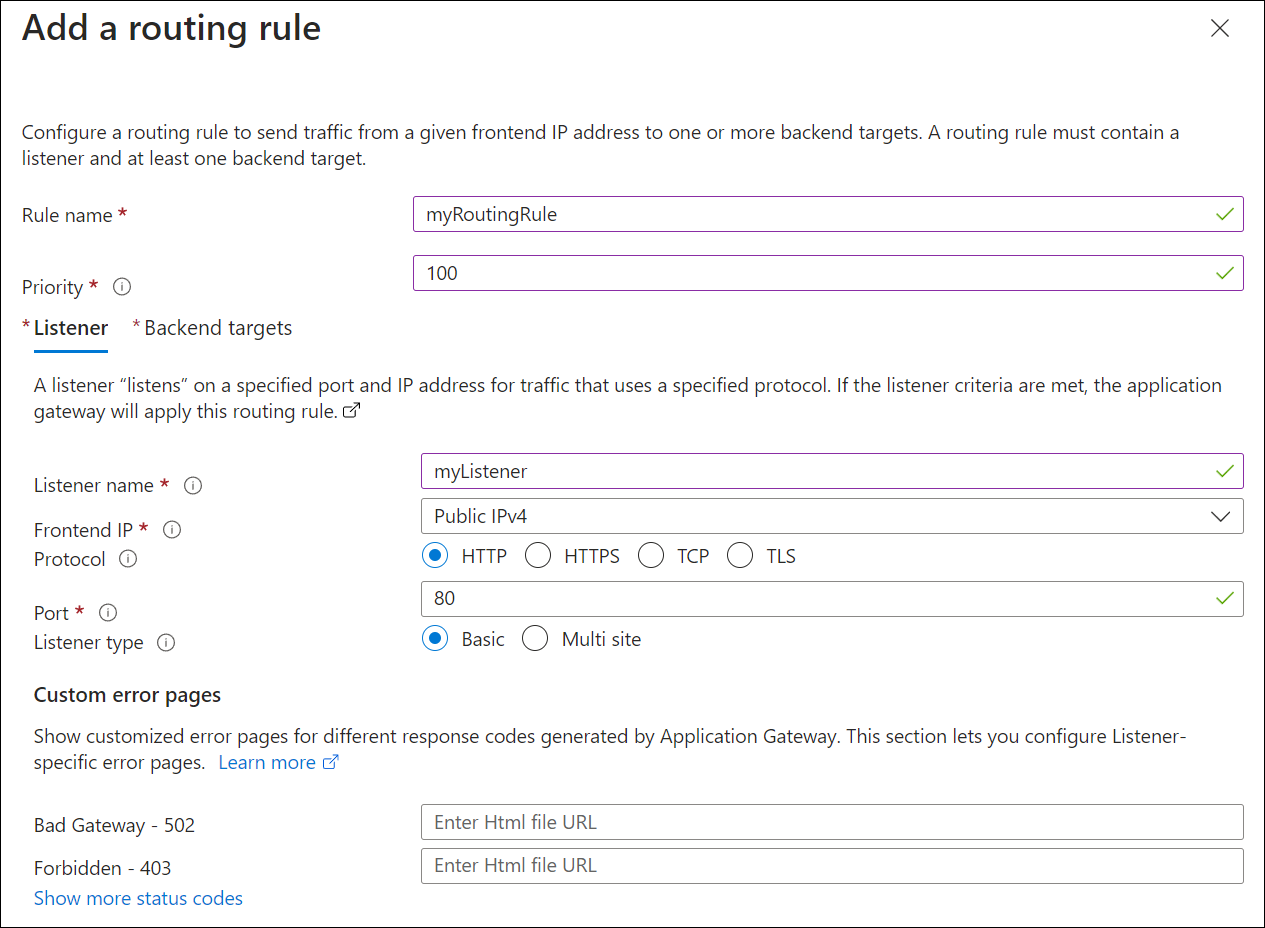

En la pestaña Configuración, conecte el grupo de front-end y back-end que ha creado con una regla de enrutamiento.

Seleccione Agregar una regla de enrutamiento en la columna Reglas de enrutamiento.

En la ventana Agregar una regla de enrutamiento que se abre, escriba estos valores para Nombre de regla y Prioridad:

- Nombre de regla: escriba myRoutingRule como nombre de la regla.

- Prioridad: el valor de prioridad debe ser un número entre 1 y 20 000 (donde 1 representa la mayor prioridad, mientras que 20 000 indica la menor). En lo que respecta a este inicio rápido, escriba 100 como prioridad.

Una regla de enrutamiento necesita un cliente de escucha. En la pestaña Cliente de escucha de la ventana Agregar una regla de enrutamiento, escriba los valores siguientes para el cliente de escucha:

Nombre del cliente de escucha: Escriba myListener para el nombre del cliente de escucha.

Dirección IP de front-end: Seleccione Pública para elegir la dirección IP pública que ha creado para el front-end.

Acepte los valores predeterminados para las demás opciones de la pestaña Cliente de escucha y, a continuación, seleccione la pestaña Destinos de back-end para configurar el resto de opciones de la regla de enrutamiento.

En la pestaña Destinos de back-end, seleccione myBackendPool para el Destino de back-end.

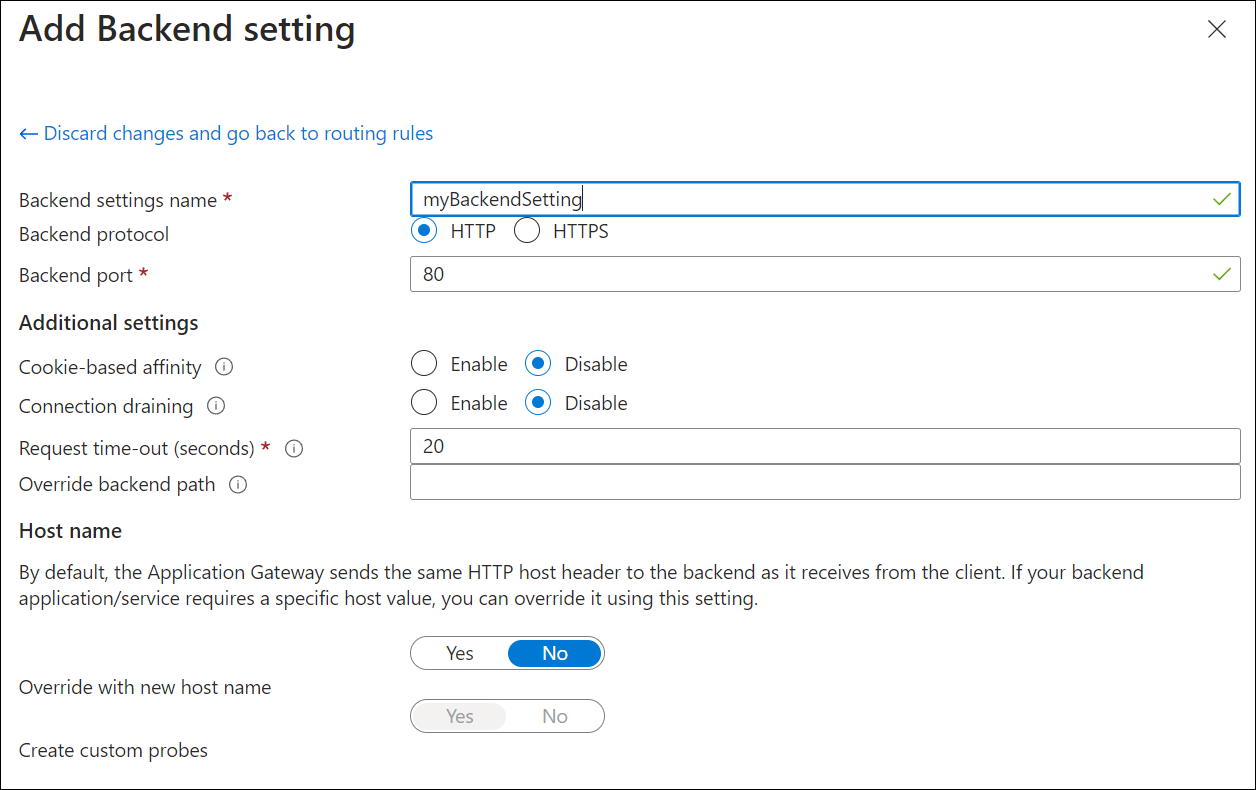

En Configuración de back-end, seleccione Agregar nuevo para agregar una configuración de back-end nueva. La configuración de back-end determinará el comportamiento de la regla de enrutamiento. En la ventana Agregar una configuración de back-end que se abre, escriba myBackendSetting como el nombre de la configuración de back-end y 80 como el puerto back-end. Acepte los valores predeterminados para las demás opciones de la ventana Agregar una configuración de back-end y, a continuación, seleccione Agregar para volver a la ventana Agregar una regla de enrutamiento.

En la ventana Agregar una regla de enrutamiento, seleccione Agregar para guardar la regla de enrutamiento y volver a la pestaña Configuración.

Seleccione Siguiente: Etiquetas y, a continuación, Siguiente: Review + create (Revisar y crear).

Pestaña Revisar y crear

Revise la configuración en la pestaña Revisar y crear y seleccione Crear para crear la red virtual, la dirección IP pública y la puerta de enlace de aplicaciones. Azure puede tardar varios minutos en crear la puerta de enlace de aplicaciones. Espere hasta que finalice la implementación correctamente antes de continuar con la siguiente sección.

Habilitación de la protección contra DDoS

La Protección de red de Azure DDoS está habilitada en la red virtual donde reside el recurso que deseas proteger.

En el cuadro de búsqueda de la parte superior del portal, escriba Red virtual. En los resultados de la búsqueda, seleccione Redes virtuales.

Seleccione myVNet.

Seleccione Protección contra DDoS en Configuración.

Seleccione Habilitar.

En el cuadro desplegable del plan de protección contra DDoS, seleccione myDDoSProtectionPlan.

Seleccione Guardar.

Agregar destinos de back-end

En este ejemplo, se usan máquinas virtuales como back-end de destino. Pueden usarse máquinas virtuales existentes o crear otras nuevas. Va a crear dos máquinas virtuales como servidores back-end para la puerta de enlace de aplicaciones.

Para ello, necesitará lo siguiente:

- Crear dos VM, myVM y myVM2, que se usarán como servidores back-end.

- Instalar IIS en las máquinas virtuales para comprobar que la puerta de enlace de aplicaciones se ha creado correctamente.

- Agregar los servidores back-end al grupo de back-end.

Creación de una máquina virtual

En el menú de Azure Portal o en la página principal, seleccione Crear un recurso. Aparece la ventana Nuevo.

Seleccione Windows Server 2016 Datacenter en la lista Popular. Aparecerá la página Creación de una máquina virtual.

Application Gateway puede enrutar el tráfico a cualquier tipo de máquina virtual que se use en el grupo de back-end. En este ejemplo se usa una máquina virtual de Windows Server 2016 Datacenter.Especifique estos valores en la pestaña Datos básicos de la siguiente configuración de máquina virtual:

- Grupo de recursos: Seleccione myResourceGroupAG como nombre del grupo de recursos.

- Nombre de la máquina virtual: Especifique myVM como nombre de la máquina virtual.

- Región: Seleccione la misma región en la que creó la puerta de enlace de aplicaciones.

- Nombre de usuario: escriba un nombre de usuario administrador.

- Contraseña: Escriba una contraseña.

- Puertos de entrada públicos: ninguno.

Acepte los valores predeterminados y haga clic en Siguiente: Discos.

Acepte los valores predeterminados de la pestaña Discos y seleccione Siguiente: Redes.

En la pestaña Redes, compruebe que myVNet está seleccionada como red virtual y que la subred es myBackendSubnet. Acepte los valores predeterminados y haga clic en Siguiente: Administración.

Application Gateway puede comunicarse con instancias fuera de la red virtual en la que se encuentra, pero hay que comprobar que haya conectividad IP.En la pestaña Administración, establezca Diagnósticos de arranque en Deshabilitar. Acepte los demás valores predeterminados y seleccione Revisar y crear.

En la pestaña Revisar y crear, revise la configuración, corrija los errores de validación y, después, seleccione Crear.

Espere a que se complete la creación de la máquina virtual antes de continuar.

Instalación de IIS para pruebas

En este ejemplo se instala IIS en las máquinas virtuales con el fin de comprobar que Azure creó correctamente la puerta de enlace de aplicaciones.

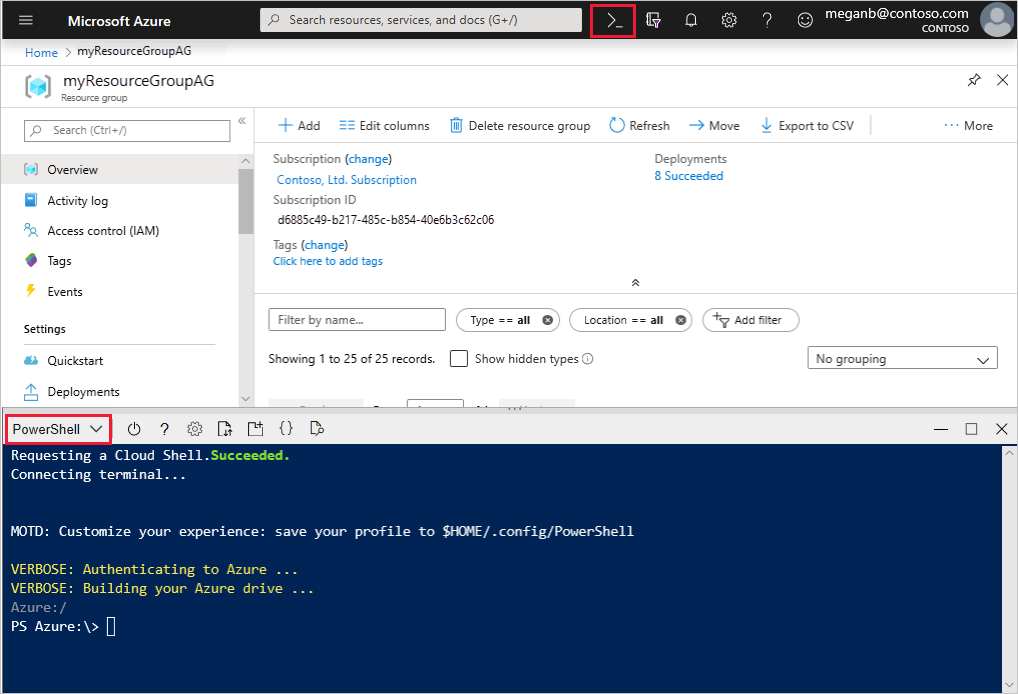

Abra Azure PowerShell.

Seleccione Cloud Shell en la barra de navegación superior de Azure Portal y, a continuación, seleccione PowerShell en la lista desplegable.

Ejecute el siguiente comando para instalar IIS en la máquina virtual. Cambie el parámetro Ubicación, si es necesario:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUSCree una segunda máquina virtual e instale IIS con los pasos que acaba de finalizar. Use myVM2 como nombre de la máquina virtual y como valor de VMName para el cmdlet Set-AzVMExtension.

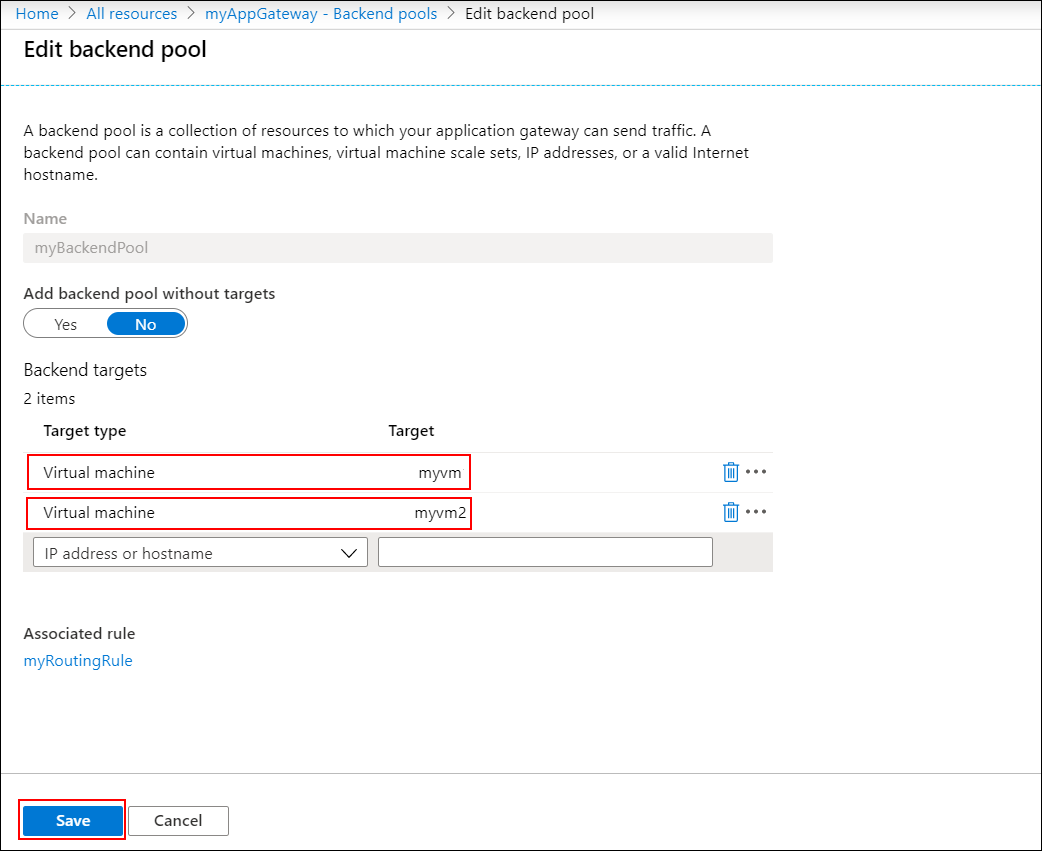

Incorporación de servidores back-end a un grupo de back-end

En el menú de Azure Portal, seleccione Todos los recursos o busque y seleccione Todos los recursos. A continuación, seleccione myAppGateway.

Seleccione los grupos back-end en el menú de la izquierda.

Seleccione MyBackendPool.

En Destinos de back-end, Tipo de destino, seleccione Máquina virtual en la lista desplegable.

En Destino, seleccione las máquinas virtuales myVM y myVM2, y sus interfaces de red asociadas en las listas desplegables.

Seleccione Guardar.

Espere a que la implementación se complete antes de continuar con el paso siguiente.

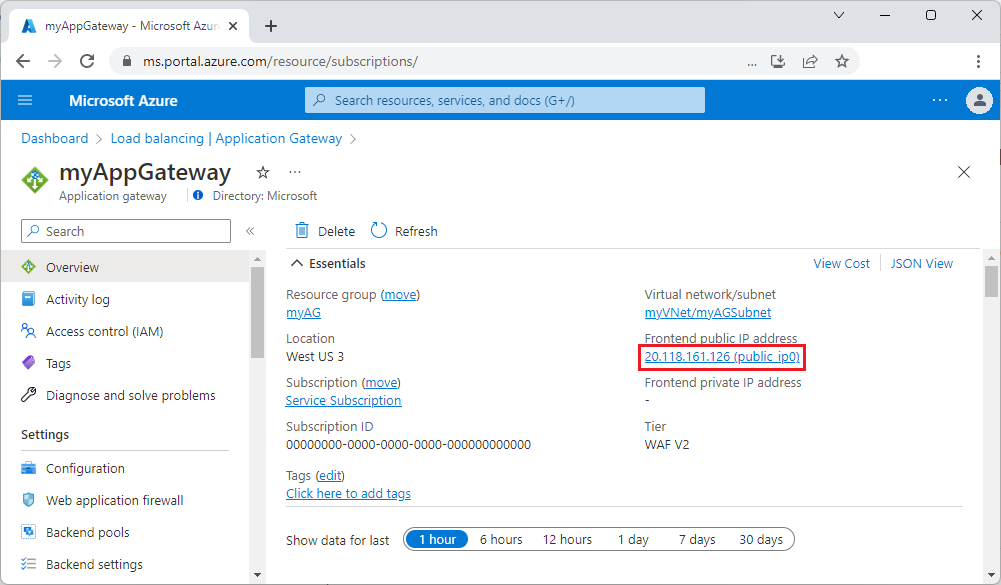

Prueba de la puerta de enlace de aplicaciones

No es necesario instalar IIS para crear la puerta de enlace de aplicaciones, pero se instaló en este inicio rápido para comprobar si Azure creó correctamente la puerta de enlace de aplicaciones.

Use IIS para probar la puerta de enlace de aplicaciones:

Busque la dirección IP pública de la puerta de enlace de aplicaciones en la página de información general.

También puede seleccionar Todos los recursos, escribir myAGPublicIPAddress en el cuadro de búsqueda y, luego, seleccionar este recurso en los resultados. Azure muestra la dirección IP pública en la página de información general.

También puede seleccionar Todos los recursos, escribir myAGPublicIPAddress en el cuadro de búsqueda y, luego, seleccionar este recurso en los resultados. Azure muestra la dirección IP pública en la página de información general.Copie la dirección IP pública y, luego, péguela en la barra de direcciones del explorador para ir a esa dirección IP.

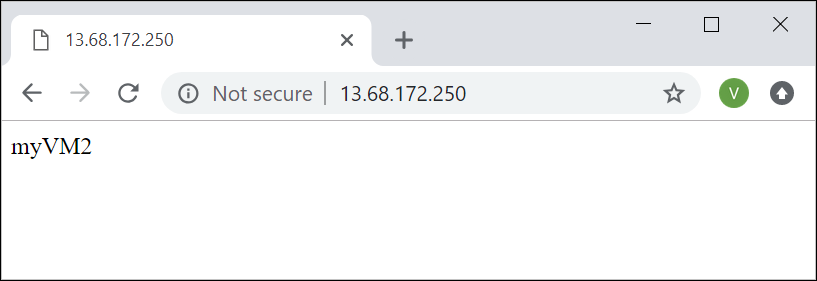

Compruebe la respuesta. Una respuesta válida corrobora que la puerta de enlace de aplicaciones se ha creado correctamente y puede conectarse correctamente con el back-end.

Actualice el explorador varias veces y debería ver las conexiones a myVM y a myVM2.

Limpieza de recursos

Cuando ya no necesite los recursos que ha creado con la puerta de enlace de aplicaciones, elimine el grupo de recursos. Cuando elimine el grupo de recursos, también quita la puerta de enlace de aplicaciones y todos sus recursos relacionados.

Para eliminar el grupo de recursos:

- En el menú de Azure Portal, seleccione Grupos de recursos o busque y seleccione Grupos de recursos.

- En la página Grupos de recursos, busque myResourceGroupAG en la lista y selecciónelo.

- En la página del grupo de recursos, seleccione Eliminar grupo de recursos.

- Escriba myResourceGroupAG en ESCRIBA EL NOMBRE DEL GRUPO DE RECURSOS y seleccione Eliminar.

Pasos siguientes

Avance al siguiente artículo para obtener información sobre: