Cree un servidor con autenticación solo con Microsoft Entra habilitada en Azure SQL

Se aplica a:Azure SQL Database

Azure SQL Managed Instance

En esta guía paso a paso se describen los pasos para crear un servidor lógico para Azure SQL Database o Azure SQL Managed Instance con la autenticación solo de Microsoft Entra habilitada durante el aprovisionamiento. La característica de autenticación solo de Microsoft Entra impide que los usuarios se conecten al servidor o a la instancia administrada mediante la autenticación de SQL y solo permite las conexiones autenticadas mediante Microsoft Entra (anteriormente Azure Active Directory).

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

Requisitos previos

- Se necesita la versión 2.26.1 o posterior cuando se usa la CLI de Azure. Para más información sobre la instalación la versión más reciente, consulte Instalación de la CLI de Azure 2.0.

- Se necesita el módulo Az 6.1.0 o posterior cuando se usa PowerShell.

- Si va a aprovisionar una instancia administrada mediante la CLI de Azure, PowerShell o API REST, es necesario crear una red virtual y una subred antes de empezar. Para más información, consulte Creación de una red virtual para Azure SQL Managed Instance.

Permisos

Para aprovisionar una instancia administrada o un servidor lógico debe tener los permisos adecuados para crear estos recursos. Los usuarios de Azure con permisos superiores, como Propietarios, Colaboradores, Administradores de servicios y Coadministradores de la suscripción tienen el privilegio de crear un servidor SQL o una instancia administrada. Para crear estos recursos con el rol RBAC de Azure con menos privilegios, use el rol Colaborador de SQL Server para SQL Database y el rol Colaborador de SQL Managed Instance para SQL Managed Instance.

El rol RBAC de Azure Administrador de seguridad de SQL no tiene permisos suficientes para crear un servidor o una instancia con la autenticación solo de Microsoft Entra habilitada. El rol Administrador de seguridad de SQL será necesario para administrar la característica de autenticación solo de Microsoft Entra después de la creación del servidor o la instancia.

Aprovisionamiento con la autenticación solo de Microsoft Entra habilitada

En la sección siguiente se proporcionan ejemplos y scripts sobre cómo crear un servidor lógico o una instancia administrada con un conjunto de administradores de Microsoft Entra para el servidor o la instancia, y tener habilitada la autenticación solo de Microsoft Entra durante la creación del servidor. Para más información sobre la característica, consulte Autenticación solo de Microsoft Entra.

En nuestros ejemplos, vamos a habilitar la autenticación solo de Microsoft Entra durante la creación del servidor o de la instancia administrada, con un administrador y una contraseña de servidor asignados por el sistema. Esto impedirá el acceso de administrador del servidor cuando esté habilitada la autenticación solo de Microsoft Entra y solo permite que el administrador de Microsoft Entra acceda al recurso. Es opcional agregar parámetros a las API para incluir su propio administrador de servidor y contraseña durante la creación del servidor. Sin embargo, la contraseña no se puede restablecer hasta que se deshabilite la autenticación solo de Microsoft Entra. En la pestaña PowerShell de esta página se muestra un ejemplo de cómo usar estos parámetros opcionales para especificar el nombre de inicio de sesión del administrador del servidor.

Nota

Para cambiar las propiedades existentes después de crear el servidor o la instancia administrada, se deben usar otras API existentes. Para obtener más información, consulte Administración de la autenticación solo de Microsoft Entra con API y Configuración y administración de la autenticación de Microsoft Entra con Azure SQL.

Si la autenticación solo de Microsoft Entra se establece en false, que es la opción predeterminada, se deben incluir un administrador del servidor y una contraseña en todas las API durante la creación del servidor o de la instancia administrada.

Azure SQL Database

Vaya a la página Seleccione una opción de implementación de SQL en Azure Portal.

Si aún no ha iniciado sesión en Azure Portal, hágalo cuando se le solicite.

En Bases de datos SQL, deje Tipo de recurso establecido en Base de datos única y seleccione Crear.

En la pestaña Básico del formulario Create SQL Database, en Detalles del proyecto, seleccione la suscripción de Azure correcta.

En Grupo de recursos, seleccione Crear nuevo, especifique un nombre válido para el grupo de recursos y seleccione Aceptar.

En Nombre de la base de datos, escriba un nombre para la base de datos.

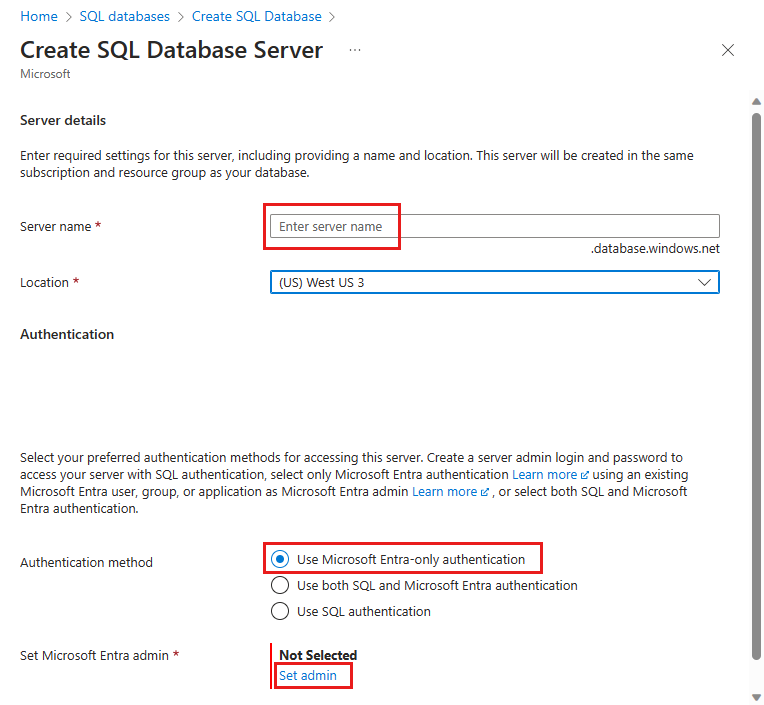

En Servidor, seleccione Crear nuevo y rellene el formulario del nuevo servidor con los valores siguientes:

- Nombre del servidor: escriba un nombre de servidor único. Los nombres de los servidores deben ser globalmente únicos en todos los servidores de Azure, no solo únicos dentro de una suscripción. Escriba un valor; Azure Portal le avisa de si está disponible o no.

- Ubicación: seleccione una ubicación en la lista desplegable.

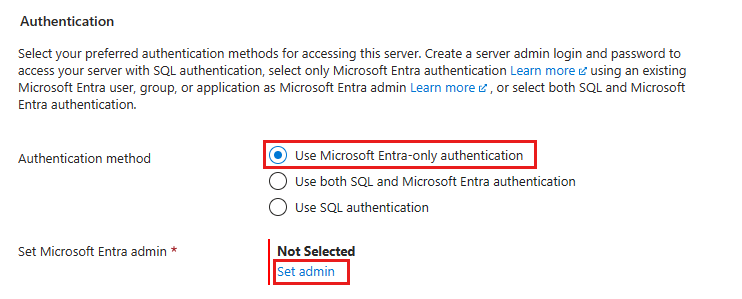

- Método de autenticación: seleccione Usar la autenticación solo de Microsoft Entra.

- Seleccione Establecer administrador para abrir el panel Microsoft Entra ID y seleccione una entidad de seguridad de Microsoft Entra como administrador de Microsoft Entra del servidor lógico. Cuando haya terminado, use el botón Seleccionar para establecer el administrador.

Seleccione Siguiente: Redes en la parte inferior de la página.

En la pestaña Redes, en Método de conectividad, seleccione Punto de conexión público.

En Reglas de firewall, establezca Agregar dirección IP del cliente actual en Sí. Deje la opción Permitir que los servicios y recursos de Azure accedan a este grupo de servidores establecida en No.

Deje los valores predeterminados de Directiva de conexión y Versión de TLS mínima.

Seleccione Siguiente: Seguridad en la parte inferior de la página. Configure cualquiera de los valores de Microsoft Defender para SQL, Libro de contabilidad, Identidad y Cifrado de datos transparente para el entorno. También puede omitirlos.

Nota:

No se permite el uso de una identidad administrada asignada por el usuario como la identidad del servidor con la autenticación solo de Microsoft Entra. Para conectarse a la instancia como identidad, asígnela a una máquina virtual de Azure y ejecute SSMS en esa máquina virtual. Para entornos de producción, se recomienda usar una identidad administrada para el administrador de Microsoft Entra debido a las medidas de seguridad mejoradas y simplificadas con autenticación sin contraseña a los recursos de Azure.

En la parte inferior de la página, seleccione Revisar y crear.

En la página Revisar y crear, después de revisar, seleccione Crear.

Instancia administrada de Azure SQL

Vaya a la página Seleccione una opción de implementación de SQL en Azure Portal.

Si aún no ha iniciado sesión en Azure Portal, hágalo cuando se le solicite.

En Instancias administradas de SQL, deje Tipo de recurso establecido en Instancia única y seleccione Crear.

Rellene la información obligatoria necesaria en la pestaña Aspectos básicos, en Detalles del proyecto y Detalles de la instancia administrada. Es un conjunto mínimo de información necesaria para aprovisionar una instancia administrada de SQL.

Para obtener más información sobre las opciones de configuración, vea Inicio rápido: Creación de una instancia administrada de Azure SQL.

En Autenticación, seleccione Usar la autenticación solo de Microsoft Entra como Método de autenticación.

Seleccione Establecer administrador para abrir el panel Microsoft Entra ID y seleccione una entidad de seguridad de Microsoft Entra como administrador de Microsoft Entra de la instancia administrada. Cuando haya terminado, use el botón Seleccionar para establecer el administrador.

Puede dejar el resto de la configuración predeterminada. Para obtener más información sobre las opciones Redes, Seguridad u otras pestañas y valores, siga la guía del artículo Inicio rápido:Creación de una instancia administrada de Azure SQL.

Cuando haya terminado de establecer la configuración, seleccione Revisar y crear para continuar. Seleccione Crear para iniciar el aprovisionamiento de la instancia administrada.

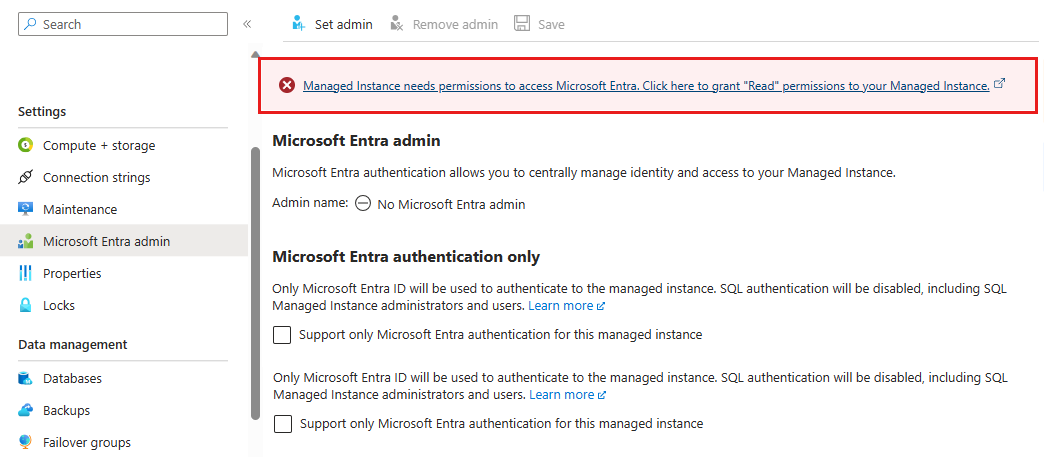

Concesión de permisos de lectores de directorios

Una vez completada la implementación de la instancia administrada, es posible que observe que SQL Managed Instance necesita permisos de lectura para acceder a Microsoft Entra ID. Los permisos de lectura se pueden conceder haciendo clic en el mensaje mostrado en Azure Portal a través de una persona con privilegios suficientes. Para más información, consulte Rol Lectores de directorio en Microsoft Entra de Azure SQL.

Limitaciones

- Para restablecer la contraseña del administrador del servidor, la autenticación solo de Microsoft Entra debe estar deshabilitada.

- Si la autenticación de solo Microsoft Entra está deshabilitada, debe crear un servidor con un administrador del servidor y una contraseña cuando use todas las API.

Contenido relacionado

- Si ya dispone de un servidor lógico o de una instancia administrada SQL, y solo desea habilitar la autenticación solo de Microsoft Entra, consulte Tutorial: Habilitar la autenticación solo de Microsoft Entra con Azure SQL.

- Para más información sobre la característica de autenticación solo de Microsoft Entra, consulte Autenticación solo de Microsoft Entra con Azure SQL.

- Si intenta aplicar la creación de servidores con la autenticación solo de Microsoft Entra habilitada, consulte Azure Policy para la autenticación solo de Microsoft Entra con Azure SQL.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de