Clasificación y detección de datos:

Se aplica a:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

La clasificación y detección de datos está integrada en Azure SQL Database, Instancia administrada de Azure SQL y Azure Synapse Analytics. Ofrece funcionalidades básicas para detectar, clasificar, etiquetar e informar de los datos confidenciales de las bases de datos.

Los datos más confidenciales pueden incluir información empresarial, financiera, sanitaria o personal. Puede servir como infraestructura para lo siguiente:

- Ayudar a satisfacer los estándares de privacidad de datos y los requisitos de cumplimiento normativo.

- Varios escenarios de seguridad, como el acceso de supervisión (auditoría) a información confidencial.

- Controlar el acceso y mejorar la seguridad de las bases de datos que contienen información altamente confidencial.

Nota:

Para información sobre SQL Server local, consulte Clasificación y detección de datos de SQL.

Sugerencia

La protección de acceso basada en etiquetas con las directivas de Information Protection de Microsoft Purview ahora está en versión preliminar. Para obtener más información, consulta Habilitación del control de acceso para datos confidenciales mediante directivas de Information Protection de Microsoft Purview (versión preliminar pública).

¿Qué es la clasificación y detección de datos?

La clasificación y detección de datos admite actualmente las siguientes funcionalidades:

Detección y recomendaciones: el motor de clasificación examina la base de datos e identifica las columnas que contienen datos potencialmente confidenciales. A continuación, le proporciona una manera sencilla de revisar y aplicar la clasificación recomendada a través de Azure Portal.

Etiquetado: puede aplicar etiquetas de clasificación de confidencialidad de forma persistente a las columnas, usando los nuevos atributos de metadatos que se han agregado al motor de base de datos de SQL Server. A continuación, estos metadatos se pueden utilizar en escenarios de auditoría basados en la confidencialidad.

Confidencialidad del conjunto de resultados de consulta: la confidencialidad del conjunto de resultados de consulta se calcula en tiempo real con fines de auditoría.

Visibilidad: puede ver el estado de clasificación de la base de datos en un panel detallado en Azure Portal. Además, puede descargar un informe en formato Excel para usarlo con fines de auditoría y cumplimiento de normas, así como para otras necesidades.

Detección, clasificación y etiquetado de columnas confidenciales

En esta sección se describen los pasos para:

- La detección, clasificación y etiquetado de columnas que contienen información confidencial en la base de datos.

- La visualización del estado de clasificación actual de la base de datos y exportación de informes.

La clasificación incluye dos atributos de metadatos:

- Etiquetas: los atributos principales de clasificación, que se usan para definir el nivel de confidencialidad de los datos almacenados en la columna.

- Tipos de información: atributos que proporcionan información más detallada sobre el tipo de datos almacenados en la columna.

Directiva de Information Protection

Azure SQL ofrece la directiva de SQL Information Protection y la directiva de Microsoft Information Protection en la clasificación de datos. Puede elegir cualquiera de estas dos directivas en función de sus necesidades.

Directiva de SQL Information Protection

La función de detección y clasificación de datos incluye un conjunto integrado de etiquetas de confidencialidad y tipos de información con lógica de detección que es nativa del servidor lógico de SQL. Puede seguir usando las etiquetas de protección disponibles en el archivo de directiva predeterminado o puede personalizar esta taxonomía. Puede definir un conjunto y la categoría de construcciones de clasificación específicamente para su entorno.

Definir y personalizar la taxonomía de clasificación

Se define y personaliza la taxonomía de clasificación en una ubicación central para toda la organización de Azure. Esa ubicación se encuentra en Microsoft Defender for Cloud, como parte de la directiva de seguridad. Solo un usuario con derechos administrativos en el grupo de administración raíz de la organización puede realizar esta tarea.

Como parte de la administración de directivas, puede definir etiquetas personalizadas, clasificarlas y asociarlas con un conjunto de tipos de información seleccionado. También puede agregar sus propios tipos de información personalizados y configurarlos con patrones de cadena. Los patrones se agregan a la lógica de detección para identificar este tipo de datos en las bases de datos.

Para más información, consulte Personalización de la directiva de SQL Information Protection en Microsoft Defender for Cloud (versión preliminar).

Una vez definida la directiva de toda la organización, puede continuar con la clasificación de bases de datos individuales mediante la directiva personalizada.

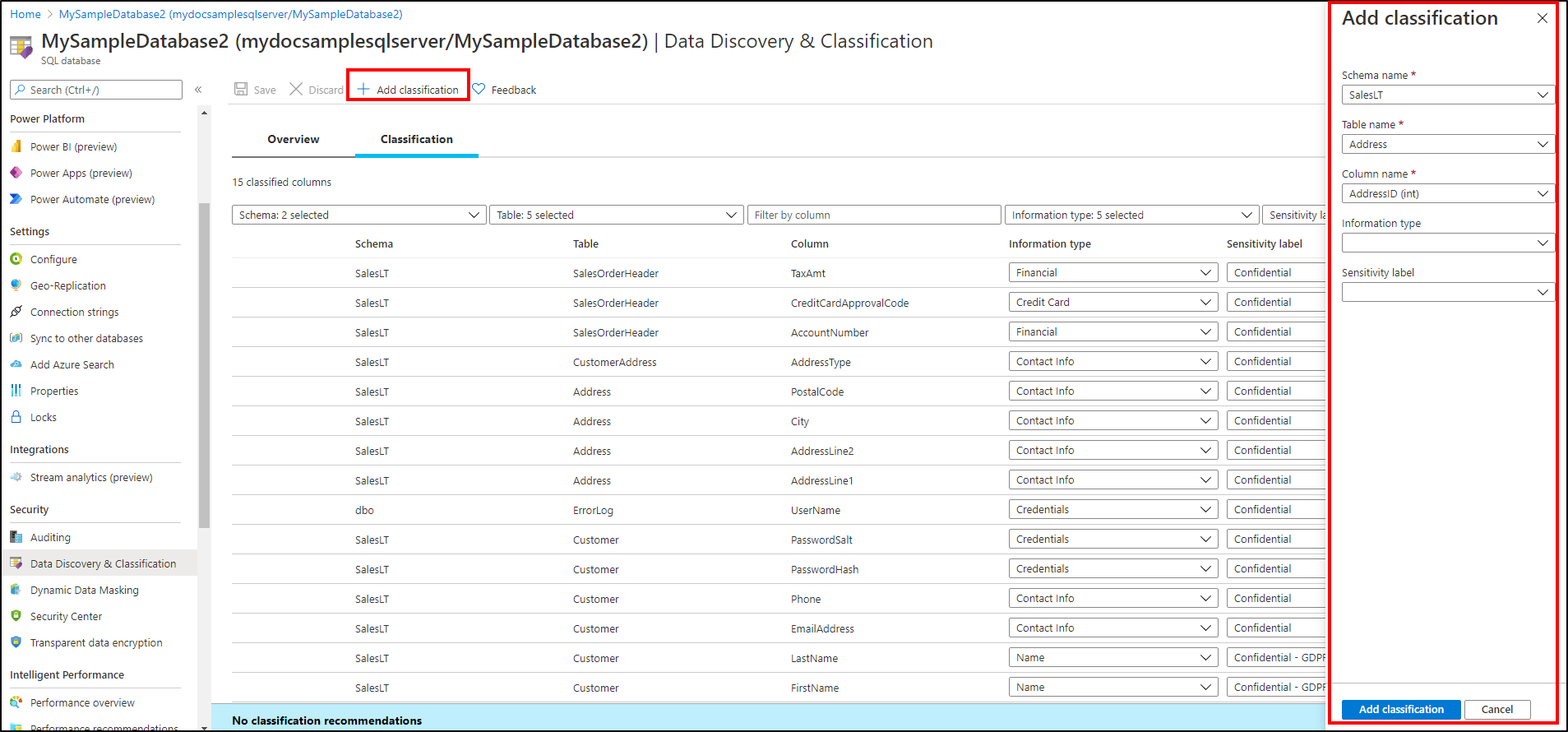

Clasificación de bases de datos en el modo de directiva de SQL Information Protection

Nota:

En el ejemplo siguiente se usa Azure SQL Database, pero debe seleccionar el producto adecuado para el que quiera configurar la clasificación y detección de datos.

Vaya a Azure Portal.

Vaya a Clasificación y detección de datos en el encabezado Seguridad del panel de Azure SQL Database. La pestaña Información general incluye un resumen del estado de clasificación actual de la base de datos. El resumen incluye una lista detallada de todas las columnas clasificadas, que también se pueden filtrar para mostrar solo partes específicas de esquema, tipos de información y etiquetas. Si aún no ha clasificado ninguna columna, vaya al paso 4.

Para descargar un informe en formato de Excel, seleccione Exportar en el menú superior del panel.

Para empezar a clasificar los datos, seleccione la pestaña Clasificación en la página Clasificación y detección de datos.

El motor de clasificación examina la base de datos en busca de columnas que contengan datos potencialmente confidenciales y proporciona una lista de clasificaciones de columna recomendadas.

Visualice y aplique las recomendaciones de clasificación:

Para ver la lista de clasificaciones de columnas recomendadas, seleccione el panel de recomendaciones en la parte inferior del panel.

Para aceptar una recomendación para una columna específica, seleccione la casilla en la columna izquierda de la fila correspondiente. Para marcar todas las recomendaciones como aceptadas, seleccione la casilla más a la izquierda del encabezado de la tabla de recomendaciones.

Para aplicar las recomendaciones seleccionadas, seleccione Aceptar las recomendaciones seleccionadas.

Nota:

El motor de recomendaciones, que realiza la detección automática de datos y proporciona recomendaciones de columna confidenciales, se deshabilita cuando se usa el modo de directiva de Microsoft Purview Information Protection.

También puede clasificar las columnas manualmente, como alternativa a la clasificación basada en recomendaciones, o además de ella:

Seleccione Agregar clasificación en el menú superior del panel.

En la ventana contextual que se abre, seleccione el esquema, la tabla y la columna que quiera clasificar, así como el tipo de información y la etiqueta de confidencialidad.

Seleccione Agregar clasificación en la parte inferior de la ventana contextual.

Para completar la clasificación y etiquetar de forma persistente las columnas de la base de datos con los nuevos metadatos de clasificación, seleccione Guardar en la página Clasificación.

Directiva de Microsoft Purview Information Protection

Nota:

Microsoft Information Protection (MIP) se ha cambiado de nombre a Microsoft Purview Information Protection. Tanto "MIP" como "Microsoft Purview Information Protection" se usan indistintamente en este documento, pero hacen referencia al mismo concepto.

Las etiquetas de Microsoft Purview Information Protection proporcionan a los usuarios una manera sencilla y uniforme de clasificar datos confidenciales de manera uniforme en diferentes aplicaciones de Microsoft. Las etiquetas de confidencialidad de MIP se crean y administran en el portal de cumplimiento de Microsoft Purview. Para obtener información sobre cómo crear y publicar etiquetas confidenciales de MIP en el portal de cumplimiento de Microsoft Purview, consulte Crear y publicar etiquetas de confidencialidad.

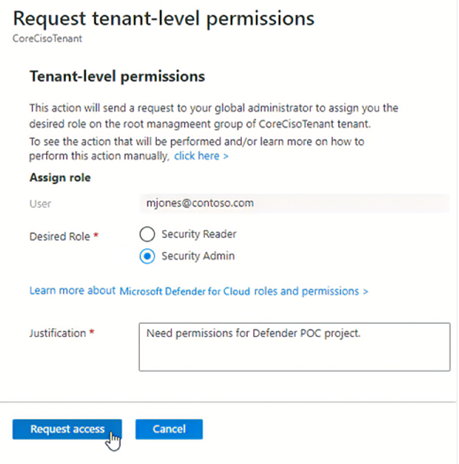

Requisitos previos para cambiar a la directiva de Microsoft Purview Information Protection

- Establecer o cambiar la directiva de protección de la información en Azure SQL Database establece la directiva de protección de información correspondiente para todas las bases de datos del inquilino. El usuario o el rol deben tener permiso de Administrador de seguridad de inquilino para cambiar la directiva de protección de la información de la directiva de SQL Information Protection a la directiva de MIP, o viceversa.

- El usuario o el rol que tenga permisos de Administrador de seguridad en todo el inquilino puede aplicar la directiva en el nivel de grupo de administración raíz del inquilino. Para obtener más información, consulte Concesión de permisos de todo el inquilino a uno mismo.

- El inquilino tiene una suscripción activa de Microsoft 365 y tiene etiquetas publicadas para el usuario actual. Para obtener más información, consulte Crear y configurar etiquetas de confidencialidad y sus directivas.

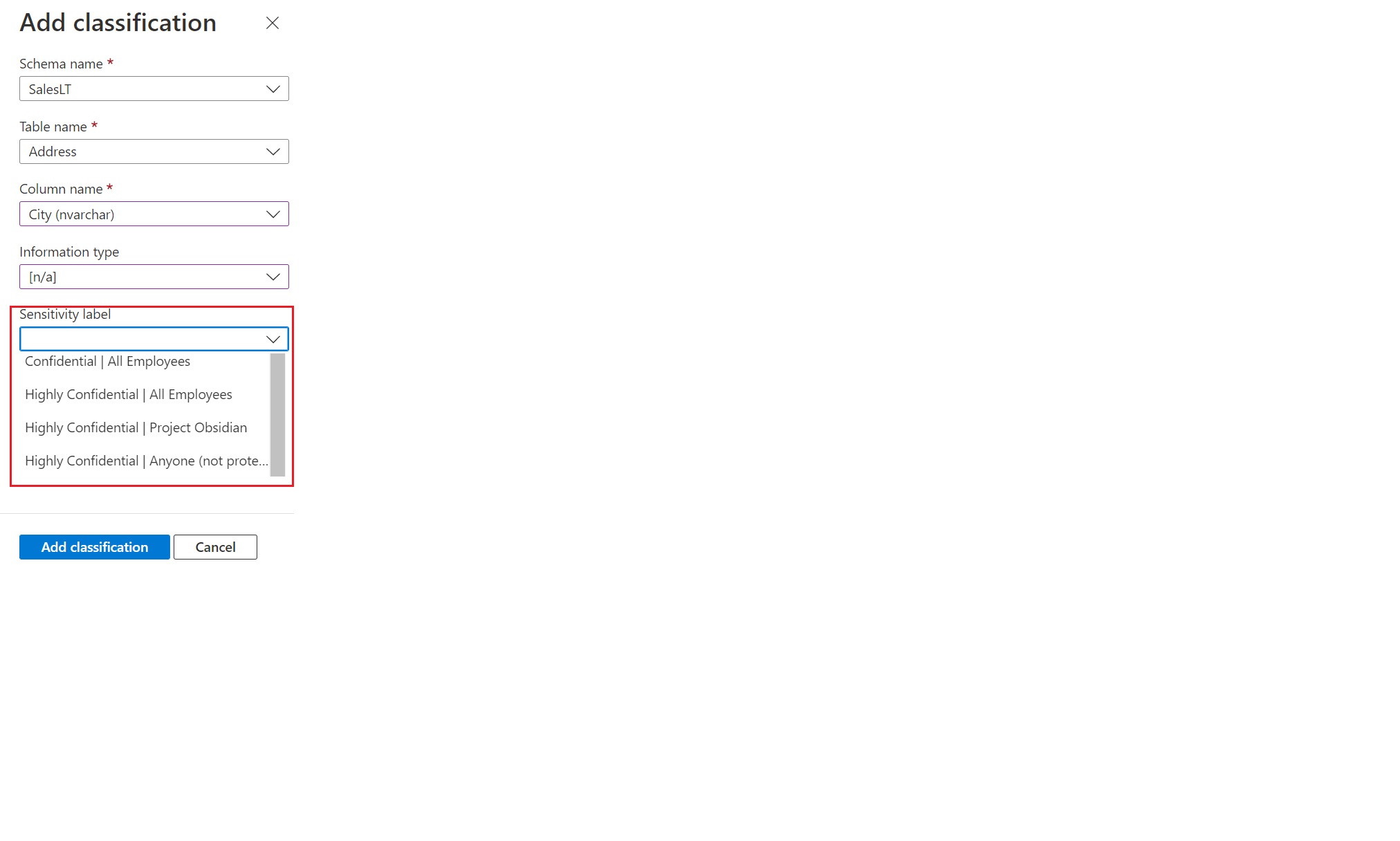

Clasificación de bases de datos en el modo de directiva de Microsoft Purview Information Protection

Vaya a Azure Portal.

Vaya a su base de datos en Azure SQL Database.

Vaya a Clasificación y detección de datos en el encabezado Seguridad del panel de la base de datos.

Para seleccionar la directiva de Microsoft Information Protection, seleccione la pestaña Información general y seleccione Configurar.

Seleccione Directiva de Microsoft Information Protection en las opciones de Directiva de Information Protection y seleccione Guardar.

Si vas a la pestaña Clasificación o seleccionas Agregar clasificación, verás que las etiquetas de confidencialidad de Microsoft 365 aparecen en la lista desplegable Etiqueta de confidencialidad.

Mientras está en el modo de directiva de MIP, el tipo de información es

[n/a]y las recomendaciones y la detección automática de datos permanecen deshabilitadas.Si una columna ya clasificada se clasificó mediante una directiva de Information Protection diferente a la directiva activa, puede aparecer un icono de advertencia en la columna. Por ejemplo, si la columna se clasificó anteriormente con una etiqueta mediante una directiva de SQL Information Protection y ahora se encuentra en el modo de directiva de Microsoft Information Protection. verás un icono de advertencia en esa columna en cuestión. Este icono de advertencia no indica ningún problema, solo se usa con fines informativos.

Habilitación del control de acceso para datos confidenciales mediante directivas de Microsoft Purview Information Protection (versión preliminar pública)

Azure SQL Database admite la aplicación del control de acceso en las columnas con datos confidenciales, etiquetados mediante etiquetas de confidencialidad de Microsoft Purview Information Protection (MIP), a través de directivas de acceso de Microsoft Purview Information Protection.

Las directivas de acceso de Purview permiten a las organizaciones proteger los datos confidenciales en sus orígenes de datos. Los administradores de seguridad y cumplimiento de la empresa pueden configurar y aplicar acciones de control de acceso en los datos confidenciales de sus bases de datos, lo que garantiza que los usuarios no autorizados no puedan acceder a los datos confidenciales para una etiqueta de confidencialidad determinada. Las directivas de acceso de Purview se aplican a nivel de columna para Azure SQL Database, lo que protege los datos confidenciales sin bloquear el acceso a columnas de datos no confidenciales en las tablas de la base de datos.

Para configurar y aplicar directivas de acceso de Purview, el usuario debe tener una licencia válida de Microsoft 365 y la base de datos debe registrarse en el mapa de datos de Purview y examinarse, de modo que Purview asigne etiquetas de confidencialidad de MIP a las columnas de base de datos que contienen datos confidenciales. Una vez asignadas las etiquetas de confidencialidad, el usuario puede configurar directivas de acceso de Purview para aplicar acciones de denegación en columnas de bases de datos con una etiqueta de confidencialidad específica, lo que restringe el acceso a datos confidenciales de esas columnas solo a un usuario o grupo de usuarios permitidos.

Configuración y habilitación de la directiva de acceso en Purview para Azure SQL Database

Sigue la lista de pasos que se indican a continuación para configurar y usar directivas de acceso de Purview para Azure SQL Database:

- Asegúrate de que tienes los requisitos previos de licencia necesarios para Microsoft 365 y Purview.

- Establecimiento de roles y permisos para los usuarios.

- Creación o extensión de etiquetas de confidencialidad en Purview para Azure SQL Database. Asegúrate también de publicar las etiquetas de confidencialidad en los usuarios requeridos en tu organización.

- Registra y analiza la base de datos de Azure SQL para aplicar etiquetas de confidencialidad de forma automática.

- Crea y configure la directiva de control de acceso en Purview para Azure SQL Database.

Una vez configurada y publicada la directiva de acceso en Purview, cualquier intento por parte de un usuario no autorizado de ejecutar una consulta de T-SQL para acceder a las columnas de una base de datos SQL con una etiqueta de confidencialidad dentro del ámbito de la directiva producirá un error. Si la misma consulta no incluye columnas confidenciales, la consulta se realizará correctamente.

Limitaciones

Al crear una réplica geográfica de base de datos o copiar, las etiquetas de confidencialidad asignadas a columnas de la base de datos principal no fluyen automáticamente a la base de datos nueva o secundaria y las directivas de control de acceso de Purview no se aplicarán de forma automática a la base de datos nueva o secundaria. Para habilitar el control de acceso en la base de datos nueva o secundaria, regístrala y examínala por separado en Purview. A continuación, configura las directivas de acceso para incluir también la base de datos nueva o secundaria.

Auditoría del acceso a datos confidenciales

Un aspecto importante de la clasificación es la capacidad de supervisar el acceso a información confidencial. Auditoría de Azure SQL se ha mejorado para incluir un nuevo campo en el registro de auditoría denominado data_sensitivity_information. Este campo registra las clasificaciones de confidencialidad (etiquetas) de los datos devueltos por una consulta. Este es un ejemplo:

Estas son las actividades que realmente son auditables con información de confidencialidad:

- ALTER TABLE ... DROP COLUMN

- BULK INSERT

- SELECT

- Delete

- INSERT

- MERGE

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- BACKUP

- DBCC CloneDatabase

- SELECT INTO

- INSERT INTO EXEC

- TRUNCATE TABLE

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

Use sys.fn_get_audit_file para devolver información de un archivo de auditoría almacenado en una cuenta de Azure Storage.

Permisos

Estos roles integrados pueden leer la clasificación de datos de una base de datos:

- Propietario

- Lector

- Colaborador

- Administrador de seguridad SQL

- Administrador de acceso de usuario

Estas son las acciones necesarias para leer la clasificación de datos de una base de datos:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Estos roles integrados pueden modificar la clasificación de datos de una base de datos:

- Propietario

- Colaborador

- Administrador de seguridad SQL

Esta es la acción necesaria para modificar la clasificación de datos de una base de datos:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Obtenga información sobre los permisos basados en roles en RBAC de Azure.

Nota:

Los roles integrados de Azure SQL de esta sección se aplican a un grupo de SQL dedicado (anteriormente SQL DW), pero no están disponibles para grupos de SQL dedicados y otros recursos de SQL dentro de áreas de trabajo de Azure Synapse. Para recursos de SQL en áreas de trabajo de Azure Synapse, use las acciones disponibles para la clasificación de datos con el objeto de crear roles personalizados de Azure según sea necesario para el etiquetado. Para más información sobre las operaciones del proveedor Microsoft.Synapse/workspaces/sqlPools, consulte Microsoft.Synapse.

Administración de clasificaciones

Puede usar T-SQL, una API de REST o PowerShell para administrar las clasificaciones.

Uso de T-SQL

Puede utilizar T-SQL para agregar o quitar las clasificaciones de columna, y para recuperar todas las clasificaciones para toda la base de datos.

Nota:

Al usar T-SQL para administrar las etiquetas, no se valida que las etiquetas que se agregan a una columna existan en la directiva de protección de información de la organización (el conjunto de etiquetas que aparecen en las recomendaciones del portal). Por lo tanto, validarlas es su decisión.

Para obtener información sobre el uso de T-SQL para las clasificaciones, vea las siguientes referencias:

- Para agregar o actualizar la clasificación de una o varias columnas: ADD SENSITIVITY CLASSIFICATION (Agregar clasificación de confidencialidad)

- Para quitar la clasificación de una o varias columnas: DROP SENSITIVITY CLASSIFICATION (Eliminar clasificación de la confidencialidad)

- Para ver todas las clasificaciones de la base de datos: sys.sensitivity_classifications

Uso de cmdlets de PowerShell

Administre clasificaciones y las recomendaciones de Azure SQL Database e Instancia administrada de Azure SQL mediante PowerShell.

Cmdlets de PowerShell para Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaSesensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Cmdlets de PowerShell para Instancia administrada de Azure SQL

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Uso de la API de REST

Puede usar las API REST para administrar las clasificaciones y recomendaciones mediante programación. Las API de REST publicadas admiten las siguientes operaciones:

- Crear o actualizar: crea o actualiza la etiqueta de confidencialidad de la columna especificada.

- Eliminar: elimina la etiqueta de confidencialidad de la columna especificada.

- Deshabilitar la recomendación: deshabilita las recomendaciones de confidencialidad en la columna especificada.

- Habilitar la recomendación: habilita las recomendaciones de confidencialidad en la columna especificada. (Las recomendaciones están habilitadas de forma predeterminada en todas las columnas).

- Obtener: obtiene la etiqueta de confidencialidad de la columna especificada.

- Enumerar las actuales por base de datos: obtiene las etiquetas de confidencialidad actuales de la base de datos especificada.

- Enumerar las recomendadas por base de datos: obtiene las etiquetas de confidencialidad recomendadas de la base de datos especificada.

Recuperación de metadatos de clasificaciones mediante controladores de SQL

Puede usar los siguientes controladores de SQL para recuperar metadatos de clasificación:

- Microsoft.Data.SqlClient

- Controlador ODBC

- Controlador OLE DB

- Controlador JDBC

- Controladores de Microsoft para PHP para SQL Server

Preguntas más frecuentes: funcionalidades de clasificación avanzadas

Pregunta: ¿Microsoft Purview reemplazará la Clasificación y detección de datos de SQL o esta última se retirará pronto? Respuesta: Se sigue dando soporte a Clasificación y detección de datos de SQL y se le anima a que adopte Microsoft Purview, que tiene más capacidades para impulsar la clasificación avanzada y la gobernanza de datos. Si decidimos retirar cualquier servicio, característica, API o SKU, recibirá un aviso previo con instrucciones para la migración o transición. Obtenga más información sobre las directivas del ciclo de vida de Microsoft aquí.

Pasos siguientes

- Considere la posibilidad de configurar Auditoría de Azure SQL para supervisar y auditar el acceso a los datos confidenciales clasificados.

- Para ver una presentación que incluye la detección y clasificación de datos, consulte Detección, clasificación, etiquetado y protección de datos de SQL | Datos expuestos.

- Para clasificar las instancias de Azure SQL Database y Azure Synapse Analytics con las etiquetas de Microsoft Purview mediante comandos T-SQL, vea Clasificación de los datos de Azure SQL mediante etiquetas de Microsoft Purview.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de