Guía de decisión de identidad

En cualquier entorno, ya sea local, híbrido, o solo en la nube, el departamento de TI necesita controlar qué administradores, usuarios y grupos tienen acceso a los recursos. Los servicios de Administración de identidad y acceso (IAM) le permiten administrar el control de acceso en la nube.

Vaya a: Determinación de los requisitos de integración de identidades | Base de referencia en la nube | Sincronización de directorios | Servicios de dominios hospedados en la nube | Servicios de federación de Active Directory (AD FS) | Más información

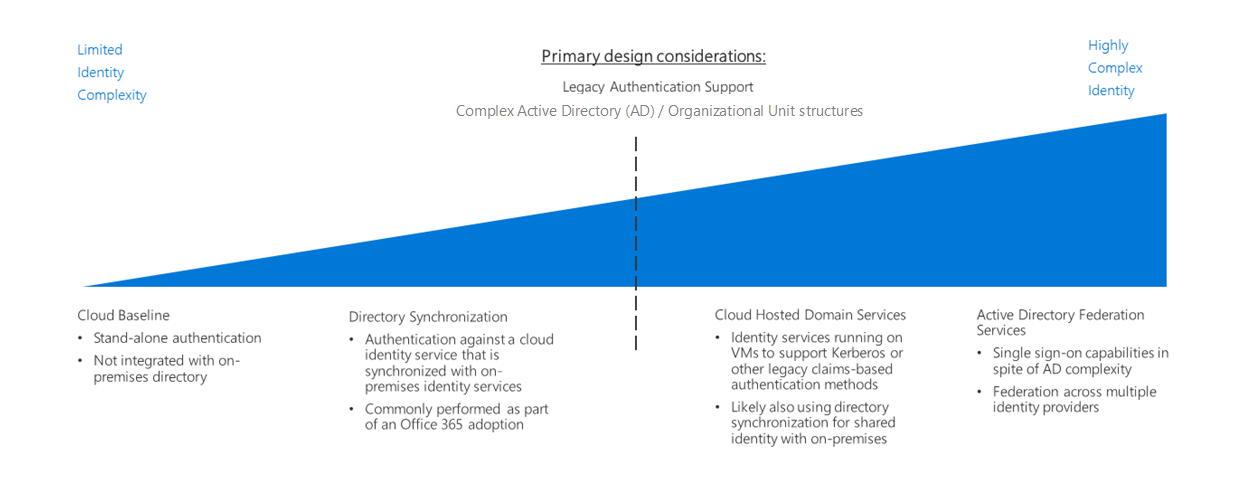

Hay varias opciones disponibles para administrar la identidad en un entorno en la nube. Estas opciones varían en cuanto a costo y complejidad. Un factor decisivo para estructurar los servicios de identidad basados en la nube es el nivel de integración necesario con la infraestructura de identidad local existente.

Microsoft Entra ID proporciona un nivel básico de control de acceso y administración de identidades para los recursos de Azure. Si la infraestructura de Active Directory local de la organización tiene una estructura de bosque compleja o unidades organizativas (OU) personalizadas, las cargas de trabajo de la nube pueden requerir la sincronización de directorios con Microsoft Entra ID para tener un conjunto coherente de identidades, grupos y roles entre el entorno local y el de la nube. Además, la compatibilidad con aplicaciones que dependen de mecanismos de autenticación heredados podría requerir la implementación de Active Directory Domain Services (AD DS) en la nube.

La administración de identidades basada en la nube es un proceso iterativo. Para la implementación inicial, podría comenzar con una solución nativa en la nube con un pequeño conjunto de usuarios y sus roles correspondientes. A medida que madure la migración, es posible que deba integrar la solución de identidades mediante la sincronización de directorios o agregar servicios de dominios como parte de las implementaciones de nube. Vuelva a visitar su estrategia de identidad en cada iteración del proceso de migración.

Determinación de los requisitos de integración de identidades

| Pregunta | Línea base en la nube | Sincronización de directorios | Servicios de dominio hospedados en la nube | Servicios de federación de Active Directory |

|---|---|---|---|---|

| ¿Actualmente carece de un servicio de directorios local? | Sí | No | No | No |

| ¿Las cargas de trabajo necesitan usar un conjunto común de usuarios y grupos entre el entorno en la nube y el local? | No | Sí | No | No |

| ¿Sus cargas de trabajo dependen de mecanismos de autenticación heredados, como Kerberos o NTLM? | No | No | Sí | Sí |

| ¿Necesita el inicio de sesión único entre varios proveedores de identidad? | No | No | No | Sí |

Como parte del planeamiento de la migración a Azure, deberá determinar la mejor manera de integrar sus servicios actuales de administración de identidad y de identidad en la nube. A continuación presentamos escenarios de integración comunes.

Línea base en la nube

Microsoft Entra ID es el sistema de administración de identidades y acceso (IAM) nativo para conceder acceso a los usuarios y grupos a las características de administración en la plataforma de Azure. Si la organización no tiene una solución de identidades significativa en el entorno local y planea migrar las cargas de trabajo para que sean compatibles con los mecanismos de autenticación basados en la nube, debería comenzar a desarrollar la infraestructura de identidades con Microsoft Entra ID como base.

Suposiciones de la línea de base en la nube: El uso de una infraestructura de identidad puramente nativo de la nube asume lo siguiente:

- Los recursos basados en la nube no tendrán dependencias de servicios de directorio locales o servidores de Active Directory o las cargas de trabajo se pueden modificar para eliminar esas dependencias.

- Las cargas de trabajo de servicio o aplicación que se están migrando admiten mecanismos de autenticación compatibles con Microsoft Entra ID o se pueden modificar fácilmente para admitirlos. Microsoft Entra ID se basa en mecanismos de autenticación por Internet como SAML, OAuth y OpenID Connect. Es posible que haya que refactorizar las cargas de trabajo existentes que dependen de métodos de autenticación heredados que usan protocolos como Kerberos o NTLM antes de migrarlas a la nube mediante el patrón de línea de base en la nube.

Sugerencia

Migrar completamente los servicios de identidad a Microsoft Entra ID elimina la necesidad de mantener su propia infraestructura de identidades, con lo que se simplifica de manera significativa la administración de los servicios informáticos.

Pero Microsoft Entra ID no sustituye completamente una infraestructura de Active Directory local tradicional. Es posible que algunas características de los directorios, como los métodos de autenticación heredados, la administración de equipos o la directiva de grupos no estén disponibles si no se han implementado previamente herramientas o servicios adicionales en la nube.

Para escenarios donde es necesario integrar las identidades locales o los servicios de dominio con las implementaciones en la nube, consulte los patrones de sincronización de directorios y de servicios de dominio hospedados en la nube que se explican a continuación.

Sincronización de directorios

Para organizaciones con una infraestructura de Active Directory local existente, la sincronización de directorios suele ser la mejor solución para conservar los usuarios existentes y la administración del acceso proporcionando al mismo tiempo las funcionalidades de IAM necesarias para administrar recursos en la nube. Este proceso replica continuamente la información de los directorios entre Microsoft Entra ID y los servicios de directorio locales, lo que permite credenciales comunes para los usuarios y un sistema de identidades, roles y permisos coherente en toda la organización.

Nota:

Es posible que las organizaciones que han adoptado Microsoft 365 ya hayan implementado la sincronización de directorios entre su infraestructura de Active Directory local y Microsoft Entra ID.

Suposiciones de sincronización de directorios: Con el uso de una solución de identidad sincronizada se asume lo siguiente:

- Debe mantener un conjunto común de cuentas de usuario y grupos en la nube y la infraestructura de TI local.

- Los servicios de identidad locales admiten la replicación con Microsoft Entra ID.

Sugerencia

Las cargas de trabajo basadas en la nube que dependen de mecanismos de autenticación heredados proporcionados por servidores de Active Directory locales y que no son compatibles con Microsoft Entra ID, seguirán necesitando conectividad con servicios de dominio locales o servidores virtuales en el entorno en la nube que ofrecen estos servicios. El uso de servicios de identidad locales también presenta las dependencias en la conectividad entre las redes en la nube y local.

Servicios de dominio hospedados en la nube

Si tiene cargas de trabajo que dependan de la autenticación basada en notificaciones, que usen protocolos heredados como Kerberos o NTLM y que no se puedan refactorizar para que acepten protocolos de autenticación modernos, como SAML o OAuth y OpenID Connect, es posible que necesite migrar algunos de los servicios de dominio a la nube como parte de su implementación en la nube.

Este patrón implica la implementación de máquinas virtuales que ejecutan Active Directory en las redes virtuales basadas en la nube para proporcionar Active Directory Domain Services (AD DS) para los recursos en la nube. Todas las aplicaciones y servicios existentes que se migran a la red en la nube deben ser capaces de utilizar estos servidores de directorio hospedados en la nube con modificaciones menores.

Es probable que los directorios y los servicios de dominio existentes sigan usándose en su entorno local. En este escenario, también debería usar la sincronización de directorios para proporcionar un conjunto común de usuarios y roles tanto en el entorno local como en la nube.

Suposiciones de servicios de dominio hospedados en la nube: La realización de una migración de directorios asume lo siguiente:

- Las cargas de trabajo dependen de la autenticación basada en notificaciones que utilizan protocolos como Kerberos o NTLM.

- Las máquinas virtuales de su carga de trabajo deben estar unidas al dominio para la administración o aplicación de la directiva de grupo de Active Directory.

Sugerencia

Mientras que una migración de directorios combinada con servicios de dominio hospedados en la nube ofrece una gran flexibilidad al migrar las cargas de trabajo existentes, el hospedaje de máquinas virtuales dentro de la red virtual en la nube para proporcionar estos servicios aumenta la complejidad de las tareas de administración de TI. A medida que crezca su experiencia de migración en la nube, examine los requisitos de mantenimiento a largo plazo del hospedaje de estos servidores. Considere si la refactorización de cargas de trabajo existentes para ofrecer compatibilidad con proveedores de identidades en la nube como Microsoft Entra ID puede reducir la necesidad de estos servidores hospedados en la nube.

Servicios de federación de Active Directory

La federación de identidades establece relaciones de confianza entre varios sistemas de administración de identidades para permitir las funciones más comunes de autenticación y autorización. Así, puede admitir capacidades de inicio de sesión único entre varios dominios dentro de su organización o sistemas de identidad administrados por los clientes o socios comerciales.

Microsoft Entra ID admite la federación de dominios de Active Directory locales con los Servicios de federación de Active Directory (AD FS). Para más información sobre cómo se puede implementar en Azure, consulte Extensión de AD FS a Azure.

Más información

Para más información acerca de los servicios de identidad en Azure, consulte:

- Microsoft Entra ID. Microsoft Entra ID proporciona servicios de identidad basados en la nube. Permite administrar el acceso a sus recursos de Azure y controlar la administración de identidades, el registro de dispositivos, el aprovisionamiento de usuarios, el control de acceso de la aplicación y la protección de datos.

- Microsoft Entra Connect. La herramienta Microsoft Entra Connect le permite conectarse a instancias de Microsoft Entra con sus soluciones de administración de identidad existentes, permitiendo la sincronización del directorio actual en la nube.

- Control de acceso basado en roles de Azure (Azure RBAC). Azure RBAC administra de forma eficaz y segura el acceso a los recursos en el plano de administración. Los trabajos y las responsabilidades se organizan en roles, y los usuarios se asignan a estos roles. Azure RBAC permite controlar quién tiene acceso a un recurso, junto con las acciones que un usuario puede realizar en ese recurso.

- Microsoft Entra Privileged Identity Management (PIM). PIM reduce el tiempo de exposición de los privilegios de acceso de recursos y aumenta la visibilidad de su uso mediante alertas e informes. Limita a los usuarios a privilegios Just-In-Time, es decir, asigna sus privilegios durante un tiempo limitado y luego revoca esos privilegios automáticamente.

- Integración de dominios locales de Active Directory con Microsoft Entra ID. Esta arquitectura de referencia proporciona un ejemplo de sincronización de directorios entre los dominios de Active Directory local y Microsoft Entra ID.

- Extensión de Active Directory Domain Services (AD DS) a Azure. Esta arquitectura de referencia proporciona un ejemplo de cómo implementar servidores de AD DS para ampliar los servicios de dominio a los recursos basados en la nube.

- Extensión de Servicios de federación de Active Directory (AD FS) a Azure. Esta arquitectura de referencia configura Servicios de federación de Active Directory (AD FS) para realizar la autenticación federada y la autorización con su directorio Microsoft Entra.

Pasos siguientes

La identidad es solo uno de los principales componentes de infraestructura que requieren decisiones de arquitectura durante un proceso de adopción de la nube. Para obtener información sobre patrones o modelos alternativos que se usan cuando se toman decisiones acerca del diseño de otros tipos de infraestructura, consulte la introducción a las guías para la toma de decisiones arquitectónicas.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de