Cifrado de Comandos personalizados de datos en reposo

Importante

Comandos personalizados se retirará el 30 de abril de 2026. A partir del 30 de octubre de 2023 no puede crear nuevas aplicaciones de Comandos personalizados en Speech Studio. En relación con este cambio, LUIS se retirará el 1 de octubre de 2025. A partir del 1 de abril de 2023, no puede crear nuevos recursos de LUIS.

Comandos personalizados cifra automáticamente los datos al guardarlos en la nube. El cifrado del servicio Custom Commands protege los datos y ayuda a cumplir los requisitos de cumplimiento y de seguridad de la organización.

Nota

El servicio Custom Commands no habilita automáticamente el cifrado de los recursos de LUIS asociados a la aplicación. Si lo necesita, debe habilitar el cifrado para el recurso de LUIS aquí.

Acerca del cifrado de servicios de Azure AI

Los datos se cifran y descifran con el cifrado AES de 256 bits compatible con FIPS 140-2. El cifrado y el descifrado son transparentes, lo que significa que el cifrado y el acceso se administran automáticamente. Dado que los datos están protegidos de forma predeterminada, no es necesario modificar el código ni las aplicaciones para utilizar el cifrado.

Información sobre la administración de claves de cifrado

Al usar Comandos personalizados, el servicio de Voz almacena los siguientes datos en la nube:

- JSON de configuración de la aplicación de Custom Commands

- Claves de creación y predicción de LUIS

De forma predeterminada, su suscripción usa claves de cifrado administradas por Microsoft. Sin embargo, también puede administrar la suscripción con sus propias claves de cifrado. Las claves administradas por el cliente (CMK), también conocidas como Bring Your Own Key (BYOK), ofrecen más flexibilidad para crear, girar, deshabilitar y revocar controles de acceso. También permite auditar las claves de cifrado que se usan para proteger los datos.

Importante

Las claves administradas por el cliente solo serán aquellos recursos disponibles que se hayan creado después del 27 de junio de 2020. Para usar la clave administrada por el cliente con los servicios de Voz, deberá crear un recurso de Voz. Una vez creado el recurso, puede usar Azure Key Vault para configurar la identidad administrada.

Para solicitar la capacidad de usar claves administradas por el cliente, rellene y envíe el formulario de solicitud de claves administradas por el cliente. Tarda de tres a cinco días hábiles aproximadamente en recibir una respuesta sobre el estado de la solicitud. En función de la demanda, es posible que se coloque en una cola y se apruebe a medida que haya espacio disponible. Una vez aprobado el uso de la clave administrada por el cliente con los servicios de Voz, debe crear un recurso de Voz a partir de Azure Portal.

Nota:

Las claves administradas por el cliente (CMK) solo se admiten para comandos personalizados.

Habla personalizada y Voz personalizada solo admiten el almacenamiento propio (BYOS).Más información

Si utiliza el recurso de Voz determinado para acceder a este servicio, configure el almacenamiento propio explícitamente para hacerlo conforme a las necesidades de cumplimiento.

Claves administradas por el cliente con Azure Key Vault

Debe usar Azure Key Vault para almacenar las claves administradas por el cliente. Puede crear sus propias claves y almacenarlas en un almacén de claves, o puede usar las API de Azure Key Vault para generarlas. El recurso de Voz y el almacén de claves deben estar en la misma región y en el mismo inquilino de Microsoft Entra, pero pueden estar en suscripciones distintas. Para más información sobre Azure Key Vault, vea ¿Qué es Azure Key Vault?.

Al crear un nuevo recurso de Voz y usarlo para aprovisionar aplicaciones de Comandos personalizados, los datos siempre se cifran con claves administradas por Microsoft. No es posible habilitar claves administradas por el cliente en el momento en que se crea el recurso. Las claves administradas por el cliente se almacenan en Azure Key Vault y el almacén de claves se debe aprovisionar con directivas de acceso que concedan permisos de clave a la identidad administrada que está asociada al recurso de servicios de Azure AI. La identidad administrada solo está disponible después de crear el recurso con el plan de tarifa requerido para CMK.

Al habilitar las claves administradas por el cliente, también se habilita una identidad administrada asignada por el sistema, una característica de Microsoft Entra ID. Una vez que se habilite la identidad administrada asignada por el sistema, este recurso se registra con Microsoft Entra ID. Tras su registro, se concede a la identidad administrada acceso al almacén de claves seleccionado durante la configuración de la clave administrada por el cliente.

Importante

Si deshabilita las identidades administradas asignadas por el sistema, se quitará el acceso al almacén de claves y los datos cifrados con las claves de cliente dejarán de estar disponibles. Las características dependientes de estos datos dejarán de funcionar.

Importante

Las identidades administradas no admiten actualmente escenarios entre directorios. Al configurar las claves administradas por el cliente en Azure Portal, se asigna automáticamente una identidad administrada en segundo plano. Si posteriormente mueve la suscripción, el grupo de recursos o el recurso de un directorio de Microsoft Entra a otro, la identidad administrada asociada al recurso no se transfiere al nuevo inquilino, por lo que es posible que las claves administradas por el cliente dejen de funcionar. Para más información, vea Transferencia de una suscripción entre directorios de Microsoft Entra en Preguntas frecuentes y problemas conocidos con identidades administradas para recursos de Azure.

Configuración de Azure Key Vault

Para usar las claves administradas por el cliente, es necesario establecer dos propiedades en el almacén de claves, Eliminación temporal y No purgar. Estas propiedades no están habilitadas de forma predeterminada, pero se pueden habilitar mediante PowerShell o la CLI de Azure tanto en un almacén de claves nuevo como en uno existente.

Importante

Si no tiene habilitadas las propiedades Eliminación temporal y No purgar y elimina la clave, no podrá recuperar los datos en el recurso de la instancia de servicios de Azure AI.

Para aprender a habilitar estas propiedades en un almacén de claves existente, consulte las secciones Habilitación de la eliminación temporal y Habilitación de la protección de purgas en cualquiera de los siguientes artículos:

Las claves RSA de tamaño 2048 son las únicas que admite el cifrado de Azure Storage. Para más información acerca de las claves, consulte la sección Claves en Key Vault en Información acerca de claves, secretos y certificados de Azure Key Vault.

Habilitación de claves administradas por el cliente para el recurso de Voz

Para habilitar claves administradas del cliente en Azure Portal, siga estos pasos:

- Vaya al recurso de Voz.

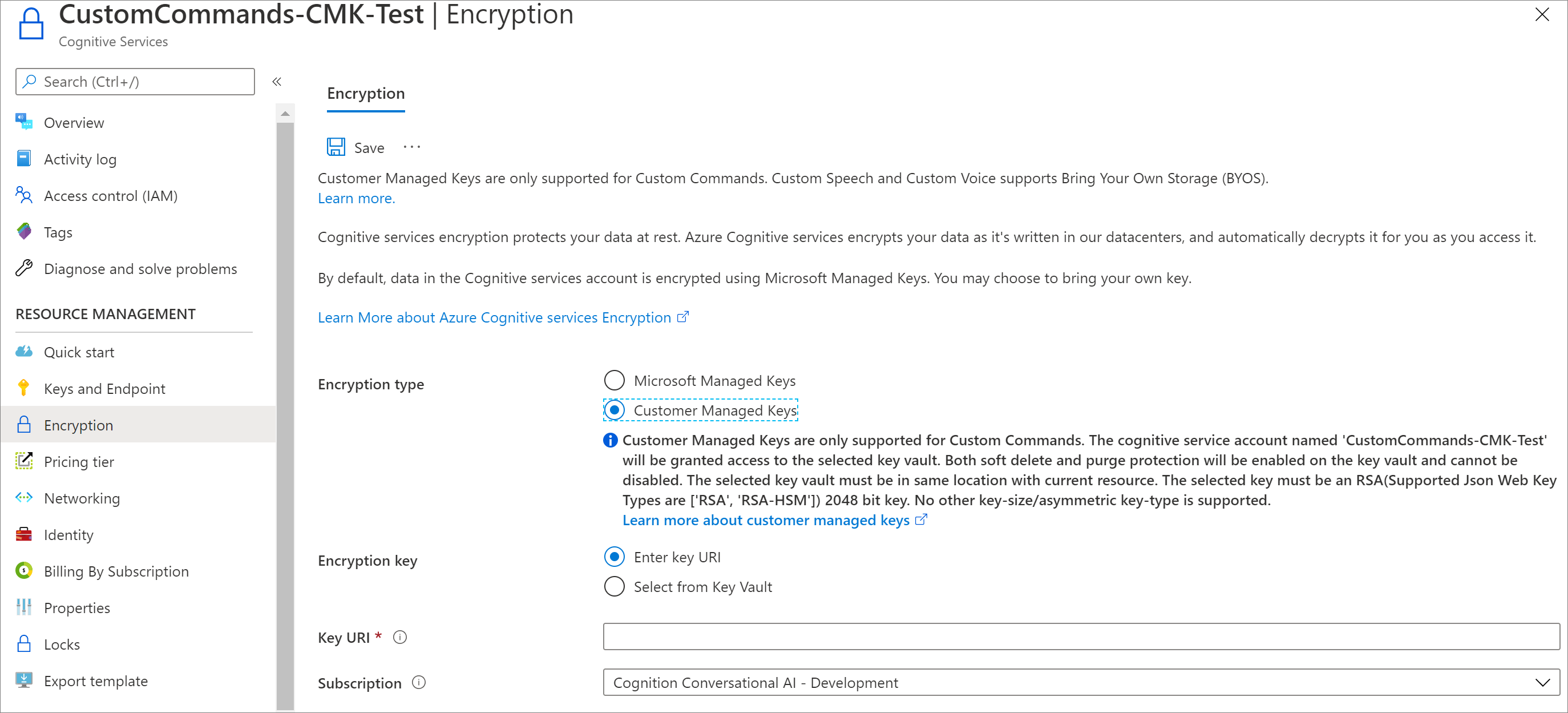

- En la página Configuración del recurso de Voz, seleccione Cifrado. Seleccione la opción Claves administradas de cliente, como se muestra en la ilustración siguiente.

Especificar una clave

Después de habilitar las claves administradas por el cliente, tendrá la oportunidad de especificar una clave para asociarla con el recurso de servicios de Azure AI.

Especificación de una clave como URI

Para especificar una clave como URI, siga estos pasos:

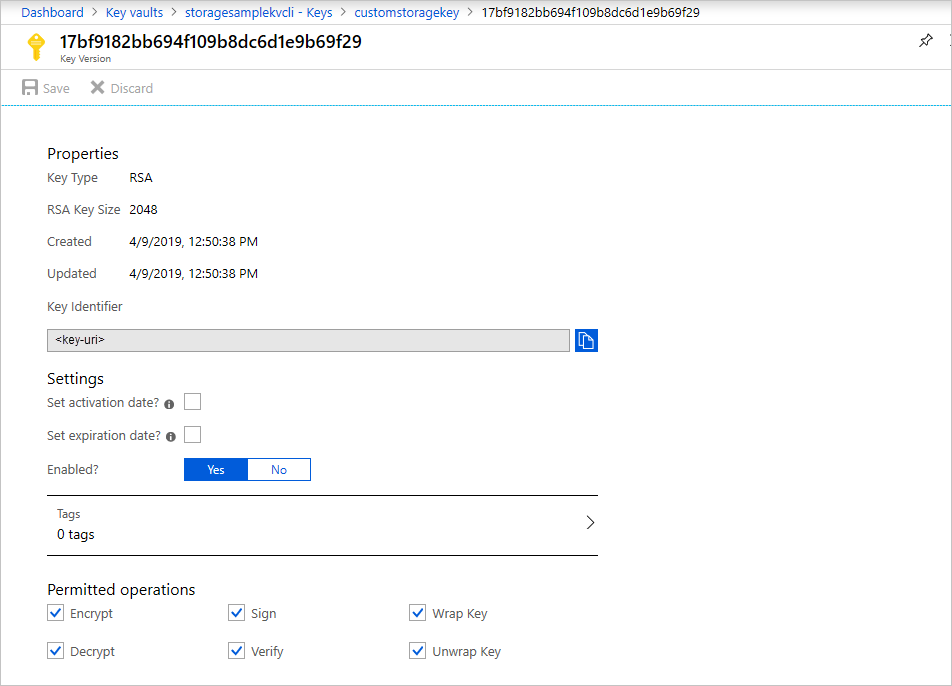

Para buscar el URI de la clave en Azure Portal, vaya al almacén de claves y seleccione la opción de configuración Claves. Seleccione la clave cuyas versiones desee ver. Seleccione cualquiera de las versiones de clave para ver su configuración.

Copie el valor del campo Identificador de clave, que proporciona el URI.

En las opciones de configuración de Cifrado de la cuenta de Voz, elija la opción Escriba el URI de la clave.

Pegue el identificador URI que ha copiado en el campo URI de clave.

Especifique el identificador de la suscripción que contiene el almacén de claves.

Guarde los cambios.

Especificación de una clave a partir de un almacén de claves

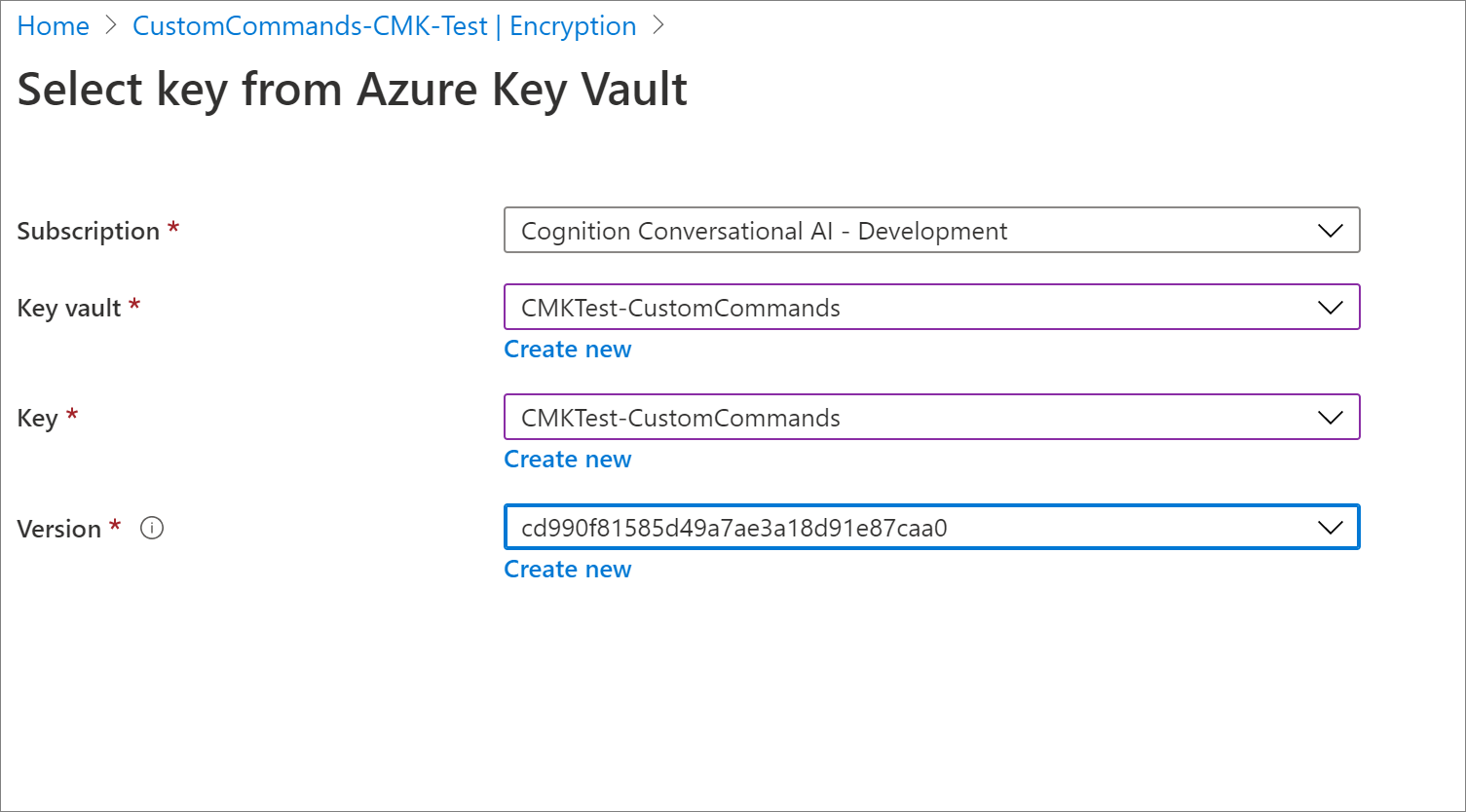

Para especificar una clave a partir de un almacén de claves, asegúrese de tener un almacén de claves que contenga una clave. Para especificar una clave a partir de un almacén de claves, siga estos pasos:

Elija la opción Select from Key Vault (Seleccionar desde almacén de claves).

Seleccione el almacén de claves que contiene la clave que desea usar.

Seleccione la clave en el almacén de claves.

Guarde los cambios.

Actualización de la versión de la clave

Al crear una nueva versión de una clave, actualice la cuenta del recurso de Voz para que utilice la versión nueva. Siga estos pasos:

- Vaya a la cuenta del recurso de Voz y muestre las opciones de configuración de Cifrado.

- Escriba el identificador URI de la nueva versión de la clave. Como alternativa, puede volver a seleccionar el almacén de claves y la clave para actualizar la versión.

- Guarde los cambios.

Uso de una clave distinta

Para cambiar la clave que se usa para el cifrado, siga estos pasos:

- Vaya a la cuenta del recurso de Voz y muestre las opciones de configuración de Cifrado.

- Escriba el identificador URI de la nueva clave. Otra opción es seleccionar el almacén de claves y elegir una clave nueva.

- Guarde los cambios.

Rotación de claves administradas por el cliente

Las claves administradas por el cliente se pueden rotar en Azure Key Vault según las directivas de cumplimiento. Cuando la clave rota, hay que actualizar la cuenta del recurso de Voz para usar el nuevo identificador URI de la clave. Para obtener información sobre cómo actualizar el recurso para usar una nueva versión de la clave en Azure Portal, consulte la sección Actualización de la versión de la clave.

La rotación de la clave no desencadena un nuevo cifrado de los datos del recurso. No es preciso que el usuario realice ninguna otra acción.

Revocación del acceso a las claves administradas por el cliente

Para revocar el acceso a las claves administradas por el cliente, use PowerShell o la CLI de Azure. Para más información, consulte la referencia de PowerShell para Azure Key Vault o la referencia de la CLI para Azure Key Vault. La revocación del acceso bloquea de manera eficaz el acceso a todos los datos del recurso de servicios de Azure AI, porque el servicio no puede acceder a la clave de cifrado.

Deshabilitación de claves administradas por el cliente

Cuando se deshabilitan las claves administradas por el cliente, la cuenta del recurso de Voz se cifra con claves que administra Microsoft. Para deshabilitar las claves administradas por el cliente, siga estos pasos:

- Vaya a la cuenta del recurso de Voz y muestre las opciones de configuración de Cifrado.

- Anule la selección de la casilla que se encuentra junto al valor Usar su propia clave.