Atestación

La informática es una parte esencial de nuestra vida diaria, potenciando todo, desde nuestros smartphones hasta la infraestructura crítica. Sin embargo, el aumento de los entornos normativos, la prevalencia de los ciberataques y la creciente sofisticación de los atacantes han hecho que sea difícil confiar en la autenticidad e integridad de las tecnologías informáticas que dependemos. La atestación, una técnica para comprobar los componentes de software y hardware de un sistema, es un proceso fundamental para establecer y garantizar que las tecnologías informáticas en las que nos basamos sean de confianza.

En este documento, estamos examinando qué es la atestación, los tipos de atestación que Microsoft ofrece hoy en día y cómo los clientes pueden usar estos tipos de escenarios de atestación en las soluciones de Microsoft.

¿Qué es la atestación?

En la atestación remota, "un elemento del mismo nivel (el "Atestador") genera información creíble sobre sí misma ("Evidencia") para habilitar un par remoto (el "Usuario de confianza") para decidir si se debe considerar que el atestador es un par de confianza. Los procedimientos de certificación remota son facilitados por una parte vital adicional (el "Verificador")". En términos más sencillos, la atestación es una manera de demostrar que un sistema informático es de confianza. Para comprender mejor qué es la atestación y cómo funciona en la práctica, comparamos el proceso de atestación en la computación con ejemplos de vida real con pasaportes y comprobaciones en segundo plano. La definición y los modelos que usamos en este documento se describen en el documento Arquitectura de arquitectura de Arquitectura de CERTIFICACIÓN remota (RAT) del Grupo de tareas de ingeniería de Internet (IETF). Para obtener más información, consulte Internet Engineering Task Force: Remote ATtestation procedureS (RAT) Architecture.

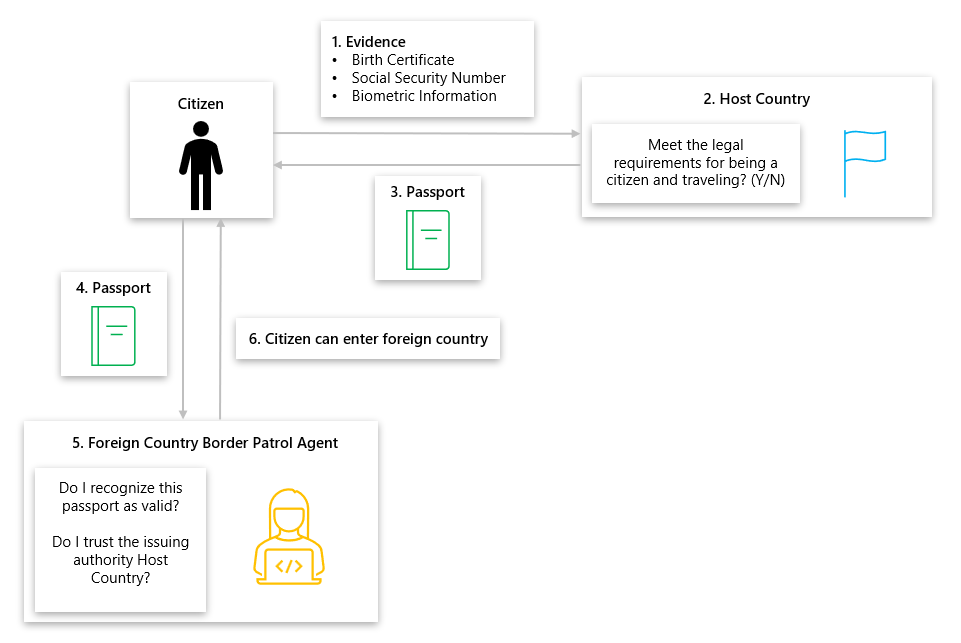

Modelo de Passport

Modelo de Pasaporte - Oficina de Inmigración

- Un ciudadano quiere un pasaporte para viajar a un país o región extranjeros. El ciudadano envía los requisitos de evidencia a su país o región de acogida.

- El país o región de acogida recibe la evidencia de cumplimiento de directivas de la persona y comprueba si la evidencia proporcionada demuestra que el individuo cumple las directivas para ser emitido un pasaporte.

- El certificado de nacimiento es válido y no se ha modificado.

- El emisor del certificado de nacimiento es de confianza

- Individual no forma parte de una lista restringida

- Si el país o región host decide que la evidencia cumple sus directivas, el país o región host emitirá un pasaporte para un ciudadano.

- El ciudadano viaja a una nación extranjera, pero primero debe presentar su pasaporte al Agente de patrulla de fronteras de país o región extranjero para su evaluación.

- El Agente de patrulla fronteriza de país extranjero o región comprueba una serie de reglas sobre el pasaporte antes de confiar en él

- Passport es auténtico y no se ha alterado.

- Passport fue producido por un país o región de confianza.

- Passport no ha expirado ni revocado.

- Passport se ajusta a la directiva de un requisito de visa o edad.

- El Agente de patrulla fronteriza de país o región extranjero aprueba el pasaporte y el ciudadano puede entrar en el país o región extranjeros.

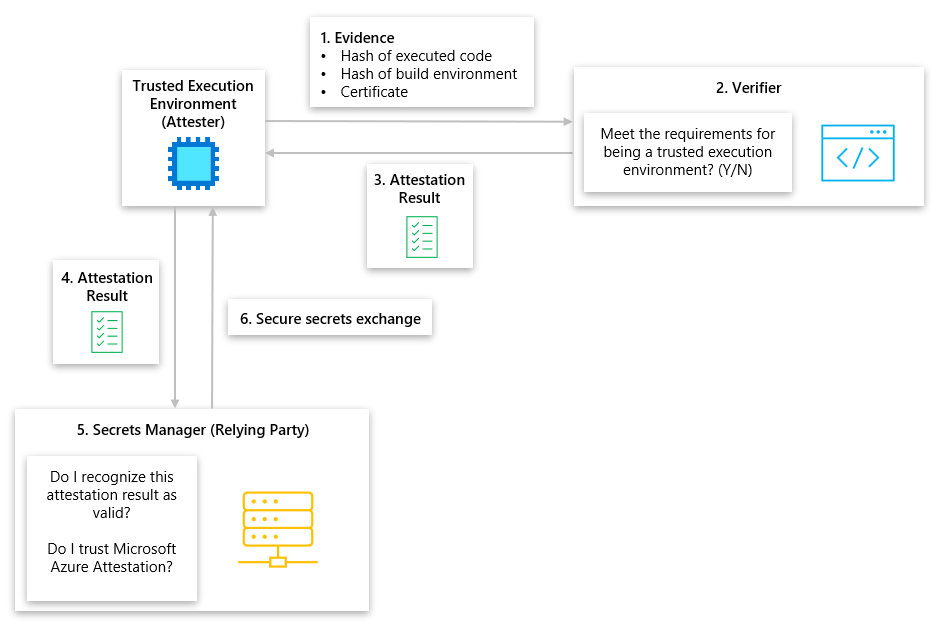

Modelo de Passport: computación

- Un entorno de ejecución de confianza (TEE), también conocido como atestador, quiere recuperar secretos de un administrador de secretos, también conocido como usuario de confianza. Para recuperar secretos del Administrador de secretos, el TEE debe demostrar que es confiable y genuino para el Administrador de secretos. El TEE envía su evidencia a un Comprobador para demostrar que es confiable y genuino, que incluye el hash de su código ejecutado, hash de su entorno de compilación y su certificado generado por su fabricante.

- El Comprobador, un servicio de atestación, evalúa si la evidencia dada por el TEE cumple los siguientes requisitos para ser de confianza.

- El certificado es válido y no se ha modificado.

- El emisor del certificado es de confianza

- La evidencia de TEE no forma parte de una lista restringida

- Si el Comprobador decide que la evidencia cumple las directivas definidas, el Comprobador creará un resultado de atestación y lo proporcionará al TEE.

- El TEE quiere intercambiar secretos con el Administrador de secretos, pero primero debe presentar su resultado de atestación al Administrador de secretos para su evaluación.

- El Administrador de secretos comprueba una serie de reglas en el resultado de atestación antes de confiar en él.

- El resultado de la atestación es auténtico y no se ha modificado.

- El resultado de atestación fue generado por una autoridad de confianza.

- El resultado de la atestación no ha expirado ni revocado.

- El resultado de atestación se ajusta a la directiva de administrador configurada.

- El Administrador de secretos aprueba el resultado de atestación e intercambia secretos con el TEE.

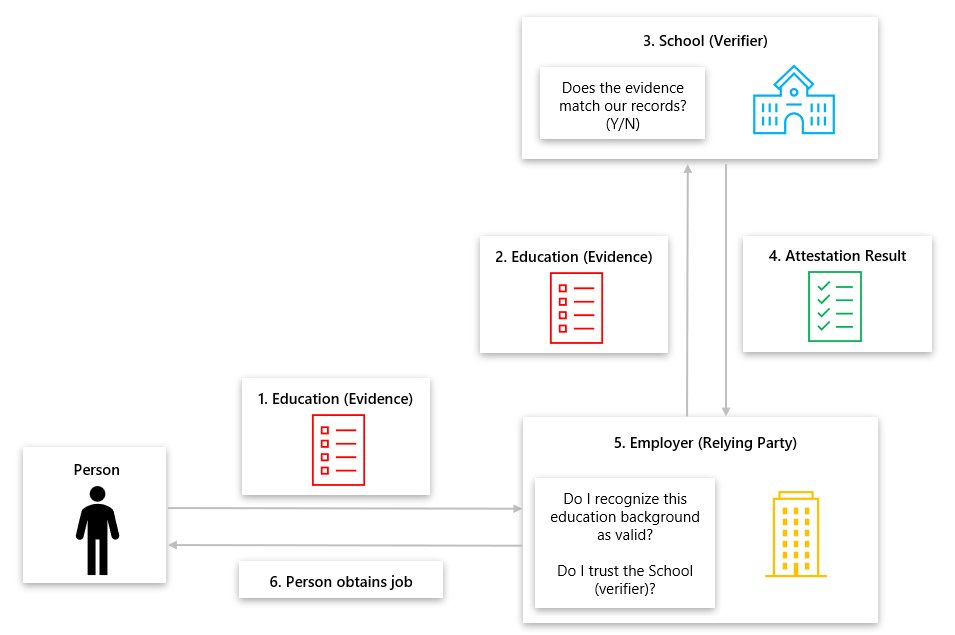

Modelo de comprobación en segundo plano

Comprobación en segundo plano: comprobación educativa

- Una persona está realizando una comprobación de antecedentes con un posible empleador para obtener un trabajo. La persona envía su formación de la Escuela a la que asistió al posible empleador.

- El empleador recupera el fondo educativo de la persona y lo reenvía a la escuela correspondiente para que se compruebe.

- La Escuela evalúa si el fondo educativo proporcionado por la persona cumple los registros de la escuela.

- La Escuela emite un resultado de atestación que comprueba el fondo educativo de la persona coincide con sus registros y lo envía al empleador.

- El empleador, también conocido como usuario de confianza, puede comprobar una serie de reglas sobre el resultado de atestación antes de confiar en él.

- El resultado de la atestación es auténtico, no se ha modificado y realmente procede de la Escuela.

- El resultado de atestación fue generado por una escuela de confianza.

- El empleador aprueba el resultado de atestación y contrata a la persona.

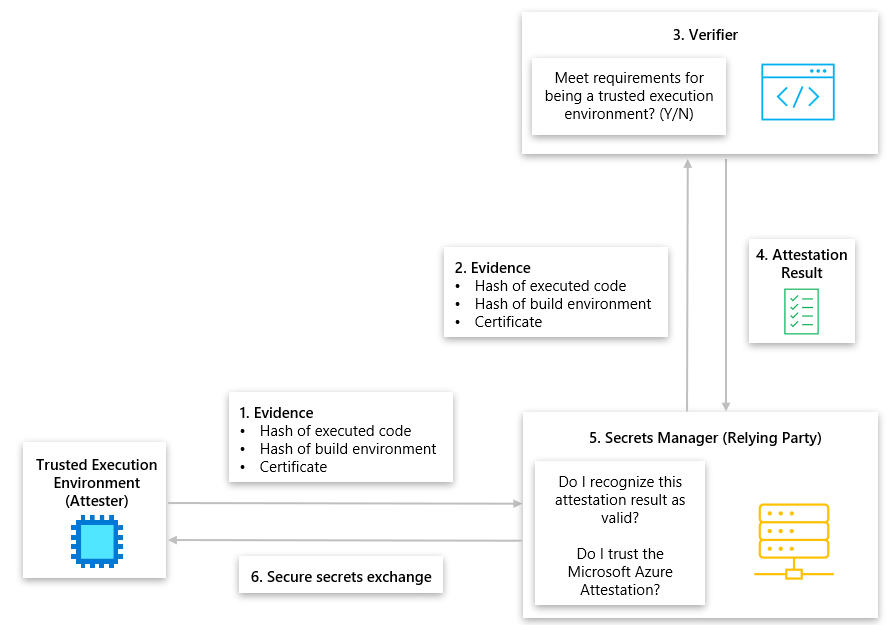

Comprobación en segundo plano: computación

- Un entorno de ejecución de confianza (TEE), también conocido como atestador, quiere recuperar secretos de un administrador de secretos, también conocido como usuario de confianza. Para recuperar secretos del Administrador de secretos, el TEE debe demostrar que es confiable y genuino. El TEE envía su evidencia al Administrador de secretos para demostrar que es confiable y genuino, que incluye el hash de su código ejecutado, hash de su entorno de compilación y su certificado generado por su fabricante.

- El Administrador de secretos recupera la evidencia del TEE y la reenvía al comprobador que se va a comprobar.

- El servicio Comprobador evalúa si la evidencia dada por el TEE cumple los requisitos de directiva definidos para ser de confianza.

- El certificado es válido y no se ha modificado.

- El emisor del certificado es de confianza.

- La evidencia TEE no forma parte de una lista restringida.

- El Comprobador crea un resultado de atestación para el TEE y lo envía al Administrador de secretos.

- El Administrador de secretos comprueba una serie de reglas en el resultado de atestación antes de confiar en él.

- El resultado de la atestación es auténtico y no se ha modificado.

- El resultado de atestación fue generado por una autoridad de confianza.

- El resultado de la atestación no ha expirado ni revocado.

- El resultado de atestación se ajusta a la directiva de administrador configurada.

- El Administrador de secretos aprueba el resultado de atestación e intercambia secretos con el TEE.

Tipos de atestación

Los servicios de atestación se pueden usar de dos maneras distintas que proporcionan sus propias ventajas.

Proveedor de servicios en la nube

En Microsoft, proporcionamos Microsoft Azure Attestation (MAA) como servicio orientado al cliente y un marco para atestiguar entornos de ejecución de confianza (TEE), como enclaves de Extensiones de Protección de software (SGX), enclaves de seguridad basada en virtualización (VBS), módulos de plataforma segura (TPM), inicio seguro y máquinas virtuales confidenciales. Ventajas de usar el servicio de atestación de un proveedor de nube, como Azure Attestation, incluye,

- Disponible libremente

- El código fuente está disponible para los clientes gubernamentales a través de la herramienta Microsoft Code Center Premium

- Protege los datos mientras se usan mediante el funcionamiento dentro de un enclave de Intel SGX.

- Atesta varias TEE en una única solución.

- Ofrece un acuerdo de nivel de servicio (SLA) sólido.

Crear su propio

Los clientes pueden crear sus propios mecanismos de atestación para confiar en su infraestructura informática a partir de herramientas proporcionadas por proveedores de nube y hardware. La creación de sus propios procesos de atestación para soluciones de Microsoft puede requerir el uso de Trusted Hardware Identity Management (THIM), una solución que controla la administración de caché de certificados para todos los entornos de ejecución de confianza (TEE) que residen en Azure y proporciona información de base informática de confianza (TCB) para aplicar una línea base mínima para las soluciones de atestación. Ventajas de crear y usar su propio servicio de atestación incluye,

- Control del 100 % sobre los procesos de atestación para cumplir los requisitos normativos y de cumplimiento

- Personalización de integraciones con otras tecnologías informáticas

Escenarios de atestación en Microsoft

Hay muchos escenarios de atestación en Microsoft que permiten a los clientes elegir entre el proveedor de nube y crear sus propios escenarios de servicio de atestación. Para cada sección, se examinan las ofertas de Azure y los escenarios de atestación disponibles.

Máquinas virtuales con enclaves de aplicación

Intel SGX habilita las máquinas virtuales con enclaves de aplicación, lo que permite a las organizaciones crear enclaves que protegen los datos y mantener los datos cifrados mientras la CPU procesa los datos. Los clientes pueden atestiguar los enclaves de Intel SGX en Azure con MAA y por sí mismos.

- Página principal de atestación de Intel SGX

- Proveedor de nube: Atestación de código de ejemplo intel SGX con MAA

- Compilación propia: Atestación de enclave abierto

Máquinas virtuales confidenciales

Amd SEV-SNP habilita máquinas virtuales confidenciales, lo que permite a las organizaciones tener aislamiento basado en hardware entre máquinas virtuales y código de administración de host subyacente (incluido el hipervisor). Los clientes pueden atestiguar sus máquinas virtuales confidenciales administradas en Azure con MAA y por su cuenta.

- Página principal de atestación de máquinas virtuales confidenciales

- Proveedor de nube: ¿Qué es la atestación de invitado para las máquinas virtuales confidenciales?

- Build Your Own: Fetch and verify raw AMD SEV-SNP report on your own

Contenedores confidenciales en Azure Container Instances

Los contenedores confidenciales en Azure Container Instances proporcionan un conjunto de características y funcionalidades para proteger aún más las cargas de trabajo de contenedor estándar para lograr mayores objetivos de seguridad de datos, privacidad de los datos y integridad del código en tiempo de ejecución. Los contenedores confidenciales se ejecutan en un entorno de ejecución de confianza (TEE) respaldado por hardware que proporciona funcionalidades intrínsecas, como la integridad de los datos, la confidencialidad de los datos y la integridad del código.