Habilitación del examen de vulnerabilidades con el analizador integrado Qualys (en desuso)

Importante

La solución de evaluación de vulnerabilidades de Defender para servidores con tecnología de Qualys se encuentra en una ruta de retirada que se completará el 1 de mayo de 2024. Si actualmente usa la evaluación de vulnerabilidades integrada con tecnología de Qualys, debe planear la transición a la solución de análisis de vulnerabilidades de Administración de vulnerabilidades de Microsoft Defender.

Para obtener más información sobre nuestra decisión de unificar nuestra oferta de evaluación de vulnerabilidades con la Administración de vulnerabilidades de Microsoft Defender, consulte esta entrada de blog.

Consulte las preguntas comunes sobre la transición a administración de vulnerabilidades de Microsoft Defender.

Los clientes que quieran seguir usando Qualys, pueden hacerlo con el método traiga su propia licencia (BYOL).

Un componente fundamental de cada programa de seguridad y riesgo cibernético es la identificación y el análisis de las vulnerabilidades. Defender for Cloud comprueba regularmente las máquinas conectadas para asegurarse de que están ejecutando herramientas de evaluación de vulnerabilidades.

Cuando se detecta una máquina que no tiene implementada una solución de evaluación de vulnerabilidades, Defender for Cloud genera esta recomendación de seguridad: Las máquinas deben tener una solución de evaluación de vulnerabilidades. Use esta recomendación para implementar la solución de evaluación de vulnerabilidades en las máquinas virtuales de Azure y en las máquinas híbridas habilitadas para Azure Arc.

Defender for Cloud incluye el examen de vulnerabilidades de las máquinas. No necesita ninguna licencia ni cuenta de Qualys, ya que todo se administra sin problemas en Defender for Cloud. En esta página se proporcionan detalles de este detector e instrucciones para implementarlo.

Sugerencia

La solución de evaluación de vulnerabilidades integrada de admite tanto máquinas virtuales de Azure como máquinas híbridas. Para implementar el examen de evaluación de vulnerabilidades en máquinas locales y de varias nubes, conéctelas primero a Azure con Azure Arc, tal como se describe en Conexión de máquinas que no son de Azure a Defender for Cloud.

La solución de evaluación de vulnerabilidades integrada de Defender for Cloud funciona sin problemas con Azure Arc. Cuando haya implementado Azure Arc, las máquinas aparecerán en Defender for Cloud y no se requiere ningún agente de Log Analytics.

Si no quiere usar la valoración de vulnerabilidades con tecnología de Qualys, puede usar la Administración vulnerabilidades de Microsoft Defender o implementar una solución BYOL con su propia licencia de Qualys, una licencia de Rapid7 o cualquier otra solución de valoración de vulnerabilidades.

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de la versión: | Disponibilidad general (GA) |

| Tipos de máquinas (escenarios híbridos): | |

| Precios: | Requiere el Plan 2 de Microsoft Defender para servidores. |

| Roles y permisos necesarios: | El rol Propietario (nivel de grupo de recursos) puede implementar el detector. El rol Lector de seguridad puede ver los resultados. |

| Nubes: |

Información general del detector de vulnerabilidades integrado

El analizador de vulnerabilidades incluido con Microsoft Defender for Cloud cuenta con tecnología de Qualys. El detector de Qualys es una de las herramientas líderes para identificar en tiempo real las vulnerabilidades. Solo está disponible con Microsoft Defender para servidores. No necesita ninguna licencia ni cuenta de Qualys, ya que todo se administra sin problemas en Defender for Cloud.

Funcionamiento del detector de vulnerabilidades integrado

La extensión de detector de vulnerabilidades funciona de la siguiente manera:

Implementación: Microsoft Defender for Cloud supervisa las máquinas y proporciona recomendaciones para implementar la extensión de Qualys en las máquinas seleccionadas.

Recopilación de información: la extensión recopila artefactos y los envía para su análisis en el servicio en la nube de Qualys de la región definida.

Análisis: el servicio en la nube de Qualys realiza la evaluación de vulnerabilidades y envía los resultados a Defender for Cloud.

Importante

Para garantizar la privacidad, la confidencialidad y la seguridad de nuestros clientes, no compartimos la información de los clientes con Qualys. Obtenga más información sobre los estándares de privacidad integrados en Azure.

Informe: los resultados están disponibles en Defender for Cloud.

Implementación del analizador integrado en las máquinas híbridas y de Azure

Abra Defender for Cloud en Azure Portal.

En el menú de Defender for Cloud, abra la página Recomendaciones.

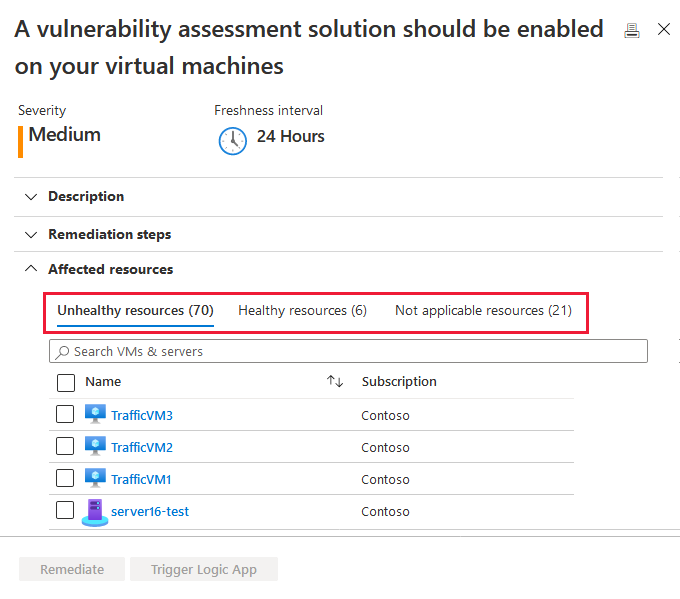

Seleccione la recomendación Las máquinas deben tener una solución de evaluación de vulnerabilidades.

Sugerencia

La máquina

server16-testes una máquina habilitada para Azure Arc. Para implementar el examen de evaluación de vulnerabilidades en máquinas locales y de varias nubes, consulte Conexión de máquinas que no son de Azure a Defender for Cloud.Defender for Cloud funciona sin problemas con Azure Arc. Cuando haya implementado Azure Arc, las máquinas aparecerán en Defender for Cloud y no se requiere ningún agente de Log Analytics.

Las máquinas aparecen en uno o varios de los siguientes grupos:

- Recursos correctos: Defender for Cloud ha detectado una solución de evaluación de vulnerabilidades que se ejecuta en estas máquinas.

- Recursos incorrectos: la extensión del detector de vulnerabilidades se puede implementar en estas máquinas.

- Recursos no aplicables: estas máquinas no se admiten para la extensión del analizador de vulnerabilidades.

En la lista de máquinas incorrectas, seleccione las que recibirán una solución de evaluación de vulnerabilidades y seleccione Corregir.

Importante

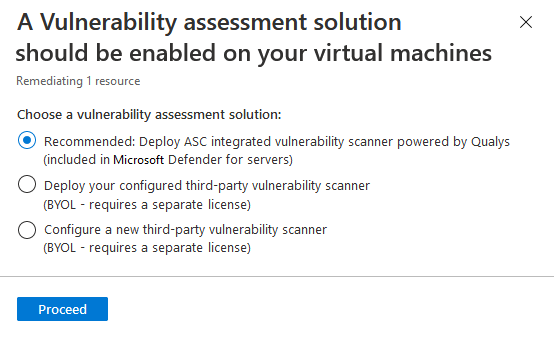

En función de la configuración, esta lista puede aparecer de manera diferente.

- Si no tiene un detector de vulnerabilidades de terceros configurado, no se le ofrecerá la oportunidad de implementarlo.

- Si las máquinas seleccionadas no están protegidas por Microsoft Defender para servidores, la opción Analizador de vulnerabilidades integrado de Defender for Cloud no estará disponible.

Elija la opción recomendada, Implementar el detector de vulnerabilidades integrado y Continuar.

Se le pide una confirmación adicional. Seleccione Corregir.

La extensión del escáner se instala en todas las máquinas seleccionadas en unos minutos.

El examen se iniciará automáticamente en cuanto se implemente correctamente la extensión. Se ejecuta cada 12 horas. Este intervalo no es configurable.

Importante

Si se produce un error en el proceso de implementación en una o más máquinas, asegúrese de que las máquinas de destino puedan comunicarse con el servicio en la nube de Qualys; para ello, agregue las direcciones IP siguientes a sus listas de permitidos (mediante el puerto 443, que es el predeterminado para HTTPS):

https://qagpublic.qg3.apps.qualys.com: centro de datos de Qualys en los EE. UU.https://qagpublic.qg2.apps.qualys.eu: centro de datos de Qualys en Europa.

Si la máquina está en una región de una geografía europea de Azure (como Europa, Reino Unido o Alemania), sus artefactos se procesarán en el centro de datos europeo de Qualys. Los artefactos para máquinas virtuales ubicadas en cualquier otro lugar se envían al centro de datos de EE. UU.

Automatización de implementaciones a escala

Nota

Todas las herramientas que se describen en esta sección están disponibles en el Repositorio de la comunidad de GitHub de Defender for Cloud. En él puede encontrar scripts, automatizaciones y otros recursos útiles que puede usar a lo largo de la implementación de Defender for Cloud.

Algunas de estas herramientas solo afectan a las nuevas máquinas conectadas después de habilitar la implementación a escala. Asimismo, otras también se implementan en los equipos existentes. Igualmente puede combinar varios enfoques.

Aquí tiene algunas de las formas para automatizar la implementación a escala del escáner integrado:

- Azure Resource Manager: este método está disponible en la vista de recomendaciones lógicas de Azure Portal. El script de corrección incluye la plantilla de ARM pertinente que puede usar para la automatización:

- Directiva DeployIfNotExists: es una directiva personalizada que se usa para garantizar que todos los equipos recién creados reciben el escáner. Seleccione Implementar en Azure y establezca los parámetros pertinentes. Puede asignar esta directiva en el nivel de grupos de recursos, suscripciones o grupos de administración.

- Script de PowerShell: use el script

Update qualys-remediate-unhealthy-vms.ps1para implementar la extensión de todas las máquinas virtuales incorrectas. Para realizar instalaciones en nuevos recursos, automatice el script con Azure Automation. El script busca todos los equipos incorrectos que haya detectado la recomendación y ejecuta una llamada a Azure Resource Manager. - Azure Logic Apps: le permite compilar una aplicación lógica basada en la aplicación de ejemplo. Use las herramientas de automatización del flujo de trabajo de Defender for Cloud para desencadenar la aplicación lógica y así implementar el escáner cada vez que se genere la recomendación Las máquinas deben tener una solución de evaluación de vulnerabilidades.

- API de REST: para implementar la solución de evaluación de vulnerabilidades integrada mediante la API REST de Defender for Cloud, realice una solicitud PUT en la siguiente dirección URL y agregue el id. de recurso pertinente:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview.

Desencadenamiento de un examen a petición

Puede desencadenar un examen a petición desde la propia máquina, mediante scripts u objetos de directiva de grupo (GPO) ejecutados de forma local o remota. Como alternativa, puede integrarlo en las herramientas de distribución de software al final de un trabajo de implementación de revisiones.

Los siguientes comandos desencadenan un examen a petición:

- Máquinas Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Máquinas Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Pasos siguientes

Defender for Cloud también ofrece análisis de vulnerabilidades para lo siguiente:

- Bases de datos SQL: Exploración de los informes de evaluación de vulnerabilidades en el panel de evaluación de vulnerabilidades

- Imágenes de Azure Container Registry: evaluaciones de vulnerabilidades para Azure con administración de vulnerabilidades de Microsoft Defender