Administración de usuarios de Microsoft Defender para IoT

Microsoft Defender para IoT proporciona herramientas tanto en Azure Portal como en el entorno local para administrar el acceso de los usuarios a los recursos de Defender para IoT.

Usuarios de Azure en Defender para IoT

En Azure Portal, los usuarios se administran en el nivel de suscripción con Microsoft Entra ID y el control de acceso basado en roles (RBAC) de Azure. Los usuarios de la suscripción de Azure pueden tener uno o varios roles de usuario, que determinan los datos y las acciones a los que pueden acceder desde Azure Portal, incluido Defender para IoT.

Use el portal o PowerShell para asignar a los usuarios de la suscripción de Azure los roles específicos que necesitarán para ver datos y realizar acciones. Determine, por ejemplo, si verán datos de alertas o dispositivos, o si administrarán planes de precios y sensores.

Para más información, consulte Administración de usuarios en Azure Portal y Roles de usuario de Azure para la supervisión de OT y Enterprise IoT

Usuarios locales de Defender para IoT

Al trabajar con redes de OT, los servicios y los datos de Defender para IoT también están disponibles desde sensores de red de OT locales y la consola de administración de sensores locales, además de Azure Portal.

Deberá definir usuarios locales tanto en los sensores de red de OT como en la consola de administración local, además de Azure. Tanto los sensores de OT como la consola de administración local se instalan con un conjunto de usuarios con privilegios predeterminados, que puede usar para definir otros administradores y usuarios.

Inicie sesión en los sensores de OT para definir usuarios de sensores e inicie sesión en la consola de administración local para definir usuarios de la consola de administración local.

Para obtener más información, consulte Usuarios y roles locales para la supervisión de OT con Defender para IoT.

Compatibilidad de Microsoft Entra ID con sensores y consolas de administración locales

Es posible que desee configurar una integración entre su sensor y Microsoft Entra ID para permitir a los usuarios de Microsoft Entra ID iniciar sesión en su sensor, o utilizar grupos de Microsoft Entra ID, con permisos colectivos asignados a todos los usuarios del grupo.

Por ejemplo, use Microsoft Entra ID cuando tenga un gran número de usuarios a los que desea asignar acceso de solo lectura y quiera administrar esos permisos en el nivel de grupo.

La integración de Defender para IoT con Microsoft Entra ID admite LDAP v3 y los siguientes tipos de autenticación basada en LDAP:

Autenticación completa: los detalles del usuario se recuperan del servidor LDAP. Algunos ejemplos son el nombre, los apellidos, el correo electrónico y los permisos del usuario.

Usuario de confianza: solo se recupera la contraseña del usuario. Otros detalles del usuario que se recuperan se basan en los usuarios definidos en el sensor.

Para más información, consulte:

- Configuración de una conexión de Active Directory

- Otras reglas de firewall para servicios externos (opcional)

Inicio de sesión único para el inicio de sesión en la consola del sensor

Configure el inicio de sesión único (SSO) para la consola del sensor de Defender para IoT mediante Microsoft Entra ID. Con el inicio de sesión único, los usuarios de la organización pueden iniciar sesión en la consola del sensor, son necesidad de tener varias credenciales de inicio de sesión para distintos sensores y sitios. Para obtener más información, consulte Configuración del inicio de sesión único para la consola del sensor.

Grupos de acceso global locales

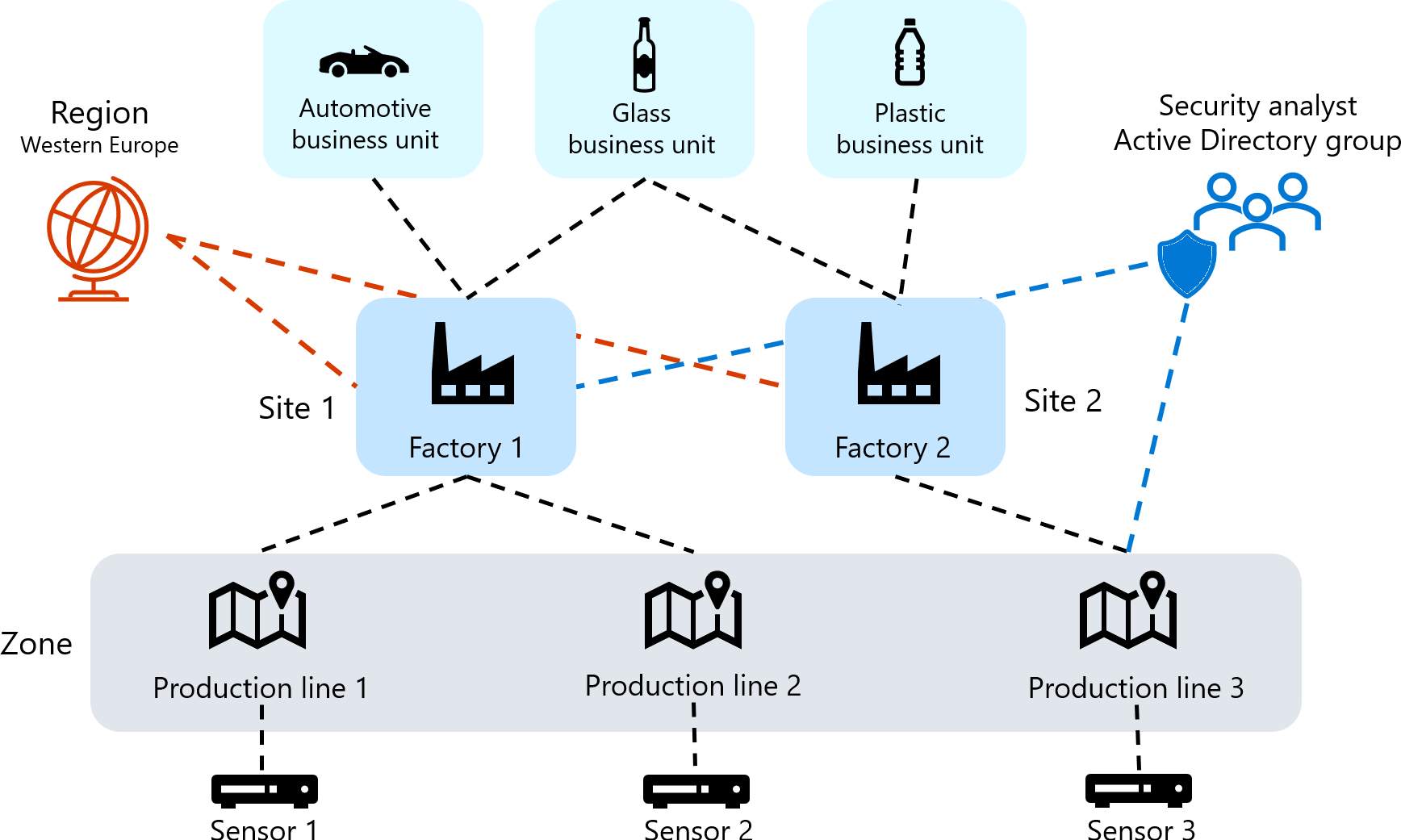

A menudo, las organizaciones grandes tienen un modelo complejo de permisos de usuario basado en estructuras organizativas globales. Para administrar los usuarios locales de Defender para IoT, use una topología empresarial global basada en unidades de negocio, regiones y sitios y, luego, defina permisos de acceso de usuario en torno a esas entidades.

Cree grupos de acceso de usuario para establecer el control de acceso global en los recursos locales de Defender para IoT. Cada grupo de acceso incluye reglas sobre los usuarios que pueden acceder a entidades específicas en la topología empresarial, incluidas las unidades de negocio, las regiones y los sitios.

Por ejemplo, en el diagrama siguiente se muestra cómo puede permitir a los analistas de seguridad de un grupo de Active Directory acceder a todas las líneas de producción de automóviles y vidrio del Oeste de Europa, junto con una línea de plástico en una región:

Para obtener más información, consulte Definición del permiso de acceso global para usuarios locales.

Sugerencia

Las regla y los grupos de acceso ayudan a implementar estrategias de confianza cero al controlar el lugar donde los usuarios administran y analizan los dispositivos en sensores de Defender para IoT y la consola de administración local. Para más información, consulte Confianza cero y las redes de OT/IoT.

Pasos siguientes

- Administración de usuarios de la suscripción de Azure

- Creación y administración de usuarios en un sensor de red de OT

- Creación y administración de usuarios en una consola de administración local

Para más información, consulte: