Tutorial: Configuración de la conmutación por error de DNS mediante instancias de Private Resolver

En este artículo se detalla cómo eliminar un único punto de error en los servicios DNS locales mediante dos o más solucionadores privados de Azure DNS implementados en distintas regiones. La conmutación por error de DNS está habilitada mediante la asignación de un solucionador local como DNS principal y el solucionador en una región adyacente como DNS secundario. Si el servidor DNS principal no responde, los clientes DNS reintentan la operación automáticamente mediante el servidor DNS secundario.

En este tutorial, aprenderá a:

- Resolver las zonas de Azure DNS privado mediante reenviadores condicionales locales y solucionadores privados de Azure DNS.

- Habilitar la conmutación por error de DNS local para las zonas de Azure DNS privado.

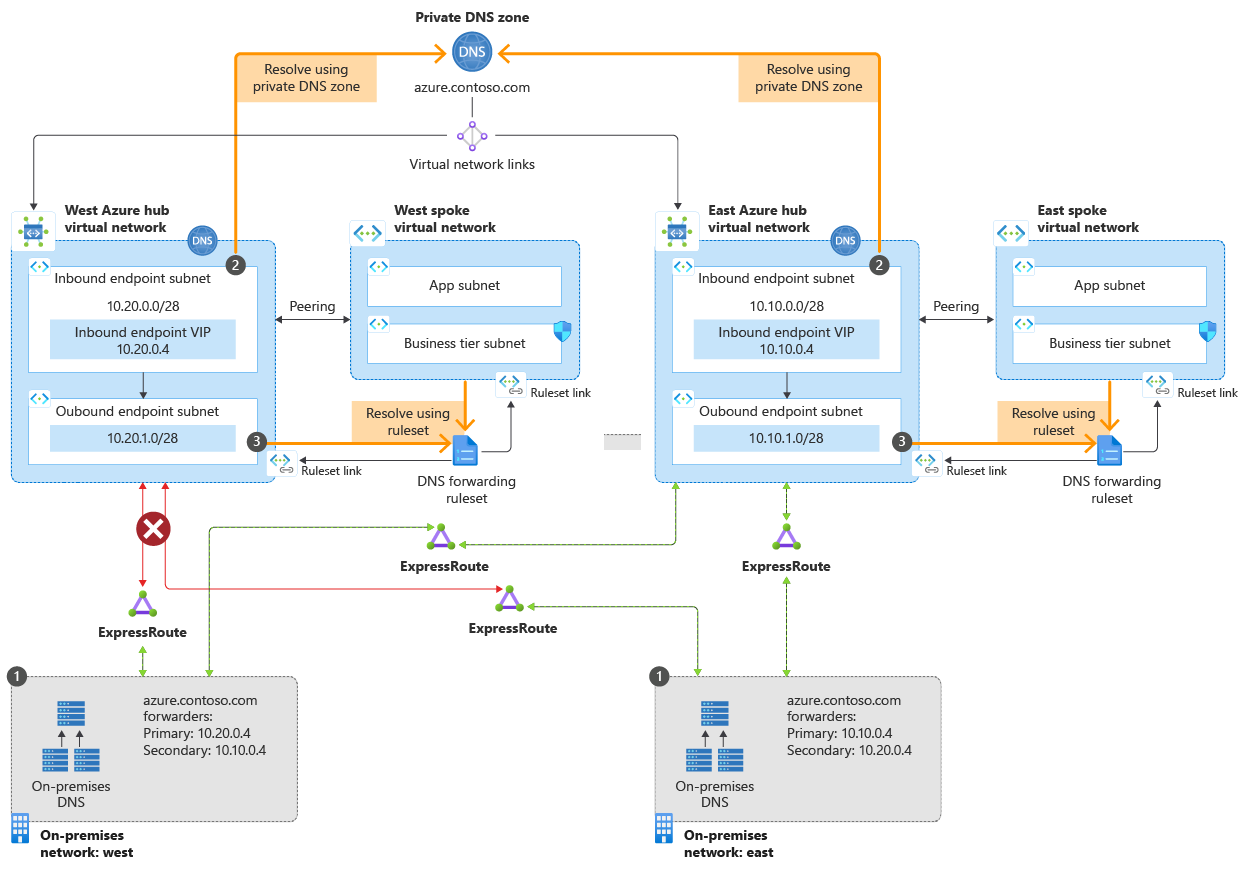

En el diagrama siguiente se muestra el escenario de conmutación por error descrito en este artículo.

En este escenario, tiene conexiones de dos ubicaciones locales a dos redes virtuales centrales de Azure.

- En la región este, la ruta de acceso principal es al centro de conectividad este de la red virtual. Tiene una conexión secundaria al centro oeste. La región oeste está configurada a la inversa.

- Debido a un problema de conectividad a Internet, la conexión a una red virtual (oeste) se interrumpe temporalmente.

- El servicio se mantiene en ambas regiones debido al diseño redundante.

La ruta de resolución de DNS es:

- Los reenviadores condicionales DNS locales redundantes envían consultas de DNS a puntos de conexión entrantes.

- Los puntos de conexión entrantes reciben consultas de DNS desde el entorno local.

- Los puntos de conexión de salida y los conjuntos de reglas de reenvío DNS procesan las consultas de DNS y devuelven respuestas a los recursos locales.

Los puntos de conexión de salida y los conjuntos de reglas de reenvío DNS no son necesarios para el escenario de conmutación por error, pero se incluyen aquí para completarse. Los conjuntos de reglas se pueden usar para resolver dominios locales desde Azure. Para más información, consulte Puntos de conexión y conjuntos de reglas de Azure DNS Private Resolver y Resolución de dominios de Azure y dominios locales.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- Dos redes virtuales de Azure en dos regiones

- Un vínculo VPN o ExpressRoute desde el entorno local a cada red virtual

- Azure DNS Private Resolver en cada red virtual

- Una zona DNS privada de Azure vinculada a cada red virtual

- Un servidor DNS local

Nota:

En este tutorial, azure.contoso.com es una zona DNS privada de Azure. Cambie azure.contoso.com por el nombre de la zona DNS privada.

Inicio de sesión en Azure

Inicie sesión en Azure Portal.

Determinación de direcciones IP de puntos de conexión de entrada

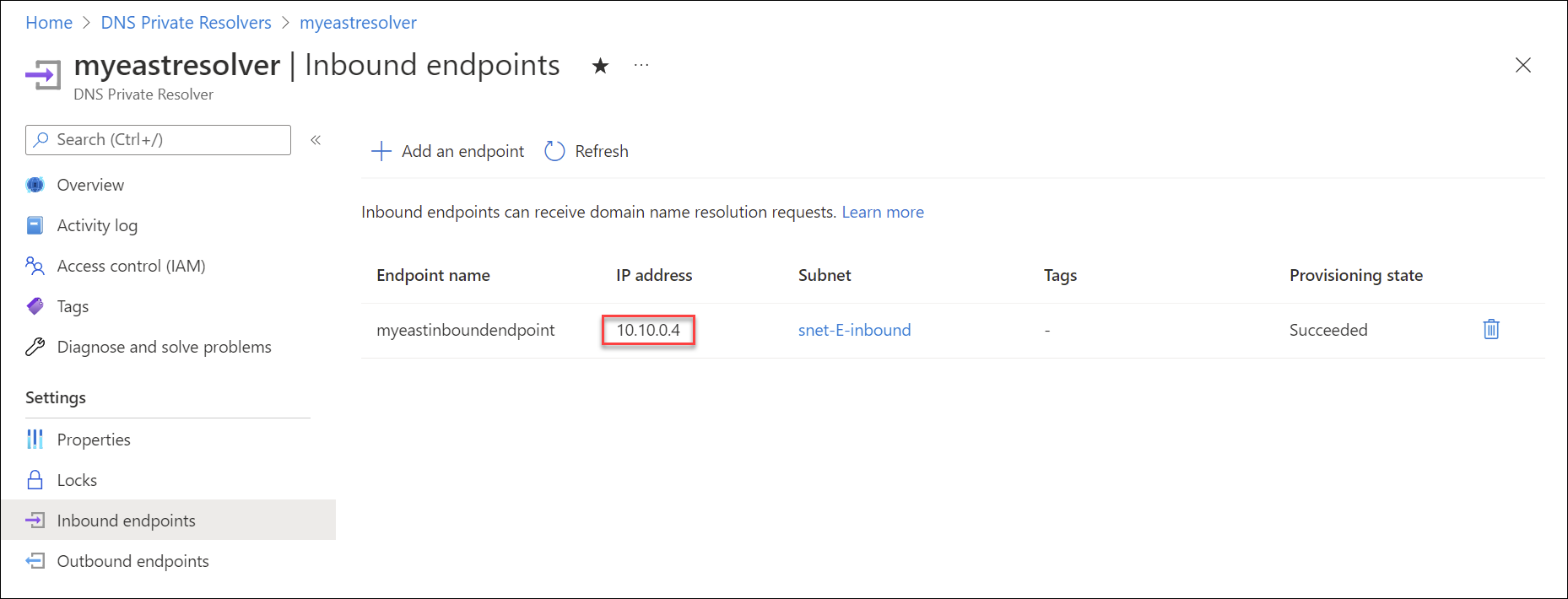

Anote las direcciones IP asignadas a los puntos de conexión de entrada de los solucionadores privados de DNS. Las direcciones IP se usarán para configurar reenviadores DNS locales.

En este ejemplo, hay dos redes virtuales en dos regiones:

- myeastvnet está en la región Este de EE. UU., asignada al espacio de direcciones 10.10.0.0/16.

- mywestvnet está en la región Centro-oeste de EE. UU., asignada al espacio de direcciones 10.20.0.0/16.

Busque DNS Private Resolver y seleccione el solucionador privado en la primera región. Por ejemplo: myeastresolver.

En Configuración, seleccione Puntos de conexión de entrada y anote la configuración de la dirección IP. Por ejemplo: 10.10.0.4.

Vuelva a la lista de DNS Private Resolvers y seleccione un solucionador de otra región. Por ejemplo: mywestresolver.

En Configuración, seleccione Puntos de conexión de entrada y anote la configuración de la dirección IP de este solucionador. Por ejemplo: 10.20.0.4.

Verificación de vínculos de zona privada

Para resolver registros DNS en una zona privada de Azure DNS, la zona debe estar vinculada a la red virtual. En este ejemplo, la zona azure.contoso.com está vinculada a myeastvnet y mywestvnet. Los vínculos a otras redes virtuales también pueden estar presentes.

Busque Zonas DNS privadas y seleccione la zona privada. Por ejemplo: azure.contoso.com.

En Configuración, seleccione Vínculos de red virtual y compruebe que las redes virtuales que usó para los puntos de conexión entrantes del procedimiento anterior también aparecen en Red virtual. Por ejemplo: myeastvnet y mywestvnet.

Si una o varias redes virtuales aún no están vinculadas, puede agregarlas aquí seleccionando Agregar, proporcionando un Nombre de vínculo, eligiendo su Suscripción y, después, seleccionando la Red virtual.

Sugerencia

También puede usar el emparejamiento para resolver registros en zonas DNS privadas. Para obtener más información, consulte Puntos de conexión y conjuntos de reglas de Azure DNS Private Resolver.

Verificación de resoluciones de Azure DNS

Compruebe que la configuración de DNS de las redes virtuales esté establecida en Predeterminado (proporcionado por Azure).

Busque Redes virtuales y seleccione la primera red virtual. Por ejemplo: myeastvnet.

En Configuración, seleccione Servidores DNS y compruebe que se ha elegido Predeterminado (proporcionado por Azure).

Seleccione la siguiente red virtual (por ejemplo, mywestvnet) y compruebe que se elige Predeterminado (proporcionado por Azure).

Nota:

La configuración de DNS personalizada también se puede hacer funcionar, pero no está en el ámbito del escenario actual.

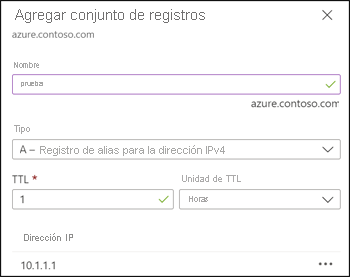

Busque Zonas DNS privadas y seleccione el nombre de la zona privada. Por ejemplo: azure.contoso.com.

Cree un registro de prueba en la zona seleccionando + Conjunto de registros y agregue un nuevo registro A. Por ejemplo, test (prueba).

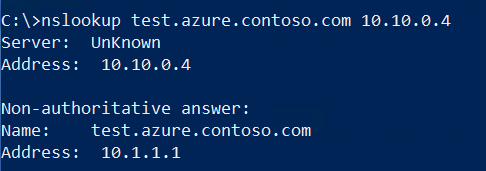

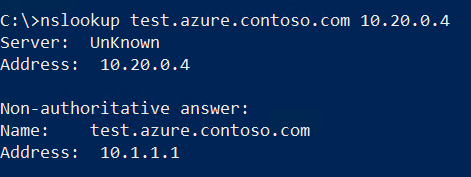

Abra el símbolo del sistema mediante un cliente local y use nslookup para buscar el registro de prueba mediante la primera dirección IP de resolución privada que anotó (por ejemplo: 10.10.0.4). Observe el ejemplo siguiente:

nslookup test.azure.contoso.com 10.10.0.4La consulta debe devolver la dirección IP que asignó al registro de prueba.

Repita esta consulta nslookup con la dirección IP que escribió para el segundo solucionador privado (por ejemplo: 10.20.0.4).

Nota

Si la resolución DNS de la zona privada no funciona, compruebe que los vínculos locales a las redes virtuales de Azure están conectados.

Configuración del reenvío de DNS local

Ahora que la resolución DNS funciona desde el entorno local a Azure mediante dos instancias de Azure DNS Private Resolver diferentes, podemos configurar el reenvío para usar ambas direcciones. Esto habilitará la redundancia en caso de que se interrumpa una de las conexiones a Azure. El procedimiento para configurar reenviadores dependerá del tipo de servidor DNS que use. En el ejemplo siguiente se usa un servidor de Windows Server que ejecuta el servicio de rol Servidor de DNS y tiene la dirección IP 10.100.0.2.

Nota:

El servidor DNS que se usa para configurar el reenvío debe ser un servidor que los dispositivos cliente de la red usarán para la resolución DNS. Si el servidor que está configurando no es el valor predeterminado, deberá consultar su dirección IP directamente (por ejemplo, nslookup test.azure.contoso.com 10.100.0.2) después de configurar el reenvío.

Abra una sesión de Windows PowerShell con privilegios elevados y ejecute el siguiente comando. Reemplace azure.contoso.com por el nombre de la zona privada y reemplace las direcciones IP siguientes por las direcciones IP de los solucionadores privados.

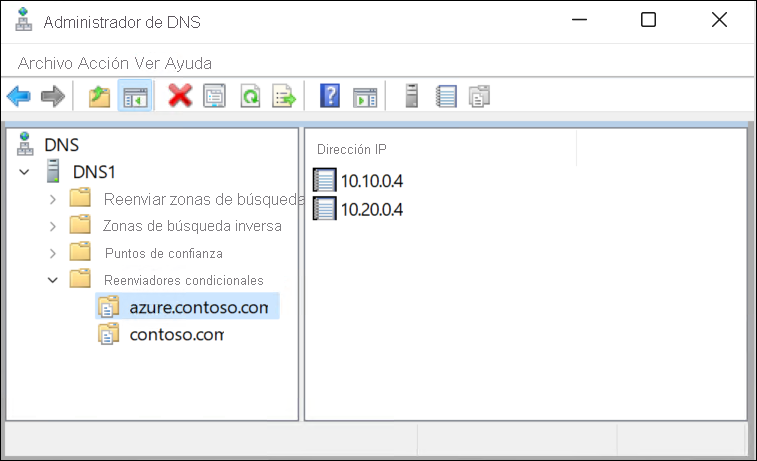

Add-DnsServerConditionalForwarderZone -Name "azure.contoso.com" -MasterServers 10.20.0.4,10.10.0.4Si lo prefiere, también puede usar la consola DNS para especificar reenviadores condicionales. Observe el ejemplo siguiente:

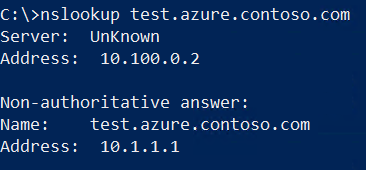

Ahora que el reenvío está establecido, emita la misma consulta de DNS que usó en el procedimiento anterior. Sin embargo, esta vez no escriba una dirección IP de destino para la consulta. La consulta usará el servidor DNS predeterminado del cliente.

Demostración de resistencia (opcional)

Ahora puede demostrar que la resolución DNS funciona cuando se interrumpe una de las conexiones.

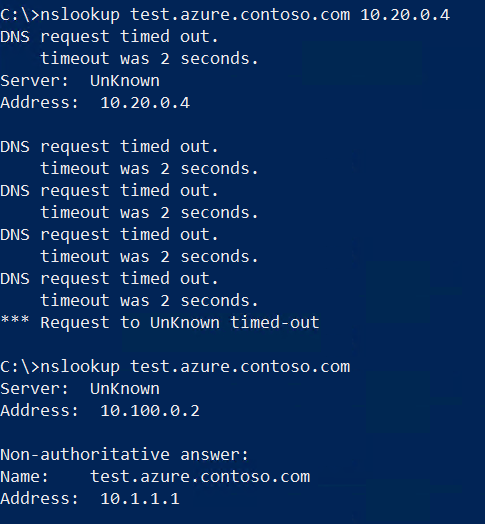

Interrumpa la conectividad desde el entorno local a una de las redes virtuales deshabilitando o desconectando la interfaz. Compruebe que la conexión no se vuelve a conectar automáticamente a petición.

Ejecute la consulta nslookup mediante el solucionador privado de la red virtual que ya no está conectada y compruebe que se produce un error (vea a continuación).

Ejecute la consulta nslookup mediante el servidor DNS predeterminado (configurado con reenviadores) y compruebe que sigue funcionando debido a la redundancia que habilitó.

Pasos siguientes

- Revise los componentes, las ventajas y los requisitos de Azure DNS Private Resolver.

- Aprenda a crear una instancia de Azure DNS Private Resolver mediante Azure PowerShell o Azure Portal.

- Obtenga información sobre la Resolución de Azure y dominios locales mediante Azure DNS Private Resolver.

- Obtenga información sobre Puntos de conexión y conjuntos de reglas Azure DNS Private Resolver.

- Aprenda a configurar DNS híbrido mediante solucionadores privados.

- Obtenga información sobre las demás funcionalidades de red clave de Azure.

- Módulo de aprendizaje: Introducción a Azure DNS