Habilitar los flujos principales y los registros de seguimiento de flujo en Azure Firewall

Azure Firewall tiene dos nuevos registros de diagnóstico que puedes usar para ayudar a supervisar el firewall:

- Flujos principales

- Seguimiento de flujo

Flujos principales

El registro de los flujos principales (conocido en el sector como flujos pesados) muestra las conexiones principales que contribuyen al mayor rendimiento a través del firewall.

Sugerencia

Los registros de Top Flows solo deben activarse cuando se solucionan problemas concretos con el fin de evitar un uso excesivo de la CPU por parte de Azure Firewall.

La velocidad de flujo se define como la velocidad de transmisión de datos (se expresa en megabits por segundo). En otras palabras, es una medida de la cantidad de datos digitales que pueden transmitirse por una red en un periodo de tiempo a través del firewall. El protocolo Top Flows se ejecuta periódicamente cada tres minutos. El umbral mínimo que se va a considerar un flujo superior es de 1 Mbps.

Requisitos previos

- Habilitar registros estructurados

- Usa el formato de tabla específica de recursos de Azure en Configuración de diagnóstico.

Habilitar el registro

Habilitar el registro con los siguientes comandos de Azure PowerShell:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Deshabilitación del registro

Para deshabilitar los registros, use el mismo comando anterior de Azure PowerShell y establezca el valor en False.

Por ejemplo:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Comprobación de la actualización

Hay algunas formas de comprobar que la actualización se realizó correctamente, pero puedes ir a Descripción general del firewall y seleccionar la Vista JSON en la esquina superior derecha. A continuación se muestra un ejemplo:

Crear una configuración de diagnóstico y habilitar la tabla específica de recursos

- En la pestaña Configuración de diagnóstico, selecciona Agregar configuración de diagnóstico.

- Escriba un Nombre de la configuración de diagnóstico.

- Selecciona Registro de flujo pesado de Azure Firewall en Categorías y cualquier otro registro que desees admitir en el firewall.

- En Detalles del destino, seleccione Enviar al área de trabajo de Log Analytics.

- Elige la suscripción que desees y el área de trabajo de Log Analytics preconfigurado.

- Habilitar Recurso específico.

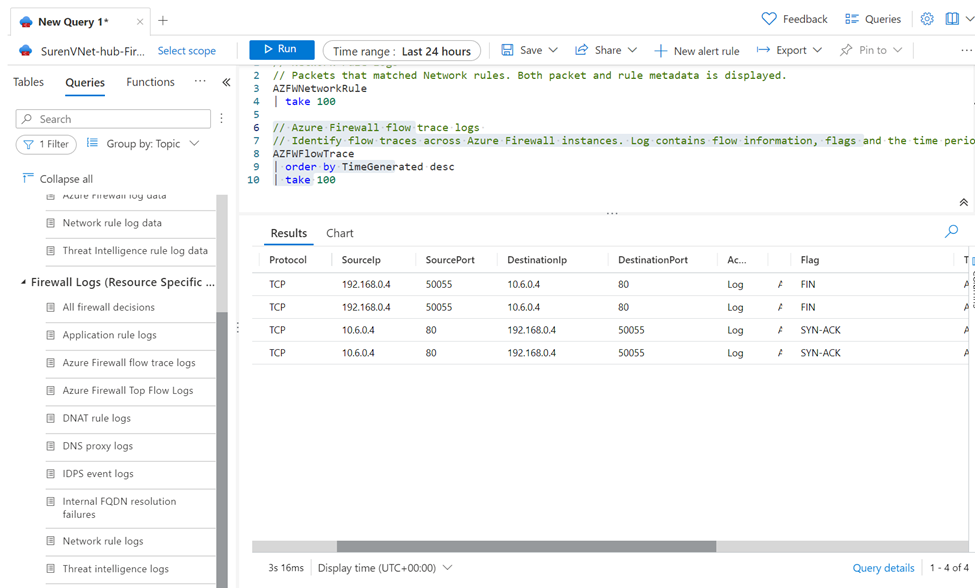

Ver y analizar registros de Azure Firewall

En un recurso de firewall, ve a Registros en la pestaña Supervisión.

Selecciona Consultas y, a continuación, carga los Registros de flujo superior de Azure Firewall pasando el cursor sobre la opción y seleccionando Cargar en el editor.

Cuando se cargue la consulta, selecciona Ejecutar.

Seguimiento de flujo

Actualmente, los registros del firewall muestran el tráfico que atraviesa el firewall en el primer intento de una conexión TCP, conocido como paquete SYN. Sin embargo, esto no muestra el recorrido completo del paquete en el protocolo de enlace TCP. Como resultado, es difícil solucionar los problemas si se pierde un paquete o se produce un enrutamiento asimétrico.

Sugerencia

Para evitar el uso excesivo del disco que provocan los registros de seguimiento de flujo en Azure Firewall con muchas conexiones de corta duración, active los registros solo cuando vaya a solucionar un problema concreto con fines de diagnóstico.

Se pueden agregar las siguientes propiedades adicionales:

SYN-ACK

Marcador ACK que indica el acuse de recibo del paquete SYN.

FIN

Marca finalizada del flujo de paquetes original. No se transmiten más datos en el flujo TCP.

FIN-ACK

Bandera ACK que indica el acuse de recibo del paquete FIN.

RST

El restablecimiento de la marca indica que el remitente original no recibe más datos.

No válidos (flujos)

Indica que el paquete no se puede identificar o no tiene ningún estado.

Por ejemplo:

- Un paquete TCP llega a una instancia de Microsoft Azure Virtual Machine Scale Sets que no tiene ningún historial anterior para este paquete.

- Paquetes de CheckSum incorrectos

- La entrada de la tabla de seguimiento de conexiones está llena y no se pueden aceptar nuevas conexiones

- Paquetes de ACK demasiado retrasados

Los registros de rastreo de flujo, como SYN-ACK y ACK, se registran exclusivamente para el tráfico de red. Además, los paquetes SYN no se registran de forma predeterminada. Sin embargo, puede acceder a los paquetes SYN iniciales dentro de los registros de reglas de red.

Requisitos previos

- Habilitar registros estructurados.

- Usa el formato de tabla específica de recursos de Azure en Configuración de diagnóstico.

Habilitar el registro

Utilice los siguientes comandos de Azure PowerShell para habilitar el registro o vaya al portal y busque Habilitar el registro de conexiones TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Puede que tarde varios minutos en aplicarse. Una vez registrada la función, considere la posibilidad de realizar una actualización en Azure Firewall para que el cambio surta efecto inmediatamente.

Para comprobar el estado del registro de AzResourceProvider, puede ejecutar el comando de Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Deshabilitación del registro

Para deshabilitar el registro, puede anular el registro mediante el siguiente comando o seleccionar anular el registro en el ejemplo anterior del portal.

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Crear una configuración de diagnóstico y habilitar la tabla específica de recursos

- En la pestaña Configuración de diagnóstico, selecciona Agregar configuración de diagnóstico.

- Escriba un Nombre de la configuración de diagnóstico.

- Selecciona Seguimiento de flujo pesado de Azure Firewall en Categorías y cualquier otro registro que desees admitir en el firewall.

- En Detalles del destino, seleccione Enviar al área de trabajo de Log Analytics.

- Elige la suscripción que desees y el área de trabajo de Log Analytics preconfigurado.

- Habilitar Recurso específico.

Ver y analizar registros de seguimiento de Azure Firewall Flow

En un recurso de firewall, ve a Registros en la pestaña Supervisión.

Selecciona Consultas y, a continuación, carga los Registros de seguimiento de flujo de Azure Firewall pasando el cursor sobre la opción y seleccionando Cargar en el editor.

Cuando se cargue la consulta, selecciona Ejecutar.