Preguntas más frecuentes sobre Azure Information Protection (AIP)

Nota:

¿Está buscando Microsoft Purview Information Protection, anteriormente Microsoft Information Protection (MIP)?

El complemento de Azure Information Protection se retira y reemplaza por etiquetas integradas en las aplicaciones y servicios de Microsoft 365. Obtenga más información sobre el estado de soporte técnico de otros componentes de Azure Information Protection.

El nuevo cliente de Microsoft Information Protection (sin el complemento) está actualmente en versión preliminar y está programado para disponibilidad general.

¿Tienes alguna pregunta sobre Azure Information Protection (AIP) o sobre el servicio Azure Rights Management (Azure RMS)?

Vea si se responde a continuación o en las páginas de preguntas más frecuentes, más específicas y posteriores.

¿Cuál es la diferencia entre Azure Information Protection y Microsoft Purview Information Protection?

A diferencia de Azure Information Protection, Microsoft Purview Information Protection no es una suscripción o producto que puede comprar. En su lugar, es un marco para productos e funcionalidades integradas que le ayudan a proteger la información confidencial de su organización.

Los productos de Microsoft Purview Information Protection incluyen lo siguiente:

- Azure Information Protection

- Microsoft 365 Information Protection, como DLP de Microsoft 365

- Windows Information Protection

- Microsoft Defender para aplicaciones en la nube

Entre las funcionalidades de Information Protection de Microsoft Purview se incluyen:

- Administración unificada de etiquetas

- Experiencias de etiquetado de usuarios finales integradas en aplicaciones de Office

- La capacidad de Windows para comprender las etiquetas unificadas y aplicar protección a los datos

- El SDK de Microsoft Information Protection

- Funcionalidad en Adobe Acrobat Reader para ver archivos PDF etiquetados y protegidos

Para obtener más información, consulte Funcionalidades de Information Protection para ayudar a proteger los datos confidenciales.

¿Cómo puedo determinar si mi inquilino está en la plataforma de etiquetado unificado?

Cuando el inquilino está en la plataforma de etiquetado unificado, admite etiquetas de confidencialidad que pueden usar los clientes y los servicios que admiten el etiquetado unificado. Si obtuvo su suscripción para Azure Information Protection en junio de 2019 o posterior, el inquilino se encuentra automáticamente en la plataforma de etiquetado unificado y no se necesita ninguna acción adicional. El inquilino también puede estar en esta plataforma porque alguien migró las etiquetas de Azure Information Protection.

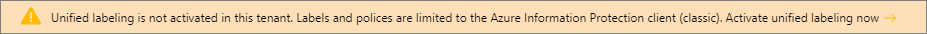

Si el inquilino no está en la plataforma de etiquetado unificado, verá el siguiente banner de información en Azure Portal, en los paneles de Azure Information Protection :

También puede comprobar si va a Azure Information Protection>Administrar>el etiquetado unificado y ve el estado de etiquetado unificado:

| Estado | Descripción |

|---|---|

| Activado | El inquilino está en la plataforma de etiquetado unificado. Puede crear, configurar y publicar etiquetas desde el portal de cumplimiento Microsoft Purview. |

| No activado | El inquilino no está en la plataforma de etiquetado unificado. Para obtener instrucciones e instrucciones de migración, consulte Migración de etiquetas de Azure Information Protection a etiquetas de confidencialidad unificadas. |

¿Cuál es la diferencia entre Azure Information Protection y Azure Rights Management?

Azure Information Protection (AIP) proporciona clasificación, etiquetado y protección para los documentos y correos electrónicos de una organización.

El contenido está protegido mediante el servicio Azure Rights Management, que ahora es un componente de AIP.

Para más información, consulte ¿Cómo protege AIP los datos y Qué es Azure Rights Management?.

¿Cuál es el rol de administración de identidades para Azure Information Protection?

La administración de identidades es un componente importante de AIP, ya que los usuarios deben tener un nombre de usuario y una contraseña válidos para acceder al contenido protegido.

Para más información sobre cómo Azure Information Protection ayuda a proteger los datos, consulte El rol de Azure Information Protection en la protección de datos.

¿Qué suscripción necesito para Azure Information Protection y qué características se incluyen?

Para más información sobre las suscripciones de AIP, consulte:

- Guía de concesión de licencias de Microsoft 365 para seguridad y cumplimiento

- Comparación del plan de trabajo moderno (descarga en PDF)

¿Es necesario ser un administrador global para configurar Azure Information Protection o puedo delegar a otros administradores?

Los administradores globales de un inquilino de Microsoft 365 o de Microsoft Entra pueden ejecutar obviamente todas las tareas administrativas de Azure Information Protection.

Sin embargo, si desea asignar permisos administrativos a otros usuarios, hágalo con los roles siguientes:

- Administrador de Azure Information Protection

- Administrador de cumplimiento o Administrador de datos de cumplimiento

- Administrador de seguridad

- Azure Rights Management Global Administración istrator y Conectar or Administración istrator

Además, tenga en cuenta lo siguiente al administrar tareas y roles administrativos:

| Problema | Detalles |

|---|---|

| Tipos de cuenta admitidos | Las cuentas Microsoft no se admiten para la administración delegada de Azure Information Protection, aunque estas cuentas se asignen a uno de los roles administrativos enumerados. |

| Controles de incorporación | Si ha configurado controles de incorporación, esta configuración no afecta a la capacidad de administrar Azure Information Protection, excepto el conector RMS. Por ejemplo, si ha configurado controles de incorporación para que la capacidad de proteger el contenido esté restringido al grupo de departamento de TI, la cuenta usada para instalar y configurar el conector RMS debe ser miembro de ese grupo. |

| Eliminación de la protección | Administración istrators no pueden quitar automáticamente la protección de documentos o correos electrónicos protegidos por Azure Information Protection. Solo los usuarios asignados como superusuarios pueden quitar la protección y solo cuando la característica de superusuario está habilitada. Cualquier usuario con permisos administrativos en Azure Information Protection puede habilitar la característica de superusuario y asignar usuarios como superusuarios, incluida su propia cuenta. Estas acciones se registran en un registro de administrador. Para más información, consulte la sección procedimientos recomendados de seguridad en Configuración de superusuarios para Azure Information Protection y servicios de detección o recuperación de datos. Sugerencia: Si el contenido se almacena en SharePoint o OneDrive, los administradores pueden ejecutar el cmdlet Unlock-SensitivityLabelEncryptedFile para quitar la etiqueta de confidencialidad y el cifrado. Para más información, consulte la documentación de Microsoft 365. |

| Migración al almacén de etiquetado unificado | Si va a migrar las etiquetas de Azure Information Protection al almacén de etiquetado unificado, asegúrese de leer la siguiente sección de la documentación de migración de etiquetas: Administración rolesistrative que admiten la plataforma de etiquetado unificado. |

Administrador de Azure Information Protection

Este rol de administrador de Microsoft Entra permite a un administrador configurar Azure Information Protection, pero no otros servicios.

Administración istrators con este rol puede:

- Activación y desactivación del servicio de protección de Azure Rights Management

- Configuración de las opciones de protección y las etiquetas

- Configuración de la directiva de Azure Information Protection

- Ejecución de todos los cmdlets de PowerShell para el cliente de Azure Information Protection y desde el módulo AIPService

Para asignar un usuario a este rol administrativo, consulte Asignación de un usuario a roles de administrador en Microsoft Entra ID.

Nota:

Este rol no se admite en Azure Portal si el inquilino está en la plataforma de etiquetado unificado.

Administrador de cumplimiento o Administrador de datos de cumplimiento

Estos roles de administrador de Microsoft Entra permiten a los administradores:

- Configuración de Azure Information Protection, incluida la activación y desactivación del servicio de protección de Azure Rights Management

- Configuración de las opciones de protección y las etiquetas

- Configuración de la directiva de Azure Information Protection

- Ejecute todos los cmdlets de PowerShell para el cliente de Azure Information Protection y desde el módulo AIPService.

Para asignar un usuario a este rol administrativo, consulte Asignación de un usuario a roles de administrador en Microsoft Entra ID.

Para ver qué otros permisos tiene un usuario con estos roles, consulte la sección Roles disponibles de la documentación de Microsoft Entra.

Nota:

Estos roles no admiten el seguimiento ni la revocación de documentos para los usuarios.

Administrador de seguridad

Este rol de administrador de Microsoft Entra permite a los administradores configurar Azure Information Protection en Azure Portal y algunos aspectos de otros servicios de Azure.

Administración istrators con este rol no puede ejecutar ninguno de los Cmdlets de PowerShell del módulo AIPService o realizar un seguimiento y revocar documentos para los usuarios.

Para asignar un usuario a este rol administrativo, consulte Asignación de un usuario a roles de administrador en Microsoft Entra ID.

Para ver qué otros permisos tiene un usuario con este rol, consulte la sección Roles disponibles de la documentación de Microsoft Entra.

Azure Rights Management Global Administración istrator y Conectar or Administración istrator

El rol Global Administración istrator permite a los usuarios ejecutar todos los cmdlets de PowerShell desde el módulo AIPService sin convertirlos en administrador global para otros servicios en la nube.

El rol Conectar or Administración istrator permite a los usuarios ejecutar solo el conector de Rights Management (RMS).

Estos roles administrativos no conceden permisos a las consolas de administración. El rol Conectar or Administración istrator tampoco admite el seguimiento ni la revocación de documentos para los usuarios.

Para asignar cualquiera de estos roles administrativos, use el cmdlet de PowerShell AIPService Add-AipServiceRoleBased Administración istrator.

¿Admite Azure Information Protection escenarios locales e híbridos?

Sí. Aunque Azure Information Protection es una solución basada en la nube, puede clasificar, etiquetar y proteger documentos y correos electrónicos almacenados de forma local, así como en la nube.

Si tiene servidores de archivos de Exchange Server, SharePoint Server y Windows, use uno o ambos de los métodos siguientes:

- Implemente el conector de Rights Management para que estos servidores locales puedan usar el servicio Azure Rights Management para proteger los correos electrónicos y documentos.

- Sincronice y federe los controladores de dominio de Active Directory con microsoft Entra ID para obtener una experiencia de autenticación más fluida para los usuarios. Por ejemplo, use Microsoft Entra Conectar.

El servicio Azure Rights Management genera y administra automáticamente los certificados XrML según sea necesario, por lo que no usa una PKI local.

Para más información sobre cómo Azure Rights Management usa certificados, consulte el Tutorial sobre cómo funciona Azure RMS: Primer uso, protección de contenido y consumo de contenido.

¿Qué tipos de datos pueden clasificar y proteger Azure Information Protection?

Azure Information Protection puede clasificar y proteger los mensajes de correo electrónico y los documentos, tanto si se encuentran en el entorno local como en la nube. Estos documentos incluyen documentos de Word, hojas de cálculo de Excel, presentaciones de PowerPoint, documentos PDF, archivos basados en texto y archivos de imagen.

Para obtener más información, consulte los tipos de archivo de lista completos admitidos.

Nota:

Azure Information Protection no puede clasificar y proteger datos estructurados, como archivos de base de datos, elementos de calendario, publicaciones de Yammer, contenido de Sway y blocs de notas de OneNote.

Sugerencia

Power BI admite la clasificación mediante etiquetas de confidencialidad y puede aplicar protección de esas etiquetas a los datos que se exportan a los siguientes formatos de archivo: .pdf, .xls y .ppt. Para obtener más información, consulte Protección de datos en Power BI.

Veo que Azure Information Protection aparece como una aplicación en la nube para el acceso condicional, ¿cómo funciona?

Sí, como oferta de versión preliminar, puede configurar el acceso condicional de Microsoft Entra para Azure Information Protection.

Cuando un usuario abre un documento protegido por Azure Information Protection, los administradores ahora pueden bloquear o conceder acceso a los usuarios de su inquilino, en función de los controles de acceso condicional estándar. Requerir autenticación multifactor (MFA) es una de las condiciones más solicitadas. Otro es que los dispositivos deben ser compatibles con las directivas de Intune para que, por ejemplo, los dispositivos móviles cumplan los requisitos de contraseña y una versión mínima del sistema operativo, y los equipos deben estar unidos a un dominio.

Para obtener más información y algunos ejemplos de tutorial, consulte la siguiente entrada de blog: Directivas de acceso condicional y documentos cifrados.

Información adicional:

| Tema | Detalles |

|---|---|

| Frecuencia de evaluación | En el caso de los equipos Windows y la versión preliminar actual, las directivas de acceso condicional para Azure Information Protection se evalúan cuando se inicializa el entorno de usuario (este proceso también se conoce como arranque) y, a continuación, cada 30 días. Para ajustar la frecuencia con la que se evalúan las directivas de acceso condicional, configure la duración del token. |

| cuentas de Administración istrator | Se recomienda no agregar cuentas de administrador a las directivas de acceso condicional porque estas cuentas no podrán acceder al panel Azure Information Protection en Azure Portal. |

| Colaboración de MFA y B2B | Si usa MFA en las directivas de acceso condicional para colaborar con otras organizaciones (B2B), debe usar la colaboración B2B de Microsoft Entra y crear cuentas de invitado para los usuarios con los que desea compartir en la otra organización. |

| Avisos de términos de uso | Con la versión preliminar de Diciembre de 2018 de Microsoft Entra, ahora puede pedir a los usuarios que acepten los términos de uso antes de que abran un documento protegido por primera vez. |

| Aplicaciones en la nube | Si usa muchas aplicaciones en la nube para el acceso condicional, es posible que no vea El servicio de sincronización de Microsoft Information Protection y el servicio Microsoft Rights Management se muestran en la lista para seleccionar. En este caso, use el cuadro de búsqueda en la parte superior de la lista. Empiece a escribir "Servicio de sincronización de Microsoft Information Protection" y "Microsoft Rights Management Service" para filtrar las aplicaciones disponibles. Proporcionar una suscripción admitida; A continuación, verá esta opción y podrá seleccionarlas. |

Nota:

La compatibilidad de Azure Information Protection con el acceso condicional está actualmente en versión preliminar. En la página Términos de uso complementarios para las Versiones preliminares de Microsoft Azure se incluyen términos legales adicionales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o que todavía no se han publicado para su disponibilidad general.

¿Azure Information Protection es adecuado para mi país?

Diferentes países tienen requisitos y regulaciones diferentes. Para ayudarle a responder a esta pregunta para su organización, consulte Idoneidad para diferentes países.

¿Cómo puede ayudar Azure Information Protection con el RGPD?

Nota:

Si está interesado en ver o eliminar datos personales, revise las instrucciones de Microsoft en el Administrador de cumplimiento de Microsoft Purview y en la sección RGPD del sitio de cumplimiento de Microsoft 365 Enterprise Compliance. Si quiere obtener información general sobre el RGPD, vea la sección sobre RGPD del Portal de confianza del servicio.

¿Dónde puedo encontrar información complementaria para Azure Information Protection, como legal, cumplimiento y SLA?

Consulte Cumplimiento e información de soporte técnico para Azure Information Protection.

¿Cómo puedo notificar un problema o enviar comentarios para Azure Information Protection?

Para obtener soporte técnico, use los canales de soporte técnico estándar o póngase en contacto con Soporte técnico de Microsoft.

También le invitamos a interactuar con nuestro equipo de ingeniería en su sitio de Yammer de Azure Information Protection.

¿Qué debo hacer si mi pregunta no está respondida aquí?

En primer lugar, revise las preguntas más frecuentes que se enumeran a continuación, que son específicas de la clasificación y el etiquetado, o específicas de la protección de datos. El servicio Azure Rights Management (Azure RMS) proporciona la tecnología de protección de datos para Azure Information Protection. Azure RMS se puede usar con la clasificación y el etiquetado, o por sí mismo.

Si no se responde a la pregunta, consulte los vínculos y recursos que aparecen en Información y soporte técnico para Azure Information Protection.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de