Guía del administrador: Uso de PowerShell con el cliente unificado de Azure Information Protection

Nota:

¿Está buscando Microsoft Purview Information Protection, anteriormente Microsoft Information Protection (MIP)?

El complemento de Azure Information Protection se retira y reemplaza por etiquetas integradas en las aplicaciones y servicios de Microsoft 365. Obtenga más información sobre el estado de soporte técnico de otros componentes de Azure Information Protection.

El nuevo cliente de Microsoft Purview Information Protection (sin el complemento) está actualmente en versión preliminar y está programado para disponibilidad general.

Al instalar el cliente de etiquetado unificado de Azure Information Protection, los comandos de PowerShell se instalan automáticamente como parte del módulo AzureInformationProtection, con cmdlets para el etiquetado.

El módulo AzureInformationProtection permite administrar el cliente mediante la ejecución de comandos para scripts de automatización.

Por ejemplo:

- Get-AIPFileStatus: obtiene la información de protección y etiqueta de Azure Information Protection para un archivo o archivos especificados.

- Set-AIPFileClassification: analiza un archivo para establecer automáticamente una etiqueta de Azure Information Protection para un archivo, según las condiciones que se configuran en la directiva.

- Set-AIPFileLabel: establece o quita una etiqueta de Azure Information Protection para un archivo y establece o quita la protección según la configuración de etiqueta o los permisos personalizados.

- Set-AIPAuthentication: establece las credenciales de autenticación para el cliente de Azure Information Protection.

El módulo AzureInformationProtection se instala en la carpeta \ProgramFiles (x86)\Microsoft Azure Information Protection y, a continuación, agrega esta carpeta a la variable del sistema PSModulePath. El archivo .dll de este módulo se denomina AIP.dll.

Importante

El módulo AzureInformationProtection no admite la configuración avanzada para etiquetas o directivas de etiquetas.

Para esta configuración, necesita PowerShell del Centro de seguridad y cumplimiento. Para obtener más información, consulte Configuraciones personalizadas para el cliente de etiquetado unificado de Azure Information Protection.

Sugerencia

Para usar cmdlets con longitudes de ruta de acceso superiores a 260 caracteres, use la siguiente configuración de directiva de grupo que está disponible a partir de Windows 10, versión 1607:

Directiva de equipo local>Configuración del equipo>Plantillas administrativas>Todas las opciones>Habilitar rutas largas Win32

Para Windows Server 2016, puede utilizar la misma configuración de directiva de grupo cuando instale las últimas plantillas administrativas (.admx) para Windows 10.

Para más información, consulte la sección Limitación de la longitud máxima de la ruta de acceso en la documentación para desarrolladores de Windows 10.

Requisitos previos para usar el módulo AzureInformationProtection

Además de los requisitos previos para instalar el módulo AzureInformationProtection, hay requisitos previos adicionales para cuando se usan los cmdlets de etiquetado para Azure Information Protection:

El servicio Azure Rights Management debe activarse.

Si el inquilino de Azure Information Protection no está activado, consulte las instrucciones para activar el servicio de protección desde Azure Information Protection.

Para quitar la protección de los archivos para otros usuarios que usan su propia cuenta:

- La característica de superusuario debe estar habilitada para su organización.

- La cuenta debe configurarse para que sea un superusuario para Azure Rights Management.

Por ejemplo, puede que quiera quitar la protección de otros usuarios por motivos de detección o recuperación de datos. Si utiliza etiquetas para aplicar protección, puede eliminar esa protección estableciendo una nueva etiqueta que no aplique protección, o puede eliminar la etiqueta.

Para quitar la protección, use el cmdlet Set-AIPFileLabel con el parámetro RemoveProtection. En algunos casos, la funcionalidad quitar protección puede deshabilitarse de forma predeterminada y primero debe habilitarse mediante el cmdlet Set-LabelPolicy.

Asignación de cmdlets de etiquetado unificado de RMS

Si ha migrado desde Azure RMS, tenga en cuenta que los cmdlets relacionados con RMS han quedado en desuso para su uso en el etiquetado unificado.

Algunos de los cmdlets heredados se han reemplazado por nuevos cmdlets para el etiquetado unificado. Por ejemplo, si usó New-RMSProtectionLicense con la protección RMS y ha migrado al etiquetado unificado, use New-AIPCustomPermissions en su lugar.

En la tabla siguiente se asignan cmdlets relacionados con RMS con los cmdlets actualizados que se usan para el etiquetado unificado:

| Cmdlet RMS | Cmdlet de etiquetado unificado |

|---|---|

| Get-RMSFileStatus | Get-AIPFileStatus |

| Get-RMSServer | No es relevante para el etiquetado unificado. |

| Get-RMSServerAuthentication | Set-AIPAuthentication |

| Clear-RMSAuthentication | Set-AIPAuthentication |

| Set-RMSServerAuthentication | Set-AIPAuthentication |

| Get-RMSTemplate | No es relevante para el etiquetado unificado. |

| New-RMSProtectionLicense | New-AIPCustomPermissions y Set-AIPFileLabel, con el parámetro CustomPermissions. |

| Protect-RMSFile | Set-AIPFileLabel |

| Unprotect-RMSFile | Set-AIPFileLabel, con el parámetro RemoveProtection. |

Cómo etiquetar archivos de manera no interactiva para Azure Information Protection

De forma predeterminada, al ejecutar los cmdlets para el etiquetado, los comandos se ejecutan en su propio contexto de usuario en una sesión interactiva de PowerShell.

Para más información, vea:

- Requisitos previos para ejecutar cmdlets de etiquetado de AIP desatendidos

- Creación y configuración de aplicaciones de Microsoft Entra para Set-AIPAuthentication

- Ejecución del cmdlet Set-AIPAuthentication

Nota:

Si el equipo no puede tener acceso a Internet, no es necesario crear la aplicación en Microsoft Entra ID y ejecutar el cmdlet Set-AIPAuthentication. En su lugar, siga las instrucciones de los equipos desconectados.

Requisitos previos para ejecutar cmdlets de etiquetado de AIP desatendidos

Para ejecutar cmdlets de etiquetado de Azure Information Protection desatendidos, use los siguientes detalles de acceso:

Una cuenta de Windows que puede iniciar sesión de forma interactiva.

una cuenta de Microsoft Entra, para el acceso delegado. Para facilitar la administración, use una sola cuenta que esté sincronizada entre Active Directory y Microsoft Entra ID.

Para la cuenta de usuario delegada:

Requisito Detalles Directiva de etiquetas. Asegúrese de que tiene asignada una directiva de etiqueta a esta cuenta y de que la directiva contiene las etiquetas publicadas que desea usar.

Si usa directivas de etiquetas para distintos usuarios, es posible que tenga que crear una nueva directiva de etiquetas que publique todas las etiquetas y publique la directiva en solo esta cuenta de usuario delegada.Descifrado de contenido Si esta cuenta necesita descifrar contenido, por ejemplo, para volver a proteger archivos e inspeccionar archivos que otros han protegido, conviértala en superusuario para Azure Information Protection y asegúrese de que la función de superusuario está activada. Controles de incorporación Si ha implementado controles de incorporación para una implementación por fases, asegúrese de que esta cuenta está incluida en los controles de incorporación que ha configurado. un token de acceso de Microsoft Entra, que establece y almacena credenciales para que el usuario delegado se autentique en Azure Information Protection. Cuando expire el token de Microsoft Entra ID, debe volver a ejecutar el cmdlet para adquirir un nuevo token.

Los parámetros de Set-AIPAuthentication usan valores de un proceso de registro de aplicaciones en Microsoft Entra ID. Para obtener más información, consulte Creación y configuración de aplicaciones de Microsoft Entra para Set-AIPAuthentication.

Ejecute primero los cmdlets de etiquetado que no son interactivos mediante la ejecución del cmdlet Set-AIPAuthentication.

El equipo que ejecuta el cmdlet AIPAuthentication descarga la directiva de etiquetado asignada a la cuenta de usuario delegada en el portal de cumplimiento Microsoft Purview.

Creación y configuración de aplicaciones de Microsoft Entra para Set-AIPAuthentication

El cmdlet Set-AIPAuthentication requiere un registro de aplicación para los parámetros AppId y AppSecret.

Para crear un nuevo registro de aplicación para el cmdlet Set-AIPAuthentication del cliente de etiquetado unificado:

En una nueva ventana del explorador, inicie sesión en Azure Portal en el inquilino de Microsoft Entra que use con Azure Information Protection.

Vaya a Microsoft Entra ID>Administrar>Registros de aplicaciones y seleccione Nuevo registro.

En el panel Registrar una aplicación, especifique los siguientes valores y, a continuación, haga clic en Registrar:

Opción Valor Nombre AIP-DelegatedUser

Especifique un nombre diferente si es necesario. El nombre debe ser único por inquilino.Tipos de cuenta admitidos Seleccione Solo las cuentas de este directorio organizativo. URI de redireccionamiento (opcional) Seleccione Web y escriba https://localhost.En el panel AIP-DelegatedUser, copie el valor del Id. de aplicación (cliente).

El valor tiene un aspecto similar al del siguiente ejemplo:

77c3c1c3-abf9-404e-8b2b-4652836c8c66.Este valor se usa para el parámetro AppId al ejecutar el cmdlet Set-AIPAuthentication. Pegue y guarde el valor para una referencia posterior.

En la barra lateral, seleccione Administrar>certificados y secretos.

A continuación, en el panel AIP-DelegatedUser - Certificates & secrets ( Certificados y secretos), en la sección Secretos de cliente, seleccione Nuevo secreto de cliente.

En Agregar un secreto de cliente, especifique lo siguiente y, a continuación, seleccione Agregar:

Campo Value Descripción Azure Information Protection unified labeling clientCaducidad Especifique su elección de duración (1 año, 2 años o nunca expira) De nuevo en el panel AIP-DelegatedUser - Certificates & secrets( Certificados y secretos), en la sección Secretos de cliente, copie la cadena del valor.

Esta cadena tiene un aspecto similar al siguiente ejemplo:

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4.Para asegurarse de copiar todos los caracteres, seleccione el icono Copiar en el Portapapeles.

Importante

Es importante guardar esta cadena porque no se muestra de nuevo y no se puede recuperar. Al igual que con cualquier información confidencial que use, almacene el valor guardado de forma segura y restrinja el acceso a ella.

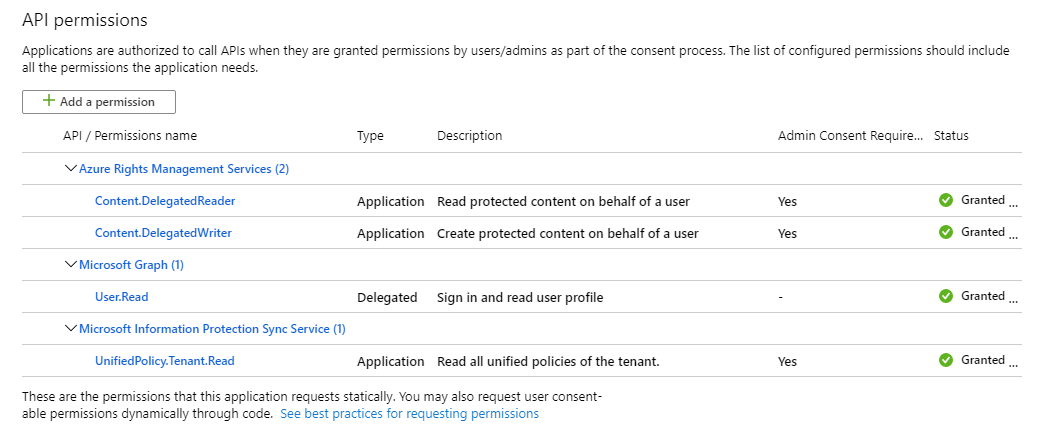

En la barra lateral, seleccione Administrar>Permisos API.

En el panel AIP-DelegatedUser - Permisos de API, seleccione Agregar un permiso.

En el panel Solicitar permisos de API, asegúrese de que está en la pestaña API de Microsoft y seleccione Azure Rights Management Services.

Cuando se le solicite el tipo de permisos que requiere su aplicación, seleccione Permisos de aplicación.

En Seleccionar permisos, expanda Contenido y seleccione lo siguiente y, a continuación, seleccione Agregar permisos.

- Content.DelegatedReader

- Content.DelegatedWriter

De nuevo en el panel AIP-DelegatedUser - Permisos de API, seleccione otra vez Agregar un permiso.

En el panel Solicitar permisos de AIP, seleccione API que usa mi organización y busque Servicio de sincronización de Microsoft Information Protection.

En el panel Solicitar permisos de API, seleccione Permisos de aplicación.

En Seleccionar permisos, expanda UnifiedPolicy, seleccione UnifiedPolicy.Tenant.Read y, a continuación, seleccione Agregar permisos.

De nuevo en el panel AIP-DelegatedUser: permisos de API, seleccione Conceder consentimiento del administrador para el <nombre del inquilino> y seleccione Sí para el mensaje de confirmación.

Sus permisos API deberían parecerse a la siguiente imagen:

Ahora que ha completado el registro de esta aplicación con un secreto, está listo para ejecutar Set-AIPAuthentication con los parámetros AppId y AppSecret. Además, necesitará el identificador de inquilino.

Sugerencia

Puede copiar rápidamente el identificador de inquilino mediante Azure Portal: Id. de Microsoft Entra ID>Administrar>Propiedades>Id. de directorio.

Ejecución del cmdlet Set-AIPAuthentication

Abra Windows PowerShell con la opción Ejecutar como administrador.

En la sesión de PowerShell, cree una variable para almacenar las credenciales de la cuenta de usuario de Windows que se ejecutará de forma no interactiva. Por ejemplo, si ha creado una cuenta de servicio para el analizador:

$pscreds = Get-Credential "CONTOSO\srv-scanner"Se le pedirá la contraseña de esta cuenta.

Ejecute el cmdlet Set-AIPAuthentication, con el parámetro OnBeHalfOf y especifique como su valor la variable que creó.

Especifique también los valores de registro de la aplicación, el identificador de inquilino y el nombre de la cuenta de usuario delegada en Microsoft Entra ID. Por ejemplo:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

Parámetros comunes para cmdlets de PowerShell

Para obtener información sobre los parámetros comunes, consulte Acerca de los parámetros comunes.

Pasos siguientes

Para obtener ayuda de cmdlet cuando se encuentra en una sesión de PowerShell, escriba Get-Help <cmdlet name> -online. Por ejemplo:

Get-Help Set-AIPFileLabel -online

Para más información, vea:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de