Tutorial: Detección de servidores en instancias de GPC con Azure Migrate: Discovery and assessment

Como parte del recorrido de la migración a Azure, detectará los servidores para la valoración y la migración.

En este tutorial se muestra cómo detectar instancias de Amazon Web Services (AWS) con la herramienta Azure Migrate: Discovery and assessment, con un dispositivo ligero de Azure Migrate. El dispositivo se implementa como un servidor físico para detectar continuamente los metadatos de rendimiento y la máquina.

En este tutorial, aprenderá a:

- Configurar una cuenta de Azure.

- Preparar las instancias de AWS para la migración.

- Crear un proyecto.

- Configurar el dispositivo de Azure Migrate.

- Iniciar la detección continua.

Nota

Los tutoriales muestran la manera más rápida de probar un escenario y utilizar las opciones predeterminadas.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Requisitos previos

Antes de empezar este tutorial, compruebe que dispone de estos requisitos previos.

| Requisito | Detalles |

|---|---|

| Dispositivo | Necesita una máquina virtual EC2 en la que ejecutar el dispositivo de Azure Migrate. La máquina debe tener: - Windows Server 2019 o Windows Server 2022 instalado. - 16 GB de RAM, 8 vCPU, alrededor de 80 GB de almacenamiento en disco y un conmutador virtual externo. - Una dirección IP estática o dinámica, con acceso a Internet, ya sea directamente o mediante un proxy. |

| Instancias de Windows | Permita las conexiones entrantes en el puerto WinRM 5985 (HTTP) para la detección de instancias de Windows Server. |

| Instancias de Linux | Permita las conexiones entrantes en el puerto 22 (TCP) para la detección de servidores Linux. Las instancias deben usar bash como el shell predeterminado; de lo contrario, se producirá un error en la detección. |

Preparación de una cuenta de usuario de Azure

Para crear un proyecto y registrar el dispositivo de Azure Migrate, necesita una cuenta con:

- Permisos de nivel de colaborador o propietario en una suscripción de Azure.

- Permisos para registrar aplicaciones de Microsoft Entra.

Si acaba de crear una cuenta de Azure gratuita, es el propietario de la suscripción. Si no es el propietario, trabaje con él para asignar los permisos, como se indica a continuación:

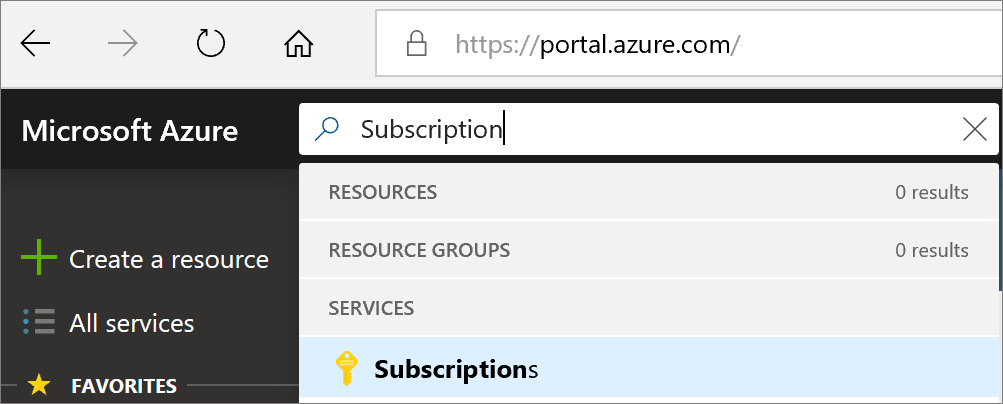

En Azure Portal, busque "suscripciones" y, en Servicios, seleccione Suscripciones.

En la página Suscripciones, seleccione la suscripción en la que quiere crear un proyecto.

Seleccione Access Control (IAM) .

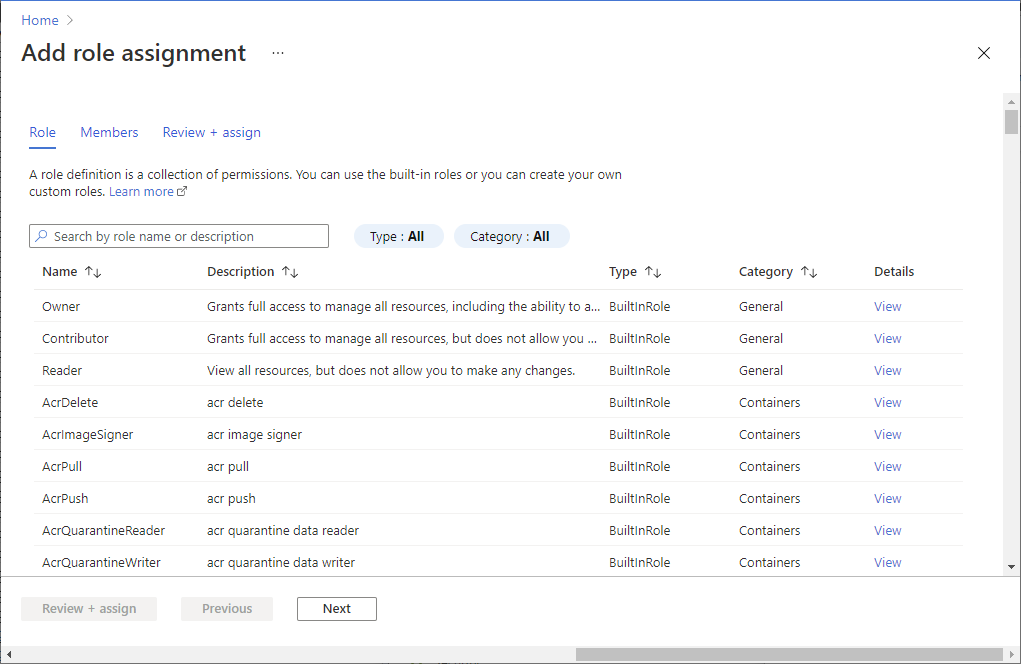

Seleccione Agregar>Agregar asignación de roles para abrir la página Agregar asignación de roles.

Asigne el siguiente rol. Para asignar roles, consulte Asignación de roles de Azure mediante Azure Portal.

Configuración Valor Role Colaborador o propietario Asignar acceso a Usuario Members azmigrateuser

Con el fin de registrar el dispositivo, la cuenta de Azure necesita permisos para registrar aplicaciones de Microsoft Entra.

En el portal, vaya a Microsoft Entra ID>Usuarios.

Solicite al administrador global o del inquilino que asigne el rol Desarrollador de aplicaciones a la cuenta para permitir que los usuarios registren aplicaciones de Microsoft Entra. Más información.

Preparación de las instancias de AWS

Configure una cuenta que el dispositivo pueda usar para acceder a las instancias de AWS.

- Con servidores Windows, configure una cuenta de usuario local en todos los servidores de Windows que quiera incluir en la detección. Agregue la cuenta de usuario a estos grupos: Usuarios de escritorio remoto, Usuarios de Monitor de rendimiento y Usuarios del registro de rendimiento.

- Con servidores Linux, necesita una cuenta raíz en los servidores Linux que quiera detectar. Para encontrar una alternativa, consulte las instrucciones de la matriz de compatibilidad.

- Azure Migrate usa la autenticación de contraseña al detectar instancias de AWS. Las instancias de AWS no admiten la autenticación de contraseña de forma predeterminada. Antes de poder detectar la instancia, debe habilitar la autenticación de contraseña.

- En el caso de servidores Windows, permita el puerto WinRM 5985 (HTTP). Esto permite las llamadas remotas de Instrumental de administración de Windows.

- Para servidores Linux:

- Inicie sesión en cada máquina Linux.

- Abra el archivo sshd_config: vi/etc/ssh/sshd_config

- En el archivo, busque la línea PasswordAuthentication y cambie el valor a yes (sí).

- Guarde el archivo y ciérrelo. Reinicie el servicio ssh.

- Si va a usar un usuario raíz para detectar las máquinas virtuales Linux, asegúrese de que se permite el inicio de sesión raíz en los servidores.

- Inicie sesión en cada máquina Linux.

- Abra el archivo sshd_config: vi/etc/ssh/sshd_config

- En el archivo, busque la línea PermitRootLogin y cambie el valor a yes (sí).

- Guarde el archivo y ciérrelo. Reinicie el servicio ssh.

Configuración de un proyecto

Configure un nuevo proyecto.

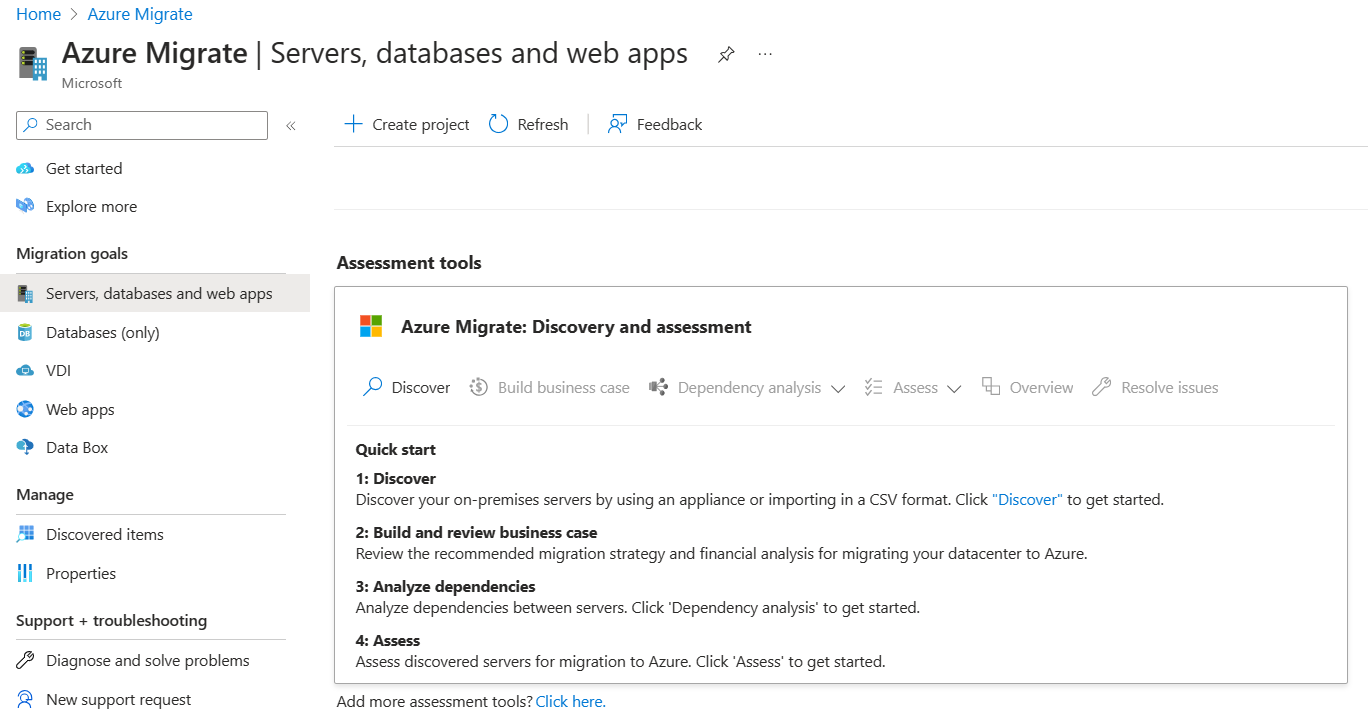

En Azure Portal >Todos los servicios, busque Azure Migrate.

En Servicios, seleccione Azure Migrate.

En Introducción, seleccione Crear proyecto.

En Crear proyecto, seleccione su suscripción y grupo de recursos de Azure. Cree un grupo de recursos si no tiene ninguno.

En Detalles del proyecto, especifique el nombre del proyecto y la región geográfica en la que quiere crearlo. Revise las zonas geográficas admitidas para nubes públicas y nubes gubernamentales.

Seleccione Crear.

Espere unos minutos a que se implemente el proyecto. La herramienta Azure Migrate Discovery and assessment se agrega de forma predeterminada al nuevo proyecto.

Nota:

Si ya ha creado un proyecto, puede usarlo para registrar dispositivos adicionales con el fin de detectar y evaluar un número mayor de servidores. Más información.

Configuración del dispositivo

El dispositivo de Azure Migrate es un dispositivo ligero que usa Azure Migrate: Discovery and assessment para hacer lo siguiente:

- Descubrir servidores locales.

- Enviar metadatos y datos de rendimiento de los servidores detectados a Azure Migrate: Detección y evaluación.

Más información sobre el dispositivo de Azure Migrate.

Para configurar el dispositivo:

- Proporcione un nombre de dispositivo y genere una clave de proyecto en el portal.

- Descargue un archivo comprimido con el script del instalador de Azure Migrate desde Azure Portal.

- Extraiga el contenido del archivo comprimido. Inicie la consola de PowerShell con privilegios administrativos.

- Ejecute el script de PowerShell para iniciar la aplicación web del dispositivo.

- Configure el dispositivo por primera vez y regístrelo en el proyecto mediante la clave del proyecto.

1. Generación de la clave del proyecto

- En Objetivos de migración>Servidores, bases de datos y aplicaciones web>Azure Migrate: Discovery and assessment, seleccione Detectar.

- En Discover Servers>Are your servers virtualized? (Detectar servidores > ¿Están virtualizados sus servidores?), seleccione Physical or other (AWS, GCP, Xen, etc.) [Físicos u otros (AWS, GCP, Xen, etc.)].

- En 1: Generar la clave del proyecto, proporcione un nombre para el dispositivo de Azure Migrate que configurará para la detección de los servidores virtuales o físicos de GCP. Este nombre debe ser alfanumérico y no puede tener más de 14 caracteres.

- Seleccione Generar clave para iniciar la creación de los recursos de Azure necesarios. No cierre la página Detectar servidores durante la creación de los recursos.

- Después de la creación correcta de los recursos de Azure, se genera una clave de proyecto.

- Copie la clave, ya que la necesitará para completar el registro del dispositivo durante su configuración.

2. Descarga del script del instalador

En 2: Download Azure Migrate appliance (2: Descargar el dispositivo de Azure Migrate), seleccione Descargar.

Comprobación de la seguridad

Compruebe que el archivo comprimido es seguro, antes de implementarlo.

- En la máquina en la que descargó el archivo, abra una ventana de comandos de administrador.

- Ejecute el siguiente comando para generar el código hash para el archivo ZIP:

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]- Ejemplo de uso para la nube pública:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-Public.zip SHA256 - Ejemplo de uso para la nube gubernamental:

C:\>CertUtil -HashFile C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-USGov.zip SHA256

- Compruebe las versiones más recientes del dispositivo y los valores hash:

Para la nube pública:

Escenario Descargar* Valor del código hash Físico (85 MB) La versión más reciente a551f3552fee62ca5c7ea11648960a09a89d226659febd26314e222a37c7d857 Para Azure Government:

Escenario Descargar* Valor del código hash Físico (85 MB) La versión más reciente a551f3552fee62ca5c7ea11648960a09a89d226659febd26314e222a37c7d857

3. Ejecución del script del instalador de Azure Migrate

El script del instalador hace lo siguiente:

- Instala los agentes y una aplicación web para la detección y evaluación de los servidores físicos.

- Instala los roles de Windows, incluido el servicio de activación de Windows, IIS y PowerShell ISE.

- Descarga e instala un módulo de reescritura de IIS.

- Actualiza una clave del registro (HKLM) con detalles de configuración persistentes para Azure Migrate.

- Crea los siguientes archivos en la ruta de acceso:

- Archivos de configuración:%Programdata%\Microsoft Azure\Config

- Archivos de registro:%Programdata%\Microsoft Azure\Logs

Ejecute el script como se indica a continuación:

Extraiga el archivo comprimido en la carpeta del servidor que hospedará el dispositivo. No ejecute el script en una máquina en un dispositivo de Azure Migrate existente.

Inicie PowerShell en el servidor anterior con privilegios administrativos (elevados).

Cambie el directorio de PowerShell a la carpeta en la que se ha extraído el contenido del archivo comprimido descargado.

Ejecute el script denominado AzureMigrateInstaller.ps1 ejecutando el comando siguiente:

Para la nube pública:

PS C:\Users\administrator\Desktop\AzureMigrateInstaller-Server-Public> .\AzureMigrateInstaller.ps1Para Azure Government:

PS C:\Users\Administrators\Desktop\AzureMigrateInstaller-Server-USGov>.\AzureMigrateInstaller.ps1El script iniciará la aplicación web del dispositivo cuando finalice correctamente.

En caso de que surja algún problema, puede acceder a los registros de script en C:\ProgramData\Microsoft Azure\Logs\AzureMigrateScenarioInstaller_Timestamp.log para solucionarlo.

Comprobación de que el dispositivo puede acceder a Azure

Asegúrese de que el dispositivo pueda conectarse a las direcciones URL de Azure para las nubes públicas y gubernamentales.

4. Configuración del dispositivo

Configure el dispositivo por primera vez.

Abra un explorador en cualquier máquina que pueda conectarse al dispositivo y abra la dirección URL de la aplicación web del dispositivo: https://nombre o dirección IP del dispositivo: 44368.

También puede abrir la aplicación desde el escritorio, para lo que debe seleccionar el acceso directo de la aplicación.

Acepte los términos de licencia y lea la información de terceros.

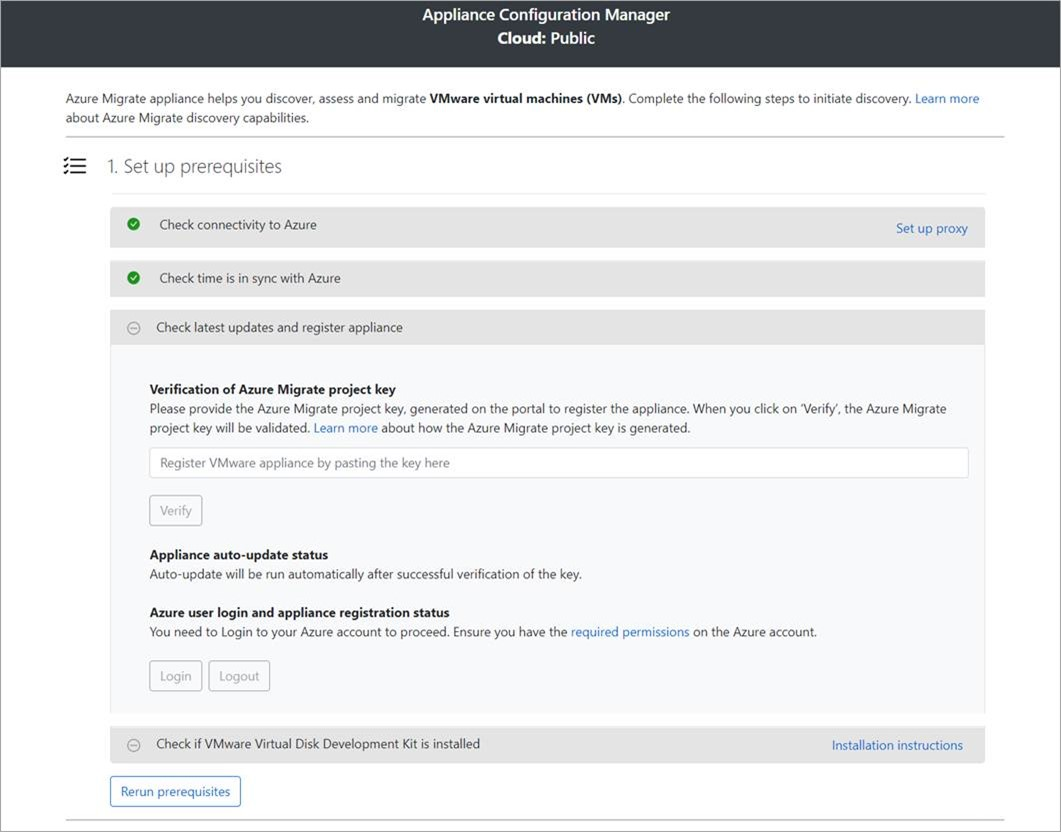

Configuración de los requisitos previos y registro del dispositivo

En el administrador de configuración, seleccione Set up prerequisites (Configurar los requisitos previos) y, a continuación, complete estos pasos:

Conectividad: el dispositivo comprueba que el servidor tenga acceso a Internet. Si el servidor usa un proxy:

Seleccione Setup proxy (Configurar proxy) para especificar la dirección del proxy (con el formato

http://ProxyIPAddressohttp://ProxyFQDN, donde FQDN hace referencia a un nombre de dominio completo) y el puerto de escucha.Escriba las credenciales si el proxy requiere autenticación.

Si ha agregado detalles del proxy o ha deshabilitado el proxy o la autenticación, seleccione Save (Guardar) para desencadenar la conectividad y comprobar de nuevo la conectividad.

Solo se admite un proxy HTTP.

Sincronización de hora: para que la detección funcione correctamente, compruebe que la hora del dispositivo esté sincronizada con la hora de Internet.

Instalación de actualizaciones y registro del dispositivo: para ejecutar la actualización automática y registrar el dispositivo, siga estos pasos:

Nota

Se trata de una nueva experiencia de usuario en el dispositivo de Azure Migrate, que solo está disponible si ha configurado un dispositivo con el script OVA o instalador más reciente descargado desde el portal. Los dispositivos que ya se han registrado seguirán viendo la versión anterior de la experiencia del usuario y seguirán funcionando sin problemas.

Para que el dispositivo ejecute la actualización automática, pegue la clave del proyecto que copió del portal. Si no tiene la clave, vaya a Azure Migrate: Discovery and assessment>Información general>Administrar dispositivos existentes. Seleccione el nombre del dispositivo que proporcionó al generar la clave del proyecto y, a continuación, copie la clave que se muestra.

El dispositivo comprobará la clave e iniciará el servicio de actualización automática, que actualiza todos los servicios del dispositivo a sus versiones más recientes. Una vez que la actualización automática se haya ejecutado, puede seleccionar Ver servicios del dispositivo para ver el estado y las versiones de los servicios que se ejecutan en el servidor del dispositivo.

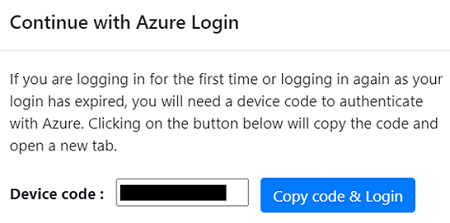

Para registrar el dispositivo, debe seleccionar Inicio de sesión. En Continuar con el inicio de sesión de Azure, seleccione Copiar código e iniciar sesión para copiar el código del dispositivo (debe tener un código de dispositivo para autenticarse con Azure) y abrir una petición de inicio de sesión de Azure en una nueva pestaña del explorador. Asegúrese de que ha deshabilitado el bloqueador de elementos emergentes en el explorador para ver la petición.

En una nueva pestaña del explorador, pegue el código del dispositivo e inicie sesión con su nombre de usuario y contraseña de Azure. No se admite el inicio de sesión con un PIN.

Nota:

En caso de que cierre accidentalmente la pestaña de inicio de sesión sin iniciar sesión, actualice la pestaña del explorador del administrador de configuración del dispositivo para mostrar el código del dispositivo y el botón copiar código e iniciar sesión.

Después de iniciar sesión correctamente, vuelva a la pestaña del explorador en la que se muestra el administrador de configuración del dispositivo. Si la cuenta de usuario de Azure que usó para iniciar sesión tiene los permisos necesarios para los recursos de Azure que se crearon durante la generación de la clave, se inicia el registro del dispositivo.

Una vez que el dispositivo se ha registrado correctamente, seleccione View details (Ver detalles) para ver los detalles de registro.

Puede volver a ejecutar los requisitos previos en cualquier momento durante la configuración del dispositivo para comprobar si el dispositivo cumple todos los requisitos previos.

Inicio de detección continua

Ahora, conecte desde el dispositivo a los servidores físicos que se van a detectar e inicie la detección.

En Paso 1: Proporcionar credenciales para la detección de servidores físicos o virtuales de Windows y Linux, seleccione Agregar credenciales.

En el caso de Windows Server, seleccione el tipo de origen Windows Server, especifique un nombre descriptivo para las credenciales, agregue el nombre de usuario y la contraseña. Seleccione Guardar.

Si usa la autenticación basada en contraseña para el servidor Linux, seleccione el tipo de origen Servidor Linux (basado en contraseña) , especifique un nombre descriptivo para las credenciales y agregue el nombre de usuario y la contraseña. Seleccione Guardar.

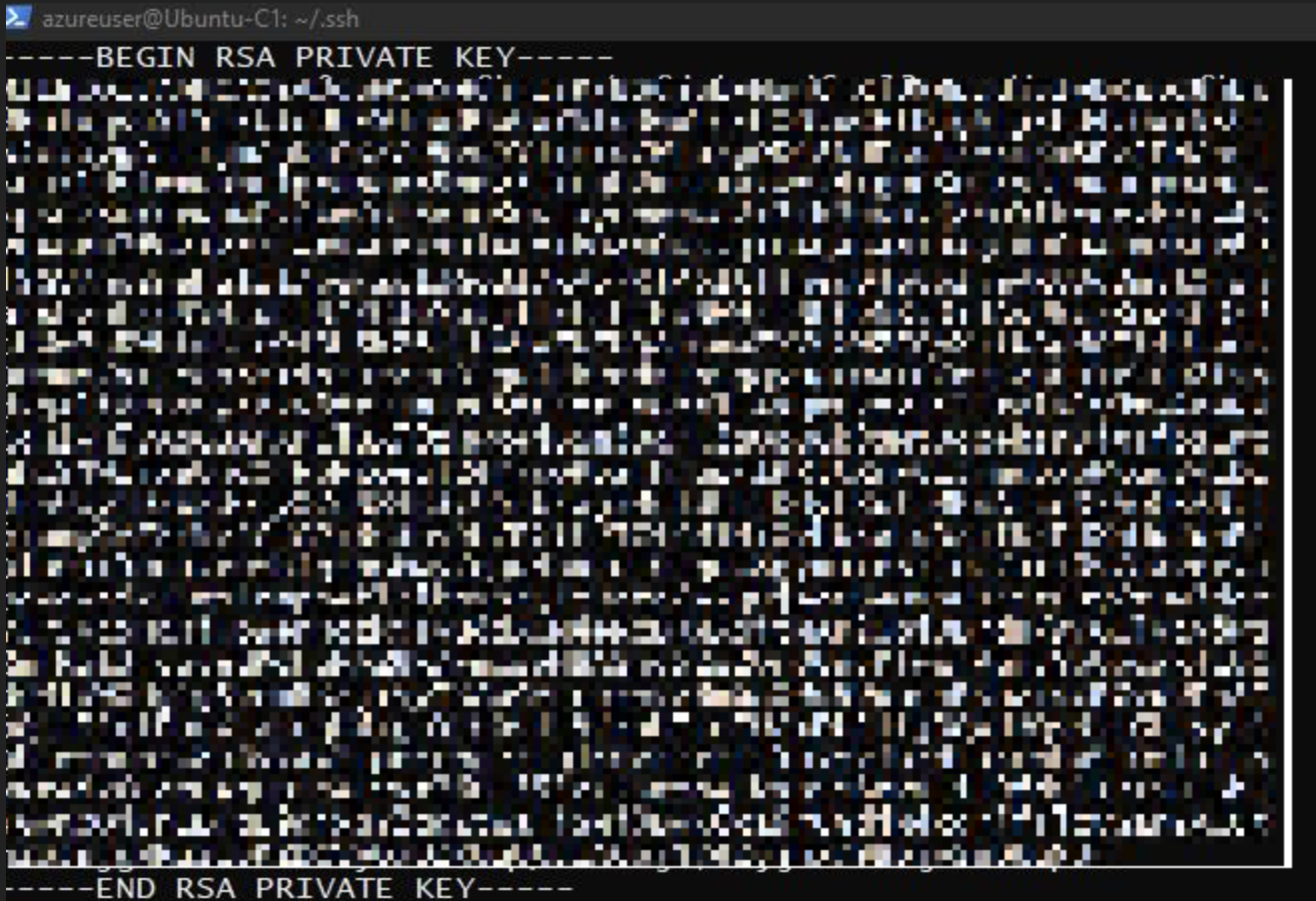

Si usa la autenticación basada en clave SSH para el servidor Linux, puede seleccionar el tipo de origen Servidor Linux (basado en clave SSH) , especifique un nombre descriptivo para las credenciales, agregue el nombre de usuario. busque el archivo de clave privada SSH y selecciónela. Seleccione Guardar.

- Azure Migrate admite la clave privada SSH generada por el comando ssh-keygen mediante los algoritmos RSA, DSA, ECDSA y ed25519.

- Actualmente, Azure Migrate no admite la clave SSH basada en frase de contraseña. Use una clave SSH sin frase de contraseña.

- Actualmente, Azure Migrate no admite el archivo de clave privada SSH generado por PuTTy.

- Azure Migrate admite el formato OpenSSH del archivo de clave privada SSH, como se muestra a continuación:

Si quiere agregar varias credenciales a la vez, seleccione Agregar más para guardar y agregar más credenciales. Se admiten varias credenciales para la detección de servidores físicos.

Nota

De forma predeterminada, las credenciales se usarán para recopilar datos sobre las aplicaciones, roles y características instaladas, y también para recopilar datos de dependencia de servidores Windows y Linux, a menos que deshabilite el control deslizante para no realizar estas características (como se indica en el último paso).

En Paso 2: Proporcionar los detalles del servidor físico o virtual, seleccione Add discovery source (Agregar origen de detección) para especificar la dirección IP o el nombre de dominio completo del servidor y el nombre descriptivo de las credenciales para conectarse al servidor.

Puede Agregar un solo elemento cada vez o Agregar varios elementos de una sola vez. También hay una opción para proporcionar los detalles del servidor a través de Importar CSV.

- Si elige la opción de Add single item (Agregar un solo elemento), elija el tipo de sistema operativo, especifique el nombre descriptivo de las credenciales, agregue la dirección IP o el nombre de dominio completo del servidor y seleccione Guardar.

- Si elige Agregar varios elementos, puede agregar varios registros a la vez mediante la especificación de la dirección IP o el FQDN del servidor con el nombre descriptivo de las credenciales en el cuadro de texto. Compruebe los registros agregados y seleccione Guardar.

- Si elige Importar CSV(opción seleccionada de manera predeterminada), puede descargar un archivo de plantilla CSV, rellenar el archivo con la dirección IP o el FQDN del servidor y el nombre descriptivo de las credenciales. Después, importe el archivo en el dispositivo, compruebe los registros del archivo y seleccione Guardar.

Al seleccionar Guardar, el dispositivo intentará validar la conexión a los servidores agregados y mostrará el estado de validación en la tabla en cada servidor.

- Si se produce un error de validación para un servidor, seleccione Error de validación en la columna Estado de la tabla para revisar el error. Corrija el problema y vuelva a validar.

- Para quitar un servidor, seleccione Eliminar.

Puede volver a validar la conectividad a los servidores en cualquier momento antes de iniciar la detección.

Antes de iniciar la detección, puede deshabilitar el control deslizante para no realizar el inventario de software y el análisis de dependencias sin agente en los servidores agregados. Puede cambiar esta opción en cualquier momento.

Para realizar la detección de instancias y bases de datos de SQL Server, puede agregar credenciales adicionales (dominio de Windows o no dominio, credenciales de autenticación de SQL) y el dispositivo intentará asignar automáticamente las credenciales a los servidores SQL Server. Si agrega credenciales de dominio, el dispositivo autenticará las credenciales en Active Directory del dominio para evitar que las cuentas de usuario se bloqueen. Para comprobar la validación de las credenciales de dominio, siga estos pasos:

- En el administrador de configuración, en la tabla de credenciales, consulte el Estado de validación de las credenciales de dominio. Solo se validan las credenciales de dominio.

- Si se produce un error en la validación, puede seleccionar el estado con errores para ver el error de validación. Corrija el problema y, a continuación, seleccione Revalidate credentials (Revalidar credenciales) para volver a intentar la validación de las credenciales.

Iniciar detección

Seleccione Iniciar detección para dar comienzo a la detección de los servidores validados correctamente. Una vez que la detección se ha iniciado correctamente, puede comprobar el estado de detección en cada servidor de la tabla.

Funcionamiento de la detección

La detección de 100 servidores y sus metadatos tarda aproximadamente 2 minutos en completarse para aparecer en Azure Portal.

El inventario de software (la detección de las aplicaciones instaladas) se inicia automáticamente una vez que se haya completado la detección de servidores.

El inventario de software identifica las instancias de SQL Server que se ejecutan en los servidores. Con la información que recopila, el dispositivo intenta conectarse a las instancias de SQL Server mediante las credenciales de autenticación de Windows o las credenciales de autenticación de SQL Server proporcionadas en el dispositivo. A continuación, recopila datos de las bases de datos de SQL Server y sus propiedades. La detección de SQL Server se realiza una vez cada 24 horas. Para detectar bases de datos e instancias de SQL Server, la cuenta de Windows o SQL Server deberá ser miembro del rol de servidor sysadmin o tener estos permisos para cada instancia de SQL Server.

El dispositivo solo se puede conectar a aquellas instancias de SQL Server cuya red tenga en el campo de visión, mientras que el inventario de software por sí mismo puede no necesitar tener la red en el campo de visión.

El tiempo empleado en detectar las aplicaciones instaladas depende del número de servidores detectados. Para 500 servidores, el inventario detectado tarda aproximadamente una hora en aparecer en el proyecto de Azure Migrate en el portal.

Durante el inventario de software, las credenciales de servidor agregadas se iteran en los servidores y se validan para realizar el análisis de dependencias sin agente. Una vez completada la detección de servidores, puede habilitar desde el portal el análisis de dependencias sin agente en los servidores. Solo se pueden seleccionar los servidores en los que la validación se realiza correctamente para habilitar el análisis de dependencias sin agente.

Los datos de las instancias y bases de datos de SQL Server comienzan a aparecer en el portal en un plazo de 24 horas después de iniciar la detección.

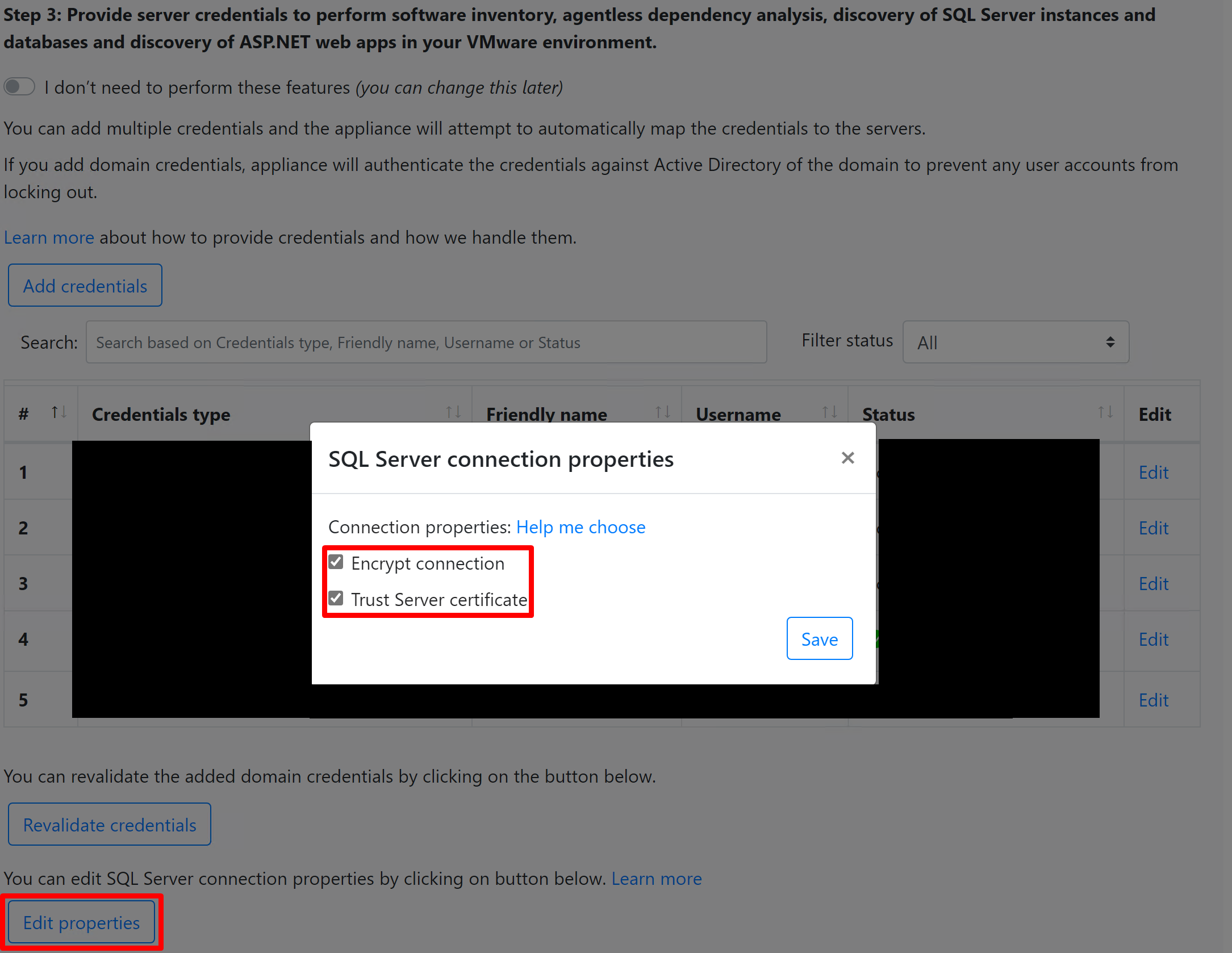

De manera predeterminada, Azure Migrate usa la manera más segura de conectarse a las instancias de SQL; es decir, Azure Migrate cifra la comunicación entre el dispositivo de Azure Migrate y las instancias de SQL Server de origen estableciendo la propiedad TrustServerCertificate en

true. Además, la capa de transporte usa SSL para cifrar el canal y omitir la cadena de certificados para validar la confianza. Por lo tanto, el servidor del dispositivo se debe configurar para confiar en la entidad de certificación raíz del certificado. Sin embargo, puede modificar la configuración de conexión; para ello, seleccione Edit SQL Server connection properties (Editar las propiedades de conexión de SQL Server) en el dispositivo. Descubra más para saber lo que elegir.

Comprobación de los servidores en el portal

Una vez finalizada la detección, puede verificar que los servidores aparezcan en el portal.

- Abra el panel de Azure Migrate.

- En la página Servers, databases and web apps (Servidores, bases de datos y aplicaciones web)>Azure Migrate: Discovery and assessment (Azure Migrate: detección y valoración), seleccione el icono que muestra el número de servidores detectados.

Pasos siguientes

- Valoración de los servidores físicos para la migración a máquinas virtuales de Azure.

- Revise los datos que el dispositivo recopila durante la detección.