Administración de la autenticación multifactor (MFA) en las suscripciones

Si solo usa contraseñas para autenticar a los usuarios, está dejando un vector de ataque abierto. Los usuarios suelen usar contraseñas no seguras o reutilizarlas para varios servicios. Con MFA habilitada, las cuentas son más seguras y los usuarios aún podrán autenticarse en casi cualquier aplicación con inicio de sesión único (SSO).

Hay varias maneras de habilitar MFA para los usuarios de Microsoft Entra en función de las licencias que posee la organización. En esta página se proporcionan los detalles de cada uno en el contexto de Microsoft Defender for Cloud.

MFA y Microsoft Defender for Cloud

Defender for Cloud coloca un valor alto en MFA. El control de seguridad que más contribuye a la puntuación de seguridad es Habilitar MFA.

Las recomendaciones del control Habilitar MFA garantizan que se cumplen los procedimientos recomendados para los usuarios de las suscripciones:

- Deben estar habilitadas para MFA las cuentas con permisos de propietario de los recursos de Azure.

- Deben estar habilitadas para MFA las cuentas con permisos de escritura de los recursos de Azure.

- Deben estar habilitadas para MFA las cuentas con permisos de lectura de los recursos de Azure.

Hay tres maneras de habilitar MFA y cumplir con las dos recomendaciones de Defender for Cloud: Valores predeterminados de seguridad, asignación por usuario y directiva de acceso condicional (CA).

Opción gratuita: valores predeterminados de seguridad

Si usa la edición gratuita de Microsoft Entra ID, debe usar los valores predeterminados de seguridad para habilitar la autenticación multifactor en el inquilino.

MFA para clientes de Microsoft 365 Empresa, E3 o E5

Los clientes con Microsoft 365 pueden usar una asignación por usuario. En este escenario, la autenticación multifactor de Microsoft Entra está habilitada o deshabilitada para todos los usuarios, para todos los eventos de inicio de sesión. No hay ninguna posibilidad de habilitar la autenticación multifactor para un subconjunto de usuarios, o en determinados escenarios y la administración se realiza a través del portal de Office 365.

MFA para clientes de Microsoft Entra ID P1 o P2

Para obtener una experiencia de usuario mejorada, actualice a Microsoft Entra ID P1 o P2 para las opciones de la directiva de acceso condicional (CA). Para configurar una directiva de CA, necesita permisos de inquilino de Microsoft Entra.

La directiva de CA debe:

Aplicar MFA

Incluir el id. de la aplicación de administración de Microsoft Azure (797f4846-ba00-4fd7-ba43-dac1f8f63013) o todas las aplicaciones

No excluir el id. de la aplicación de administración de Microsoft Azure

Los clientes de Microsoft Entra ID P1 pueden usar la CA de Microsoft Entra para solicitar a los usuarios la autenticación multifactor durante determinados escenarios o eventos para ajustarse a sus requisitos empresariales. Otras licencias que incluyen esta funcionalidad son: Enterprise Mobility + Security E3, Microsoft 365 F1 y Microsoft 365 E3.

Microsoft Entra ID P2 proporciona las características de seguridad más sólidas y una experiencia de usuario mejorada. Esta licencia agrega acceso condicional basado en riesgos a las características de Microsoft Entra ID P1. La CA basada en riesgos se adapta a los patrones de los usuarios y minimiza las solicitudes de autenticación multifactor. Otras licencias que incluyen esta funcionalidad son Enterprise Mobility + Security E5 y Microsoft 365 E5.

Obtenga más información en la documentación sobre el acceso condicional Azure.

Identificación de cuentas sin autenticación multifactor (MFA) habilitada

Puede ver la lista de cuentas de usuario sin MFA habilitada en la página de detalles de recomendaciones de Defender for Cloud o mediante Azure Resource Graph.

Visualización de las cuentas sin MFA habilitado en Azure Portal

En la página de detalles de la recomendación, seleccione una suscripción de la lista Recursos con estado incorrecto, o bien seleccione Tomar medidas y se mostrará la lista.

Visualización de las cuentas sin MFA habilitado mediante Azure Resource Graph

Para ver qué cuentas no tienen MFA habilitado, use la siguiente consulta de Azure Resource Graph. La consulta devuelve todos los recursos (cuentas) incorrectos de la recomendación "Las cuentas con permisos de propietario en los recursos de Azure deben tener MFA habilitado".

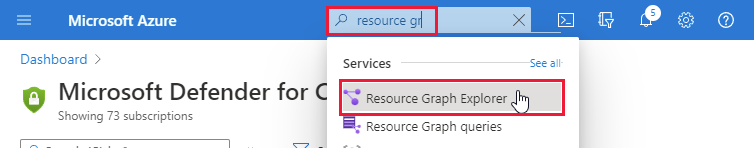

Abra Azure Resource Graph Explorer.

Escriba la siguiente consulta y seleccione Ejecutar consulta.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdLa propiedad

additionalDatarevela la lista de identificadores de objeto de cuenta para las cuentas que no tienen MFA aplicado.Nota:

La columna "Account ObjectIDs" contiene la lista de identificadores de objeto de cuenta para las cuentas que no tienen MFA aplicada por recomendación.

Sugerencia

Como alternativa, puede usar el método Assessments - Get de la API de REST de Defender for Cloud.

Limitaciones

- Todavía no se admite la característica de acceso condicional para aplicar MFA en usuarios o inquilinos externos.

- La directiva de acceso condicional aplicada a los roles de Microsoft Entra (como todos los administradores globales, usuarios externos, dominio externo, etc.) aún no se admite.

- Las soluciones de MFA externas, como Okta, Ping, Duo y mucho más, no se admiten en las recomendaciones de MFA de identidad.

Pasos siguientes

Para más información sobre las recomendaciones que se aplican a otros tipos de recursos de Azure, consulte los siguientes artículos:

- Protección de la red en Microsoft Defender for Cloud

- Consulte las preguntas más frecuentes sobre MFA.