Plano técnico de seguridad y cumplimiento de Azure: aplicación web IaaS para FedRAMP

Información general

Federal Risk and Authorization Management Program (FedRAMP) es un programa a nivel del gobierno de los Estados Unidos que proporciona un enfoque estandarizado para la evaluación de la seguridad, la concesión de autorizaciones y la supervisión continua de servicios y productos en la nube. Azure Security and Compliance Blueprint Automation proporciona instrucciones para poder implementar un entorno de infraestructura como servicio (IaaS) compatible con FedRAMP y que sea adecuado para una aplicación web simple accesible desde Internet. Esta solución automatiza la implementación y la configuración de recursos de Azure para una arquitectura de referencia común, la cual muestra las formas en que los clientes pueden cumplir los requisitos específicos de seguridad y cumplimiento y sirve como base para que los clientes creen y configuren sus propias soluciones en Azure. La solución implementa un subconjunto de controles de la línea de base de FedRAMP High basada en NIST SP 800-53. Para más información sobre los requisitos de FedRAMP y esta solución, consulte la documentación de cumplimiento.

Nota

Esta solución se implementa en Azure Government.

Azure Security and Compliance Blueprint Automation implementa automáticamente una arquitectura de referencia de aplicación web de IaaS con controles de seguridad configurados previamente para ayudar a los clientes a cumplir con los requisitos de FedRAMP. La solución consta de plantillas de Azure Resource Manager y scripts de PowerShell que guían la configuración y la implementación de recursos.

Esta arquitectura está diseñada para servir como base para que los clientes puedan ajustarse a sus requisitos específicos y no debe usarse tal cual en un entorno de producción. Implementar una aplicación sin modificar en este entorno no es suficiente para satisfacer por completo los requisitos de la línea de base de FedRAMP High. Tenga en cuenta lo siguiente:

- Esta arquitectura fundamental proporciona una línea de base para que los clientes puedan usar Azure de forma que sea compatible con FedRAMP.

- Los clientes tienen la responsabilidad de realizar las evaluaciones de seguridad y cumplimiento adecuadas de cualquier solución integrada mediante esta arquitectura, ya que los requisitos pueden variar en función de las características de implementación de cada cliente.

Para obtener información general de cómo funciona esta solución, vea este vídeo en el que se explica y demuestra cómo realizar la implementación.

Haga clic aquí para ver las instrucciones de implementación.

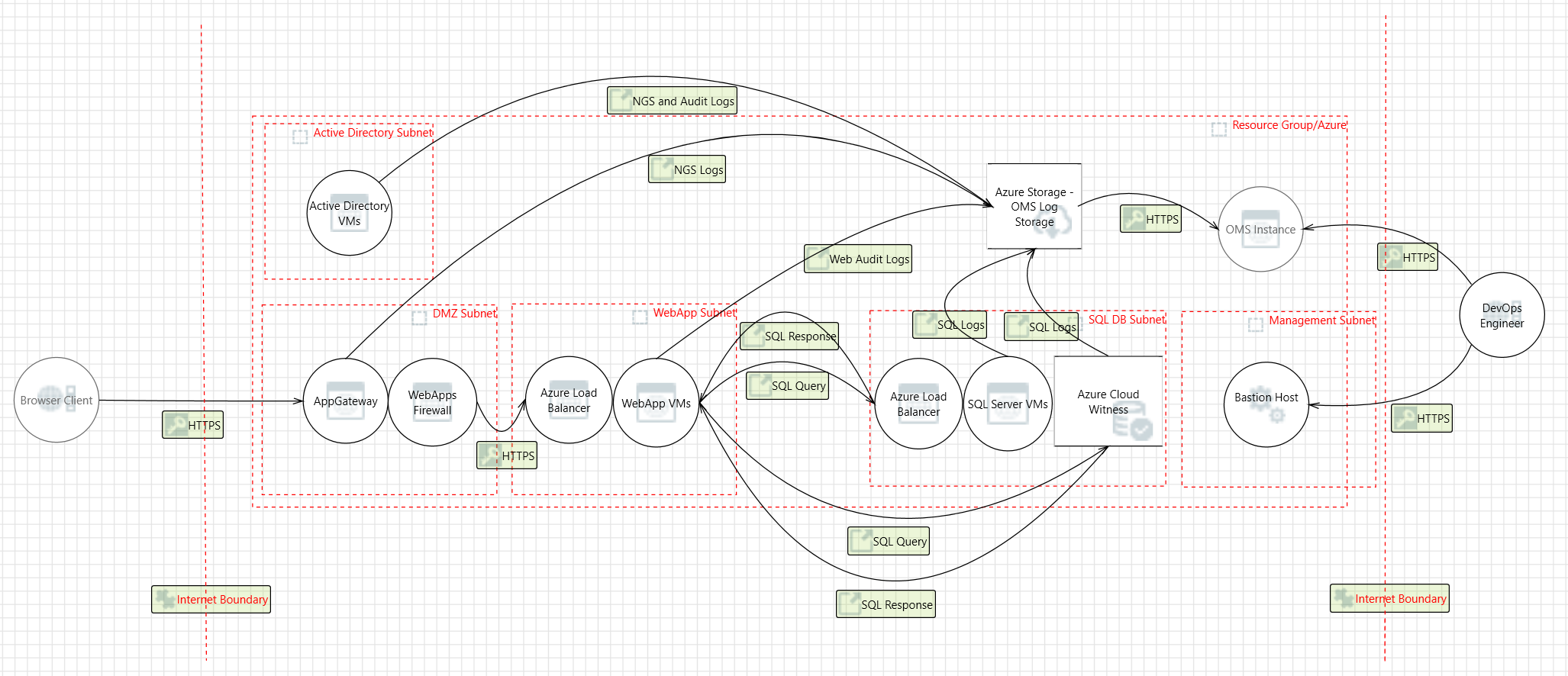

Componentes y diagrama de la arquitectura

Esta solución implementa una arquitectura de referencia para una aplicación web de IaaS con un back-end de SQL Server. La arquitectura incluye un nivel de web, un nivel de datos, infraestructura de Active Directory, Application Gateway y Load Balancer. Las máquinas virtuales implementadas en los niveles de web y de datos se configuran en un conjunto de disponibilidad y las instancias de SQL Server se configuran en un grupo de disponibilidad AlwaysOn de alta disponibilidad. Las máquinas virtuales están unidas a un dominio y las directivas de grupo de Active Directory se usan para aplicar configuraciones de seguridad y cumplimiento a nivel del sistema operativo. Un host de tipo bastión proporciona una conexión segura para que los administradores accedan a los recursos implementados. Azure recomienda configurar una conexión VPN o de Azure ExpressRoute para la administración y la importación de datos de en la subred de la arquitectura de referencia.

: diagrama de

: diagrama de

Esta solución usa los siguientes servicios de Azure. Los detalles de la arquitectura de implementación se encuentran en la sección arquitectura de implementación .

- Azure Virtual Machines

- (1) host de tipo bastión (Windows Server 2016 Datacenter)

- (2) Controlador de dominio de Active Directory (Windows Server 2016 Datacenter)

- (2) nodo de clúster de SQL Server (SQL Server 2017 en Windows Server 2016)

- (2) Web/IIS (Windows Server 2016 Datacenter)

- Conjuntos de disponibilidad

- (1) Controladores de dominio de Active Directory

- (1) nodos de clúster de SQL

- (1) Web/IIS

- Azure Virtual Network

- (1) /16 redes virtuales

- (5) /24 subredes

- Las configuraciones de DNS están establecidas en ambos controladores de dominio

- Azure Load Balancer

- Azure Application Gateway

- (1) Habilitado para Application Gateway de WAF

- modo de firewall: prevención

- conjunto de reglas: OWASP 3.0

- agente de escucha: puerto 443

- (1) Habilitado para Application Gateway de WAF

- Azure Storage

- (7) Cuentas de almacenamiento con redundancia geográfica

- Testigo de Azure Cloud

- Almacén de Recovery Services

- Azure Key Vault

- Azure Active Directory (Azure AD)

- Azure Resource Manager

- Azure Monitor (registros)

Arquitectura de implementación

En la siguiente sección se detallan los elementos de desarrollo e implementación.

Host de tipo bastión: el host de tipo bastión es el único punto de entrada que proporciona una conexión segura para que los administradores accedan a los recursos implementados. El NSG del host de tipo bastión solo permite conexiones en el puerto TCP 3389 para RDP. Los clientes pueden seguir configurando el host de tipo bastión para cumplir con los requisitos de protección del sistema de la organización.

Virtual network

La arquitectura define una red virtual privada con un espacio de direcciones de 10.200.0.0/16.

Grupos de seguridad de red: esta solución implementa los recursos en una arquitectura con una subred web independiente, la subred de la base de datos, la subred de Active Directory y la subred de administración dentro de una red virtual. Las subredes se separan de forma lógica mediante las reglas del grupo de seguridad de red aplicadas a las subredes individuales para restringir el tráfico entre subredes unicamente según sea necesario para la funcionalidad de administración y del sistema.

Consulte la configuración de los grupos de seguridad de red implementados con esta solución. Los clientes pueden configurar grupos de seguridad de red mediante la edición del archivo anterior usando esta documentación como guía.

Cada una de las subredes tiene un grupo de seguridad de red dedicado (NSG):

- 1 NSG para Application Gateway (LBNSG)

- 1 NSG para host de tipo bastión (MGTNSG)

- 1 NSG para los controladores de dominio principal y de copia de seguridad (ADNSG)

- 1 NSG para servidores SQL Server (SQLNSG)

- 1 NSG para el nivel de web (WEBNSG)

Subredes: asegúrese de que cada subred esté asociada a su grupo de seguridad de red correspondiente.

Datos en reposo

La arquitectura protege los datos en reposo mediante varias medidas de cifrado.

Azure Storage: para cumplir con los requisitos de cifrado de los datos en reposo, todas las cuentas de almacenamiento usan Storage Service Encryption.

SQL Server: SQL Server está configurado para usar Cifrado de datos transparente (TDE) que realiza el cifrado y descifrado de archivos de datos y de registro en tiempo real para proteger la información en reposo. TDE garantiza que los datos almacenados no hayan estado sujetos a un acceso no autorizado.

Los clientes también pueden configurar las medidas de seguridad de SQL Server siguientes:

- La autenticación y autorización de AD permite la administración de identidades de usuarios de bases de datos y otros servicios de Microsoft en una ubicación central.

- La auditoría de bases de datos SQL realiza un seguimiento de eventos de bases de datos y los escribe en un registro de auditoría de una cuenta de almacenamiento de Azure.

- Las reglas de firewall impiden el acceso a los servidores de bases de datos hasta que se otorgan los permisos adecuados. Asimismo, otorgan acceso a las bases de datos según la dirección IP de origen de cada solicitud.

- La detección de amenazas de SQL permite detectar y responder ante posibles amenazas a medida que se producen, mediante el envío de alertas de seguridad para actividades sospechosas en la base de datos, posibles puntos vulnerables, ataques por inyección de código SQL y patrones anómalos de acceso a la base de datos.

- Always Encrypted columnas garantizan que los datos confidenciales nunca aparezcan como texto no cifrado dentro del sistema de base de datos. Después de habilitar el cifrado de datos, solo las aplicaciones cliente o los servidores de aplicaciones con acceso a las claves pueden acceder a los datos de texto no cifrado.

- El enmascaramiento de los datos dinámicos de SQL Database puede realizarse después de la implementación de la arquitectura de referencia. Los clientes deberán ajustar la configuración del enmascaramiento de los datos dinámicos para ajustarse al esquema de la base de datos.

Azure Disk Encryption: Azure Disk Encryption se usa para los discos cifrados de máquinas virtuales de IaaS de Windows. Azure Disk Encryption aprovecha la función de BitLocker de Windows para proporcionar el cifrado del volumen de discos de datos y sistema operativo. La solución se integra con Azure Key Vault para ayudarle a controlar y administrar las claves de cifrado del disco.

Administración de identidades

Las siguientes tecnologías proporcionan funcionalidades de administración de identidad en el entorno de Azure:

- Azure Active Directory (Azure AD) es el servicio de administración de identidades y directorios basado en la nube multiinquilino de Microsoft.

- La autenticación para una aplicación web implementada por el cliente puede realizarse mediante Azure AD. Para obtener más información, consulte Integración de aplicaciones con Azure Active Directory.

- El control de acceso basado en rol de Azure (RBAC) permite administrar al detalle el control de acceso de Azure. El acceso a la suscripción se limita al administrador de la suscripción y el acceso a los recursos se puede limitar según el rol de usuario.

- Una instancia implementada de Active Directory de IaaS proporciona administración de identidades en el nivel de sistema operativo para máquinas virtuales implementadas de IaaS.

Seguridad

Administración de secretos: la solución utiliza Azure Key Vault para la administración de claves y secretos. Azure Key Vault ayuda a proteger claves criptográficas y secretos usados por servicios y aplicaciones en la nube. Azure Key Vault ayuda a administrar los secretos y las claves de cifrado del disco de la máquina virtual de IaaS para esta arquitectura de referencia.

Administración de revisiones: las máquinas virtuales Windows que implementó esta instancia de Azure Security and Compliance Blueprint Automation se configuran de forma predeterminada para recibir actualizaciones automáticas del servicio Windows Update. Esta solución también implementa la solución Azure Automation mediante la cual se pueden crear implementaciones de actualizaciones para implementar revisiones en servidores Windows cuando sea necesario.

Protección contra malware: Microsoft Antimalware para máquinas virtuales proporciona una funcionalidad de protección en tiempo real que ayuda a identificar y eliminar virus, spyware y otro software malintencionado, con alertas que se pueden configurar en caso de que un software malintencionado o no deseado conocido se intente instalar o ejecutar en máquinas virtuales protegidas.

Application Gateway: la arquitectura reduce el riesgo de sufrir vulnerabilidades de seguridad, ya que usa Application Gateway con el firewall de aplicaciones web (WAF) y tiene el conjunto de reglas OWASP habilitado. Entre estas funcionalidades, cabe destacar:

- SSL de un extremo a otro

- Habilitación de la descarga ssl

- Deshabilitación de TLS v1.0 y v1.1

- Firewall de aplicaciones web (modo WAF)

- Modo de prevención con el conjunto de reglas de OWASP 3.0

Continuidad empresarial

Alta disponibilidad: durante un evento de mantenimiento planeado o no planeado, al menos una máquina virtual está disponible para cumplir el 99,95 % del Acuerdo de Nivel de Servicio de Azure. La solución implementa todas las máquinas virtuales del nivel de web y la capa de datos de un conjunto de disponibilidad. Los conjuntos de disponibilidad garantizan que las máquinas virtuales se distribuyan entre varios clústeres de hardware aislados para mejorar la disponibilidad. Además, esta solución implementa las máquinas virtuales de SQL Server en un conjunto de disponibilidad como un grupo de disponibilidad AlwaysOn. La función de grupo de disponibilidad AlwaysOn proporciona funcionalidades de alta disponibilidad y recuperación ante desastres.

Almacén de Recovery Services: el almacén de Recovery Services aloja datos de copia de seguridad y protege todas las configuraciones de Azure Virtual machines en esta arquitectura. Con los almacenes de Recovery Services, los clientes pueden restaurar archivos y carpetas desde una VM de IaaS sin tener que restaurar toda la VM, lo que permite unos tiempos de restauración más rápidos.

Testigo en la nube: el testigo en la nube es un tipo de testigo del cuórum de clúster de conmutación por error en Windows Server 2016 que usa Azure como punto de arbitraje. El testigo en la nube, como cualquier otro testigo del cuórum, tiene voto y puede participar en los cálculos del cuórum, pero usa Azure Blob Storage estándar públicamente disponible. Con esto, se elimina la sobrecarga de mantenimiento adicional de las VM hospedadas en una nube pública.

Registro y auditoría

Los registros de Azure Monitor ofrecen un registro completo de la actividad de usuario y del sistema, además de mantenimiento de este. La solución de registros de Azure Monitor recopila y analiza los datos generados por los recursos en los entornos locales o en Azure.

- Registros de actividad: los registros de actividad proporcionan información detallada sobre las operaciones realizadas en los recursos de la suscripción. Los registros de actividad pueden ayudar a determinar el iniciador de una operación, el momento en que se produce y el estado.

- Registros de diagnóstico: los registros de diagnóstico son todos los registros emitidos por cada recurso. Estos registros incluyen registros del sistema de eventos de Windows, registros de Azure Storage, registros de auditoría de Key Vault, y registros de firewall y acceso a Application Gateway.

- Archivado de registros: Todos los registros de diagnóstico escriben en una cuenta de almacenamiento de Azure centralizada y cifrada para archivar. El usuario puede configurar la retención hasta 730 días para cumplir los requisitos de retención específicos de una organización. Esos registros se conectan a los registros de Azure Monitor para el procesamiento, el almacenamiento y la creación de informes de panel.

Además, como parte de esta arquitectura, se instalan las siguientes soluciones de supervisión. Tenga en cuenta que es responsabilidad del cliente configurar estas soluciones para alinearlas con los controles de seguridad de FedRAMP:

- AD Assessment: la solución Active Directory Health Check evalúa el riesgo y el estado de los entornos de servidor a intervalos regulares y proporciona una lista prioritaria de recomendaciones específicas para la infraestructura de servidor implementada.

- Antimalware Assessment: la solución de antimalware notifica sobre el estado de malware, las amenazas y la protección.

- Azure Automation: la solución Azure Automation almacena, ejecuta y administra runbooks.

- Security and Audit: el panel Security and Audit proporciona una visión de alto nivel del estado de seguridad de los recursos al proporcionar información sobre métricas de los dominios de seguridad, problemas importantes, detecciones, inteligencia sobre amenazas y consultas comunes de seguridad.

- SQL Assessment: la solución SQL Health Check evalúa el riesgo y el estado de los entornos de servidor a intervalos regulares y proporciona a los clientes una lista prioritaria de recomendaciones específicas para la infraestructura de servidor implementada.

- Update Management: la solución Update Management permite la administración de cliente de las actualizaciones de seguridad del sistema operativo, incluido el estado de las actualizaciones disponibles y el proceso de instalación de las actualizaciones necesarias.

- Estado del agente: la solución Agent Health notifica cuántos agentes se implementan y su distribución geográfica, así como cuántos agentes no responden y el número de agentes que envían datos operativos.

- Registros de actividad de Azure: la solución Activity Log Analytics ayuda a los clientes a analizar los registros de actividad de todas las suscripciones de Azure para un cliente.

- Change Tracking: la solución Change Tracking permite a los clientes identificar fácilmente los cambios en el entorno.

Azure MonitorAzure Monitor ayuda a los usuarios a realizar un seguimiento del rendimiento, mantener la seguridad e identificar tendencias permitiendo a las organizaciones auditar, crear alertas y archivar datos, incluido el seguimiento de las llamadas a la API en los recursos Azure de los clientes.

Modelo de amenazas

El diagrama de flujo de datos de esta arquitectura de referencia está disponible para su descarga y se encuentra a continuación. El modelo puede ayudar a los clientes a comprender los puntos de riesgo potencial de la infraestructura del sistema al realizar modificaciones.

Documentación de cumplimiento

En la matriz de responsabilidades de los clientes de FedRAMP High de Azure Security and Compliance Blueprint se enumeran todos los controles de seguridad necesarios para la línea de base de FedRAMP High. La matriz denota si la implementación de cada control es la responsabilidad de Microsoft, del cliente o de ambos.

En la matriz de implementación de alto control de la aplicación web de IaaS para FedRAMP de Azure Security y Compliance Blueprint se enumeran todos los controles de seguridad necesarios para la línea de base de FedRAMP High. La matriz proporciona información sobre qué controles cubre la arquitectura de aplicación web de IaaS, incluidas descripciones detalladas de cómo la implementación satisface los requisitos de cada control cubierto.

Implementación de la solución

Esta instancia de Azure Security and Compliance Blueprint Automation se compone de archivos de configuración de JSON y scripts de PowerShell que se controlan mediante el servicio de API de Azure Resource Manager para implementar recursos en Azure. Puede encontrar instrucciones detalladas acerca de la implementación aquí.

Nota

Esta solución se implementa en Azure Government.

Guía de inicio rápido

Clone o descargue este repositorio de GitHub en su estación de trabajo local.

Ejecute el script de PowerShell anterior a la implementación: azure-blueprint/predeploy/Orchestration_InitialSetup.ps1.

Haga clic en el botón siguiente, inicie sesión en Azure Portal, escriba los parámetros de plantilla de ARM necesarios y haga clic en Comprar.

Instrucciones y recomendaciones

VPN y ExpressRoute

Debe configurarse un túnel VPN seguro o ExpressRoute para establecer una conexión segura a los recursos implementados como parte de esta arquitectura de referencia de aplicaciones web de IaaS. Al configurar una VPN o ExpressRoute adecuadamente, los clientes pueden agregar una capa de protección para los datos en tránsito.

Mediante la implementación de un túnel VPN seguro con Azure, se puede crear una conexión privada virtual entre una red local y una red virtual de Azure. Esta conexión tiene lugar a través de Internet y permite a los clientes colocar con seguridad la información en un "túnel" dentro de un vínculo cifrado entre la red del cliente y Azure. La VPN de sitio a sitio es una tecnología segura y madura que empresas de todos los tamaños han implementado durante décadas. El modo de túnel IPsec se usa en esta opción como mecanismo de cifrado.

Dado que el tráfico dentro del túnel VPN atraviesa Internet con una VPN de sitio a sitio, Microsoft ofrece otra opción de conexión aún más segura. Azure ExpressRoute es un vínculo de WAN dedicado entre Azure y una ubicación local o un proveedor de hospedaje de Exchange. Como las conexiones de ExpressRoute no se realizan a través de una conexión a Internet, ofrecen más confiabilidad, más velocidad, menor latencia y mayor seguridad que las conexiones a Internet normales. Además, dado que se trata de una conexión directa del proveedor de telecomunicaciones del cliente, los datos no viajan a través de Internet y, por lo tanto, no están expuestos a ella.

Hay disponibles procedimientos recomendados para implementar una red híbrida segura que extienda una red local a Azure.

Declinación de responsabilidades

- Este documento es meramente informativo. MICROSOFT NO EFECTÚA NINGÚN TIPO DE GARANTÍA, YA SEA EXPRESA, IMPLÍCITA O ESTATUTARIA, SOBRE LA INFORMACIÓN INCLUIDA EN EL PRESENTE DOCUMENTO. Este documento se proporciona "tal cual". La información y las vistas expresadas en este documento, incluidas las direcciones URL y otras referencias a sitios web de Internet, pueden cambiar sin previo aviso. Los clientes que lean este documento se atienen a las consecuencias de usarlo.

- Este documento no proporciona a los clientes ningún derecho legal sobre ninguna propiedad intelectual de ningún producto o solución de Microsoft.

- Los clientes pueden copiar y usar este documento con fines internos y de referencia.

- Algunas de las recomendaciones de este documento pueden provocar un aumento del uso de datos, de la red o de los recursos de procesos en Azure, lo que podría incrementar los costos de las licencias o las suscripciones de Azure.

- Esta arquitectura está diseñada para servir como base para que los clientes puedan ajustarse a sus requisitos específicos y no debe usarse tal cual en un entorno de producción.

- Este documento se ha desarrollado como referencia y no debe usarse para definir todos los medios por los que un cliente puede cumplir normas y requisitos de cumplimiento específicos. Los clientes deben buscar apoyo legal de su organización sobre las implementaciones de cliente aprobadas.