Azure Security and Compliance Blueprint: análisis para servicios financieros FFIEC

Información general

Este plano técnico Azure Security and Compliance Blueprint ofrece una guía para la implementación de una arquitectura de análisis de datos en Azure adecuada para la recopilación, el almacenamiento y la recuperación de datos financieros regulados por el Consejo Federal de Inspección de Instituciones Financieras (FFIEC).

Esta arquitectura de referencia, guía de implementación y modelo de amenazas proporcionan una base para que los clientes cumplan los requisitos de FFIEC. Esta solución proporciona una base de referencia para ayudar a los clientes a implementar cargas de trabajo en Azure de manera conforme a FFIEC; sin embargo, esta solución no se debe usar tal como está en un entorno de producción porque se requiere configuración adicional.

Lograr el cumplimiento de FFIEC requiere que unos auditores cualificados certifiquen una solución de cliente de producción. Las auditorías son supervisadas por inspectores de agencias miembros del FFIEC, incluido el Consejo de Gobernadores del Sistema de Reserva Federal (FRB), la Corporación Federal de Seguros de Depósitos (FDIC), la Administración de la Unión de Crédito Nacional (NCUA), la Oficina del Controlador de la Moneda (OCC) y la Oficina de Protección Financiera del Consumidor (CFPB). Estos investigadores certifican que las auditorías están realizadas por evaluadores que mantienen su independencia de la institución auditada. Los clientes tienen la responsabilidad de realizar las evaluaciones de seguridad y cumplimiento adecuadas de cualquier solución compilada con esta arquitectura, ya que los requisitos pueden variar en función de las características de implementación de cada cliente.

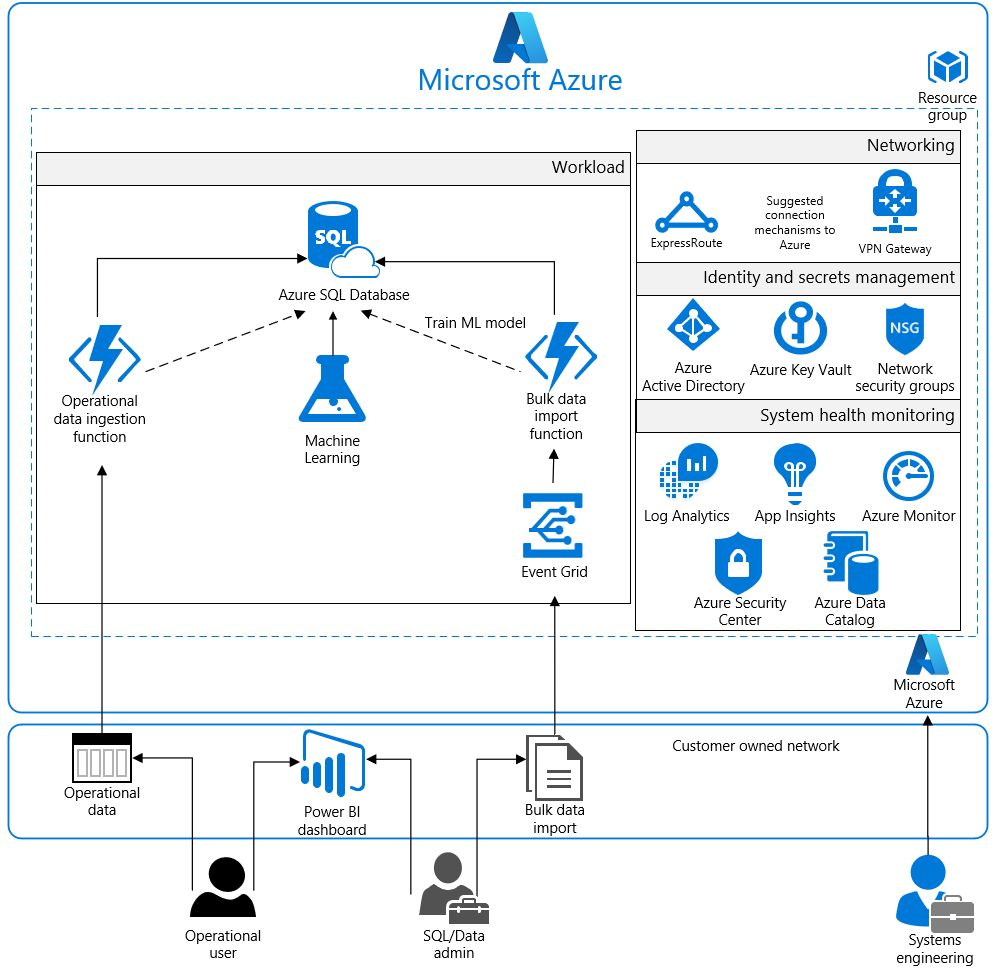

Componentes y diagrama de la arquitectura

Este plano técnico Azure Security and Compliance Blueprint proporciona una plataforma analítica sobre la cual los clientes pueden crear sus propias herramientas de análisis. La arquitectura de referencia esboza un caso de uso genérico en el que los clientes introducen datos ya sea a través de importaciones de datos masivos por parte del administrador de datos/SQL o mediante actualizaciones de datos operativos a través de un usuario operativo. Ambos flujos de trabajo incorporan Azure Functions para importar datos en Azure SQL Database. El cliente debe configurar Azure Functions en Azure Portal para controlar las tareas de importación únicas a los requisitos de análisis propios de cada cliente.

Azure ofrece una variedad de servicios de informes y análisis para el cliente. Esta solución incorpora Azure Machine Learning junto con Azure SQL Database para examinar rápidamente los datos y entregar resultados más rápidos mediante un modelado más inteligente. Azure Machine Learning aumenta la velocidad de las consultas mediante el descubrimiento de nuevas relaciones entre conjuntos de datos. Una vez que los datos se han entrenado mediante varias funciones estadísticas, se pueden sincronizar hasta siete grupos de consulta adicionales (ocho en total incluido el servidor del cliente) con los mismos modelos tabulares para distribuir las cargas de trabajo de la consulta y reducir el tiempo de respuesta.

Para mejorar el análisis y los informes, las bases de datos de Azure SQL pueden configurarse con índices de almacén de columnas. Tanto Azure Machine Learning como las bases de datos de Azure SQL se pueden escalar o reducir verticalmente o apagarse por completo en respuesta al uso del cliente. Todo el tráfico SQL se cifra con SSL mediante la inclusión de certificados autofirmados. Como procedimiento recomendado, Azure recomienda el uso de una entidad de certificación de confianza para mejorar la seguridad.

Cuando se cargan los datos a la base de datos de Azure SQL y se entrenan con Azure Machine Learning, los digiere el usuario operativo y el administrador de datos o SQL con Power BI. Power BI muestra los datos de forma intuitiva y reúne la información a través de múltiples conjuntos de datos para obtener un mayor conocimiento. Su alto grado de adaptabilidad y fácil integración con Azure SQL Database asegura que los clientes puedan configurarlo para tratar una amplia gama de escenarios según sus necesidades de negocio.

La solución utiliza cuentas de Azure Storage que los clientes pueden configurar para que usen Storage Service Encryption para preservar la confidencialidad de los datos en reposo. Azure almacena tres copias de los datos en un centro de datos seleccionado de un cliente para proporcionar resistencia. El almacenamiento con redundancia geográfica garantiza que los datos se replicarán en un centro de datos secundario a cientos de kilómetros de distancia y que, de nuevo, se guardarán tres copias en ese centro de datos, lo que impide que un evento adverso que suceda en el centro de datos principal del cliente pueda resultar en una pérdida de datos.

Para mejorar la seguridad, todos los recursos de esta solución se administran como un grupo de recursos mediante Azure Resource Manager. El control de acceso basado en rol de Azure Active Directory se utiliza para controlar el acceso a los recursos implementados, incluidas las claves en Azure Key Vault. El mantenimiento del sistema se supervisa mediante Azure Security Center y Azure Monitor. Los clientes configuran ambos servicios de monitorización para capturar registros y mostrar el estado del sistema en un único panel de fácil navegación.

Azure SQL Database se administra comúnmente mediante SQL Server Management Studio (SSMS), que se ejecuta desde una máquina local configurada para acceder a Azure SQL Database mediante una conexión segura VPN o ExpressRoute. Microsoft recomienda configurar una conexión VPN o de ExpressRoute para la administración y la importación de datos en el grupo de recursos de la arquitectura de referencia.

Esta solución usa los siguientes servicios de Azure. Los detalles de la arquitectura de implementación se encuentran en la sección Arquitectura de implementación .

- Application Insights

- Azure Active Directory

- Azure Data Catalog

- Azure Disk Encryption

- Azure Event Grid

- Azure Functions

- Azure Key Vault

- Azure Machine Learning

- Azure Monitor (registros)

- Azure Security Center

- Azure SQL Database

- Azure Storage

- Azure Virtual Network

- (1) /16 redes

- (2) /24 redes

- (2) Grupos de seguridad de red

- Panel de Power BI

Arquitectura de implementación

En la siguiente sección se detallan los elementos de desarrollo e implementación.

Azure Event Grid: Azure Event Grid permite a los clientes crear fácilmente aplicaciones con arquitecturas basadas en eventos. Los usuarios seleccionan el recurso de Azure al que les gustaría suscribirse y asignan el controlador de eventos o el punto de conexión de webhook para enviar el evento. Los clientes pueden proteger los puntos de conexión de webhook mediante la incorporación de parámetros de consulta a la URL de webhook al crear una suscripción a eventos. Azure Event Grid solo admite puntos de conexión de webhook HTTPS. Azure Event Grid permite a los clientes controlar el nivel de acceso dado a distintos usuarios para realizar diversas operaciones de administración, como enumerar las suscripciones a eventos, crear otras nuevas y generar claves. Event Grid utiliza el control de acceso basado en rol de Azure.

Azure Functions: Azure Functions es un servicio de proceso sin servidor que permite ejecutar código a petición sin necesidad de aprovisionar ni administrar explícitamente la infraestructura. Use Azure Functions para ejecutar un script o un fragmento de código en respuesta a diversos eventos.

Azure Machine Learning: Azure Machine Learning es una técnica de ciencia de datos que permite a los equipos utilizar datos existentes para prever tendencias, resultados y comportamientos futuros.

Azure Data Catalog: Data Catalog facilita que los usuarios que administran los datos puedan detectar y comprender los orígenes de datos. En los orígenes de datos comunes se pueden registrar, etiquetar y buscar datos financieros. Los datos permanecen en la ubicación existente, pero se agrega una copia de sus metadatos a Data Catalog, junto con una referencia a la ubicación del origen de datos. Los metadatos también se indexan no solo para que todos los orígenes de datos se puedan detectar fácilmente a través de la búsqueda, sino también para que los usuarios que los detecten puedan comprenderlos.

Virtual network

La arquitectura define una red virtual privada con un espacio de direcciones de 10.200.0.0/16.

Grupos de seguridad de red: los grupos de seguridad de red contienen listas de control de acceso que permiten o deniegan el tráfico en una red virtual. Los grupos de seguridad de red pueden usarse para proteger el tráfico en una subred o un nivel de máquina virtual individual. Existen los siguientes grupos de seguridad de red:

- Un grupo de seguridad de red para Active Directory

- Un grupo de seguridad de red para la carga de trabajo

Cada uno de los grupos de seguridad de red tiene puertos y protocolos específicos abiertos para que la solución pueda funcionar de forma segura y correcta. Además, las siguientes opciones de configuración están habilitadas para cada grupo de seguridad de red:

- Los registros de diagnóstico y los eventos están habilitados y almacenados en una cuenta de almacenamiento

- Los registros de Azure Monitor están conectados a los registros de diagnóstico del grupo de seguridad de red

Subredes: cada subred está asociada a su grupo de seguridad de red correspondiente.

Datos en tránsito

De manera predeterminada, Azure cifra todas las comunicaciones hacia y desde los centros de datos de Azure. Todas las transacciones a Azure Storage mediante Azure Portal se realizan mediante HTTPS.

Datos en reposo

La arquitectura protege los datos en reposo mediante el cifrado, la auditoría de base de datos y otras medidas.

Azure Storage: para cumplir con los requisitos de los datos en reposo cifrados, Azure Storage usa Storage Service Encryption. Esto ayuda a proteger los datos en cumplimiento de los compromisos de seguridad de la organización y los requisitos de cumplimiento definidos por FFIEC.

Azure Disk Encryption: Azure Disk Encryption aprovecha la función de BitLocker de Windows para proporcionar el cifrado del volumen de discos de datos. La solución se integra con Azure Key Vault para ayudar a controlar y administrar las claves de cifrado del disco.

Azure SQL Database: la instancia de Azure SQL Database usa las siguientes medidas de seguridad de base de datos:

- La autenticación y autorización de Active Directory permiten la administración de identidades de usuarios de bases de datos y otros servicios de Microsoft en una ubicación central.

- La auditoría de bases de datos SQL realiza un seguimiento de eventos de bases de datos y los escribe en un registro de auditoría de una cuenta de almacenamiento de Azure.

- Azure SQL Database está configurado para usar el cifrado de datos transparente, que realiza el cifrado y descifrado en tiempo real de la base de datos, las copias de seguridad asociadas y los archivos de registro de transacciones, para proteger la información en reposo. El cifrado de datos transparente garantiza que los datos almacenados no hayan estado sujetos a un acceso no autorizado.

- Las reglas de firewall impiden el acceso a los servidores de bases de datos hasta que se otorgan los permisos adecuados. Asimismo, otorgan acceso a las bases de datos según la dirección IP de origen de cada solicitud.

- La detección de amenazas de SQL permite detectar y responder ante posibles amenazas a medida que se producen, mediante el envío de alertas de seguridad para actividades sospechosas en la base de datos, posibles puntos vulnerables, ataques por inyección de código SQL y patrones anómalos de acceso a la base de datos.

- Las columnas cifradas garantizan que los datos confidenciales nunca aparezcan como texto no cifrado en el sistema de base de datos. Después de habilitar el cifrado de datos, solo las aplicaciones cliente o los servidores de aplicaciones con acceso a las claves pueden acceder a los datos de texto no cifrado.

- Las propiedades extendidas pueden utilizarse para interrumpir el procesamiento de los titulares de los datos, ya que permiten a los usuarios agregar propiedades personalizadas a los objetos de la base de datos y etiquetar los datos como "interrumpidos" para admitir la lógica de la aplicación y evitar el procesamiento de los datos financieros asociados.

- La seguridad de nivel de fila permite a los usuarios definir directivas para restringir el acceso a los datos a fin de interrumpir su procesamiento.

- El enmascaramiento dinámico de datos de SQL Database limita la exposición de datos confidenciales al enmascarar los datos para usuarios o aplicaciones sin privilegios. El enmascaramiento dinámico de datos puede detectar de forma automática datos potencialmente confidenciales y sugerir las máscaras adecuadas que se pueden aplicar. Esto ayuda a identificar y reducir el acceso a datos de modo que no salgan de la base de datos mediante un acceso no autorizado. Los clientes son responsables de ajustar la configuración del enmascaramiento dinámico de datos para cumplir con el esquema de la base de datos.

Administración de identidades

Las siguientes tecnologías proporcionan funcionalidades de administración del acceso a datos confidenciales en el entorno de Azure:

- Azure Active Directory es el directorio basado en la nube multiinquilino de Microsoft y el servicio de administración de identidades. Todos los usuarios de la solución se crean en Azure Active Directory, incluidos los usuarios que acceden a Azure SQL Database.

- La autenticación para acceder a la aplicación se realiza con Azure Active Directory. Para más información, consulte Integración de aplicaciones con Azure Active Directory. Además, el cifrado de columnas de la base de datos usa Azure Active Directory para autenticar la aplicación en Azure SQL Database. Para obtener más información, consulte cómo proteger datos confidenciales en Azure SQL Database.

- El control de acceso basado en rol de Azure permite a los administradores definir permisos de acceso específicos para conceder solo la cantidad de acceso que los usuarios necesitan para realizar sus trabajos. En lugar de dar a cada usuario permisos ilimitados para los recursos de Azure, los administradores pueden permitir solo ciertas acciones para acceder a los datos. El acceso a la suscripción está limitado al administrador de la suscripción.

- Azure Active Directory Privileged Identity Management permite a los clientes minimizar el número de usuarios con acceso a determinada información. Los administradores pueden usar Azure Active Directory Privileged Identity Management para detectar, restringir y supervisar las identidades con privilegios y su acceso a los recursos. Esta funcionalidad también puede utilizarse para aplicar un acceso administrativo a petición, Just-in-Time, cuando sea necesario.

- Azure Active Directory Identity Protection detecta posibles vulnerabilidades que afectan a las identidades de una organización, configura respuestas automatizadas a acciones sospechosas detectadas relacionadas con las identidades de una organización e investiga incidentes sospechosos para tomar las medidas adecuadas para resolverlos.

Seguridad

Administración de secretos: la solución utiliza Azure Key Vault para la administración de claves y secretos. Azure Key Vault ayuda a proteger claves criptográficas y secretos usados por servicios y aplicaciones en la nube. Las siguientes funcionalidades de Azure Key Vault ayudan a los clientes a proteger los datos y el acceso a dichos datos:

- Se configuran directivas de acceso avanzadas según las necesidades.

- Se definen directivas de acceso a Key Vault con los permisos mínimos requeridos para las claves y los secretos.

- Todas las claves y los secretos en Key Vault tienen fechas de expiración.

- Todas las claves de Key Vault están protegidas por módulos de seguridad de hardware especializados. El tipo de clave es una clave RSA de 2048 bits protegida por HSM.

- A todos los usuarios y entidades se les otorgan los permisos mínimos necesarios mediante el control de acceso basado en rol.

- Los registros de diagnóstico de Key Vault están habilitados con un período de retención de al menos 365 días.

- Las operaciones criptográficas permitidas para las claves están restringidas únicamente a las requeridas.

Azure Security Center: con Azure Security Center, los clientes pueden aplicar y administrar de forma centralizada las directivas de seguridad entre cargas de trabajo, limitar la exposición a amenazas y detectar y responder a ataques. Además, Azure Security Center accede a las configuraciones existentes de los servicios de Azure para proporcionar recomendaciones de configuración y servicio que ayuden a mejorar la postura de seguridad y a proteger los datos.

Azure Security Center usa una variedad de funcionalidades de detección para alertar a los clientes de posibles ataques contra sus entornos. Estas alertas contienen información útil acerca de lo que desencadenó la alerta, los recursos objetivo y el origen del ataque. Azure Security Center tiene un conjunto de alertas de seguridad predefinidas, que se desencadenan cuando se produce una amenaza o una actividad sospechosa. Las reglas de alerta personalizadas de Azure Security Center permiten a los clientes definir nuevas alertas de seguridad basadas en los datos que ya se recopilan de su entorno.

Azure Security Center proporciona alertas de seguridad e incidentes clasificados por orden de prioridad, lo que facilita a los clientes la detección y solución de posibles problemas de seguridad. Se genera un informe de inteligencia sobre amenazas para cada amenaza detectada para ayudar a los equipos de respuesta a incidentes a investigar y corregir amenazas.

Registro y auditoría

Los servicios de Azure proporcionan un registro completo de la actividad de usuario y del sistema, así como de mantenimiento del sistema:

- Registros de actividad: los registros de actividad proporcionan información sobre las operaciones realizadas en los recursos de una suscripción. Los registros de actividad pueden ayudar a determinar el iniciador de una operación, el momento en que se produce y el estado.

- Registros de diagnóstico: los registros de diagnóstico incluyen todos los registros emitidos por cada recurso. Estos registros incluyen registros del sistema de eventos de Windows, registros de Azure Storage, registros de auditoría de Key Vault, y registros de firewall y acceso a Application Gateway. Todos los registros de diagnóstico se escriben en una cuenta de almacenamiento de Azure centralizada y cifrada para su archivado. El usuario puede configurar la retención hasta 730 días para cumplir los requisitos de retención específicos de una organización.

Registros de Azure Monitor: estos registros se consolidan en los registros de Azure Monitor para procesar, almacenar y generar informes de paneles. Una vez recopilados, los datos se organizan en tablas independientes para cada tipo de datos dentro de las áreas de trabajo de Log Analytics, lo que permite que todos los datos se puedan analizar conjuntamente con independencia de su origen. Además, Azure Security Center se integra con los registros de Azure Monitor, lo que permite a los clientes usar consultas de Kusto para acceder a sus datos de eventos de seguridad y combinarlos con datos de otros servicios.

Como parte de esta arquitectura se incluyen las siguientes soluciones de supervisión de Azure:

- Active Directory Assessment: la solución Active Directory Health Check evalúa el riesgo y el estado de los entornos de servidor a intervalos regulares y proporciona una lista prioritaria de recomendaciones específicas para la infraestructura de servidor implementada.

- SQL Assessment: la solución SQL Health Check evalúa el riesgo y el estado de los entornos de servidor a intervalos regulares y proporciona a los clientes una lista prioritaria de recomendaciones específicas para la infraestructura de servidor implementada.

- Estado del agente: la solución Agent Health notifica cuántos agentes se implementan y su distribución geográfica, así como cuántos agentes no responden y el número de agentes que envían datos operativos.

- Activity Log Analytics: la solución Activity Log Analytics ayuda a los clientes a analizar los registros de actividad de todas las suscripciones de Azure para un cliente.

Azure Automation: Azure Automation almacena, ejecuta y administra runbooks. En esta solución, los runbooks ayudan a recopilar registros de Azure SQL Database. La solución Change Tracking de Automation permite a los clientes identificar fácilmente los cambios en el entorno.

Azure Monitor: Azure Monitor ayuda a los usuarios a realizar un seguimiento del rendimiento, mantener la seguridad e identificar tendencias y permite a las organizaciones auditar, crear alertas y archivar datos, incluido el seguimiento de las llamadas a API en sus recursos de Azure.

Application Insights: Application Insights es un servicio de Application Performance Management (APM) extensible para desarrolladores web en varias plataformas. Detecta anomalías en el rendimiento e incluye herramientas de análisis eficaces que ayudan a diagnosticar problemas y comprender lo que hacen realmente los usuarios con la aplicación. Está diseñado para ayudar a los usuarios a mejorar continuamente el rendimiento y la facilidad de uso.

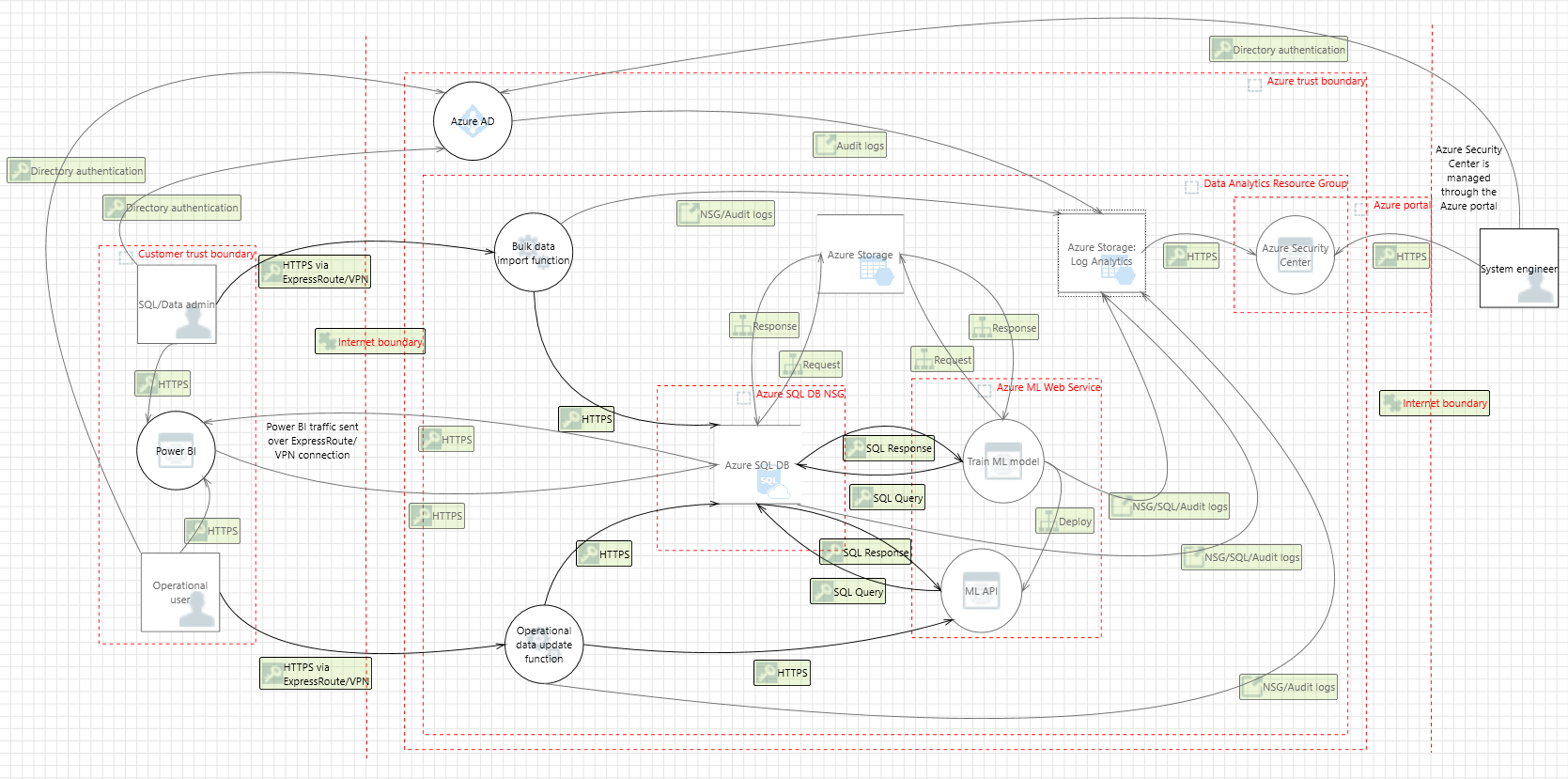

Modelo de amenazas

El diagrama de flujo de datos de esta arquitectura de referencia está disponible para su descarga y se encuentra a continuación. El modelo puede ayudar a los clientes a comprender los puntos de riesgo potencial de la infraestructura del sistema al realizar modificaciones.

Documentación de cumplimiento

En Azure Security and Compliance Blueprint: matriz de responsabilidades de clientes para FFIEC se enumeran todos los objetivos necesarios para FFIEC. En esta matriz se detalla si la implementación de cada objetivo es responsabilidad de Microsoft, el cliente o de ambos.

En Azure Security and Compliance Blueprint: matriz de implementación de análisis de datos para FFIEC se proporciona información sobre qué objetivos de FFIEC aborda la arquitectura de análisis de datos, incluida una descripción detallada de cómo la implementación cumple los requisitos de cada objetivo cubierto.

Instrucciones y recomendaciones

VPN y ExpressRoute

Debe configurarse un túnel VPN seguro o ExpressRoute para establecer una conexión segura a los recursos implementados como parte de esta arquitectura de referencia de análisis de datos. Al configurar una VPN o ExpressRoute adecuadamente, los clientes pueden agregar una capa de protección para los datos en tránsito.

Mediante la implementación de un túnel VPN seguro con Azure, se puede crear una conexión privada virtual entre una red local y una red virtual de Azure. Esta conexión tiene lugar a través de Internet y permite a los clientes colocar con seguridad la información en un "túnel" dentro de un vínculo cifrado entre la red del cliente y Azure. La VPN de sitio a sitio es una tecnología segura y madura que empresas de todos los tamaños han implementado durante décadas. El modo de túnel IPsec se usa en esta opción como mecanismo de cifrado.

Dado que el tráfico dentro del túnel VPN atraviesa Internet con una VPN de sitio a sitio, Microsoft ofrece otra opción de conexión aún más segura. Azure ExpressRoute es un vínculo de WAN dedicado entre Azure y una ubicación local o un proveedor de hospedaje de Exchange. Como las conexiones de ExpressRoute no se realizan a través de una conexión a Internet, ofrecen más confiabilidad, más velocidad, menor latencia y mayor seguridad que las conexiones a Internet normales. Además, dado que se trata de una conexión directa del proveedor de telecomunicaciones del cliente, los datos no viajan a través de Internet y, por lo tanto, no están expuestos a ella.

Hay disponibles procedimientos recomendados para implementar una red híbrida segura que extienda una red local a Azure.

Proceso de extracción, transformación y carga

PolyBase puede cargar datos en Azure SQL Database sin necesidad de una herramienta independiente para extraer, transformar, cargar o importar. PolyBase permite el acceso a los datos mediante consultas T-SQL. Con PolyBase se puede usar la inteligencia empresarial y la pila de análisis de Microsoft, así como herramientas de terceros compatibles con SQL Server.

Configuración de Azure Active Directory

Azure Active Directory es esencial para la administración de la implementación y la concesión de acceso a las personas que interactúan con el entorno. Se puede integrar una instancia de Windows Server Active Directory con Azure Active Directory en cuatro clics. Los clientes también pueden enlazar la infraestructura de Active Directory implementada (controladores de dominio) con una instancia de Azure Active Directory existente al convertir la infraestructura de Active Directory implementada en un subdominio de un bosque de Azure Active Directory.

Declinación de responsabilidades

- Este documento es meramente informativo. MICROSOFT NO EFECTÚA NINGÚN TIPO DE GARANTÍA, YA SEA EXPRESA, IMPLÍCITA O ESTATUTARIA, SOBRE LA INFORMACIÓN INCLUIDA EN EL PRESENTE DOCUMENTO. Este documento se proporciona "tal cual". La información y las vistas expresadas en este documento, incluidas las direcciones URL y otras referencias a sitios web de Internet, pueden cambiar sin previo aviso. Los clientes que lean este documento se atienen a las consecuencias de usarlo.

- Este documento no proporciona a los clientes ningún derecho legal sobre ninguna propiedad intelectual de ningún producto o solución de Microsoft.

- Los clientes pueden copiar y usar este documento con fines internos y de referencia.

- Algunas de las recomendaciones de este documento pueden provocar un aumento del uso de datos, de la red o de los recursos de procesos en Azure, lo que podría incrementar los costos de las licencias o las suscripciones de Azure.

- Esta arquitectura está diseñada para servir como base para que los clientes puedan ajustarse a sus requisitos específicos y no debe usarse tal cual en un entorno de producción.

- Este documento se ha desarrollado como referencia y no debe usarse para definir todos los medios por los que un cliente puede cumplir normas y requisitos de cumplimiento específicos. Los clientes deben buscar apoyo legal de su organización sobre las implementaciones de cliente aprobadas.