Azure Security and Compliance Blueprint: aplicación web de IaaS de tres niveles para clasificaciones OFFICIAL (Reino Unido)

Información general

En este artículo, se proporcionan instrucciones y scripts de automatización para ofrecer una arquitectura basada en web de tres niveles de Microsoft Azure adecuada para controlar varias cargas de trabajo clasificados como OFFICIAL en el Reino Unido.

Con un enfoque de infraestructura como código, el conjunto de plantillas de Azure Resource Manager implementa un entorno que se alinea con los principios de seguridad crítica del Centro nacional de seguridad cibernética del Reino Unido (NCSC) 14 y el Centro de seguridad crítica de Seguridad de Internet (CIS).

El NCSC recomienda que los clientes usen sus principios de seguridad en la nube para evaluar las propiedades de seguridad del servicio y para comprender mejor la división de responsabilidad entre el cliente y el proveedor. Se proporciona información sobre cada uno de estos principios para ayudarle a comprender la división de responsabilidades.

Esta arquitectura y las plantillas de Azure Resource Manager correspondientes son compatibles con las notas de producto de Microsoft 14 Cloud Security Controls for UK cloud Using Microsoft Azure (14 controles de seguridad en la nube para la nube de Reino Unido con Microsoft Azure). En este documento se cataloga cómo se alinean los servicios de Azure con los principios de seguridad en la nube de NCSC 14 del Reino Unido, lo que permite a las organizaciones realizar un seguimiento rápido de su capacidad de cumplir sus obligaciones de cumplimiento mediante servicios basados en la nube en la nube de Reino Unido y en el Reino Unido.

Esta plantilla implementa la infraestructura para la carga de trabajo. Deben estar instalados y configurados el código de la aplicación y el software de capa de datos y nivel de empresa compatible. Puede encontrar instrucciones detalladas acerca de la implementación aquí.

Si no tiene una suscripción de Azure, puede registrarse de forma rápida y fácil: Comience a usar Azure.

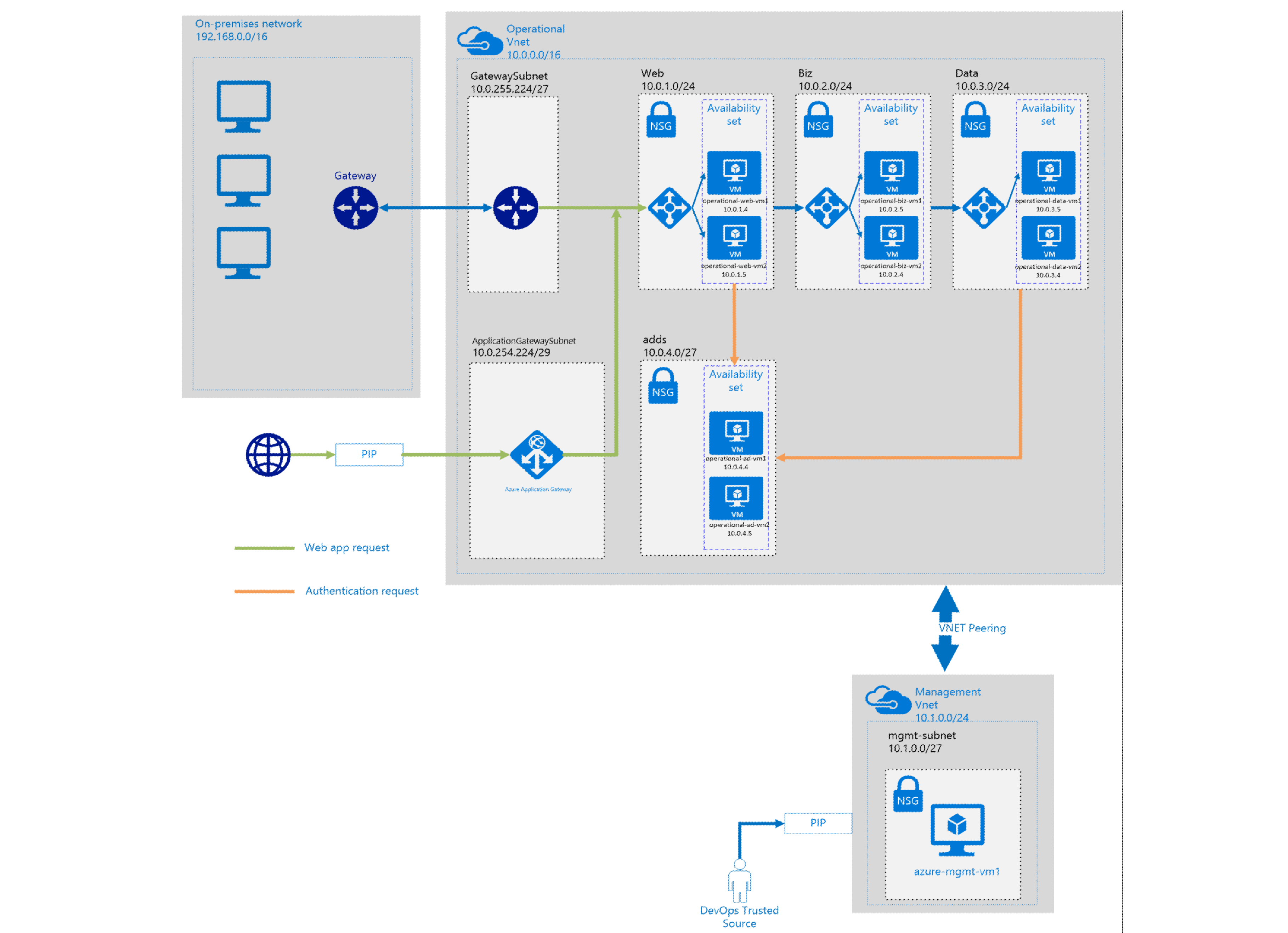

Componentes y diagrama de la arquitectura

Las plantillas de Azure ofrecen una arquitectura de aplicación web de tres niveles en un entorno de nube de Azure que admite cargas de trabajo OFICIALES del Reino Unido. La arquitectura ofrece un entorno híbrido seguro que extiende una red local a Azure, lo que permite que los usuarios corporativos o internet accedan de forma segura a las cargas de trabajo basadas en web.

Diagrama de

Diagrama de

Esta solución usa los siguientes servicios de Azure. Los detalles de la arquitectura de implementación se encuentran en la sección arquitectura de implementación .

(1)/16 red virtual: VNET operativa

- (3)/24 subredes: 3 niveles (web, empresa, datos)

- (1)/27 subred: ADDS

- (1)/27 subred: subred de puerta de enlace

- (1)/29 subred: subred de Application Gateway

- Usa el DNS predeterminado (proporcionado por Azure)

- Emparejamiento habilitado para la VNET de administración

- Grupo de seguridad de red (NSG) para administrar el flujo de tráfico

(1)/24 red virtual: VNET de administración

- (1)/27 subred

- Usa (2) entradas de ADDS DNS y (1) entrada de Azure DNS

- Emparejamiento habilitado para la VNET operativa

- Grupo de seguridad de red (NSG) para administrar el flujo de tráfico

(1) Application Gateway

- WAF: habilitado

- Modo de WAF: prevención

- Conjunto de reglas: OWASP 3.0

- Escucha HTTP en el puerto 80

- Conectividad/tráfico regulados a través del NSG

- Punto de conexión de dirección IP pública definido (Azure)

(1) VPN: basada en rutas, túnel VPN de IPSec de sitio a sitio

- Punto de conexión de dirección IP pública definido (Azure)

- Conectividad/tráfico regulados a través del NSG

- (1) puerta de enlace de red local (punto de conexión local)

- (1) puerta de enlace de red de Azure (punto de conexión de Azure)

(9) máquinas virtuales: todas las máquinas virtuales se implementan con la configuración de DSC antimalware de IaaS de Azure

(2) controladores de dominio de Active Directory Domain Services (Windows Server 2012 R2)

- (2) roles de servidor DNS: 1 por máquina virtual

- (2) NIC conectadas a la red virtual operativa: 1 por máquina virtual

- Los dos están unidos al dominio definido en la plantilla

- Dominio creado como parte de la implementación

(1) máquina virtual de administración de Jumpbox (host bastión)

- 1 NIC en la red virtual de administración con la dirección IP pública

- El NSG se usa para limitar el tráfico (de entrada y salida) a orígenes determinados

- Sin unir al dominio

- 1 NIC en la red virtual de administración con la dirección IP pública

(2) máquinas virtuales de nivel web

- (2) roles de servidor de IIS: 1 por máquina virtual

- (2) NIC conectadas a la red virtual operativa: 1 por máquina virtual

- Sin unir al dominio

(2) máquinas virtuales de nivel de empresa

- (2) NIC conectadas a la red virtual operativa: 1 por máquina virtual

- Sin unir al dominio

(2) máquinas virtuales de capa de datos

- (2) NIC conectadas a la red virtual operativa: 1 por máquina virtual

- Sin unir al dominio

Conjuntos de disponibilidad

- (1) conjunto de máquinas virtuales de controlador de dominio de Active Directory: 2 máquinas virtuales

- (1) conjunto de máquinas virtuales de nivel web: 2 máquinas virtuales

- (1) conjunto de máquinas virtuales de nivel de empresa: 2 máquinas virtuales

- (1) conjunto de máquinas virtuales de capa de datos: 2 máquinas virtuales

Load Balancer

- (1) equilibrador de carga de nivel web

- (1) equilibrador de carga de nivel de empresa

- (1) equilibrador de carga de capa de datos

Storage

- (14) cuentas de Azure Storage en total

- Conjunto de disponibilidad del controlador de dominio de Active Directory

- (2) cuentas principales de almacenamiento con redundancia local (LRS): 1 para cada máquina virtual

- (1) cuenta de almacenamiento con redundancia local (LRS) de diagnóstico para el conjunto de disponibilidad de ADDS

- Máquina virtual de Jumpbox de administración

- (1) cuenta principal de almacenamiento con redundancia local (LRS) para la máquina virtual de Jumpbox

- (1) cuenta de almacenamiento con redundancia local (LRS) de diagnóstico para la máquina virtual de Jumpbox

- Máquinas virtuales de nivel web

- (2) cuentas principales de almacenamiento con redundancia local (LRS): 1 para cada máquina virtual

- (1) cuenta de almacenamiento con redundancia local (LRS) de diagnóstico para el conjunto de disponibilidad de nivel web

- Máquinas virtuales de nivel de empresa

- (2) cuentas principales de almacenamiento con redundancia local (LRS): 1 para cada máquina virtual

- (1) cuenta de almacenamiento con redundancia local (LRS) de diagnóstico para el conjunto de disponibilidad de nivel de empresa

- Máquinas virtuales de capa de datos

- (2) cuentas principales de almacenamiento con redundancia local (LRS): 1 para cada máquina virtual

- (1) cuenta de almacenamiento con redundancia local (LRS) de diagnóstico para el conjunto de disponibilidad de capa de datos

- Conjunto de disponibilidad del controlador de dominio de Active Directory

Arquitectura de implementación:

Red local: una red de área local privada implementada en una organización.

Red virtual de producción: la VNET (red virtual) de producción hospeda la aplicación y otros recursos operativos que se ejecutan en Azure. Cada red virtual puede contener varias subredes que se usan para aislar y administrar el tráfico de red.

Nivel de web: controla las solicitudes HTTP entrantes. Las respuestas se devuelven a través de este nivel.

Nivel de empresa: implementa procesos empresariales y cualquier otra lógica funcional para el sistema.

Nivel de base de datos: proporciona almacenamiento de datos persistente, con grupos de disponibilidad AlwaysOn de SQL Server para lograr la alta disponibilidad. Los clientes pueden usar Azure SQL Database como una alternativa de PaaS.

Puerta de enlace: VPN Gateway proporciona conectividad entre los enrutadores de la red local y la red virtual de producción.

Puerta de enlace de Internet y dirección IP pública: la puerta de enlace de Internet expone los servicios de aplicación a los usuarios a través de Internet. El tráfico que obtiene acceso a estos servicios se protege mediante Application Gateway, que ofrece funcionalidades de equilibrio de carga y enrutamiento de nivel 7 con protección de firewall de aplicaciones web (WAF).

Red virtual de administración: esta VNET contiene recursos que implementan funcionalidades de administración y supervisión para las cargas de trabajo que se ejecutan en la red virtual de producción.

Jumpbox: también denominado host bastión, que es una máquina virtual segura en la red que los administradores usan para conectarse a las máquinas virtuales en la red virtual de producción. El JumpBox tiene un NSG que solo permite el tráfico remoto que procede de direcciones IP públicas de una lista segura. Para permitir el tráfico de escritorio remoto (RDP), el origen del tráfico debe definirse en el NSG. La administración de recursos de producción se realiza a través del RDP mediante una máquina virtual de Jumpbox segura.

Rutas definidas por el usuario: las rutas definidas por el usuario se usan para definir el flujo de tráfico IP en redes virtuales de Azure.

Redes virtuales emparejadas en red: las redes virtuales de producción y administración están conectadas mediante el emparejamiento de redes virtuales. Estas redes virtuales se siguen administrando como recursos independientes, pero aparecen como uno con fines de conectividad para estas máquinas virtuales. Estas redes se comunican entre sí directamente mediante direcciones IP privadas. El emparejamiento de redes virtuales está sujeto a que las redes virtuales estén en la misma región de Azure.

Grupos de seguridad de red: los NSG contienen listas de control de acceso que permiten o deniegan el tráfico en una red virtual. Los NSG pueden usarse para proteger el tráfico en una subred o a nivel de máquina virtual individual.

Active Directory Domain Services (AD DS): esta arquitectura proporciona una implementación dedicada de Active Directory Domain Services.

Registro y auditoría: Azure Activity Log captura las operaciones realizadas en los recursos de su suscripción (por ejemplo, quién ha iniciado la operación, cuándo se ha producido la operación, el estado de la operación y los valores de otras propiedades que pueden ayudarle a investigar la operación). Azure Activity Log es un servicio de la plataforma de Azure que captura todas las acciones de una suscripción. Los registros se pueden archivar o exportar si es necesario.

Supervisión y alertas de red: Azure Network Watcher es un servicio de plataforma que proporciona captura de paquetes de red, registro de flujo, herramientas de topología y diagnósticos para el tráfico de red dentro de las redes virtuales.

Instrucciones y recomendaciones

Continuidad empresarial

Alta disponibilidad: las cargas de trabajo del servidor se agrupan en un conjunto de disponibilidad para ayudar a garantizar una alta disponibilidad de las máquinas virtuales de Azure. Esta configuración ayuda a garantizar que, durante un evento de mantenimiento planeado o no planeado, al menos una máquina virtual estará disponible y cumplirá el 99,95 % de los contratos de nivel de servicio de Azure.

Registro y auditoría

Supervisión: Azure Monitor es el servicio de plataforma que proporciona un único origen para supervisar el registro de actividad, las métricas y los registros de diagnóstico de todos los recursos de Azure. Azure Monitor se puede configurar para visualizar, consultar, enrutar y archivar las métricas y los registros procedentes de los recursos de Azure, así como tomar medidas relacionadas. Se recomienda usar el control de acceso basado en recursos para proteger el registro de auditoría para ayudar a garantizar que los usuarios no pueden modificar los registros.

Registros de actividad: configure los registros de actividad de Azure para que proporcionen información sobre las operaciones que se han realizado en los recursos de la suscripción.

Registros de diagnóstico: los registros de diagnóstico son todos los registros emitidos por un recurso. Estos registros pueden incluir los registros del sistema de eventos de Windows y los registros de blobs, tablas y colas.

Registros de firewall: Application Gateway proporciona registros de diagnóstico y acceso completos. Los registros de firewall están disponibles para los recursos de puerta de enlace de aplicaciones que tienen WAF habilitado.

Archivado de registros: el almacenamiento de datos de registro se puede configurar para escribir en una cuenta de almacenamiento centralizada de Azure para archivar y un período de retención definido. Los registros se pueden procesar mediante los registros de Azure Monitor y sistemas SIEM de terceros.

Identidad

Active Directory Domain Services: esta arquitectura proporciona una implementación de Active Directory Domain Services en Azure. Si necesita recomendaciones específicas sobre cómo implementar Active Directory en Azure, consulte los siguientes artículos:

Extending Active Directory Domain Services (AD DS) to Azure (Extensión de Active Directory Domain Services (AD DS) a Azure).

Directrices para implementar Windows Server Active Directory en Azure Virtual Machines.

Integración de Active Directory: como alternativa a una arquitectura de AD DS dedicada, los clientes pueden preferir usar la integración de Azure Active Directory o Active Directory en Azure unido a un bosque local.

Seguridad

Seguridad de administración: este plano técnico permite a los administradores conectarse a la red virtual y el Jumpbox de administración con el RDP desde un origen de confianza. El tráfico de red para la red virtual de administración se controla mediante NSG. El acceso al puerto 3389 está restringido para el tráfico de un intervalo IP de confianza que puede tener acceso a la subred que contiene el Jumpbox.

Los clientes también puede usar un modelo administrativo de seguridad mejorada para proteger el entorno al conectarse a la red virtual y Jumpbox de administración. Se recomienda que los clientes de seguridad mejorada usen una estación de trabajo de acceso con privilegios y la configuración de RDGateway. El uso de aplicaciones virtuales de red y red perimetral públicos/privados le ofrece más mejoras de seguridad.

Protección de la red: los grupos de seguridad de red (NSG) se recomiendan para que cada subred proporcione un segundo nivel de protección contra el tráfico entrante que omite una puerta de enlace configurada incorrectamente o deshabilitada. Ejemplo: Plantilla de Resource Manager para implementar un NSG.

Protección de puntos de conexión públicos: la puerta de enlace de Internet expone los servicios de aplicación a los usuarios a través de Internet. El tráfico que obtiene acceso a estos servicios se protege mediante Application Gateway, que proporciona una administración de protocolo HTTPS y firewall de aplicaciones web.

Intervalos IP: los intervalos IP en la arquitectura son intervalos sugeridos. Se recomienda que los clientes consideren la posibilidad de tener su propio entorno y usar intervalos adecuados.

Conectividad híbrida: las cargas de trabajo basadas en la nube están conectadas con el centro de datos local a través de VPN con IPSEC mediante Azure VPN Gateway. Los clientes deben asegurarse de que estén usando una instancia de VPN Gateway adecuada para conectarse a Azure. Ejemplo: Plantilla de Resource Manager de VPN Gateway. Es posible que los clientes que ejecuten cargas de trabajo críticas a gran escala con requisitos de macrodatos quieran considerar la opción de usar una arquitectura de red híbrida con ExpressRoute para la conectividad de red privada con los Servicios en la nube de Microsoft.

Separación de intereses: esta arquitectura de referencia separa las redes virtuales para las operaciones empresariales y de administración. Las redes virtuales y subredes independientes admiten la administración del tráfico, incluidas las restricciones de entrada y salida del tráfico, mediante NSG entre segmentos de red de acuerdo con los procedimientos recomendados de Servicios en la nube de Microsoft y seguridad de red.

Administración de recursos: los recursos de Azure (como las máquinas virtuales, las redes virtuales y los equilibradores de carga) se administran agrupándolos en grupos de recursos de Azure. Después, pueden asignarse roles de control de acceso basado en recursos a cada grupo de recursos para restringir el acceso solo a usuarios autorizados.

Restricciones de control de acceso: use el control de acceso basado en rol (RBAC) para administrar los recursos de la aplicación mediante roles personalizados. RBAC puede usarse para restringir las operaciones que DevOps puede realizar en cada nivel. Al conceder permisos, use el principio de los privilegios mínimos. Registre todas las operaciones administrativas y realice auditorías periódicas para asegurarse de que los cambios de configuración se habían planeado.

Acceso a Internet: esta arquitectura de referencia utiliza Azure Application Gateway como puerta de enlace accesible desde Internet y equilibrador de carga. Algunos clientes pueden considerar la opción de usar aplicaciones virtuales de red de terceros para niveles adicionales de seguridad de red como alternativa a Azure Application Gateway.

Azure Security Center: Azure Security Center proporciona una perspectiva central del estado de seguridad de los recursos de la suscripción y ofrece recomendaciones que ayudan a evitar que se realicen ataques a los recursos. También se puede usar para habilitar directivas más pormenorizadas. Por ejemplo, las directivas pueden aplicarse a grupos de recursos determinados, lo que permite a la empresa adaptar su postura con respecto al riesgo. Se recomienda que los clientes habiliten Azure Security Center en su suscripción de Azure.

Documentación de cumplimiento de los principios de seguridad en la nube del NCSC

Crown Commercial Service (una agencia que trabaja para mejorar la actividad comercial y de adquisición del gobierno) ha renovado la clasificación de los servicios en la nube de Microsoft en el ámbito empresarial a G-Cloud v6, que abarca todas sus ofertas en el nivel OFFICIAL. Se pueden encontrar detalles de Azure y G-Cloud en el resumen de la evaluación de seguridad de G-Cloud de Reino Unido de Azure.

Este plano técnico se alinea con los 14 principios de seguridad en la nube que se documentan en los principios de seguridad en la nube de NCSC para ayudar a garantizar un entorno que admita cargas de trabajo clasificadas como UK-OFFICIAL.

La Matriz de responsabilidad del cliente (libro de Excel) enumera todos los 14 principios de seguridad en la nube y la matriz indica, para cada principio (o subparte principal), si la implementación del principio es responsabilidad de Microsoft, el cliente o se comparte entre los dos.

En la matriz de implementación de principios (libro de Excel) se enumeran los 14 principios de seguridad en la nube y se indica, para cada principio (o subsección del principio), que se designa una responsabilidad del cliente en la matriz de responsabilidades del cliente, 1) si Blueprint Automation implementa el principio, y 2) una descripción de cómo la implementación cumple con los requisitos del principio.

Además, Cloud Security Alliance (CSA) ha publicado la Matriz de control en la nube para ayudar a los clientes en la evaluación de los proveedores en la nube y para identificar las preguntas que deben responder antes de pasar a servicios en la nube. En respuesta, Microsoft Azure respondió al Cuestionario de iniciativa de evaluación del consenso de CSA (CSA CAIQ), que describe cómo Microsoft aborda los principios sugeridos.

Implementación de la solución

Hay dos métodos que los usuarios de la implementación pueden usar para implementar esta solución de Blueprint Automation. El primer método usa un script de PowerShell, mientras que el segundo usa Azure Portal para implementar la arquitectura de referencia. Puede encontrar instrucciones detalladas acerca de la implementación aquí.

Declinación de responsabilidades

- Este documento es meramente informativo. MICROSOFT NO EFECTÚA NINGÚN TIPO DE GARANTÍA, YA SEA EXPRESA, IMPLÍCITA O ESTATUTARIA, SOBRE LA INFORMACIÓN INCLUIDA EN EL PRESENTE DOCUMENTO. Este documento se proporciona "tal cual". La información y las vistas expresadas en este documento, incluidas las direcciones URL y otras referencias a sitios web de Internet, pueden cambiar sin previo aviso. Los clientes que lean este documento se atienen a las consecuencias de usarlo.

- Este documento no proporciona a los clientes ningún derecho legal sobre ninguna propiedad intelectual de ningún producto o solución de Microsoft.

- Los clientes pueden copiar y usar este documento con fines internos y de referencia.

- Algunas de las recomendaciones de este documento pueden provocar un aumento del uso de datos, de la red o de los recursos de procesos en Azure, lo que podría incrementar los costos de las licencias o las suscripciones de Azure.

- Esta arquitectura está diseñada para servir como base para que los clientes puedan ajustarse a sus requisitos específicos y no debe usarse tal cual en un entorno de producción.

- Este documento se ha desarrollado como referencia y no debe usarse para definir todos los medios por los que un cliente puede cumplir normas y requisitos de cumplimiento específicos. Los clientes deben buscar apoyo legal de su organización sobre las implementaciones de cliente aprobadas.