Ingesta de datos de registro de Google Cloud Platform en Microsoft Sentinel

Las organizaciones se mueven cada vez más a arquitecturas multinube, ya sea por diseño o por los requisitos continuos. Un número cada vez mayor de estas organizaciones usan aplicaciones y almacenan datos en varias nubes públicas, como Google Cloud Platform (GCP).

En este artículo se describe cómo ingerir datos de GCP en Microsoft Sentinel para obtener una cobertura de seguridad completa y analizar y detectar ataques en el entorno multinube.

Con el conector GCP Pub/Sub, basado en nuestra Plataforma de conector sin código (CCP), puede ingerir registros desde el entorno de GCP mediante la capacidad GCP Pub/Sub.

Importante

El conector GCP Pub/Sub Audit Logs está actualmente en VERSIÓN PRELIMINAR. En la página Términos de uso complementarios para las Versiones preliminares de Microsoft Azure se incluyen términos legales adicionales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o que todavía no se han publicado para su disponibilidad general.

Los registros de auditoría en la nube de Google registran una pista de auditoría que los analistas pueden usar para supervisar el acceso y detectar posibles amenazas en los recursos de GCP.

Requisitos previos

Antes de comenzar, verifique que dispone de lo siguiente:

- La solución de Microsoft Sentinel está habilitada.

- Existe un área de trabajo de Microsoft Sentinel definida.

- Existe un entorno GCP (un proyecto) y está recopilando registros de auditoría GCP.

- El usuario de Azure tiene el rol Colaborador de Microsoft Sentinel.

- El usuario de GCP tiene acceso para editar y crear recursos en el proyecto de GCP.

- La API de administración de identidad y acceso (IAM) de GCP y la API del administrador de recursos en la nube de GCP están habilitadas.

Configuración del entorno de GCP

Hay dos cosas que debe configurar en el entorno de GCP:

Configure la autenticación de Microsoft Sentinel en GCP mediante la creación de los siguientes recursos en el servicio IAM de GCP:

- Grupo de identidad de carga de trabajo

- Proveedor de identidades de carga de trabajo

- Cuenta de servicio

- Role

Configure la recopilación de registros en GCP y la ingesta en Microsoft Sentinel mediante la creación de los siguientes recursos en el servicio Pub/Sub de GCP:

- Tema

- Suscripción al tema

Puede configurar el entorno de una de estas dos maneras:

- Crear recursos de GCP mediante la API de Terraform: Terraform proporciona API para la creación de recursos y para la administración de identidades y accesos (consulte Requisitos previos). Microsoft Sentinel proporciona scripts de Terraform que emiten los comandos necesarios para las API.

- Configure el entorno GCP manualmente, creando los recursos usted mismo en la consola GCP.

Configuración de la autenticación de GCP

Abra Cloud Shell de GCP.

Seleccione el proyecto con el que desea trabajar; para ello, escriba el siguiente comando en el editor:

gcloud config set project {projectId}Copie el script de autenticación Terraform proporcionado por Microsoft Sentinel del repositorio Sentinel GitHub en su entorno GCP Cloud Shell.

Abra el archivo de script Terraform GCPInitialAuthenticationSetup y copie su contenido.

Nota:

Para ingerir datos de GCP en una nube Azure Government, utilice este script de configuración de autenticación en su lugar.

Cree un directorio en el entorno de Cloud Shell, escríbalo y cree un nuevo archivo en blanco.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfAbra initauth.tf en el editor de Cloud Shell y pegue el contenido del archivo de script en él.

Inicializa Terraform en el directorio que creó escribiendo el siguiente comando en el terminal:

terraform initCuando reciba el mensaje de confirmación de que Terraform se ha inicializado, ejecute el script escribiendo el siguiente comando en el terminal:

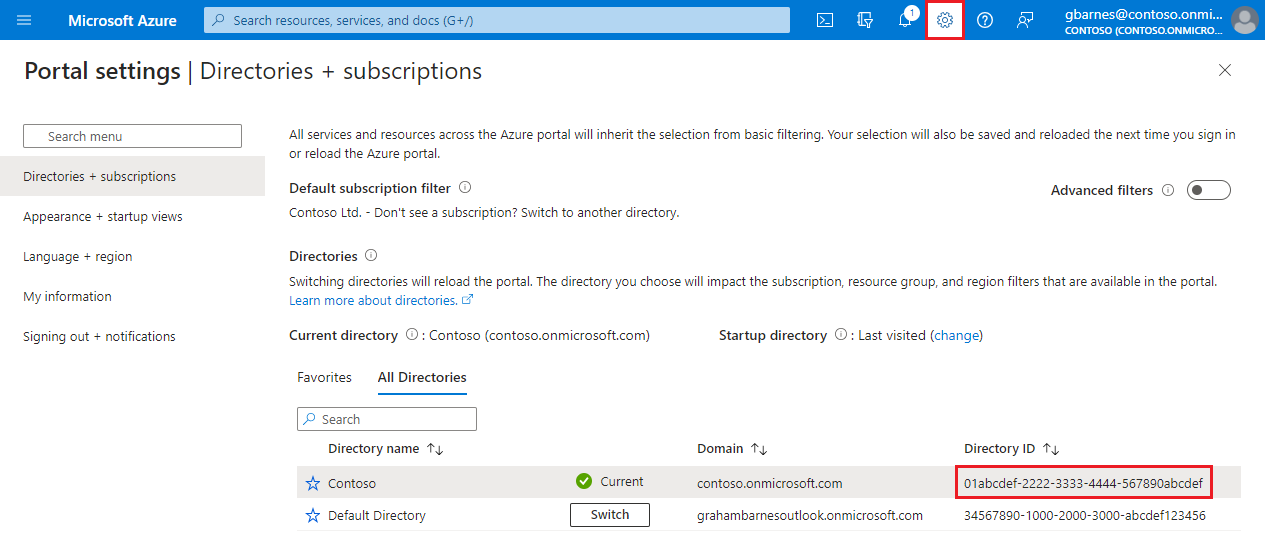

terraform applyCuando el script solicite el Id. de inquilino de Microsoft, copie y péguelo en el terminal.

Nota:

Puede encontrar y copiar su Id. de inquilino en la página del conector registro de auditoría GCP Pub/Sub en el portal de Microsoft Sentinel, o en la pantalla de configuración del portal (accesible desde cualquier lugar del portal de Azure seleccionando el icono de engranaje en la parte superior de la pantalla), en la columna Id. de directorio.

Cuando se le pregunte si ya se ha creado un grupo de identidades de carga de trabajo para Azure, responda sí o no en consecuencia.

Cuando se le pregunte si desea crear los recursos enumerados, escriba sí.

Cuando se muestre la salida del script, guarde los parámetros de recursos para su uso posterior.

Configuración de registros de auditoría de GCP

Copie el script de configuración del registro de auditoría de Terraform proporcionado por Microsoft Sentinel desde el repositorio de GitHub de Sentinel en una carpeta diferente en el entorno de GCP Cloud Shell.

Abra el archivo de script GCPAuditLogsSetup de Terraform y copie su contenido.

Nota:

Para ingerir datos de GCP en una nubede Azure Government, use este script de configuración del registro de auditoría en su lugar.

Cree otro directorio en el entorno de Cloud Shell, escríbalo y cree un nuevo archivo en blanco.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfAbra auditlog.tf en el editor de Cloud Shell y pegue el contenido del archivo de script en él.

Para inicializar Terraform en el nuevo directorio, escriba el siguiente comando en el terminal:

terraform initCuando reciba el mensaje de confirmación de que Terraform se ha inicializado, ejecute el script escribiendo el siguiente comando en el terminal:

terraform applyPara ingerir registros de toda una organización con un solo Pub/Sub, escriba:

terraform apply -var="organization-id= {organizationId} "Cuando se le pregunte si desea crear los recursos enumerados, escriba sí.

Cuando se muestre la salida del script, guarde los parámetros de recursos para su uso posterior.

Espere cinco minutos antes de continuar con el paso siguiente.

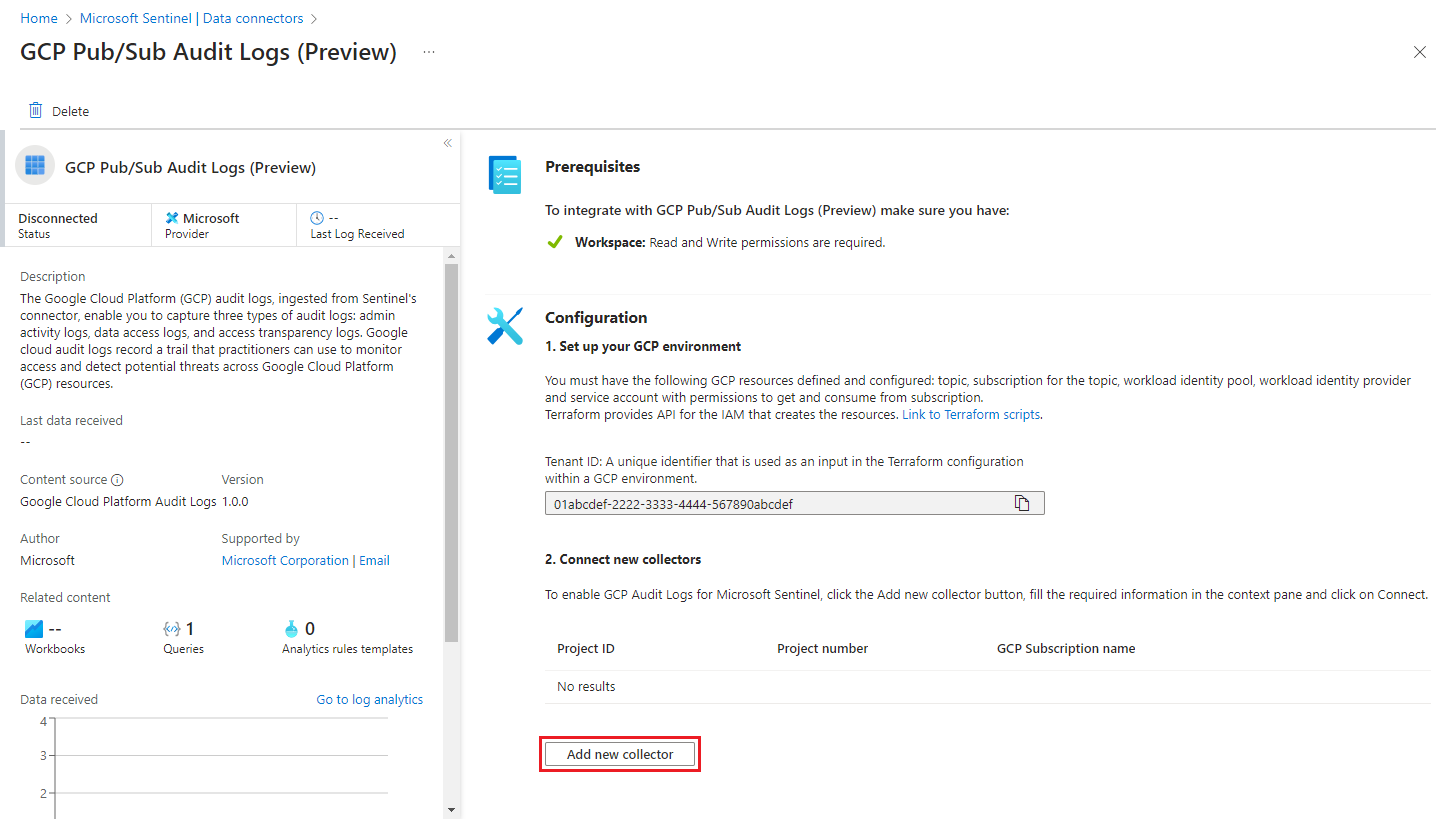

Configuración del conector Pub/Sub de GCP en Microsoft Sentinel

Abra Azure Portal y vaya al servicio Microsoft Sentinel.

En el centro de contenido, en la barra de búsqueda, escriba Registros de auditoría de Google Cloud Platform.

Instale la solución Registros de auditoría de Google Cloud Platform.

Seleccione Conectores de datos y, en la barra de búsqueda, escriba GCP Pub/Sub Audit Logs.

Seleccione el conector GCP Pub/Sub Audit Logs (versión preliminar).

En el panel de detalles, seleccione Abrir página del conector.

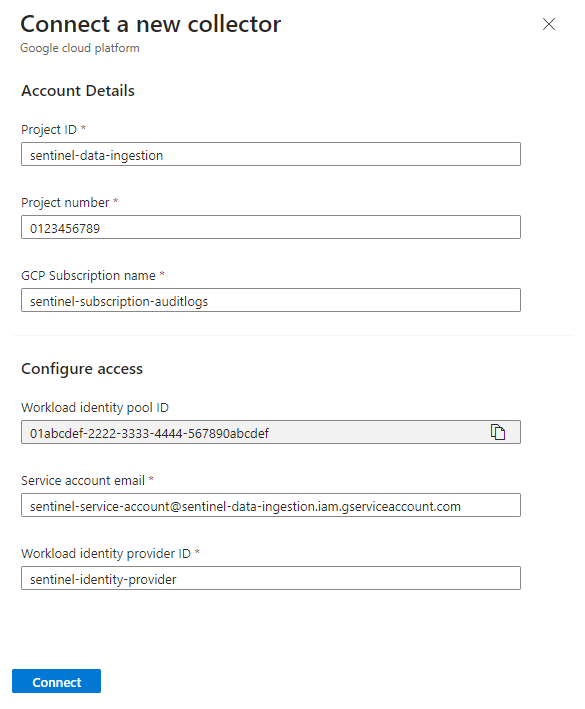

En el área Configuración, seleccione Agregar nuevo recopilador.

En el panel Conectar un nuevo recopilador, escriba los parámetros de recurso que creó al crear los recursos de GCP.

Asegúrese de que los valores de todos los campos coinciden con sus homólogos en el proyecto de GCP y seleccione Conectar.

Comprobación de que los datos de GCP están en el entorno de Microsoft Sentinel

Para asegurarse de que los registros de GCP se hayan ingerido correctamente en Microsoft Sentinel, ejecute la siguiente consulta 30 minutos después de finalizar para configurar el conector.

GCPAuditLogs | take 10Habilite la característica de mantenimiento para los conectores de datos.

Pasos siguientes

En este artículo, ha aprendido a ingerir datos de GCP en Microsoft Sentinel mediante los conectores Pub/Sub de GCP. Para obtener más información sobre Microsoft Sentinel, consulte los siguientes artículos:

- Aprenda a obtener visibilidad de los datos y de posibles amenazas.

- Empiece a detectar amenazas con Microsoft Sentinel.

- Use libros para supervisar los datos.