Configuración de claves administradas por el cliente de Microsoft Sentinel

En este artículo se proporcionan información general y pasos para configurar una clave administrada por el cliente (CMK) para Microsoft Sentinel. Todos los datos almacenados en Microsoft Sentinel ya están cifrados por Microsoft en todos los recursos de almacenamiento pertinentes. CMK proporciona una capa adicional de protección con una clave de cifrado creada y de su propiedad y almacenada en el Azure Key Vault.

Requisitos previos

- Configure un clúster dedicado de Log Analytics con al menos un nivel de compromiso de 100 GB/día. Cuando varias áreas de trabajo están vinculadas al mismo clúster dedicado, comparten la misma clave administrada por el cliente. Obtenga más información sobre los precios de clústeres dedicados de Log Analytics.

- Configure CMK en el clúster dedicado y vincule el área de trabajo a ese clúster. Obtenga información sobre los pasos de aprovisionamiento en el artículo Pasos de aprovisionamiento de CMK en Azure Monitor.

Consideraciones

La incorporación de un área de trabajo de CMK a Sentinel solo se admite por medio de la API REST y no de Azure Portal. Actualmente, no se admiten las plantillas de Resource Manager (plantillas de ARM) para la incorporación de CMK.

La funcionalidad de CMK de Microsoft Sentinel solo se proporciona a las áreas de trabajo de los clústeres dedicados de Log Analytics que aún no se han incorporado a la solución.

Los siguientes cambios relacionados con la CMK no se admiten porque no son efectivos (los datos de Microsoft Sentinel continúan cifrados solo por la clave administrada por Microsoft, y no por la CMK):

- Habilitación de CMK en un área de trabajo que ya está incorporada a Microsoft Sentinel.

- Habilitación de CMK en un clúster que contiene áreas de trabajo incorporadas a Sentinel.

- Vinculación de un área de trabajo que no tiene CMK e incorporada a Sentinel a un clúster habilitado para CMK.

Los siguientes cambios relacionados con CMK no se admiten porque pueden dar lugar a un comportamiento indefinido y problemático:

- Deshabilitación de CMK en un área de trabajo que ya está incorporada a Microsoft Sentinel.

- Configurar un área de trabajo de Sentinel habilitada para CMK como un área de trabajo sin CMK, desvinculándola de su clúster dedicado habilitado para CMK.

- Deshabilitación de CMK en un clúster dedicado de Log Analytics habilitado para CMK.

Microsoft Sentinel admite identidades asignadas por el sistema en la configuración de CMK. Por lo tanto, la identidad del clúster dedicado de Log Analytics debe ser de tipo Asignado por el sistema. Se recomienda usar la identidad que se asigna automáticamente al clúster de Log Analytics cuando se crea.

Actualmente no se admite el cambio de la clave administrada por el cliente a otra clave (con otro URI). Para cambiar la clave, debe rotarla.

Antes de realizar cambios de CMK en un área de trabajo de producción o en un clúster de Log Analytics, póngase en contacto con el grupo de productos de Microsoft Sentinel.

Las áreas de trabajo habilitadas para CMK no admiten trabajos de búsqueda.

Funcionamiento de CMK

La solución Microsoft Sentinel usa un clúster dedicado de Log Analytics para la recopilación y las características de registros. Como parte de la configuración de CMK de Microsoft Sentinel, debe configurar los valores de CMK en el clúster dedicado de Log Analytics relacionado. Los datos que guarde Microsoft Sentinel en recursos de almacenamiento distintos de Log Analytics también se cifran mediante la clave administrada por el cliente que se haya configurado para el clúster dedicado de Log Analytics.

Para más información, consulte:

- Clave administrada por el cliente de Azure Monitor

- Azure Key Vault

- Clústeres dedicados de registros de Azure Monitor

Nota

Si habilita CMK en Microsoft Sentinel, cualquier característica de Public Preview que no admita CMK no estará habilitada.

Habilitación de CMK

Para aprovisionar CMK, siga estos pasos:

- Asegúrese de que tiene un área de trabajo de Log Analytics y de que está vinculada a un clúster dedicado en el que CMK está habilitado. (Consulte los Requisitos previos).

- Regístrese en el proveedor de recursos de Azure Cosmos DB.

- Agregue una directiva de acceso a la instancia de Azure Key Vault.

- Incorpore el área de trabajo a Microsoft Sentinel por medio de la API de incorporación.

- Póngase en contacto con el grupo de productos de Microsoft Sentinel para confirmar la incorporación.

Paso 1: Configuración de CMK en un área de trabajo de Log Analytics en un clúster dedicado

Como se mencionó en los requisitos previos, para incorporar un área de trabajo de Log Analytics con CMK a Microsoft Sentinel, esta área de trabajo debe estar vinculada primero a un clúster de Log Analytics dedicado en el que CMK esté habilitado. Microsoft Sentinel usará la misma clave que usa el clúster dedicado. Siga las instrucciones de Configuración de la clave administrada por el cliente de Azure Monitor para crear un área de trabajo de CMK que se use como área de trabajo de Microsoft Sentinel en los siguientes pasos.

Paso 2: Registro del proveedor de recursos Azure Cosmos DB

Microsoft Sentinel funciona con Azure Cosmos DB como recurso de almacenamiento adicional. Asegúrese de registrarse en el proveedor de recursos de Azure Cosmos DB antes de incorporar un área de trabajo de CMK a Microsoft Sentinel.

Siga las instrucciones del registro del proveedor de recursos de Azure Cosmos DB para la suscripción de Azure.

Paso 3: Incorporación de una directiva de acceso a la instancia de Azure Key Vault

Agregue una directiva de acceso que permita a Azure Cosmos DB acceder a la instancia de Azure Key Vault vinculada al clúster de Log Analytics dedicado (Microsoft Sentinel usará la misma clave).

Siga estas instrucciones para añadir una directiva de acceso a su instancia de Azure Key Vault con una entidad de seguridad de Azure Cosmos DB.

Paso 4: Incorporación del área de trabajo a Microsoft Sentinel por medio de la API de incorporación

Incorpore el área de trabajo habilitada para CMK a Microsoft Sentinel a través de la API de incorporación utilizando la propiedad customerManagedKey como true. Para más información sobre la API de incorporación, consulte este documento en el repositorio GitHub de Microsoft Sentinel.

Por ejemplo, el siguiente URI y cuerpo de solicitud es una llamada válida para incorporar un área de trabajo a Microsoft Sentinel cuando se envían los parámetros URI y el token de autorización adecuados.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Cuerpo de la solicitud

{

"properties": {

"customerManagedKey": true

}

}

Paso 5: Contacto con el grupo de productos de Microsoft Sentinel para confirmar la incorporación

Por último, póngase en contacto con el Grupo de productos de Microsoft Sentinel para confirmar el estado de incorporación de su área de trabajo habilitada para CMK.

Revocación o eliminación de la clave de cifrado de claves

Si un usuario revoca la clave de cifrado (CMK), ya sea eliminándola o retirando el acceso al clúster dedicado y al proveedor de recursos de Azure Cosmos DB, Microsoft Sentinel respetará el cambio y se comportará como si los datos ya no estuvieran disponibles en un plazo de una hora. Desde ese momento se evita cualquier operación que use recursos de almacenamiento persistente, como la ingesta de datos, los cambios de configuración persistentes y la creación de incidentes. Los datos almacenados anteriormente no se eliminan, pero permanecen inaccesibles. Los datos inaccesibles se rigen por la directiva de retención de datos y se purgan conforme a esa directiva.

La única operación posible una vez revocada o eliminada la clave de cifrado es la eliminación de la cuenta.

Si se restaura el acceso después de la revocación, Microsoft Sentinel restaura el acceso a los datos en una hora.

El acceso a los datos se puede revocar si se deshabilita la clave administrada por el cliente en el almacén de claves o se elimina la directiva de acceso a la clave, tanto para el clúster dedicado de Log Analytics como para Azure Cosmos DB. No se admite la revocación del acceso quitando la clave del clúster dedicado de Log Analytics ni quitando la identidad asociada a ese clúster.

Para más información sobre cómo funciona la revocación de claves en Azure Monitor, consulte Azure Monitor CMK revocation.

Rotación de claves administradas por el cliente

Microsoft Sentinel y Log Analytics admiten la rotación de claves. Cuando un usuario realiza una rotación de claves en Key Vault, Microsoft Sentinel admite la nueva clave en una hora.

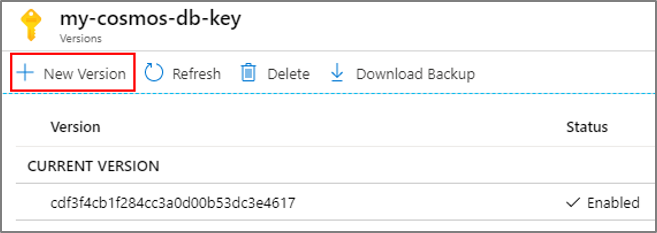

En Azure Key Vault, realice la rotación de claves creando una nueva versión de la clave:

Deshabilite la versión anterior de la clave tras 24 horas, o bien después de que los registros de auditoría de Azure Key Vault ya no muestren ninguna actividad que use la versión anterior.

Después de rotar una clave, debe actualizar explícitamente el recurso de clúster dedicado en Log Analytics con la nueva versión de la clave de Azure Key Vault. Para más información, consulte Rotación de CMK de Azure Monitor.

Reemplazo de una clave administrada por el cliente

Microsoft Sentinel no permite reemplazar una clave administrada por el cliente. En su lugar debe usar la funcionalidad de rotación de claves.

Pasos siguientes

En este documento ha aprendido a configurar una clave administrada por el cliente en Microsoft Sentinel. Para obtener más información sobre Microsoft Sentinel, consulte los siguientes artículos:

- Aprenda a obtener visibilidad de los datos y de posibles amenazas.

- Empiece a detectar amenazas con Microsoft Sentinel.

- Use libros para supervisar los datos.