Recuperación ante desastres para Oracle Database 12c en el entorno de Azure

Se aplica a: ✔️ Máquinas virtuales Linux

Supuestos

- Tiene conocimientos sobre el diseño de Oracle Data Guard y el entorno de Azure.

Objetivos

- Diseñar la topología y configuración que satisfacen las necesidades de recuperación ante desastres.

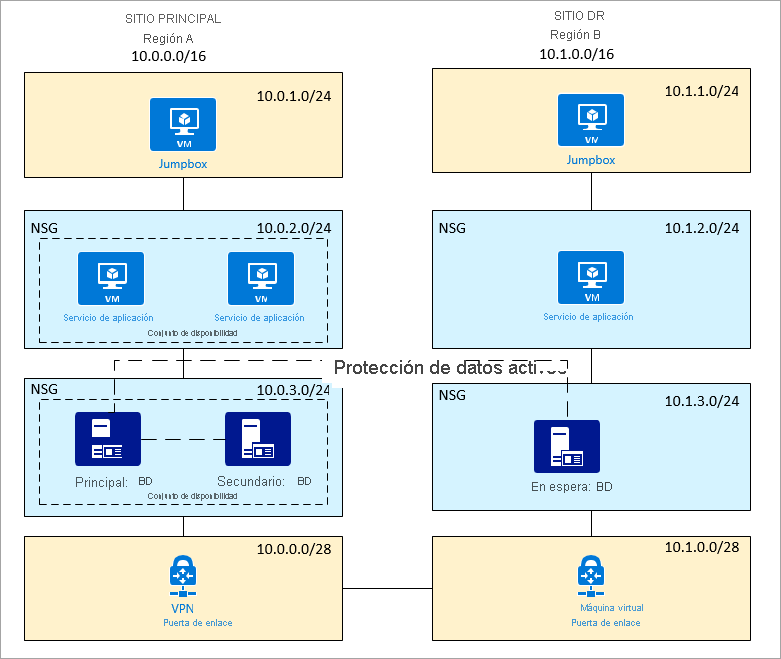

Escenario 1: sitios principal y de recuperación ante desastres en Azure

Un cliente tiene una instalación de base de datos de Oracle en el sitio principal. El sitio de recuperación ante desastres (DR) se encuentra en una región diferente. El cliente utiliza Oracle Data Guard para la recuperación rápida entre estos sitios. El sitio principal tiene también una base de datos secundaria para informes y otros usos.

Topología

A continuación, se muestra un resumen de la configuración de Azure:

- Dos sitios (un sitio principal y un sitio de recuperación ante desastres)

- Dos redes virtuales

- Dos bases de datos de Oracle con Data Guard (principal y en espera)

- Dos bases de datos de Oracle con Golden Gate o Data Guard (solo para el sitio principal)

- Dos servicios de aplicación, uno en el sitio principal y uno en el sitio de recuperación ante desastres

- Un conjunto de disponibilidad que se usa para la base de datos y el servicio de aplicación en el sitio principal

- Un Jumpbox en cada sitio, que restringe el acceso a la red privada y solo permite el inicio de sesión al administrador

- El Jumpbox, el servicio de aplicación, la base de datos y la puerta de enlace de VPN en subredes independientes

- El grupo de seguridad de red se aplica en las subredes de la aplicación y de base de datos

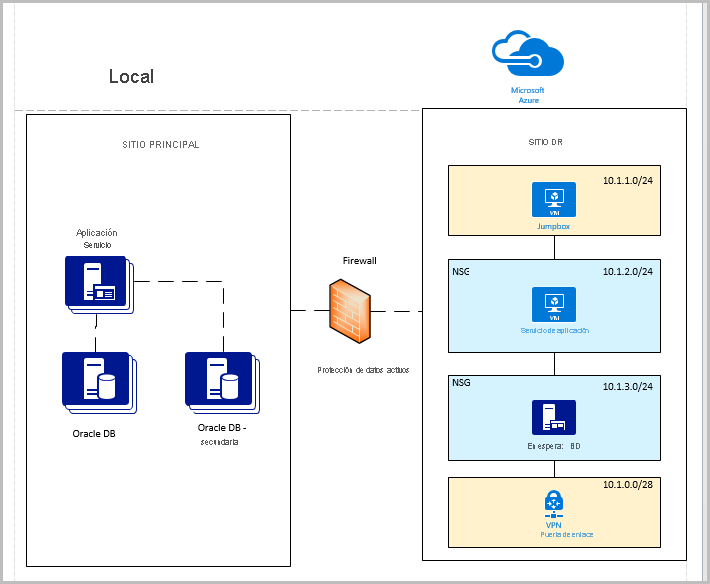

Escenario 2: sitio principal en ubicación local y sitio de recuperación ante desastres en Azure

Un cliente tiene una instalación de base de datos de Oracle en un sitio local (sitio principal). Un sitio de recuperación ante desastres en Azure. Oracle Data Guard se usa para la recuperación rápida entre estos sitios. El sitio principal tiene también una base de datos secundaria para informes y otros usos.

Existen dos enfoques para esta instalación.

Enfoque 1: conexiones directas entre el sitio local y Azure, lo que requiere abrir puertos TCP en el firewall

No se recomiendan las conexiones directas porque exponen los puertos TCP al mundo exterior.

Topología

A continuación, se muestra un resumen de la configuración de Azure:

- Un sitio de recuperación ante desastres

- Una red virtual

- Una base de datos de Oracle con Data Guard (activo)

- Un servicio de aplicación en el sitio de recuperación ante desastres

- Un Jumpbox, que restringe el acceso a la red privada y solo permite el inicio de sesión al administrador

- El Jumpbox, el servicio de aplicación, la base de datos y la puerta de enlace de VPN en subredes independientes

- El grupo de seguridad de red se aplica en las subredes de la aplicación y de base de datos

- Una directiva o regla de NSG para permitir el tráfico entrante en el puerto TCP 1521 (o el definido por el usuario)

- Una directiva o regla de NSG para restringir el acceso a la red virtual solo a la dirección o direcciones IP locales (base de datos o aplicación)

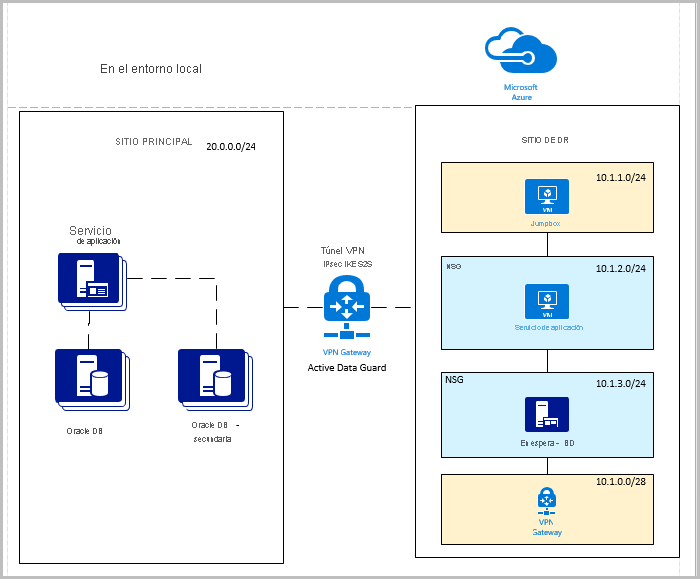

Enfoque 2: VPN de sitio a sitio

Un mejor enfoque consiste en el uso de una VPN de sitio a sitio. Para más información acerca de cómo configurar una VPN, consulte Creación de una red virtual con una conexión VPN de sitio a sitio mediante la CLI.

Topología

A continuación, se muestra un resumen de la configuración de Azure:

- Un sitio de recuperación ante desastres

- Una red virtual

- Una base de datos de Oracle con Data Guard (activo)

- Un servicio de aplicación en el sitio de recuperación ante desastres

- Un Jumpbox, que restringe el acceso a la red privada y solo permite el inicio de sesión al administrador

- El Jumpbox, el servicio de aplicación, la base de datos y la puerta de enlace de VPN se encuentran en subredes independientes

- El grupo de seguridad de red se aplica en las subredes de la aplicación y de base de datos

- Conexión VPN de sitio a sitio entre sistemas locales y Azure

Lecturas adicionales

- Diseño e implementación de una base de datos de Oracle en Azure

- Configuración de Oracle Data Guard

- Configuración de Oracle Golden Gate

- Copia de seguridad y recuperación de Oracle