Configuración del NGFW en la nube de Palo Alto Networks en Virtual WAN

El firewall de próxima generación (NGFW) de Palo Alto Networks es una oferta de seguridad de software como servicio (SaaS) nativa de la nube que se puede implementar en el centro de Virtual WAN como una solución para inspeccionar el tráfico de red. El siguiente documento describe algunas de las características clave, casos de uso críticos y procedimientos asociados al uso del NGFW en la nube de Palo Alto Networks en Virtual WAN.

Información previa

La integración del NGFW en la nube de Palo Alto Networks con Virtual WAN proporciona las siguientes ventajas a los clientes:

- Proteja las cargas de trabajo críticas mediante una oferta de seguridad SaaS altamente escalable que se puede insertar como una solución de conexión ascendente en Virtual WAN.

- Infraestructura y ciclo de vida del software totalmente administrados en el modelo de software como servicio.

- Facturación de pago por uso basada en el consumo .

- Experiencia nativa en la nube que tiene una estrecha integración con Azure para proporcionar administración de firewall de un extremo a otro mediante Azure Portal o las API de Azure. La administración de reglas y directivas también se puede configurar opcionalmente a través de Panorama, la solución de administración de Palo Alto Network.

- Canal de soporte técnico dedicado y optimizado entre Azure y Palo Alto Networks para solucionar problemas.

- Enrutamiento con un solo clic para inspeccionar el tráfico local, de red virtual y saliente de Internet mediante el NGFW en la nube de Palo Alto Networks.

Casos de uso

En la siguiente sección se describen los casos de uso de seguridad comunes para el NGFW en la nube de Palo Alto Networks en Virtual WAN.

Tráfico privado (local y de red virtual)

Inspección del tráfico este-oeste

La Virtual WAN enruta el tráfico de redes virtuales a redes virtuales o locales (VPN de sitio a sitio, ExpressRoute, VPN de punto a sitio) al entorno local a NGFW en la nube implementado en el centro para su inspección.

Inspección del tráfico norte-sur

La Virtual WAN también enruta el tráfico entre las redes virtuales y locales (VPN de sitio a sitio, ExpressRoute, VPN de punto a sitio) en entornos locales a NGFW en la nube implementado en el concentrador para su inspección.

Borde de Internet

Nota

La ruta predeterminada 0.0.0.0/0 no se propaga entre centros. Las redes locales y virtuales solo pueden usar recursos locales de NGFW en la nube para acceder a Internet. Además, para los casos de uso de NAT de destino, NGFW en la nube solo puede reenviar el tráfico entrante a redes virtuales locales y en entornos locales.

Salida de Internet

Virtual WAN se puede configurar para enrutar el tráfico enlazado a Internet desde redes virtuales o locales a NGFW en la nube para inspección e interrupción de Internet. Puede elegir selectivamente qué red(es) virtual(es) o local(es) aprenden la ruta predeterminada (0.0.0.0/0) y utilizan el NGFW en la nube de Palo Alto para la salida a Internet. En este caso de uso, Azure NAT automáticamente la IP de origen de su paquete de Internet a las IP públicas asociadas con el NGFW en la nube.

Para obtener más información sobre las funcionalidades de salida a Internet y la configuración disponible, consulte la documentación de Palo Alto Networks.

Entrada a Internet (DNAT)

También puede configurar Palo Alto Networks para Destination-NAT (DNAT). Destination NAT permite a un usuario acceder y comunicarse con una aplicación hospedada localmente o en una instancia de Azure Virtual Network a través de las direcciones IP públicas asociadas al NGFW en la nube.

Para obtener más información sobre las funcionalidades de salida a Internet y la configuración disponible, consulte la documentación de Palo Alto Networks.

Antes de empezar

En los pasos de este artículo se supone que ya ha creado un Virtual WAN.

Para crear una nueva WAN virtual, siga los pasos que se indican en el siguiente artículo:

Limitaciones conocidas

- Consulte la documentación de Palo Alto Networks para obtener la lista de regiones en las que Palo Alto Networks Cloud NGFW está disponible.

- El NGFW en la nube de Palo Alto Networks no se puede implementar con aplicaciones virtuales de red en el centro de Virtual WAN.

- Todas las demás limitaciones de la sección Limitaciones de la documentación de directivas de enrutamiento e intenciones de enrutamiento se aplican a las implementaciones del NGFW en la nube de Palo Alto Networks en Virtual WAN.

Registro del proveedor de recursos

Para utilizar el NGFW en la nube de Palo Alto Networks, debe registrar el proveedor de recursos PaloAltoNetworks.Cloudngfw en su suscripción con una versión de API que sea como mínimo 2022-08-29-preview.

Para obtener más información sobre cómo registrar un proveedor de recursos en una suscripción de Azure, consulte la documentación sobre tipos y proveedores de recursos de Azure.

Implementación del centro virtual

En los siguientes pasos se describe cómo implementar un centro virtual que se puede usar con el NGFW en la nube de Palo Alto Networks.

- Navegue hasta su recurso Virtual WAN.

- En el menú de la izquierda, seleccione Centros en Conectividad.

- Haga clic en Nuevo centro.

- En Aspectos básicos especifique una región para el centro virtual. Asegúrese de que la región aparece en regiones de Palo Alto Cloud NGFW disponibles. Además, especifique un nombre, un espacio de direcciones, la capacidad del centro virtual y la preferencia de enrutamiento del centro de conectividad para su centro.

- Seleccione y configure las puertas de enlace (VPN de sitio a sitio, VPN de punto a sitio, ExpressRoute) que quiere implementar en el centro virtual. Puede implementar puertas de enlace más adelante si lo desea.

- Haga clic en Revisar + crear.

- Haga clic en Crear

- Vaya hasta su centro recién creado y espere a que el estado de enrutamiento sea Aprovisionado. Este paso puede durar hasta 30 minutos.

Implementación de NGFW en la nube de Palo Alto Networks

Nota

Debe esperar a que el estado de enrutamiento del centro sea "Aprovisionado" antes de implementar el NGFW en la nube.

- Vaya al centro virtual y haga clic en Soluciones SaaS en Proveedores de terceros.

- Haga clic en Crear SaaS y seleccione el NGFW en la nube de Palo Alto Networks.

- Haga clic en Crear.

- Proporcione un nombre para el firewall. Asegúrese de que la región del firewall es la misma que la región del centro virtual. Para obtener más información sobre las opciones de configuración disponibles en el NGFW en la nube de Palo Alto Networks, consulte la documentación del NGFW en la nube de Palo Alto Networks.

Configuración del enrutamiento

Nota

No se puede configurar la intención de enrutamiento hasta que el NGFW en la nube se aprovisione correctamente.

- Vaya al centro virtual y haga clic en Enrutamiento de intenciones y directivas en Enrutamiento

- Si desea utilizar el NGFW en la nube de Palo Alto Networks para inspeccionar el tráfico saliente de Internet (tráfico entre redes virtuales o locales e Internet), en Tráfico de Internet seleccione Solución SaaS. Para el recurso Próximo salto, seleccione su recurso el NGFW en la nube.

- Si desea usar el NGFW en la nube de Palo Alto Networks para inspeccionar el tráfico privado (tráfico entre todas las redes virtuales y locales en la Virtual WAN), en Tráfico privado, seleccione Solución SaaS. Para el recurso Próximo salto, seleccione su recurso el NGFW en la nube.

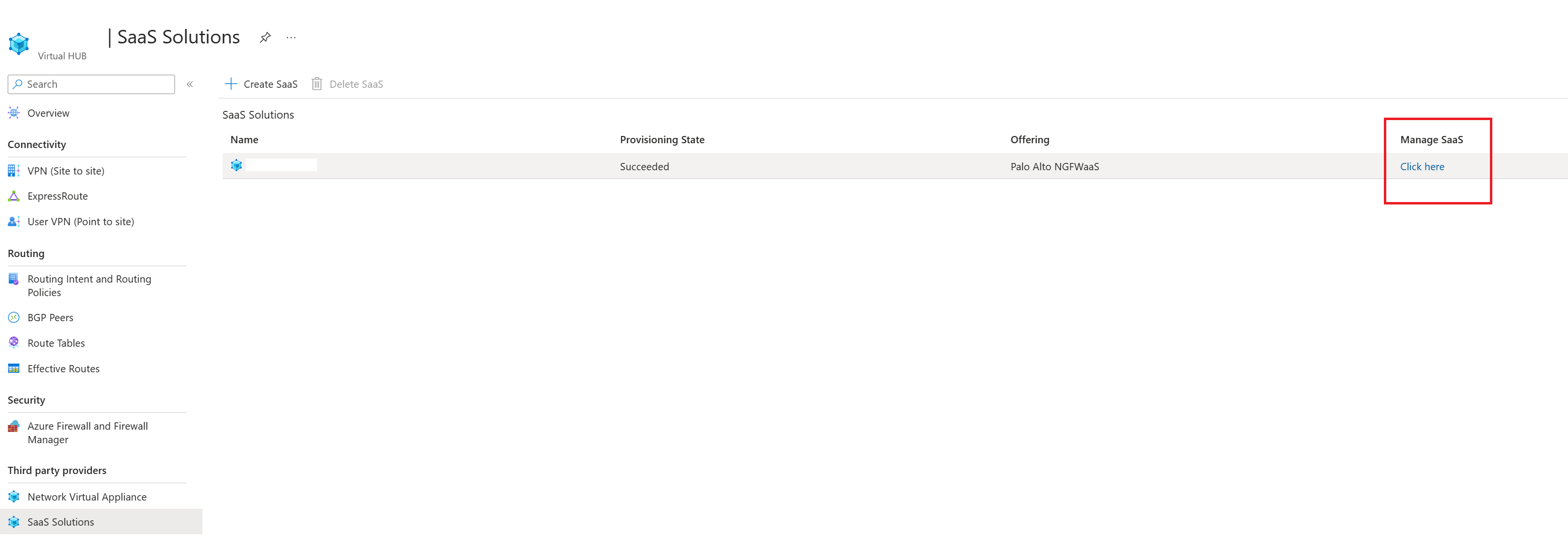

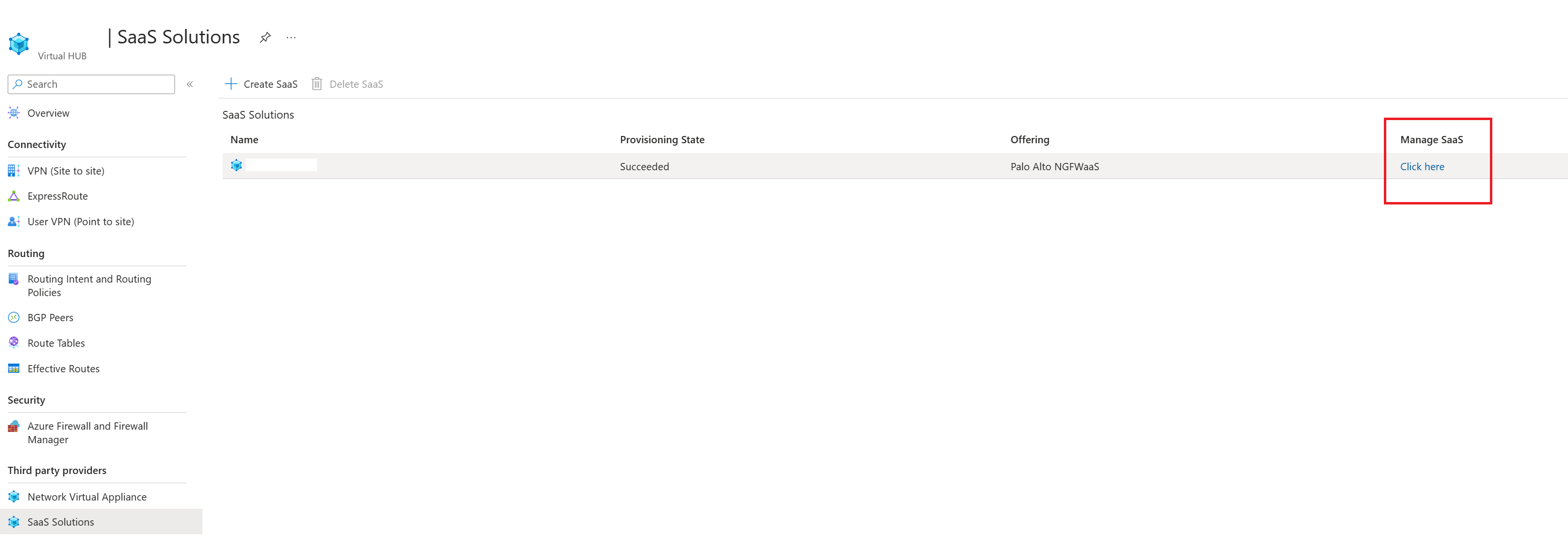

Administrar NGFW en la nube de Palo Alto Networks

En la sección siguiente se describe cómo puede administrar el NGFW en la nube de Palo Alto Networks (reglas, direcciones IP, configuraciones de seguridad, etc.)

- Vaya al centro virtual y haga clic en Soluciones SaaS.

- Haga clic en Haga clic aquí en Administrar SaaS.

- Para obtener más información sobre las opciones de configuración disponibles en el NGFW en la nube de Palo Alto Networks, consulte la documentación del NGFW en la nube de Palo Alto Networks.

Eliminar el NGFW en la nube de Palo Alto Networks

Nota

No puede eliminar su centro virtual hasta que no haya eliminado la solución NGFW en la nube y Virtual WAN SaaS.

Los siguientes pasos describen cómo eliminar una oferta del NGFW en la nube:

- Vaya al centro virtual y haga clic en Soluciones SaaS.

- Haga clic en Haga clic aquí en Administrar SaaS.

- Haga clic en Eliminar en la esquina superior izquierda de la página.

- Una vez que la operación de eliminación se haya realizado correctamente, vuelva a la página soluciones SaaS del centro virtual.

- Haga clic en la línea correspondiente a su NGFW en la nube y haga clic en Eliminar SaaS en la esquina superior izquierda de la página. Esta opción no estará disponible hasta que se ejecute el paso 3 hasta su finalización.

Solución de problemas

En la siguiente sección se describen los problemas comunes detectados al usar el NGFW en la nube de Palo Alto Networks en Virtual WAN.

Solución de problemas de creación de NGFW en la nube

- Asegúrese de que los centros virtuales se implementan en una de las siguientes regiones que se enumeran en la documentación de Palo Alto Networks.

- Asegúrese de que el estado de enrutamiento del centro virtual es "Aprovisionado". Se producirá un error en los intentos de creación del NGFW en la nube antes de aprovisionar el enrutamiento.

- Asegúrese de que el registro en el proveedor de recursos PaloAltoNetworks.Cloudngfw se realiza correctamente.

Solución de problemas de eliminación

- Una solución SaaS no se puede eliminar hasta que se elimine el recurso de NGFW en la nube vinculado. Por lo tanto, elimine el recurso del NGFW en la nube antes de eliminar el recurso de la solución SaaS.

- No se puede eliminar un recurso de solución SaaS que es actualmente el recurso de próximo salto para la intención de enrutamiento. La intención de enrutamiento debe eliminarse antes de que se pueda eliminar el recurso de la solución SaaS.

- Del mismo modo, un recurso del centro virtual que tiene una solución SaaS no se puede eliminar. La solución SaaS debe eliminarse antes de eliminar el centro virtual.

Solución de problemas de la intención y las directivas de enrutamiento

- Asegúrese de que la implementación del NGFW en la nube se ha completado correctamente antes de intentar configurar la intención de enrutamiento.

- Asegúrese de que todas las redes virtuales locales y de Azure están en RFC1918 (subredes en 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12). Si hay redes que no están en RFC1918, asegúrese de que esos prefijos aparezcan en el cuadro de texto de prefijos de tráfico privado.

- Para obtener más información sobre cómo solucionar problemas de la intención de enrutamiento, consulte la documentación sobre la intención de enrutamiento. En este documento se describen los requisitos previos, los errores comunes asociados a la configuración de la intención de enrutamiento y las sugerencias de solución de problemas.

Solución de problemas de configuración del NGFW en la nube de Palo Alto Networks

- Consulte la documentación de Palo Alto Networks.

Pasos siguientes

- Para más información sobre Virtual WAN, consulte las preguntas más frecuentes.

- Para obtener más información sobre la intención de enrutamiento, consulte la documentación Intención de enrutamiento.

- Para obtener más información sobre el NGFW en la nube de Palo Alto Networks, consulte la documentación del NGFW en la nube de Palo Alto Networks.