Configuración de directivas de conexión IPsec/IKE personalizadas para VPN de S2S y red virtual a red virtual: Azure Portal

Este artículo le guiará por los pasos necesarios para configurar una directiva IPsec o IKE para conexiones VPN de sitio a sitio o de red virtual a red virtual con VPN Gateway mediante Azure Portal. En las siguientes secciones se le ayuda a crear y configurar una directiva IPsec o IKE, y aplicarla a una conexión nueva o existente.

Flujo de trabajo

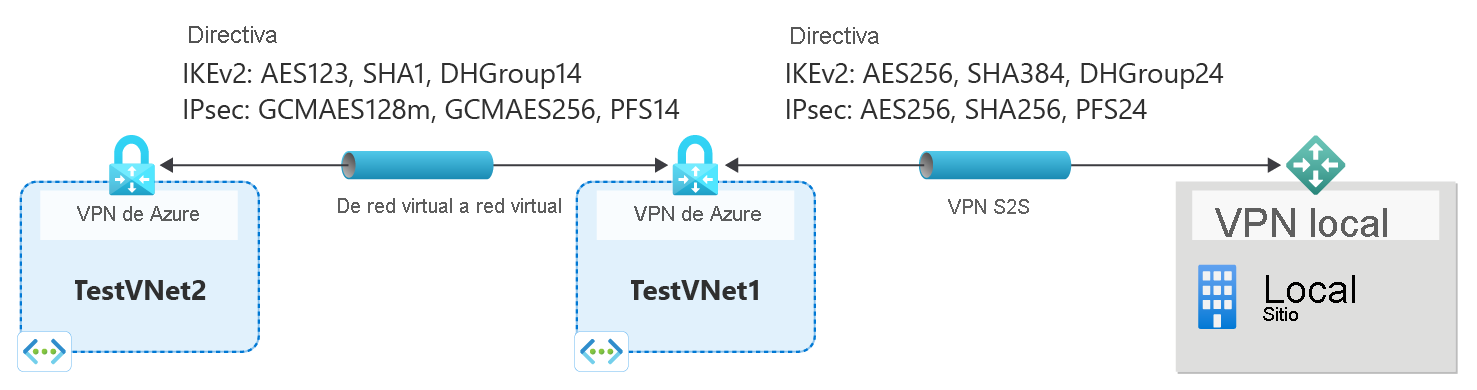

Las instrucciones incluidas en este artículo le ayudan a instalar y configurar directivas de IPsec o IKE como se muestra en el siguiente diagrama.

- Cree una red virtual y una puerta de enlace de VPN.

- Cree una puerta de enlace de red local para la conexión entre locales, u otra red virtual y puerta de enlace para la conexión de red virtual a red virtual.

- Cree una conexión (IPsec o VNet2VNet).

- Configure, actualice o elimine la directiva IPsec/IKE en los recursos de la conexión.

Parámetros de directiva

El protocolo IPsec e IKE estándar admite una gran variedad de algoritmos criptográficos en diversas combinaciones. Consulte Acerca de los requisitos criptográficos y las puertas de enlace de VPN de Azure para ver de qué forma esto puede ayudar a garantizar que la conectividad entre locales y de red virtual a red virtual satisface los requisitos de cumplimiento o de seguridad. Tenga presente las siguientes consideraciones:

- La directiva IPsec/IKE solo funciona en las siguientes SKU de puerta de enlace:

- VpnGw1~5 y VpnGw1AZ~5AZ

- Standard y HighPerformance

- No puede especificar más de una combinación de directivas para una conexión dada.

- Es preciso especificar todos los algoritmos y parámetros de IKE (modo principal) e IPsec (modo rápido). No se permite la especificación de una directiva parcial.

- Consulte las especificaciones del proveedor de dispositivos VPN para asegurarse de que los dispositivos VPN locales admiten la directiva. No se pueden establecer conexiones de sitio a sitio o de red virtual a red virtual si las directivas son incompatibles.

Algoritmos criptográficos y seguridad de las claves

En la tabla siguiente se enumeran los algoritmos criptográficos y los niveles de seguridad de clave admitidos que se pueden configurar.

| IPsec o IKEv2 | Opciones |

|---|---|

| Cifrado IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integridad de IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grupo DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, No |

| Cifrado IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, No |

| Integridad de IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupo PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, No |

| Vigencia de SA QM | (Opcional: Se usan los valores predeterminados si no se especifica ningún valor) Segundos (entero; mín. 300/predeterminado 27000 segundos) KBytes (entero; mín. 1024/predeterminado 102400000 KBytes) |

| Selector de tráfico | UsePolicyBasedTrafficSelectors** ($True/$False; Opcional, valor predeterminado $False si no se especifica) |

| Tiempo de expiración de DPD | Segundos (entero; mín. 9/máx. 3600; predeterminado 45 segundos) |

La configuración de su dispositivo VPN local debe coincidir o contener los siguientes algoritmos y parámetros que se especifican en la directiva de IPsec o IKE de Azure:

- Algoritmo de cifrado de IKE (modo principal/fase 1)

- Algoritmo de integridad de IKE (modo principal/fase 1)

- Grupo DH (modo principal/fase 1)

- Algoritmo de cifrado de IPsec (modo rápido/fase 2)

- Algoritmo de integridad de IPsec (modo rápido/fase 2)

- Grupo PFS (modo rápido/fase 2)

- Selector de tráfico (si se usa UsePolicyBasedTrafficSelectors)

- Las vigencias de SA solo son especificaciones locales y no es preciso que coincidan.

Si GCMAES se usa para el algoritmo de cifrado IPsec, es preciso seleccionar el mismo algoritmo GCMAES y longitud de clave para la integridad de IPsec; por ejemplo, usar GCMAES128 para ambos.

En la tabla de algoritmos y claves:

- IKE corresponde al modo principal o fase 1.

- IPsec corresponde al modo rápido o fase 2.

- El Grupo DH especifica el grupo Diffie-Hellman utilizado en el modo principal o fase 1.

- El grupo PFS especificó el grupo Diffie-Hellman utilizado en el modo rápido o la fase 2.

La vigencia de SA del modo principal de IKE se fija en 28 800 en las puertas de enlace de VPN de Azure.

"UsePolicyBasedTrafficSelectors" es un parámetro opcional en la conexión. Si establece UsePolicyBasedTrafficSelectors en $True en una conexión, configurará la puerta de enlace de VPN de Azure para que se conecte al firewall de VPN basado en directivas de forma local. Si habilita PolicyBasedTrafficSelectors, debe asegurarse de que el dispositivo VPN tiene los selectores de tráfico coincidentes definidos con todas las combinaciones de sus prefijos de red local (puerta de enlace de red local) a o desde los prefijos de red virtual de Azure, en lugar de cualquiera a cualquiera. La puerta de enlace de VPN de Azure acepta cualquier selector de tráfico propuesto por la puerta de enlace de VPN remota independientemente de lo que esté configurado en la puerta de enlace de VPN de Azure.

Por ejemplo, si sus prefijos de red local son 10.1.0.0/16 y 10.2.0.0/16, y sus prefijos de red virtual son 192.168.0.0/16 y 172.16.0.0/16, debe especificar los siguientes selectores de tráfico:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Para obtener más información sobre los selectores de tráfico basados en directivas, consulte Connect multiple on-premises policy-based VPN devices (Conectar varios dispositivos VPN basados en directivas locales).

Tiempo de expiración de DPD: el valor predeterminado es 45 segundos en las puertas de enlace de VPN de Azure. Si se establece el tiempo de expiración en un periodo menor, IKE volverá a especificar la clave de forma más agresiva, lo que provoca que en algunos momentos parezca que la conexión está desconectada, algo que no se desea si las ubicaciones locales están lejos de la región de Azure en la que reside la puerta de enlace de VPN o si el estado de vínculo físico puede llegar a provocar la pérdida de paquetes. La recomendación general es establecer el tiempo de expiración entre 30 y 45segundos.

Nota

La integridad de IKEv2 se utiliza tanto para la integridad como para la PRF (función pseudoaleatoria). Si el algoritmo de cifrado IKEv2 especificado es GCM*, el valor pasado en la integridad de IKEv2 se utiliza solo para la PRF e implícitamente establecemos la integridad de IKEv2 en GCM*. En todos los demás casos, el valor pasado en la integridad de IKEv2 se usa tanto para la integridad IKEv2 como para la PRF.

Grupos Diffie-Hellman

En la tabla siguiente se muestran los grupos Diffie-Hellman admitidos en la directiva personalizada:

| Grupo Diffie-Hellman | Grupo DH | Grupo PFS | Longitud de clave |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP de 768 bits |

| 2 | DHGroup2 | PFS2 | MODP de 1024 bits |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP de 2048 bits |

| 19 | ECP256 | ECP256 | ECP de 256 bits |

| 20 | ECP384 | ECP384 | ECP de 384 bits |

| 24 | DHGroup24 | PFS24 | MODP de 2048 bits |

Para más información, consulte RFC3526 y RFC5114.

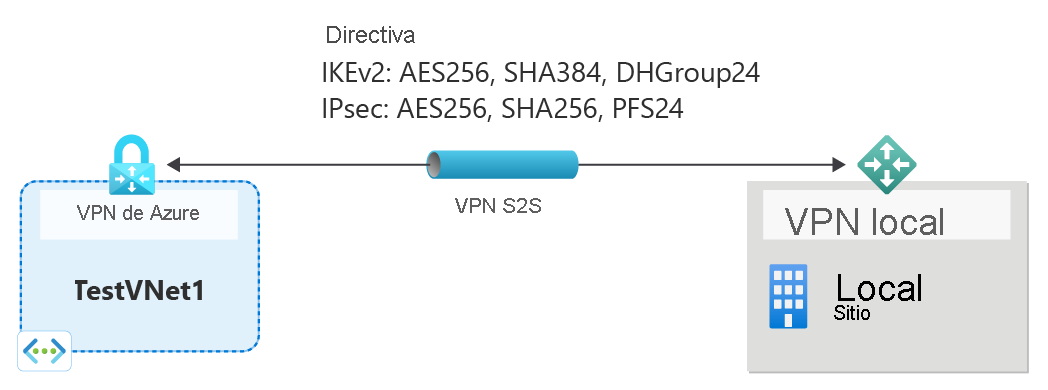

Creación de una conexión VPN de sitio a sitio con una directiva personalizada

En esta sección se describen los pasos necesarios para crear una conexión VPN de sitio a sitio con una directiva IPsec o IKE. Los pasos siguientes permiten crear la conexión, como se muestra en el diagrama siguiente. El sitio local de este diagrama representa Sitio6.

Paso 1: Creación de la red virtual, la puerta de enlace de VPN y la puerta de enlace de red local para TestVNet1

Cree los siguientes recursos. Para ver los pasos necesarios, consulte Creación de una conexión de sitio a sitio mediante Azure Portal.

Cree la red virtual TestVNet1 con los valores siguientes.

- Grupo de recursos: TestRG1

- Nombre: TestVNet1

- Región: (EE. UU.) Este de EE. UU.

- Espacio de direcciones IPv4: 10.1.0.0/16

- Nombre de subred 1: FrontEnd

- Intervalo de direcciones de subred 1: 10.1.0.0/24

- Nombre de subred 2: BackEnd

- Intervalo de direcciones de subred 2: 10.1.1.0/24

Cree la puerta de enlace de red virtual VNet1GW con los valores siguientes.

- Nombre: VNet1GW

- Región: Este de EE. UU.

- Tipo de puerta de enlace: VPN

- Tipo de VPN:: basada en rutas

- SKU: VpnGw2

- Generación: Generación 2

- Red virtual: VNet1

- Intervalo de direcciones de subred de puerta de enlace: 10.1.255.0/27

- Tipo de dirección IP pública: básica o estándar

- Dirección IP pública: Crear nuevo

- Nombre de dirección IP pública: VNet1GWpip

- Habilitar el modo activo/activo: deshabilitado

- Configurar BGP: deshabilitado

Paso 2: Configuración de la puerta de enlace de red local y los recursos de conexión

Cree el recurso de puerta de enlace de red local Site6 con los valores siguientes.

- Nombre: Site6

- Grupos de recursos: TestRG1

- Ubicación: Este de EE. UU.

- Dirección IP de puerta de enlace local: 5.4.3.2 (valor de ejemplo; use la dirección IP del dispositivo local)

- Espacios de direcciones: 10.61.0.0/16, 10.62.0.0/16 (valor de ejemplo)

Desde la pasarela de red virtual, añada una conexión a la pasarela de red local usando los siguientes valores.

- Nombre de conexión: VNet1toSite6

- Tipo de conexión: IPsec

- Puerta de enlace de red local: Site6

- Clave compartida: abc123 (valor de ejemplo; debe coincidir con la clave de dispositivo local usada)

- Protocolo IKE: IKEv2

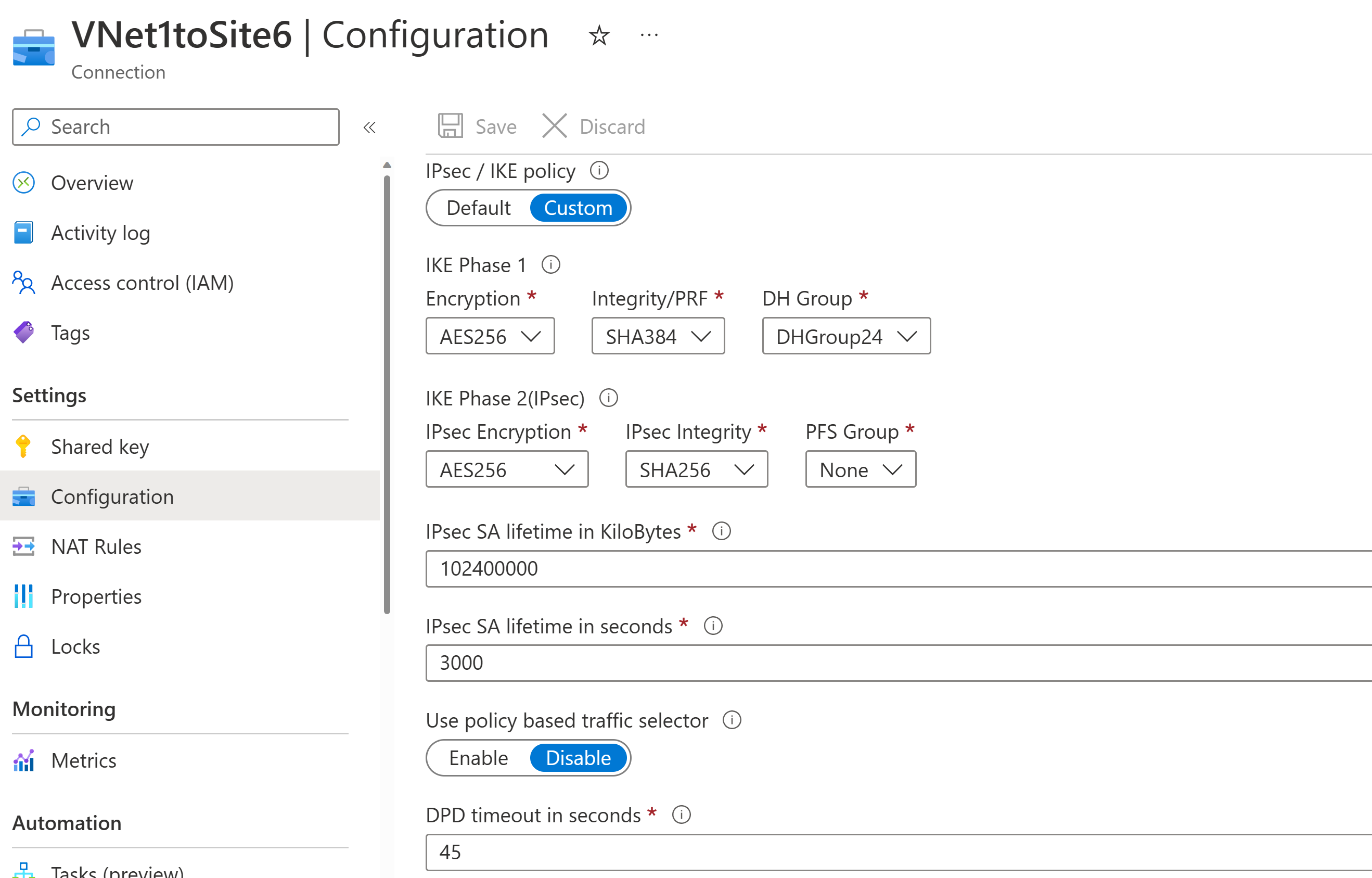

Paso 3: Configuración de una directiva IPsec o IKE en la conexión VPN de sitio a sitio

Configure una directiva personalizada de IPsec o IKE con los algoritmos y parámetros siguientes:

- Fase 1 de IKE: AES256, SHA384, DHGroup24

- Fase 2 de IKE (IPsec): AES256, SHA256, PFS None

- Vigencia de SA de IPsec en KB: 102400000

- Vigencia de SA de IPsec en segundos: 30000

- Tiempo de espera de DPD: 45 segundos

Vaya al recurso de conexión que creó, VNet1toSite6. Abra la página Configuración. Selecciona la directiva de IPsec o IKE Personalizada para mostrar todas las opciones de configuración. En la captura de pantalla siguiente se muestra la configuración de acuerdo con la lista:

Si usa GCMAES para IPsec, debe usar el mismo algoritmo GCMAES y longitud de clave para la integridad y el cifrado IPsec. Por ejemplo, en la siguiente captura de pantalla se especifica GCMAES128 tanto para el cifrado IPsec como para la integridad de IPsec:

Si quiere permitir que la puerta de enlace de VPN de Azure se conecte a dispositivos VPN locales basados en directivas, puede seleccionar Habilitar en la opción Use policy based traffic selectors (Usar selectores de tráfico basados en directivas).

Una vez seleccionadas todas las opciones, seleccione Guardar para confirmar los cambios en el recurso de conexión. La directiva se aplicará en un minuto aproximadamente.

Importante

Una vez que se haya especificado una directiva de IPsec o IKE en una conexión, la puerta de enlace de VPN de Azure solo enviará o aceptará la propuesta de IPsec o IKE con los algoritmos criptográficos y los niveles de clave especificados en esa conexión en particular. Asegúrese de que el dispositivo VPN local para la conexión usa o acepta la combinación de directivas exacta. En caso contrario, no se establecerá el túnel VPN de sitio a sitio.

Las opciones de selector de tráfico basado en directiva y tiempo de expiración de DPD se pueden especificar con la directiva predeterminada, sin la directiva IPsec o IKE personalizada.

Creación de una conexión de red virtual a red virtual con una directiva personalizada

Los pasos necesarios para crear una conexión de red virtual a red virtual con una directiva de IPsec o IKE son similares a los pasos para crear una conexión VPN de sitio a sitio. Debe completar las secciones anteriores en Creación de una conexión VPN de sitio a sitio para crear y configurar TestVNet1 y la puerta de enlace de VPN.

Paso 1: Creación de la red virtual, la puerta de enlace de VPN y la puerta de enlace de red local para TestVNet2

Siga los pasos del artículo Creación de una conexión de red virtual a red virtual para crear TestVNet2 y una conexión de red virtual a red virtual con TestVNet1.

Valores de ejemplo:

Red virtual: TestVNet2

- Grupo de recursos: TestRG2

- Nombre: TestVNet2

- Región: (EE. UU.) Oeste de EE. UU.

- Espacio de direcciones IPv4: 10.2.0.0/16

- Nombre de subred 1: FrontEnd

- Intervalo de direcciones de subred 1: 10.2.0.0/24

- Nombre de subred 2: BackEnd

- Intervalo de direcciones de subred 2: 10.2.1.0/24

Puerta de enlace de VPN: VNet2GW

- Nombre: VNet2GW

- Región: Oeste de EE. UU.

- Tipo de puerta de enlace: VPN

- Tipo de VPN:: basada en rutas

- SKU: VpnGw2

- Generación: Generación 2

- Red virtual: TestVNet2

- Intervalo de direcciones de subred de puerta de enlace: 10.2.255.0/27

- Tipo de dirección IP pública: básica o estándar

- Dirección IP pública: Crear nuevo

- Nombre de dirección IP pública: VNet2GWpip

- Habilitar el modo activo-activo: Disabled

- Configurar BGP: deshabilitado

Paso 2: Configuración de la conexión de red virtual a red virtual

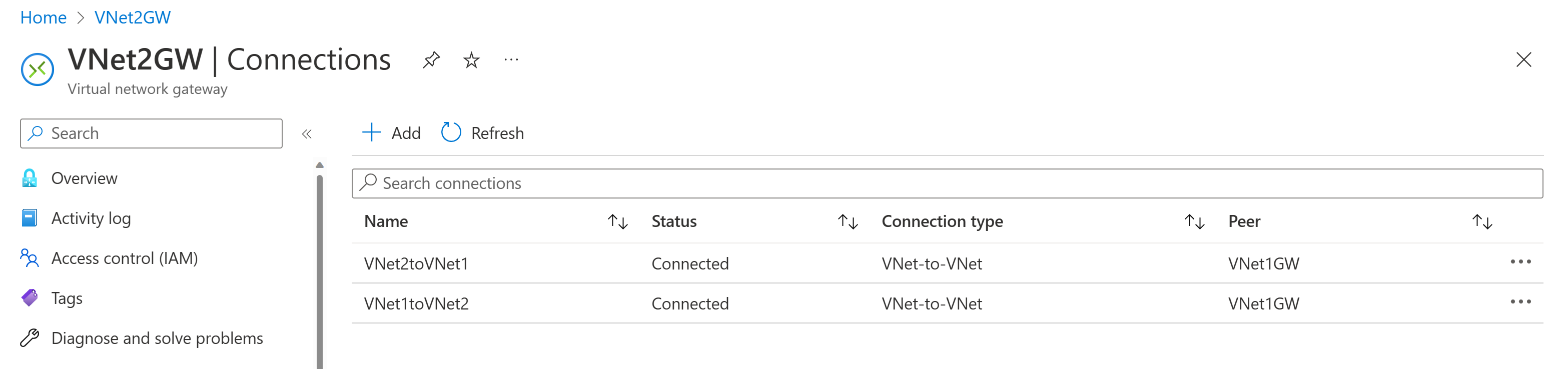

Desde la puerta de enlace VNet1GW, agregue una conexión de red virtual a red virtual a VNet2GW, llamada VNet1toVNet2.

Después, desde VNet2GW, agregue una conexión de red virtual a red virtual a VNet1GW, llamada VNet2toVNet1.

Después de agregar las conexiones, verá las conexiones de red virtual a red virtual como se muestra en la captura de pantalla siguiente del recurso VNet2GW:

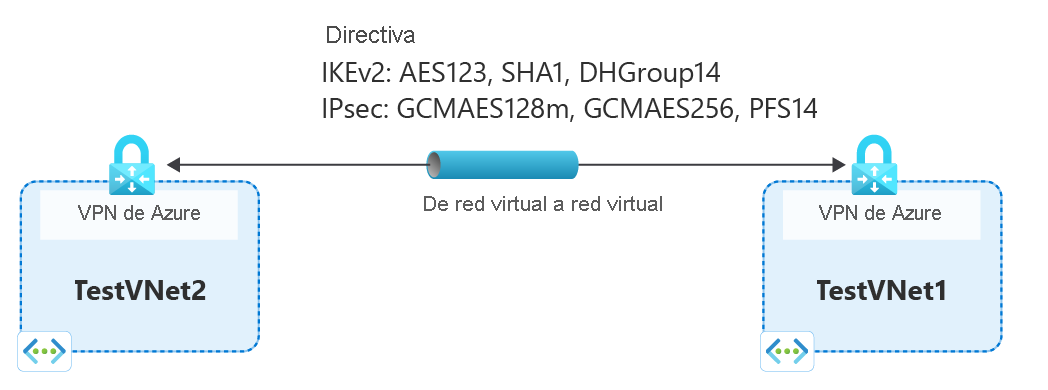

Paso 3: Configuración de una directiva IPsec o IKE personalizada en VNet1toVNet2

En el recurso de conexión VNet1toVNet2, vaya a la página Configuración.

En IPsec/IKE policy (Directiva IPsec o IKE), seleccione Personalizada para mostrar las opciones de directiva personalizada. Seleccione los algoritmos criptográficos con las longitudes de clave correspondientes. No es necesario que esta directiva coincida con la directiva anterior que creó para la conexión VNet1toSite6.

Valores de ejemplo:

- Fase 1 de IKE: AES128, SHA1, DHGroup14

- Fase 2 de IKE (IPsec): GCMAES128, GCMAES128, PFS2048

- Vigencia de SA de IPsec en KB: 102400000

- Vigencia de SA de IPsec en segundos: 14400

- Tiempo de espera de DPD: 45 segundos

Seleccione Guardar en la parte superior de la página para aplicar los cambios de la directiva en el recurso de conexión.

Paso 4: Configuración de una directiva IPsec o IKE personalizada en VNet2toVNet1

Aplique la misma directiva a la conexión Net2toVNet1. Si no lo hace, el túnel de VPN de IPsec o IKE no se conectará porque las directivas no coinciden.

Importante

Una vez que se haya especificado una directiva de IPsec o IKE en una conexión, la puerta de enlace de VPN de Azure solo enviará o aceptará la propuesta de IPsec o IKE con los algoritmos criptográficos y los niveles de clave especificados en esa conexión en particular. Asegúrese de que las directivas de IPsec para ambas conexiones son iguales. En caso contrario, no se establecerá la conexión de red virtual a red virtual.

Después de completar estos pasos, la conexión se establecerá al cabo de unos minutos y tendrá la topología de red que se muestra a continuación.

Para quitar una directiva personalizada de una conexión

- Para quitar una directiva personalizada de una conexión, vaya al recurso de conexión.

- En la página Configuración, cambie la directiva de IPsec o IKE de Personalizada a Predeterminada. Se quitarán todas las directivas personalizadas especificadas previamente en la conexión y se restaurará la configuración predeterminada de IPsec/IKE en esta conexión.

- Seleccione Guardar para quitar la directiva personalizada y restaurar la configuración predeterminada de IPsec o IKE en la conexión.

P+F sobre directivas de IPsec o IKE

Para ver las preguntas más frecuentes, vaya a la sección Directiva de IPsec/IKE de las Preguntas más frecuentes de VPN Gateway.

Pasos siguientes

Para obtener más información sobre los selectores de tráfico basados en directivas, consulte Conectar varios dispositivos VPN basados en directivas locales.