Trabajo remoto de punto a sitio de Azure VPN Gateway

Nota:

En este artículo se describe cómo puede aprovechar Azure VPN Gateway, Azure, la red de Microsoft y el ecosistema de asociados de Azure para trabajar de forma remota y mitigar los problemas de red que está experimentando debido a la crisis del COVID-19.

En este artículo se describen las opciones de que disponen las organizaciones para configurar el acceso remoto para sus usuarios o para complementar sus soluciones existentes con capacidad adicional durante la epidemia de la COVID-19.

La solución de punto a sitio de Azure se basa en la nube y se puede aprovisionar rápidamente para satisfacer el aumento de la demanda de usuarios para trabajar desde casa. Se puede escalar verticalmente y desactivar de manera fácil y rápida cuando ya no se necesite la mayor capacidad.

Acerca de las conexiones VPN de punto a sitio

Una conexión de puerta de enlace de VPN de punto a sitio (P2S) permite crear una conexión segura a la red virtual desde un equipo cliente individual. Se establece una conexión de punto a sitio al iniciarla desde el equipo cliente. Esta solución resulta útil para los teletrabajadores que quieran conectarse a redes virtuales de Azure o a centros de datos locales desde una ubicación remota, por ejemplo, desde casa o un congreso. En este artículo se describe cómo permitir que los usuarios trabajen de forma remota en función de varios casos.

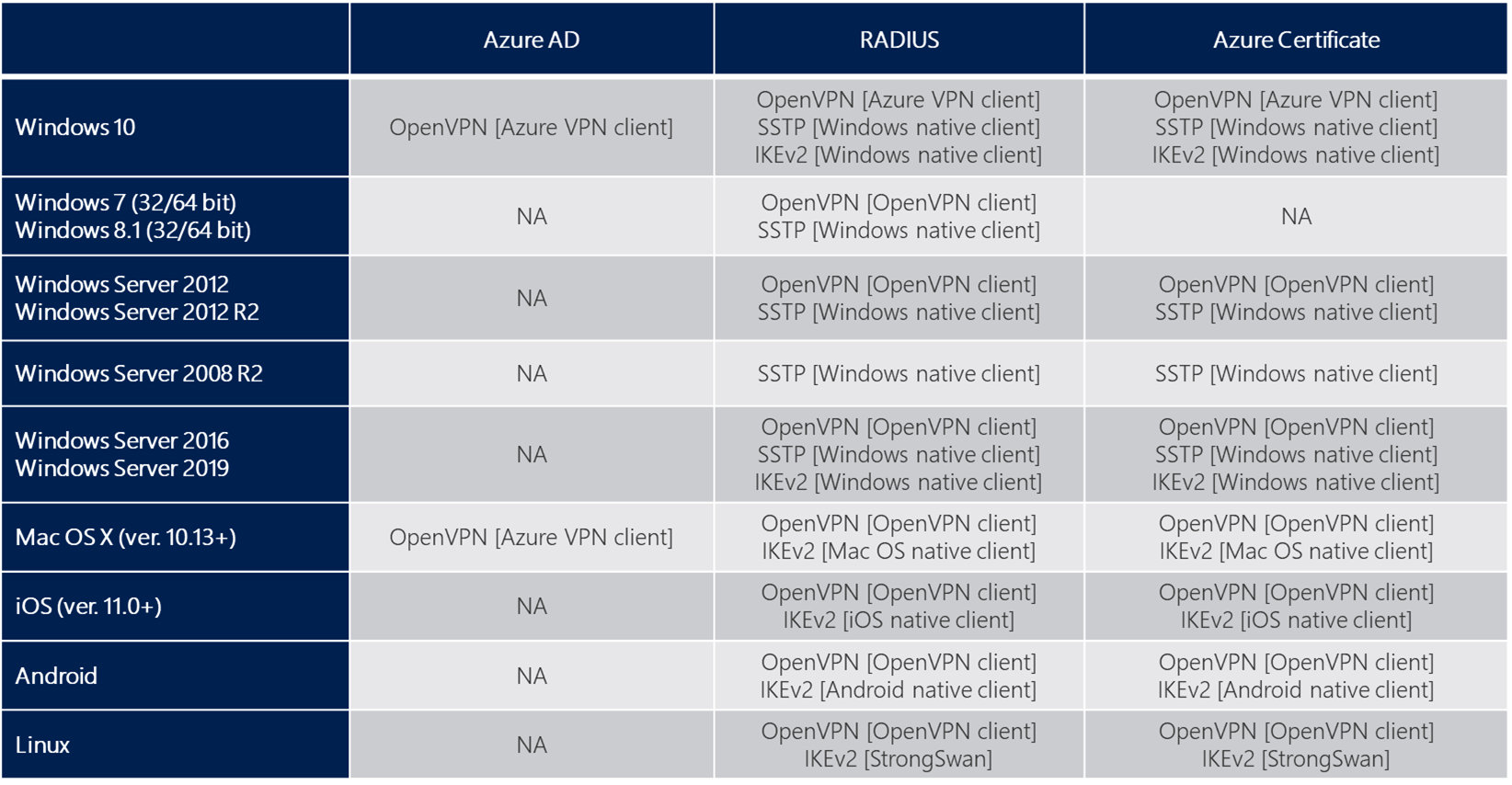

En la tabla siguiente se muestran los sistemas operativos cliente y las opciones de autenticación que están a su disposición. Sería útil seleccionar el método de autenticación en función del sistema operativo cliente que ya está en uso. Por ejemplo, seleccione OpenVPN con una autenticación basada en certificados si tiene una combinación de sistemas operativos cliente que necesitan conectarse. Tenga en cuenta también que la VPN de punto a sitio solo se admite en puertas de enlace de VPN basadas en rutas.

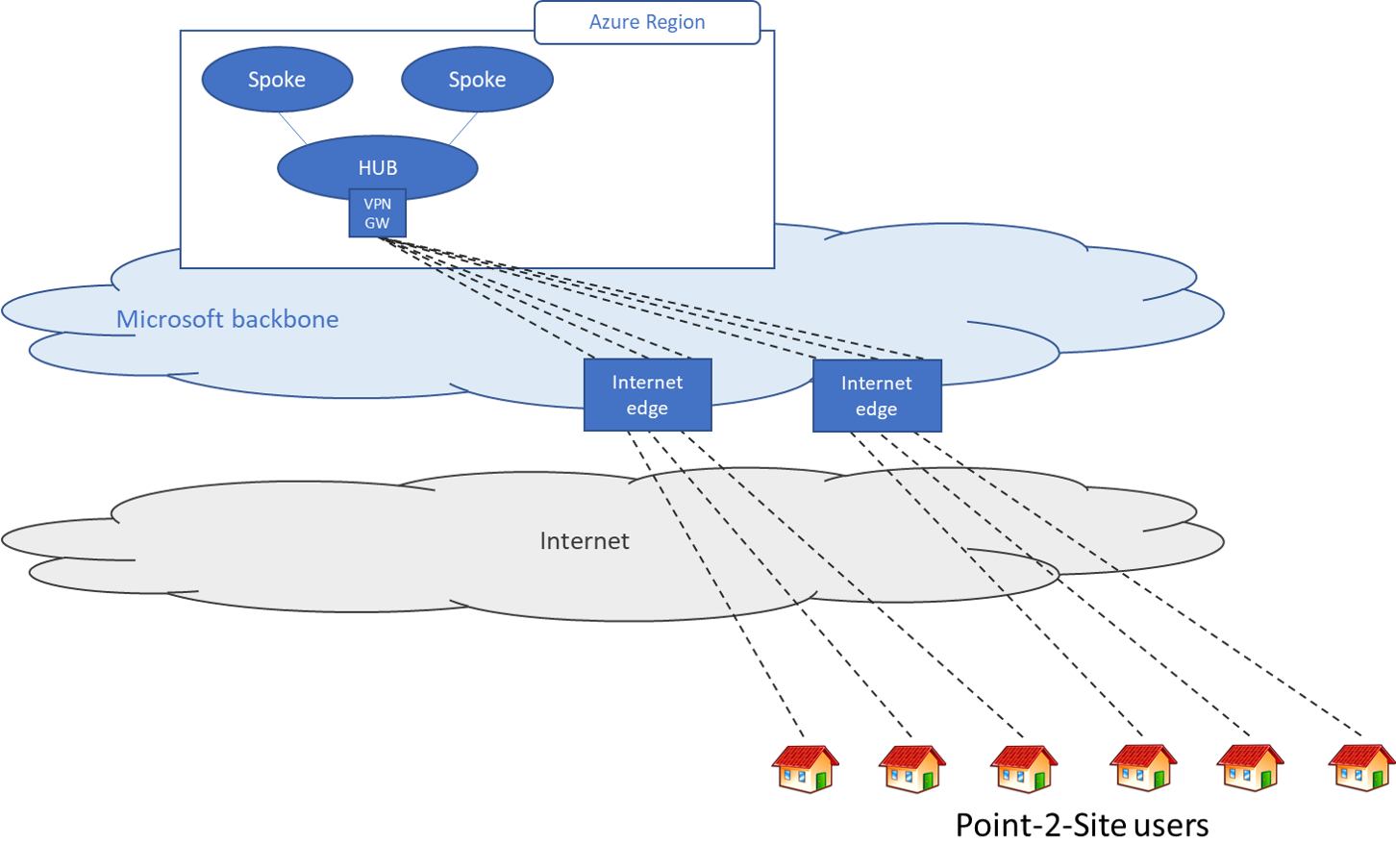

Escenario 1: los usuarios solo necesitan acceder a los recursos de Azure

En este caso, los usuarios remotos solo necesitan obtener acceso a los recursos que se encuentran en Azure.

En un nivel alto, se deben seguir estos pasos para que los usuarios puedan conectarse a los recursos de Azure de forma segura:

Cree una puerta de enlace de red virtual (solo si no existe).

Configure una conexión VPN de punto a sitio en la puerta de enlace.

- Para la autenticación de certificados, siga este vínculo.

- Para OpenVPN, siga este vínculo.

- Para la autenticación de Microsoft Entra, siga este vínculo.

- Para solucionar los problemas de las conexiones de punto a sitio, siga este vínculo.

Descargue y distribuya la configuración del cliente VPN.

Distribuya los certificados (si se selecciona la autenticación de certificados) a los clientes.

Conéctese a una VPN de Azure.

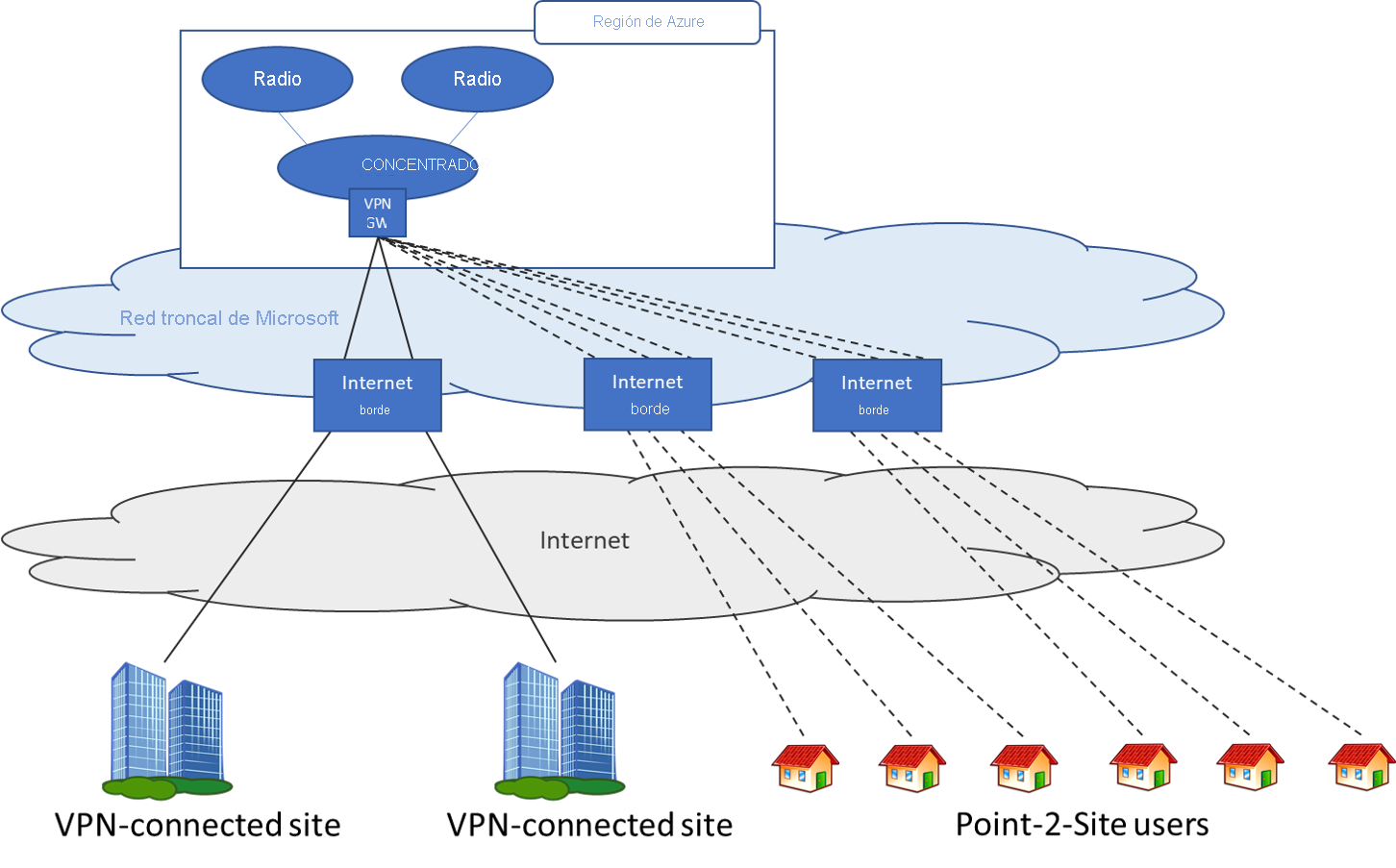

Escenario 2: los usuarios necesitan acceder a los recursos de Azure o a recursos locales

En este caso, los usuarios remotos necesitan obtener acceso a los recursos que se encuentran en Azure y en los centros de datos locales.

En un nivel alto, se deben seguir estos pasos para que los usuarios puedan conectarse a los recursos de Azure de forma segura:

- Cree una puerta de enlace de red virtual (solo si no existe).

- Configure una conexión VPN de punto a sitio en la puerta de enlace (consulte el escenario 1).

- Configure un túnel de sitio a sitio en la puerta de enlace de red virtual de Azure con el protocolo BGP habilitado.

- Configure un dispositivo local para conectarse a la puerta de enlace de red virtual de Azure.

- Descargar el perfil de punto a sitio desde Azure Portal y distribuirlo a los clientes

Para aprender a configurar un túnel VPN de sitio a sitio, consulte este vínculo.

Preguntas más frecuentes acerca de la autenticación de certificado nativa de Azure

¿Cuántos extremos de cliente VPN puedo tener en mi configuración de punto a sitio?

Depende de la SKU de puerta de enlace. Para más información sobre el número de conexiones admitidas, consulte SKU de puerta de enlace.

¿Qué sistemas operativos de cliente puedo usar para las conexiones de punto a sitio?

Se admiten los siguientes sistemas operativos de cliente:

- Windows Server 2008 R2 (solo 64 bits)

- Windows 8.1 (32 bits y 64 bits)

- Windows Server 2012 (solo 64 bits)

- Windows Server 2012 R2 (solo 64 bits)

- Windows Server 2016 (solo 64 bits)

- Windows Server 2019 (solo 64 bits)

- Windows Server 2022 (solo 64 bits)

- Windows 10

- Windows 11

- macOS, versión 10.11 o posterior

- Linux (StrongSwan)

- iOS

¿Puedo atravesar servidores proxy y firewalls con la capacidad de punto a sitio?

Azure admite tres tipos de opciones de VPN de punto a sitio:

Protocolo de túnel de sockets seguros (SSTP). SSTP es una solución basada en SSL propietaria de Microsoft que puede atravesar firewalls, puesto que la mayoría de los firewalls abren el puerto TCP 443 que utiliza SSL.

OpenVPN. OpenVPN es una solución basada en SSL que puede atravesar firewalls, puesto que la mayoría de los firewalls abren el puerto TCP 443 de salida que utiliza SSL.

VPN IKEv2. VPN IKEv2 es una solución de VPN con IPsec basada en estándares que utiliza los puertos UDP 500 y 4500 de salida y el protocolo IP n.º 50. Los firewalls no siempre abren estos puertos, por lo que hay una posibilidad de que la VPN IKEv2 no pueda atravesar servidores proxy y firewalls.

Si reinicio un equipo cliente configurado para punto a sitio, ¿se volverá a conectar automáticamente la VPN?

La reconexión automática es una función del cliente que se usa. Windows permite volver a conectarse automáticamente al configurar la característica para VPN de cliente Always On.

¿Admite la configuración de punto a sitio el DDNS en los clientes VPN?

Las VPN de punto a sitio no admiten actualmente el DDNS.

¿Puedo tener configuraciones de sitio a sitio y de punto a sitio coexistiendo en la misma red virtual?

Sí. Para el modelo de implementación de Resource Manager, debe tener un tipo de VPN basada en ruta para la puerta de enlace. Para el modelo de implementación clásica, necesita una puerta de enlace dinámica. No se admite la configuración de punto a sitio para puertas de enlace de VPN de enrutamiento estático o puertas de enlace de VPN basadas en directivas.

¿Se puedo configurar un cliente de punto a sitio para conectarse a varias puertas de enlace de red virtual al mismo tiempo?

En función del software cliente de VPN que se use, es posible conectarse a varias puertas de enlace de red virtual, siempre que las redes virtuales con las que se va a establecer la conexión no tengan espacios de direcciones en conflicto entre ellas ni con la red desde la que se conecta el cliente. Aunque el cliente VPN de Azure admite muchas conexiones VPN, no es posible establecer varias simultáneamente.

¿Puedo configurar un cliente de punto a sitio para conectarse a varias redes virtuales simultáneamente?

Sí, las conexiones de cliente de punto a sitio a una puerta de enlace de red virtual implementada en una red virtual emparejada con otras redes virtuales pueden tener acceso a las redes virtuales emparejadas. Los clientes de punto a sitio podrán conectarse a las redes virtuales emparejadas siempre que estas usen las características UseRemoteGateway/AllowGatewayTransit. Para más información, consulte Acerca del enrutamiento de punto a sitio.

¿Qué rendimiento puedo esperar en las conexiones de sitio a sitio o de punto a sitio?

Es difícil de mantener el rendimiento exacto de los túneles VPN. IPsec y SSTP son protocolos VPN con mucho cifrado. El rendimiento también está limitado por la latencia y el ancho de banda entre sus instalaciones locales e Internet. Para una puerta de enlace de VPN únicamente con conexiones VPN de punto a sitio IKEv2, el rendimiento total que puede esperar depende de la SKU de puerta de enlace. Consulte SKU de puerta de enlace para más información sobre el rendimiento.

¿Puedo usar cualquier software de cliente VPN para punto a sitio que admita SSTP o IKEv2?

No. Solo puede usar el cliente VPN nativo en Windows para SSTP y el cliente VPN nativo en Mac para IKEv2. Sin embargo, puede utilizar el cliente OpenVPN en todas las plataformas para conectarse a través del protocolo OpenVPN. Consulte la lista de sistemas operativos cliente compatibles.

¿Puedo cambiar el tipo de autenticación de una conexión de punto a sitio?

Sí. En el portal, vaya a la página Puerta de enlace VPN -> Configuración de punto a sitio. En Tipo de autenticación, seleccione los tipos de autenticación que desea usar. Tenga en cuenta que después de realizar un cambio en un tipo de autenticación, es posible que los clientes actuales no puedan conectarse hasta que se haya generado, descargado y aplicado un nuevo perfil de configuración de cliente VPN para cada cliente VPN.

¿Azure admite VPN IKEv2 con Windows?

IKEv2 se admite en Windows 10 y Server 2016. Pero para poder usar IKEv2 en determinadas versiones de sistema operativo, tendrá que instalar las actualizaciones y establecer un valor de clave del Registro localmente. No se admiten las versiones de sistemas operativos anteriores a Windows 10 y solo se puede usar el protocolo OpenVPN® o SSTP.

Nota:

Estos pasos no son necesarios en las compilaciones del sistema operativo Windows posteriores a Windows 10 versión 1709 y Windows Server 2016 versión 1607.

Para preparar Windows 10 o Server 2016 para IKEv2:

Instale la actualización en función de la versión del sistema operativo:

Versión del SO Date Número/vínculo Windows Server 2016

Windows 10 Versión 160717 de enero de 2018 KB4057142 Windows 10 Versión 1703 17 de enero de 2018 KB4057144 Windows 10 Versión 1709 22 de marzo de 2018 KB4089848 Establezca el valor de clave del Registro. Cree o establezca la clave REG_DWORD “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” del Registro en 1.

¿Cuál es el límite del selector de tráfico IKEv2 para las conexiones de punto a sitio?

Windows 10 versión 2004 (publicado en septiembre de 2021) aumentó el límite de selector de tráfico a 255. Las versiones Windows anteriores tienen un límite de selector de tráfico de 25.

El límite de selectores de tráfico de Windows determina el número máximo de espacios de direcciones en la red virtual y la suma máxima de redes locales, conexiones de red virtual a red virtual y redes virtuales emparejadas conectadas a la puerta de enlace. Los clientes de punto a sitio basados en Windows no se conectarán a través de IKEv2 si superan este límite.

¿Qué ocurre cuando se configuran SSTP e IKEv2 para conexiones VPN de P2S?

Cuando configure tanto SSTP como IKEv2 en un entorno mixto (que consiste en dispositivos Windows y Mac), el cliente VPN de Windows siempre probará primero el túnel de IKEv2, pero volverá a SSTP si la conexión con IKEv2 no se realiza correctamente. MacOSX solo se conectará a través de IKEv2.

Cuando tenga SSTP y IKEv2 habilitados en la puerta de enlace, el grupo de direcciones de punto a sitio se dividirá estáticamente entre los dos, por lo que a los clientes que usan protocolos diferentes se les asignarán direcciones IP de cualquier sub intervalo. Tenga en cuenta que la cantidad máxima de clientes SSTP es siempre 128, incluso si el intervalo de direcciones es mayor que /24, lo que da lugar a una mayor cantidad de direcciones disponibles para los clientes IKEv2. Para intervalos más pequeños, el grupo se reducirá igualmente a la mitad. Es posible que los selectores de tráfico usados por la puerta de enlace no incluyan el CIDR del intervalo de direcciones de punto a sitio, sino los dos CIDR de intervalo secundario.

Además de Windows y Mac, ¿qué otras plataformas Azure admite para VPN de P2S?

Azure es compatible con Windows, Mac y Linux para VPN de punto a sitio.

Ya tengo implementada una instancia de Azure VPN Gateway. ¿Puedo habilitar VPN de IKEv2 o RADIUS en ella?

Sí, si la SKU de la puerta de enlace que usa admite RADIUS o IKEv2, puede habilitar estas características en puertas de enlace ya implementadas mediante PowerShell o Azure Portal. La SKU de nivel Básico no admite RADIUS ni IKEv2.

¿Cómo se puede quitar la configuración de una conexión P2S?

Se puede quitar la configuración P2S mediante la CLI de Azure y PowerShell mediante los comandos siguientes:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

¿Qué debo hacer si obtengo un error de coincidencia de certificado al realizar la conexión mediante la autenticación de certificado?

Desactive "Comprobar la identidad del servidor validando el certificado"o agregue el FQDN del servidor junto con el certificado al crear un perfil manualmente. Para ello, ejecute rasphone desde un símbolo del sistema y elija el perfil en la lista desplegable.

En general, no se recomienda omitir la validación de la identidad del servidor, pero con la autenticación de certificado de Azure, se usa el mismo certificado para la validación del servidor en el protocolo de túnel VPN (IKEv2/SSTP) y el protocolo EAP. Dado que el certificado de servidor y el FQDN ya están validados por el protocolo de túnel de VPN, se produce una redundancia si se vuelven a validar en EAP.

¿Puedo usar mi propio CA raíz de PKI interna para generar certificados de conectividad de punto a sitio?

Sí. Anteriormente, solo podían usarse certificados raíz autofirmados. Todavía puede cargar 20 certificados raíz.

¿Puedo usar certificados de Azure Key Vault?

No.

¿Qué herramientas puedo usar para crear certificados?

Puede usar la solución Enterprise PKI (la PKI interna), Azure PowerShell, MakeCert y OpenSSL.

¿Hay instrucciones para los parámetros y la configuración de certificados?

Solución PKI interna/Enterprise PKI: consulte los pasos de Generación de certificados.

Azure PowerShell: consulte el artículo Azure PowerShell para conocer los pasos.

MakeCert: consulte el artículo MakeCert para conocer los pasos.

OpenSSL:

Al exportar certificados, asegúrese de convertir el certificado raíz en Base64.

Para el certificado de cliente:

- Al crear la clave privada, especifique la longitud como 4096.

- Al crear el certificado para el parámetro -extensions, especifique usr_cert.

Preguntas más frecuentes acerca de la autenticación RADIUS

¿Cuántos extremos de cliente VPN puedo tener en mi configuración de punto a sitio?

Depende de la SKU de puerta de enlace. Para más información sobre el número de conexiones admitidas, consulte SKU de puerta de enlace.

¿Qué sistemas operativos de cliente puedo usar para las conexiones de punto a sitio?

Se admiten los siguientes sistemas operativos de cliente:

- Windows Server 2008 R2 (solo 64 bits)

- Windows 8.1 (32 bits y 64 bits)

- Windows Server 2012 (solo 64 bits)

- Windows Server 2012 R2 (solo 64 bits)

- Windows Server 2016 (solo 64 bits)

- Windows Server 2019 (solo 64 bits)

- Windows Server 2022 (solo 64 bits)

- Windows 10

- Windows 11

- macOS, versión 10.11 o posterior

- Linux (StrongSwan)

- iOS

¿Puedo atravesar servidores proxy y firewalls con la capacidad de punto a sitio?

Azure admite tres tipos de opciones de VPN de punto a sitio:

Protocolo de túnel de sockets seguros (SSTP). SSTP es una solución basada en SSL propietaria de Microsoft que puede atravesar firewalls, puesto que la mayoría de los firewalls abren el puerto TCP 443 que utiliza SSL.

OpenVPN. OpenVPN es una solución basada en SSL que puede atravesar firewalls, puesto que la mayoría de los firewalls abren el puerto TCP 443 de salida que utiliza SSL.

VPN IKEv2. VPN IKEv2 es una solución de VPN con IPsec basada en estándares que utiliza los puertos UDP 500 y 4500 de salida y el protocolo IP n.º 50. Los firewalls no siempre abren estos puertos, por lo que hay una posibilidad de que la VPN IKEv2 no pueda atravesar servidores proxy y firewalls.

Si reinicio un equipo cliente configurado para punto a sitio, ¿se volverá a conectar automáticamente la VPN?

La reconexión automática es una función del cliente que se usa. Windows permite volver a conectarse automáticamente al configurar la característica para VPN de cliente Always On.

¿Admite la configuración de punto a sitio el DDNS en los clientes VPN?

Las VPN de punto a sitio no admiten actualmente el DDNS.

¿Puedo tener configuraciones de sitio a sitio y de punto a sitio coexistiendo en la misma red virtual?

Sí. Para el modelo de implementación de Resource Manager, debe tener un tipo de VPN basada en ruta para la puerta de enlace. Para el modelo de implementación clásica, necesita una puerta de enlace dinámica. No se admite la configuración de punto a sitio para puertas de enlace de VPN de enrutamiento estático o puertas de enlace de VPN basadas en directivas.

¿Se puedo configurar un cliente de punto a sitio para conectarse a varias puertas de enlace de red virtual al mismo tiempo?

En función del software cliente de VPN que se use, es posible conectarse a varias puertas de enlace de red virtual, siempre que las redes virtuales con las que se va a establecer la conexión no tengan espacios de direcciones en conflicto entre ellas ni con la red desde la que se conecta el cliente. Aunque el cliente VPN de Azure admite muchas conexiones VPN, no es posible establecer varias simultáneamente.

¿Puedo configurar un cliente de punto a sitio para conectarse a varias redes virtuales simultáneamente?

Sí, las conexiones de cliente de punto a sitio a una puerta de enlace de red virtual implementada en una red virtual emparejada con otras redes virtuales pueden tener acceso a las redes virtuales emparejadas. Los clientes de punto a sitio podrán conectarse a las redes virtuales emparejadas siempre que estas usen las características UseRemoteGateway/AllowGatewayTransit. Para más información, consulte Acerca del enrutamiento de punto a sitio.

¿Qué rendimiento puedo esperar en las conexiones de sitio a sitio o de punto a sitio?

Es difícil de mantener el rendimiento exacto de los túneles VPN. IPsec y SSTP son protocolos VPN con mucho cifrado. El rendimiento también está limitado por la latencia y el ancho de banda entre sus instalaciones locales e Internet. Para una puerta de enlace de VPN únicamente con conexiones VPN de punto a sitio IKEv2, el rendimiento total que puede esperar depende de la SKU de puerta de enlace. Consulte SKU de puerta de enlace para más información sobre el rendimiento.

¿Puedo usar cualquier software de cliente VPN para punto a sitio que admita SSTP o IKEv2?

No. Solo puede usar el cliente VPN nativo en Windows para SSTP y el cliente VPN nativo en Mac para IKEv2. Sin embargo, puede utilizar el cliente OpenVPN en todas las plataformas para conectarse a través del protocolo OpenVPN. Consulte la lista de sistemas operativos cliente compatibles.

¿Puedo cambiar el tipo de autenticación de una conexión de punto a sitio?

Sí. En el portal, vaya a la página Puerta de enlace VPN -> Configuración de punto a sitio. En Tipo de autenticación, seleccione los tipos de autenticación que desea usar. Tenga en cuenta que después de realizar un cambio en un tipo de autenticación, es posible que los clientes actuales no puedan conectarse hasta que se haya generado, descargado y aplicado un nuevo perfil de configuración de cliente VPN para cada cliente VPN.

¿Azure admite VPN IKEv2 con Windows?

IKEv2 se admite en Windows 10 y Server 2016. Pero para poder usar IKEv2 en determinadas versiones de sistema operativo, tendrá que instalar las actualizaciones y establecer un valor de clave del Registro localmente. No se admiten las versiones de sistemas operativos anteriores a Windows 10 y solo se puede usar el protocolo OpenVPN® o SSTP.

Nota:

Estos pasos no son necesarios en las compilaciones del sistema operativo Windows posteriores a Windows 10 versión 1709 y Windows Server 2016 versión 1607.

Para preparar Windows 10 o Server 2016 para IKEv2:

Instale la actualización en función de la versión del sistema operativo:

Versión del SO Date Número/vínculo Windows Server 2016

Windows 10 Versión 160717 de enero de 2018 KB4057142 Windows 10 Versión 1703 17 de enero de 2018 KB4057144 Windows 10 Versión 1709 22 de marzo de 2018 KB4089848 Establezca el valor de clave del Registro. Cree o establezca la clave REG_DWORD “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayload” del Registro en 1.

¿Cuál es el límite del selector de tráfico IKEv2 para las conexiones de punto a sitio?

Windows 10 versión 2004 (publicado en septiembre de 2021) aumentó el límite de selector de tráfico a 255. Las versiones Windows anteriores tienen un límite de selector de tráfico de 25.

El límite de selectores de tráfico de Windows determina el número máximo de espacios de direcciones en la red virtual y la suma máxima de redes locales, conexiones de red virtual a red virtual y redes virtuales emparejadas conectadas a la puerta de enlace. Los clientes de punto a sitio basados en Windows no se conectarán a través de IKEv2 si superan este límite.

¿Qué ocurre cuando se configuran SSTP e IKEv2 para conexiones VPN de P2S?

Cuando configure tanto SSTP como IKEv2 en un entorno mixto (que consiste en dispositivos Windows y Mac), el cliente VPN de Windows siempre probará primero el túnel de IKEv2, pero volverá a SSTP si la conexión con IKEv2 no se realiza correctamente. MacOSX solo se conectará a través de IKEv2.

Cuando tenga SSTP y IKEv2 habilitados en la puerta de enlace, el grupo de direcciones de punto a sitio se dividirá estáticamente entre los dos, por lo que a los clientes que usan protocolos diferentes se les asignarán direcciones IP de cualquier sub intervalo. Tenga en cuenta que la cantidad máxima de clientes SSTP es siempre 128, incluso si el intervalo de direcciones es mayor que /24, lo que da lugar a una mayor cantidad de direcciones disponibles para los clientes IKEv2. Para intervalos más pequeños, el grupo se reducirá igualmente a la mitad. Es posible que los selectores de tráfico usados por la puerta de enlace no incluyan el CIDR del intervalo de direcciones de punto a sitio, sino los dos CIDR de intervalo secundario.

Además de Windows y Mac, ¿qué otras plataformas Azure admite para VPN de P2S?

Azure es compatible con Windows, Mac y Linux para VPN de punto a sitio.

Ya tengo implementada una instancia de Azure VPN Gateway. ¿Puedo habilitar VPN de IKEv2 o RADIUS en ella?

Sí, si la SKU de la puerta de enlace que usa admite RADIUS o IKEv2, puede habilitar estas características en puertas de enlace ya implementadas mediante PowerShell o Azure Portal. La SKU de nivel Básico no admite RADIUS ni IKEv2.

¿Cómo se puede quitar la configuración de una conexión P2S?

Se puede quitar la configuración P2S mediante la CLI de Azure y PowerShell mediante los comandos siguientes:

Azure PowerShell

$gw=Get-AzVirtualNetworkGateway -name <gateway-name>`

$gw.VPNClientConfiguration = $null`

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw`

Azure CLI

az network vnet-gateway update --name <gateway-name> --resource-group <resource-group name> --remove "vpnClientConfiguration"

¿Se admite la autenticación RADIUS en todas las SKU de Azure VPN Gateway?

La autenticación RADIUS es compatible con todas las SKU excepto la SKU básica.

Si usa SKU heredadas, la autenticación RADIUS se admite en SKU estándar y de alto rendimiento. Esta autenticación no es compatible con la SKU de nivel Básico.

¿Es compatible la autenticación RADIUS con el modelo de implementación clásica?

No. La autenticación RADIUS no es compatible con el modelo de implementación clásica.

¿Cuál es el período de tiempo de espera para las solicitudes RADIUS enviadas al servidor RADIUS?

Las solicitudes RADIUS están configuradas para expirar después de 30 segundos. Actualmente, no se admiten valores de tiempo de espera definidos por el usuario.

¿Se admiten servidores RADIUS de terceros?

Sí, se admiten.

¿Cuáles son los requisitos de conectividad para garantizar que la puerta de enlace de Azure pueda comunicarse con un servidor RADIUS local?

Se necesita una conexión VPN de sitio a sitio en el sitio local, con las rutas apropiadas configuradas.

¿Puede enrutarse el tráfico a un servidor RADIUS local (desde la instancia de Azure VPN Gateway) a través de una conexión ExpressRoute?

No. Solo puede enrutarse a través de una conexión de sitio a sitio.

¿Ha cambiado el número de conexiones SSTP admitidas con autenticación RADIUS? ¿Cuál es el número máximo de conexiones SSTP e IKEv2 admitidas?

El número máximo de conexiones SSTP admitidas en una puerta de enlace con autenticación RADIUS no ha cambiado. Sigue siendo 128 para SSTP, pero depende de la SKU de puerta de enlace para IKEv2. Para más información sobre el número de conexiones admitidas, consulte SKU de puerta de enlace.

¿En qué se diferencia la autenticación de certificados con un servidor RADIUS de la realizada con la autenticación mediante certificados nativos de Azure (al cargar un certificado de confianza en Azure)?

En la autenticación de certificados RADIUS, la solicitud de autenticación se reenvía a un servidor RADIUS que realiza la validación del certificado real. Esta opción es útil si desea integrarla con una infraestructura de autenticación de certificados a través de RADIUS de la que ya disponga.

Cuando se utiliza Azure para la autenticación de certificados, la instancia de Azure VPN Gateway realiza la validación del certificado. Debe cargar la clave pública del certificado en la puerta de enlace. También puede especificar una lista de certificados revocados que no podrán conectarse.

¿La autenticación RADIUS funciona con IKEv2 y SSTP VPN?

Sí, la autenticación RADIUS es compatible con IKEv2 y SSTP VPN.

¿La autenticación RADIUS funciona con el cliente de OpenVPN?

La autenticación RADIUS no es compatible con el protocolo OpenVPN.

Pasos siguientes

Configuración de una conexión P2S: autenticación de Microsoft Entra

Configure a P2S connection - RADIUS authentication (Configurar una conexión P2S: autenticación RADIUS)

Configure a P2S connection - Azure native certificate authentication (Configurar una conexión P2S: autenticación de certificados nativos de Azure)

"OpenVPN" es una marca comercial de OpenVPN Inc.