Directivas de detección de anomalías en Defender for Cloud Apps

Las directivas de detección de anomalías de Microsoft Defender for Cloud Apps proporcionan análisis de comportamiento de usuarios y entidades (UEBA) y aprendizaje automático (ML) listos para usar, para que estés preparado desde el principio para ejecutar la detección avanzada de amenazas en el entorno en la nube. Dado que se habilitan automáticamente, las nuevas directivas de detección de anomalías inician inmediatamente el proceso de detección y cotejo de resultados, centrándose en numerosas anomalías de comportamientos entre los usuarios, las máquinas y los dispositivos conectados a la red. Además, las nuevas directivas exponen más datos a partir del motor de detección de Defender for Cloud Apps, lo que te ayuda a agilizar el proceso de investigación y contener las amenazas en curso.

Las directivas de detección de anomalías se habilitan automáticamente, pero Defender for Cloud Apps tiene un período de aprendizaje inicial de siete días durante el cual no todas las alertas de detección de anomalías se generan. Transcurrido este tiempo, a medida que se recopilan los datos de tus conectores API configurados, cada sesión se compara con la actividad, los momentos en que los usuarios estaban activos, las direcciones IP, los dispositivos, etc., que se detectaron durante el mes anterior y la puntuación de riesgo de estas actividades. Ten en cuenta que los datos pueden tardar varias horas en estar disponibles en conectores de API. Estas detecciones son parte del motor de detección de anomalías heurístico, que genera perfiles a partir de tu entorno y desencadena alertas con respecto a una línea base que se define en función de la actividad de la organización. Estas detecciones también usan algoritmos de aprendizaje automático diseñados para generar perfiles de los usuarios y el patrón de inicio de sesión para reducir los falsos positivos.

Las anomalías se detectan mediante el examen de la actividad del usuario. El riesgo se evalúa mediante el análisis de más de 30 indicadores de riesgo distintos, agrupados por factores de riesgo, que son los siguientes:

- Dirección IP de riesgo

- Errores de inicio de sesión

- Actividad administrativa

- Cuentas inactivas

- Location

- Viaje imposible

- Agente de usuario y dispositivo

- Tasa de actividad

Basándose en los resultados de la directiva, se activan alertas de seguridad. Defender for Cloud Apps examina todas las sesiones de los usuarios en la nube y te alerta cuando ocurre algo que es diferente a la línea base de la organización o de la actividad normal del usuario.

Además de las alertas nativas de Defender for Cloud Apps, también obtendrás las siguientes alertas de detección en función de la información recibida de Protección de id. de Microsoft Entra:

- Credenciales filtradas: se activa cuando se han filtrado las credenciales válidas del usuario. Para obtener más información, consulta Detección de credenciales filtradas de Microsoft Entra ID.

- Inicio de sesión de riesgo: combina una serie de detecciones de inicio de sesión de Protección de id. de Microsoft Entra en una sola detección. Para obtener más información, consulta Detecciones de riesgo de inicio de sesión de Microsoft Entra ID.

Estas directivas aparecerán en la página Directivas de Defender for Cloud Apps y se pueden habilitar o deshabilitar.

Directivas de detección de anomalías

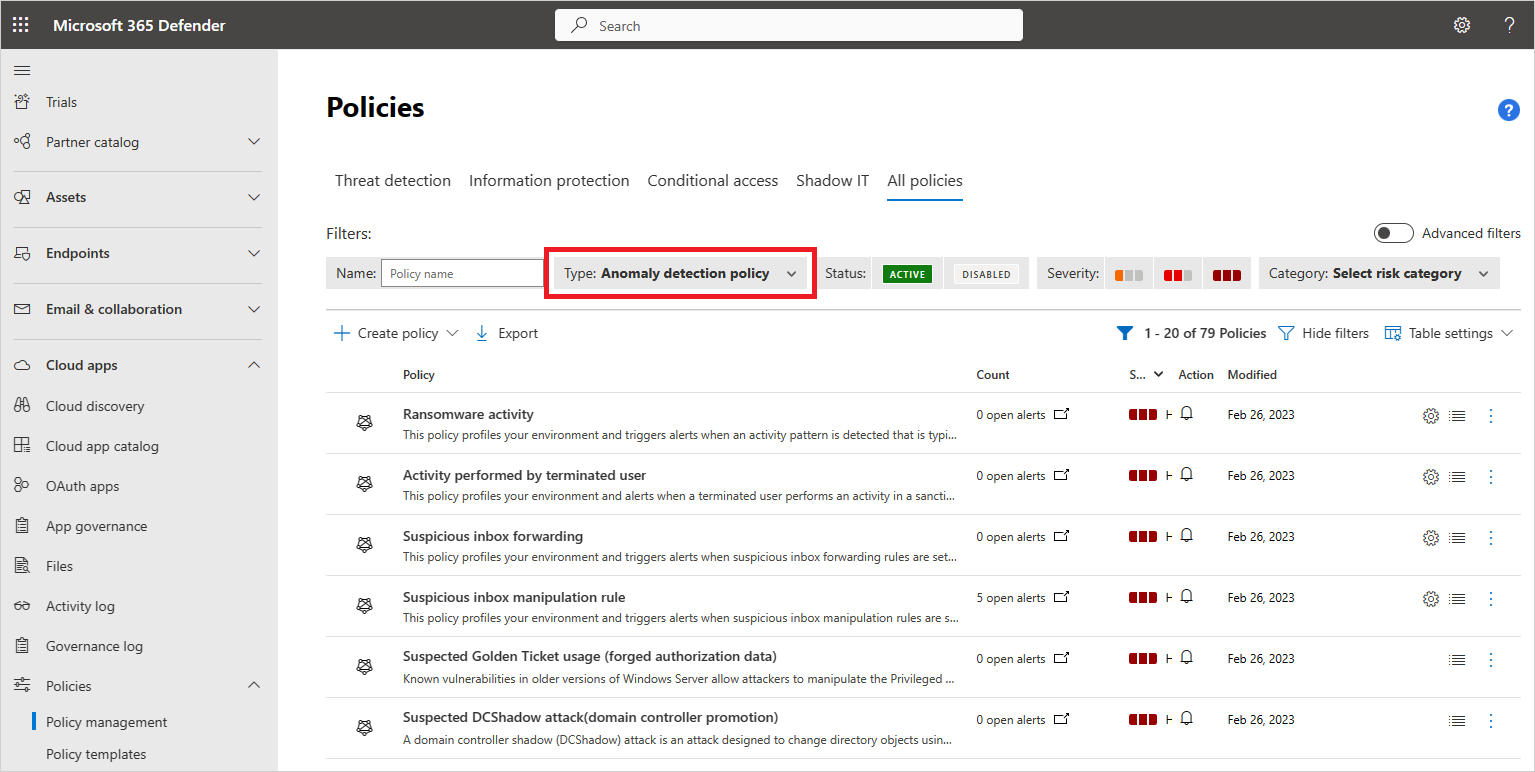

Puedes ver las directivas de detección de anomalías en el Portal de Microsoft Defender; para ello, ve a Aplicaciones en la nube, >Directivas y >Administración de directivas. Después, selecciona Directiva de detección de anomalías para el tipo de directiva.

Están disponibles las directivas de detección de anomalías siguientes:

Viaje imposible

-

Esta detección identifica dos actividades de usuario (en una o varias sesiones) que se originan desde ubicaciones distantes geográficamente dentro de un período de tiempo menor que el usuario habría necesitado para desplazarse desde la primera hasta la segunda, lo que indica que otro usuario está usando las mismas credenciales. Esta detección usa un algoritmo de aprendizaje automático que omite falsos positivos obvios que contribuyan a la condición de viaje imposible, como las redes privadas virtuales y las ubicaciones que otros usuarios de la organización usen con frecuencia. La detección tiene un período de aprendizaje inicial de siete días, durante el cual aprende el patrón de actividad del nuevo usuario. La detección de viaje imposible identifica actividad inusual e imposible de usuario entre dos ubicaciones. La actividad debe ser lo suficientemente inusual como para ser considerada un indicador de peligro y digna de una alerta. Para solucionar este problema, la lógica de detección incluye diferentes niveles de supresión para abordar escenarios que pueden desencadenar falsos positivos, como las actividades de VPN, o actividad de proveedores en la nube que no indican una ubicación física. El control de sensibilidad permite cambiar el algoritmo y definir cuán estricta es la lógica de detección. Cuanto mayor sea el nivel de confidencialidad, se suprimirán menos actividades como parte de la lógica de detección. De este modo, puede adaptar la detección según sus necesidades de cobertura y destinos SNR.

Nota:

- Cuando las direcciones IP de ambos lados del viaje se consideran seguras y el control de confidencialidad no está establecido en alto, el viaje es de confianza y se excluye de desencadenar la detección de viajes imposible. Por ejemplo, ambos lados se consideran seguros si se etiquetan como corporativos. Sin embargo, si la dirección IP de un solo lado del viaje se considera segura, la detección se desencadena como normal.

- Las ubicaciones se calculan en un nivel de país o región. Esto significa que no habrá alertas para dos acciones que se originen en el mismo país o región o en países o regiones bordeados.

Actividad desde un país poco frecuente

- Esta detección tiene en cuenta las ubicaciones de actividad anteriores para determinar las ubicaciones nuevas e infrecuentes. El motor de detección de anomalías almacena información sobre las ubicaciones anteriores utilizadas por el usuario. Se desencadena una alerta cuando se produce una actividad desde una ubicación que el usuario no ha visitado recientemente o nunca. Para reducir las alertas de falsos positivos, la detección suprime las conexiones que se caracterizan por preferencias comunes al usuario.

Detección de malware

Esta detección identifica los archivos maliciosos en el almacenamiento en nube, tanto si proceden de aplicaciones de Microsoft como de aplicaciones de terceros. Microsoft Defender for Cloud Apps utiliza la inteligencia sobre amenazas de Microsoft para reconocer si determinados archivos que coinciden con la heurística de riesgos, como el tipo de archivo y el nivel de intercambio, están asociados a ataques de malware conocidos y son potencialmente maliciosos. Esta directiva integrada está deshabilitada de forma predeterminada. Una vez que se han detectado archivos maliciosos, puedes ver una lista de archivos infectados. Haz clic en el nombre de archivo de malware en el cajón de archivos para abrir un informe de malware con información sobre el tipo de malware con el que está infectado el archivo.

Usa esta detección en tiempo real mediante directivas de sesión para controlar las cargas y descargas de archivos.

Espacios aislados de archivos

Al habilitar un espacio aislado de archivos, los archivos que se basan en sus metadatos y en función de la heurística principal puedan ser potencialmente peligrosos, también se analizarán en un entorno seguro. La función de búsqueda del espacio aislado puede detectar archivos que no se detectaron en función de los orígenes de inteligencia sobre amenazas.

Defender for Cloud Apps admite la detección de malware para las siguientes aplicaciones:

- Box

- Dropbox

- Google Workspace

- Microsoft 365 (requiere una licencia válida de Microsoft Defender para Microsoft 365 P1)

Nota:

La aplicación bloquea automáticamente el malware detectado en aplicaciones de Microsoft 365. Los usuarios no pueden acceder a los archivos bloqueados y solo el administrador de la aplicación tiene acceso.

En Box, Dropbox y Google Workspace, Defender for Cloud Apps no bloquea automáticamente el archivo, pero el bloqueo puede realizarse según las funcionalidades de la aplicación y la configuración de la aplicación establecida por el cliente.

Si no estás seguro acerca de si un archivo detectado es realmente malware o un falso positivo, ve a la página de Inteligencia de seguridad de Microsoft en https://www.microsoft.com/wdsi/filesubmission y envía el archivo para su posterior análisis.

Actividad desde direcciones IP anónimas

- Esta detección identifica que los usuarios estaban activos desde una dirección IP que se ha identificado como una dirección IP de proxy anónima. Estos servidores proxy los usan personas que quieren ocultar la dirección IP de su dispositivo y pueden usarse con fines malintencionados. Esta detección usa un algoritmo de aprendizaje automático que reduce los falsos positivos, como las direcciones IP no etiquetadas que los usuarios de la organización usan habitualmente.

Actividad de ransomware

- Defender for Cloud Apps ha ampliado sus funcionalidades de detección de ransomware con la detección de anomalías para garantizar una cobertura más completa frente a ataques de ransomware sofisticados. Con nuestra experiencia en investigación de seguridad para identificar patrones de comportamiento que reflejan la actividad de ransomware, Defender for Cloud Apps garantiza una protección integral y sólida. Puede que represente un proceso de cifrado adverso si Defender for Cloud Apps identifica, por ejemplo, una alta tasa de cargas de archivos o de actividades de eliminación de archivos. Estos datos se recopilan en los registros procedentes de las API conectadas y luego se combinan con los patrones de comportamiento aprendidos y la inteligencia sobre amenazas, por ejemplo, extensiones de ransomware conocidas. Para obtener más información sobre cómo Defender for Cloud Apps detecta ransomware, consulta Proteger la organización frente a ransomware.

Actividad realizada por el usuario cancelado

- Esta detección le permite identificar cuando un empleado que ya no trabaja en la compañía sigue realizando acciones en las aplicaciones SaaS. Dado que los datos muestran que el mayor riesgo de una amenaza interna procede de empleados que se fueron en malos términos, es importante estar atento a la actividad en las cuentas de empleados dados de baja. A veces, cuando los empleados dejan una compañía, sus cuentas se desaprovisionan de las aplicaciones corporativas, pero en muchos casos sigue conservando el acceso a determinados recursos corporativos. Esto es incluso más importante si se tienen en cuenta las cuentas con privilegios, ya que el daño potencial que un ex administrador puede infligir es intrínsecamente mayor. Esta detección aprovecha las ventajas de capacidad de Defender for Cloud Apps para supervisar el comportamiento de usuario entre las aplicaciones, lo que permite la identificación de la actividad normal del usuario, el hecho de que la cuenta se ha cerrado y la actividad real en otras aplicaciones. Por ejemplo, un empleado cuya cuenta de Microsoft Entra se ha cerrado, pero aún tiene acceso a la infraestructura AWS corporativa, tiene el potencial de causar daños a gran escala.

La detección busca los usuarios cuya cuenta de Microsoft Entra ID ha quedado suspendida, pero siguen realizando actividades en otras plataformas, como AWS o Salesforce. Esto es especialmente pertinente para los usuarios que usen otra cuenta (distinta al inicio de sesión único principal) para administrar los recursos, ya que a menudo estas cuentas no se eliminan cuando el usuario deja la empresa.

Actividad desde direcciones IP sospechosas

- Se identifica la actividad de los usuarios desde una dirección IP considerada como de riesgo en Microsoft Threat Intelligence. Estas direcciones IP están implicadas en actividades malintencionadas como difusión de contraseñas, Botnet C&C y pueden indicar que la cuenta está en peligro. Esta detección usa un algoritmo de aprendizaje automático que reduce los falsos positivos, como las direcciones IP no etiquetadas que los usuarios de la organización usan habitualmente.

Reenvío sospechoso desde la bandeja de entrada

- Esta detección busca reglas de reenvío de correo electrónico sospechosas, por ejemplo, si un usuario creó una regla de bandeja de entrada que reenvía una copia de todos los correos electrónicos a una dirección externa.

Nota:

Defender for Cloud Apps te avisa solo para cada regla de reenvío que se identifica como sospechosa, en función del comportamiento típico para el usuario.

Reglas de manipulación sospechosa de la bandeja de entrada

- Esta detección crea perfiles de su entorno y activa alertas cuando se establecen reglas sospechosas que eliminan o mueven los mensajes o carpetas en la Bandeja de entrada del usuario. Esto puede indicar que la cuenta del usuario está en peligro, que los mensajes se están ocultando intencionadamente y que el buzón se está usando para distribuir correo no deseado o malware en su organización.

Actividad sospechosa de eliminación de correo electrónico (versión preliminar)

- Esta directiva genera perfiles de tu entorno y desencadena alertas cuando un usuario realiza actividades sospechosas de eliminación de correo electrónico en una sola sesión. Esta directiva puede indicar que los buzones de correo de un usuario pueden estar comprometidos por posibles vectores de ataque, como la comunicación de comando y control (C&C/C2) a través del correo electrónico.

Nota:

Defender for Cloud Apps se integra con Microsoft Defender XDR para proporcionar protección para Exchange Online, incluida la detonación de direcciones URL, la protección contra malware y mucho más. Una vez habilitado Defender para Microsoft 365, comenzarás a ver alertas en el registro de actividad de Defender for Cloud Apps.

Actividades sospechosas de descarga de archivos de aplicaciones OAuth

- Examina las aplicaciones de OAuth conectadas a tu entorno y desencadena una alerta cuando una aplicación descarga varios archivos de Microsoft SharePoint o Microsoft OneDrive de una manera inusual para el usuario. Esta actividad puede indicar que la cuenta de usuario está en peligro.

ISP inusual para una aplicación de OAuth

- Esta directiva genera perfiles de tu entorno y desencadena alertas cuando una aplicación de OAuth se conecta a las aplicaciones en la nube desde un ISP poco común. Esta directiva puede indicar que un atacante intentó usar una aplicación legítima en peligro para realizar actividades malintencionadas en las aplicaciones en la nube.

Actividades inusuales (realizadas por un usuario)

Estas detecciones identifican a los usuarios que realizan:

- Varias actividades inusuales de descarga de archivos

- Actividades inusuales de uso compartido de archivos

- Actividades inusuales de eliminación de archivos

- Actividades inusuales de suplantación

- Actividades administrativas inusuales

- Actividades inusuales de uso compartido de informes de Power BI (versión preliminar)

- Actividades inusuales de creación de varias máquinas virtuales (versión preliminar)

- Actividades inusuales de eliminación de varios almacenamientos (versión preliminar)

- Región inusual para el recurso en la nube (versión preliminar)

- Alerta de acceso inusual

Estas directivas buscan actividades dentro de una única sesión según la línea base establecida, lo que podría indicar un intento de vulneración. Estas detecciones aprovechan un algoritmo de aprendizaje automático que crea perfiles a partir del patrón de inicio de sesión de los usuarios y reduce los falsos positivos. Estas detecciones son parte del motor de detección de anomalías heurístico, que genera perfiles a partir de tu entorno y desencadena alertas con respecto a una línea base que se define en función de la actividad de la organización.

Varios intentos incorrectos de inicio de sesión

- Se identifica a los usuarios que intentan iniciar sesión varias veces sin éxito en una única sesión según la línea base establecida, lo que podría indicar un intento de vulneración.

Filtración de datos a aplicaciones no autorizadas

- Esta directiva se habilita automáticamente para enviarle una alerta cada vez que un usuario o una dirección IP usan una aplicación que no tiene permitido realizar una actividad que parezca un intento de filtrar información de la organización.

Varias actividades de eliminación de VM

- Esta directiva crea un perfil del entorno y activa alertas cuando los usuarios eliminan varias máquinas virtuales en una única sesión, en relación con la línea base de la organización. Esto podría indicar un intento de infracción de seguridad.

Habilitación de la gobernanza automatizada

Puede habilitar acciones de corrección automatizadas en las alertas generadas por directivas de detección de anomalías.

- Haz clic en el nombre de la directiva de detección en la página Directivas.

- En la ventana Editar directiva de detección de anomalías que se abre, en Acciones de gobernanza, establece las acciones de corrección que quieras para cada aplicación conectada o para todas las aplicaciones.

- Selecciona Actualización.

Ajuste de las directivas de detección de anomalías

Para influir en el motor de detección de anomalías con el fin de suprimir o exponer alertas de acuerdo con sus preferencias, haga lo siguiente:

En la directiva correspondiente a un viaje imposible, puede establecer el control deslizante del nivel de confidencialidad para determinar el nivel de comportamiento anómalo necesario para que se desencadene una alerta. Por ejemplo, si lo estableces en un nivel bajo, se suprimirán las alertas correspondientes a un viaje imposible desde las ubicaciones habituales de un usuario; si lo estableces en un nivel alto, dichas alertas quedarán expuestas. Se puede elegir entre los siguientes niveles de sensibilidad:

Bajo: eliminaciones de sistema, inquilino y usuario

Medio: eliminaciones de sistema y de usuario

Alto: solo eliminaciones de sistema

Donde:

Tipo de eliminación Descripción Sistema Detecciones integradas que siempre se eliminan. Inquilino Actividades comunes basadas en la actividad anterior en el inquilino. Por ejemplo, las actividades de eliminación de un ISP por las que se había activado una alerta anteriormente en la organización. User Actividades comunes basadas en la actividad anterior del usuario específico. Por ejemplo, las actividades de eliminación de una ubicación que el usuario usa habitualmente.

Nota:

Las alertas de viajes imposibles, actividad desde países o regiones poco frecuentes, actividad desde una dirección IP anónima y actividad desde direcciones IP sospechosas no se aplicarán en en inicios de sesión fallidos ni interactivos.

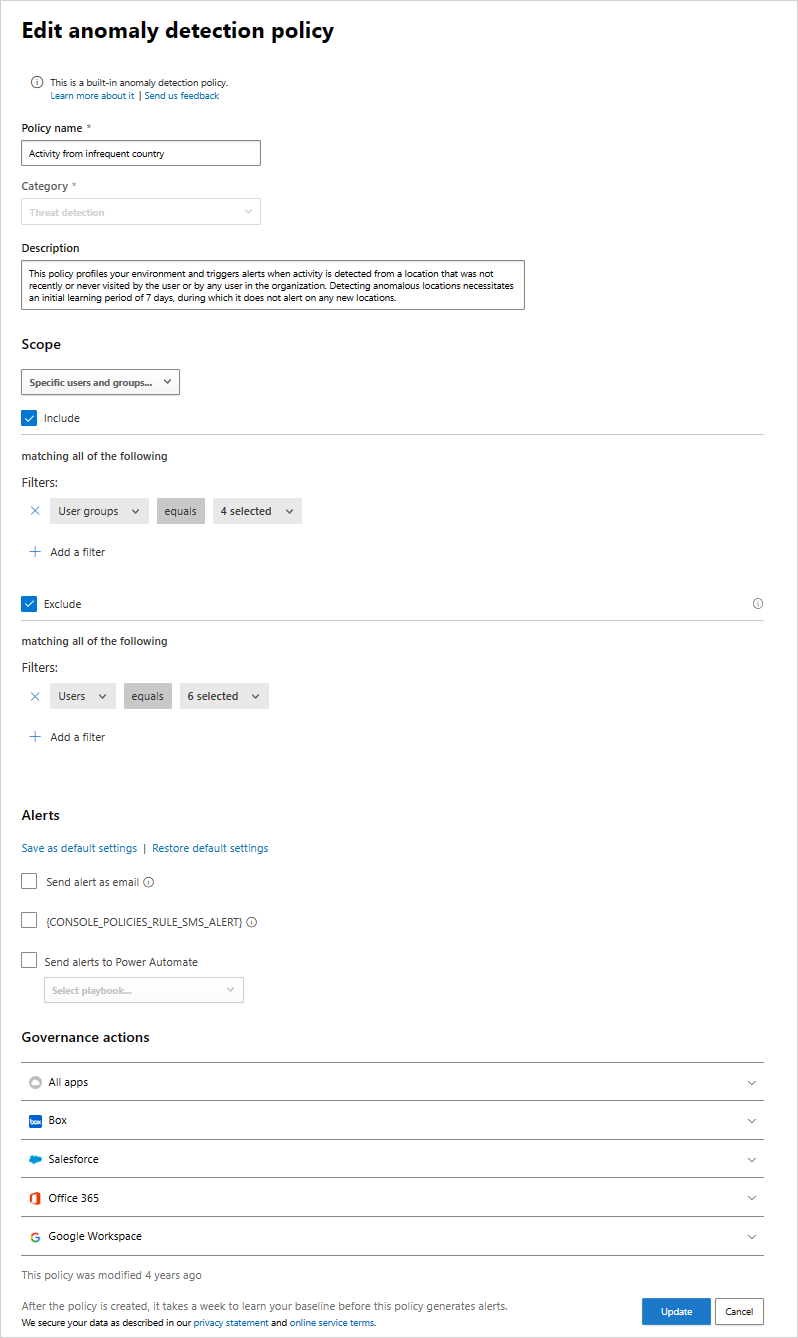

Ámbito de directivas de detección de anomalías

Se puede establecer un ámbito para cada directiva de detección de anomalías por separado para que se aplique solo a los usuarios y grupos que desea incluir y excluir en la directiva. Por ejemplo, puede establecer la actividad desde la detección de condado poco frecuente hasta omitir un usuario específico que viaja con frecuencia.

Para establecer el ámbito de una directiva de detección de anomalías:

En el Portal de Microsoft Defender, en Aplicaciones en la nube, ve a >Directivas y >Administración de directivas. Después, selecciona Directiva de detección de anomalías para el tipo de directiva.

Selecciona la directiva con la que definir el ámbito.

En Ámbito, cambie la lista desplegable de la configuración predeterminada de Todos los usuarios y grupos a Usuarios y grupos específicos.

Selecciona Incluir para especificar los usuarios y grupos para los que se aplicará esta directiva. Cualquier usuario o grupo que no se seleccione aquí no se considerará una amenaza y no generará una alerta.

Selecciona Excluir para especificar los usuarios para los que no se aplicará esta directiva. Cualquier usuario que seleccione aquí no se considerará una amenaza y no generará una alerta, incluso si es miembro de los grupos seleccionados en Incluir.

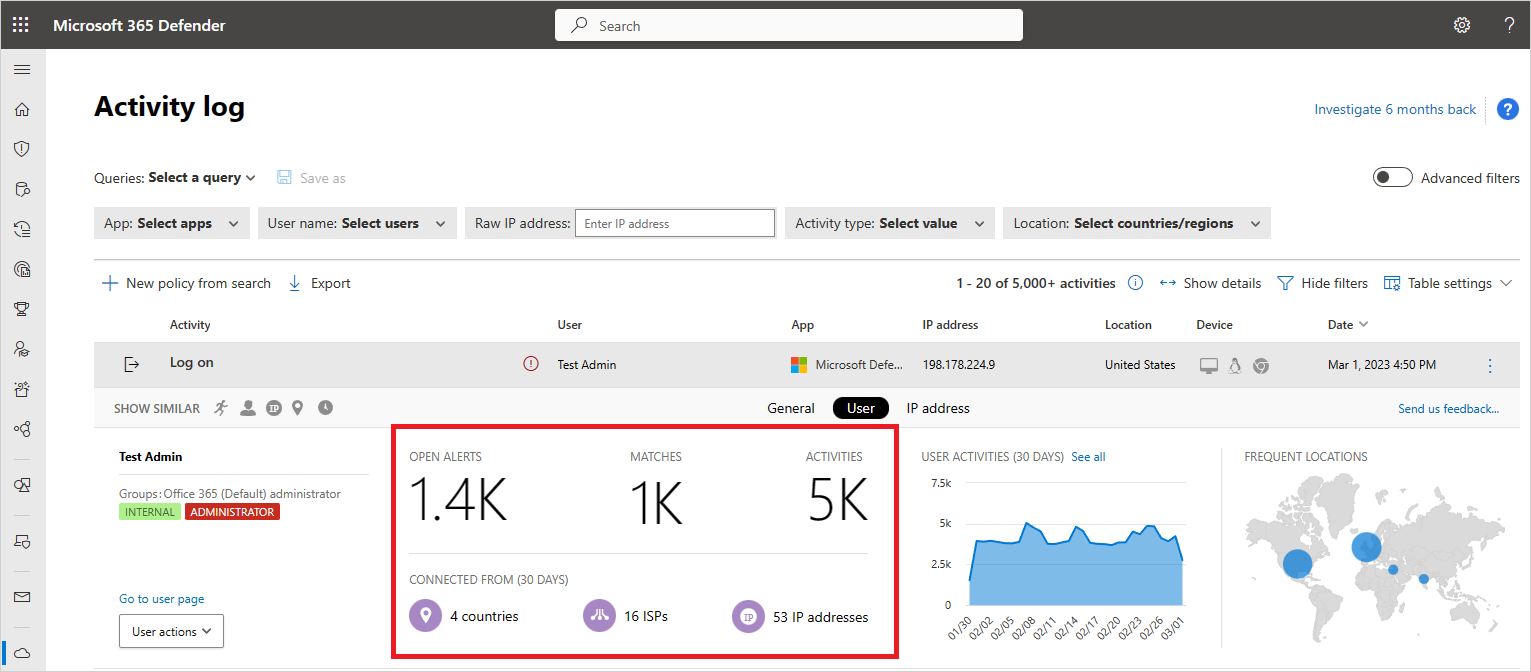

Evaluación de las alertas de detección de anomalías

Puede evaluar la prioridad de las diversas alertas desencadenadas por las nuevas directivas de detección de anomalías rápidamente y decidir cuáles es necesario atender primero. Para ello, necesitas el contexto de la alerta, de forma que puedas ver el panorama general y comprender si realmente está ocurriendo algo malintencionado.

En el registro de actividades, puede abrir una actividad para mostrar el cajón de actividades. Selecciona Usuario para ver la pestaña de información sobre el usuario. Esta pestaña incluye información como el número de alertas, las actividades y desde dónde se han conectado, lo que es importante en una investigación.

En el caso de los archivos infectados con malware, una vez que se han detectado, puede ver una lista de archivos infectados. Haz clic en el nombre de archivo de malware en el cajón de archivos para abrir un informe de malware con información sobre el tipo de malware con el que está infectado el archivo.

Vídeos relacionados

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de