Integración de los servicios de clasificación de datos de Microsoft

Microsoft Defender for Cloud Apps le permite usar el servicio de clasificación de datos de Microsoft de forma nativa para clasificar los archivos de las aplicaciones en la nube. El servicio de clasificación de datos de Microsoft proporciona una experiencia de protección de información unificada en Microsoft 365, Microsoft Information Protection, y Microsoft Defender for Cloud Apps. Este servicio de clasificación permite ampliar el trabajo de clasificación de datos a las aplicaciones en la nube de terceros que están protegidas por Microsoft Defender for Cloud Apps, aprovechando las decisiones ya adoptadas en un número aún mayor de aplicaciones.

Nota:

Esta característica está disponible actualmente en Estados Unidos, Europa, Australia, India, Canadá, Japón y APAC.

Habilitar la inspección de contenido con los servicios de clasificación de datos

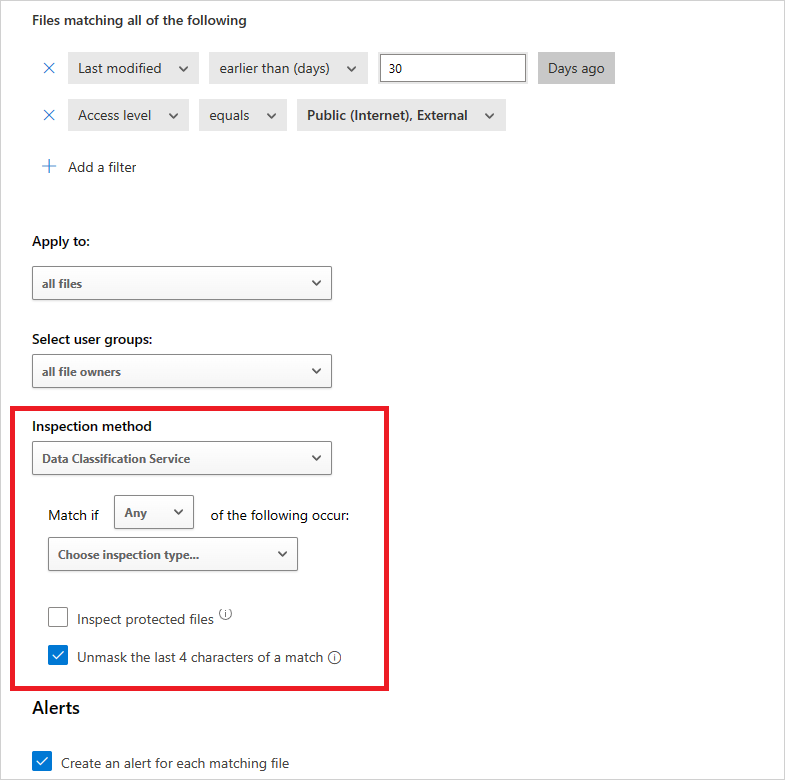

Puede establecer el método de inspección para que use el servicio de clasificación de datos de Microsoft sin ninguna configuración adicional necesaria. Esta opción es útil al crear una directiva de prevención de pérdida de datos para los archivos en Microsoft Defender for Cloud Apps.

En la página Directiva de archivo, en Método de inspección seleccione Servicio de clasificación de datos. También puede establecer el método de inspección en la página de directiva de sesión con la opción Descarga de archivos de control (con inspección) seleccionada.

Seleccione si debe aplicarse la directiva cuando se cumpla cualquier criterio o todos ellos.

En Elija el tipo de inspección, seleccione Tipos de información confidencial.

Puede usar los tipos de información confidencial predeterminados para definir lo que ocurre con los archivos protegidos por Microsoft Defender for Cloud Apps. También puede reutilizar cualquiera de los tipos personalizados de información confidencial de Microsoft 365.

Nota:

Puede configurar la directiva para usar tipos de clasificación avanzados, como huellas digitales, coincidencia de datos exactos y clasificadores entrenables.

Si lo desea, puede mostrar los cuatro últimos caracteres de una coincidencia. De manera predeterminada, las coincidencias se enmascaran y se muestran en su contexto, e incluyen los 40 caracteres antes y después de la coincidencia. Si activa esta casilla, se mostrarán los cuatro últimos caracteres de la propia coincidencia.

Aprovechando las directivas de archivos, también puede establecer alertas y acciones de gobernanza para la directiva. Para obtener más información, consulte Directivas de archivo y Acciones de gobernanza. Aprovechando las directivas de sesión, también puede supervisar y controlar acciones en tiempo real cuando un archivo coincide con un tipo DCS. Para obtener más información, consulte Directivas de sesión.

Configurar estas directivas es una manera sencilla de llevar la eficacia de las capacidades de DLP de Microsoft 365 al resto de las aplicaciones en la nube autorizadas, y de proteger los datos almacenados en ellas con el conjunto de herramientas completo suministrado por Microsoft Defender for Cloud Apps: por ejemplo, la capacidad de aplicar automáticamente las etiquetas de confidencialidad de Microsoft Information Protection y la capacidad para controlar permisos de uso compartido.

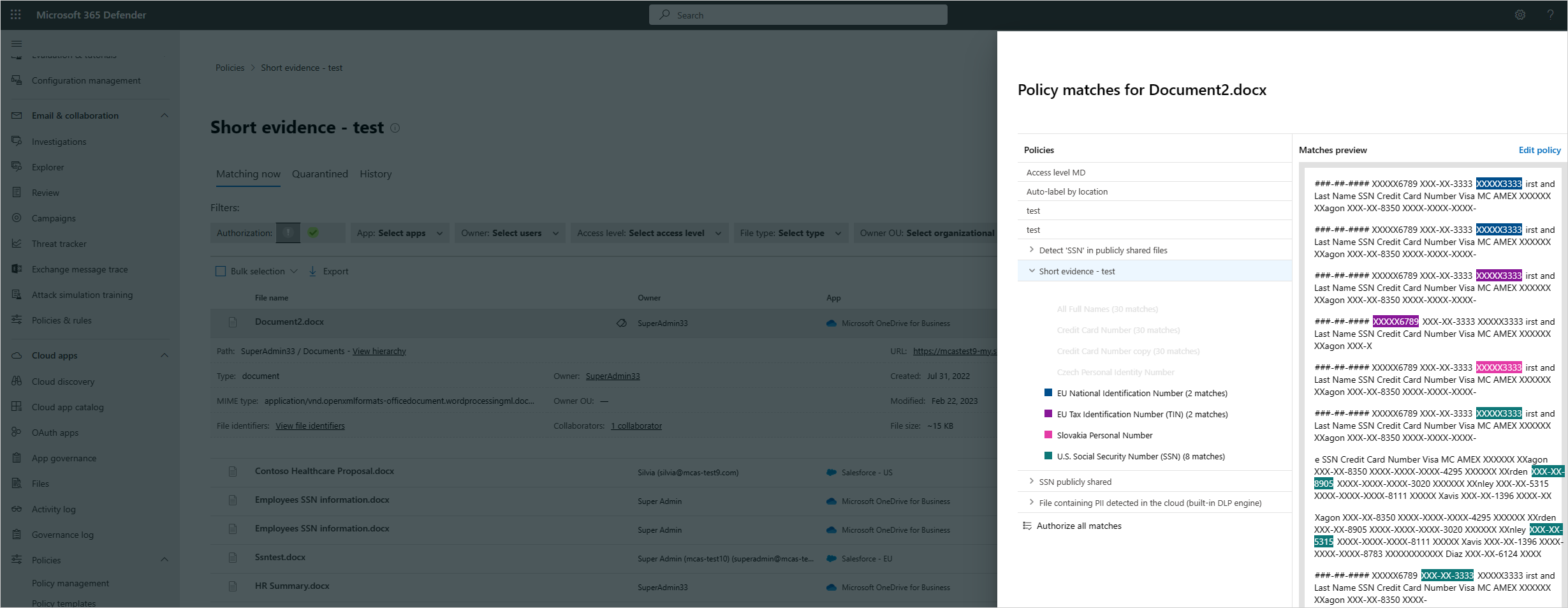

Examen de evidencia (versión preliminar)

Defender for Cloud Apps ya incluye la capacidad de explorar coincidencias de archivos de directiva que contienen tipos de información confidencial (SIT). Ahora, Defender for Cloud Apps también le permite diferenciar entre múltiples SIT en la misma coincidencia de archivo. Esta característica, conocida como evidencia corta, permite a Defender for Cloud Apps administrar y proteger mejor la información confidencial de su organización.

La característica de evidencia corta es relevante para las directivas de archivo que contienen la inspección de contenido mediante el motor DCS.

Configure una directiva de archivo y elija los clasificadores de DCS pertinentes. Si ya usa una directiva de archivo con DCS, esta característica funcionará para todos los archivos de la característica.

En la página Directivas, escriba la directiva de archivo pertinente y seleccione las coincidencias de directiva.

A continuación, puede analizar los diferentes SIT con un distintivo de codificación de colores en el que se puede hacer clic.

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.