Respuesta y mitigación de amenazas en Microsoft Defender para Empresas

El portal de Microsoft Defender permite al equipo de seguridad responder y mitigar las amenazas detectadas. Este artículo le guiará a través de un ejemplo de cómo puede usar Defender para empresas.

Visualización de las amenazas detectadas

Vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión.

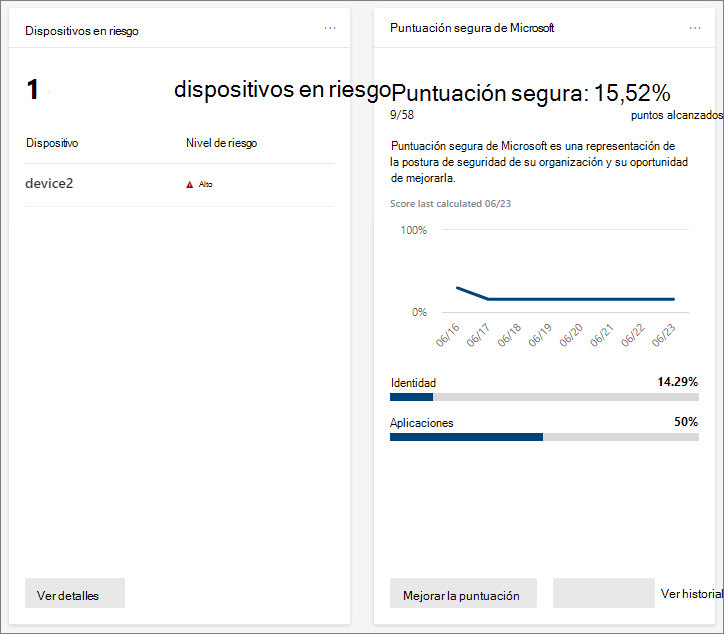

Observe las tarjetas en la página principal. Estas tarjetas se diseñaron para indicarle de un vistazo cuántas amenazas se detectaron, cuántas cuentas de usuario y qué puntos de conexión (dispositivos) u otros recursos se vieron afectados. La siguiente imagen es un ejemplo de tarjetas que puede ver:

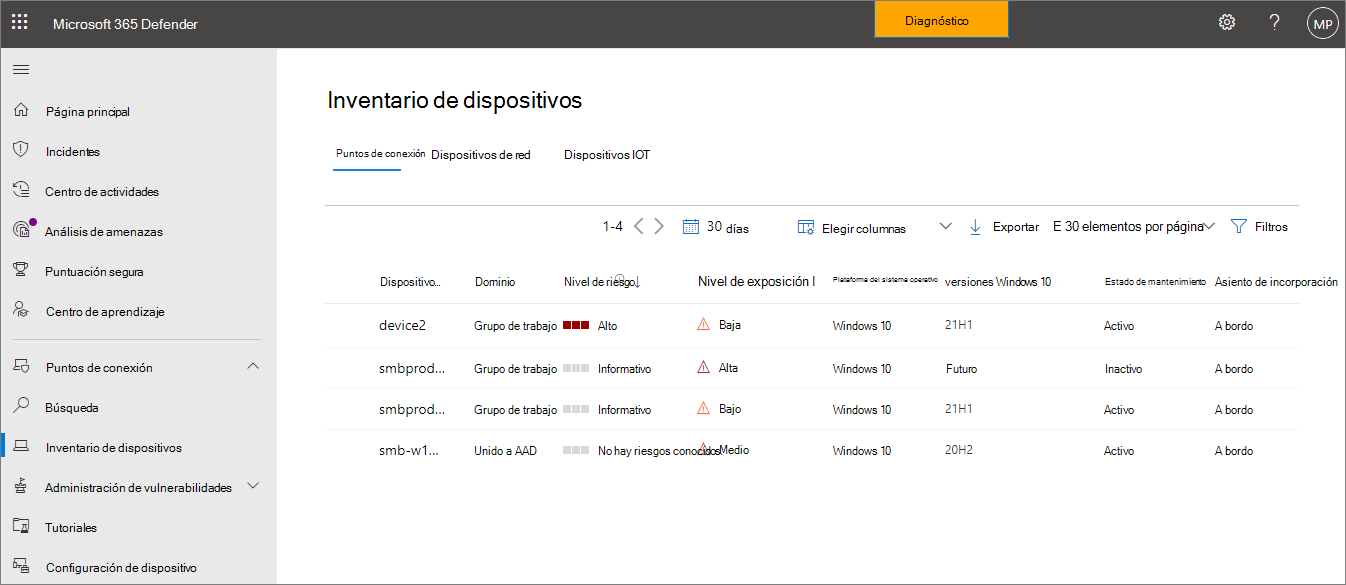

Seleccione un botón o vínculo en la tarjeta para ver más información y tomar medidas. Por ejemplo, nuestra tarjeta Dispositivos en riesgo incluye un botón Ver detalles . Al seleccionar ese botón, se nos lleva a la lista Dispositivos , como se muestra en la siguiente imagen:

En la página Dispositivos se enumeran los dispositivos de la empresa, junto con su nivel de riesgo y nivel de exposición.

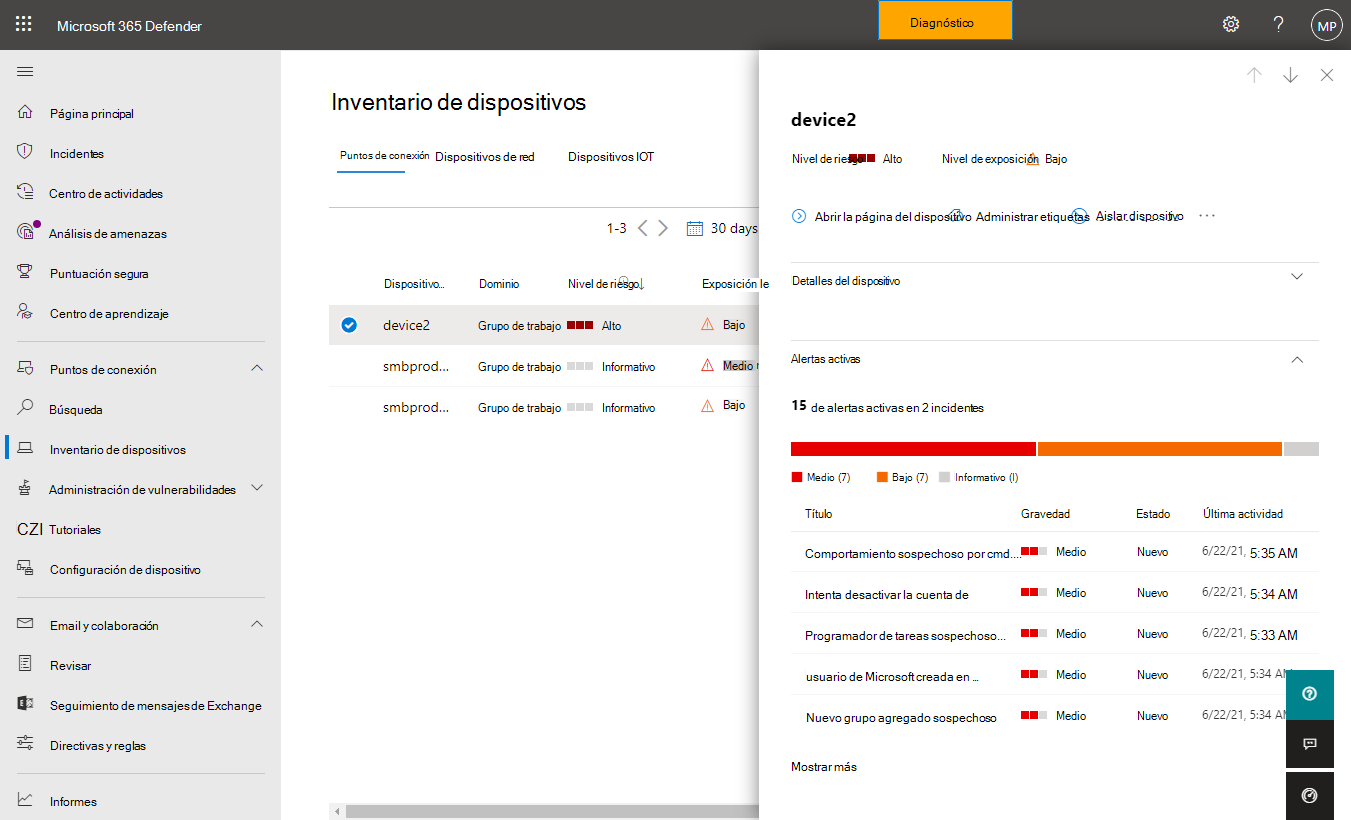

Seleccione un elemento, como un dispositivo. Se abre un panel flotante y muestra más información sobre las alertas e incidentes generados para ese elemento, como se muestra en la siguiente imagen:

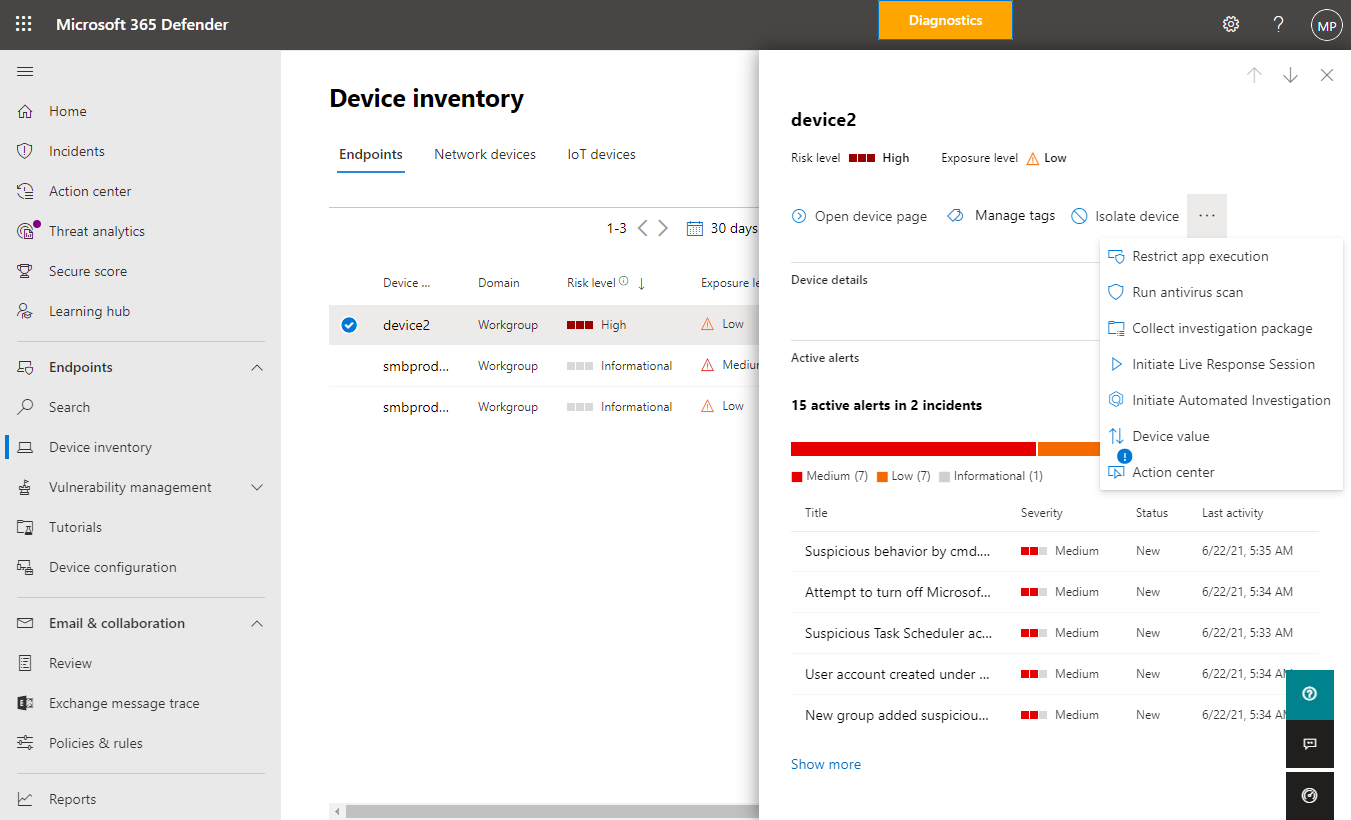

En el control flotante, vea la información que se muestra. Seleccione los puntos suspensivos (...) para abrir un menú que muestra las acciones disponibles, como se muestra en la siguiente imagen:

Seleccione una acción disponible. Por ejemplo, puede elegir Ejecutar examen antivirus, que inicia un examen rápido con Microsoft Defender Antivirus en el dispositivo. O bien, puede seleccionar Iniciar investigación automatizada para desencadenar una investigación automatizada en el dispositivo.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de