Gobernanza de aplicaciones detectadas

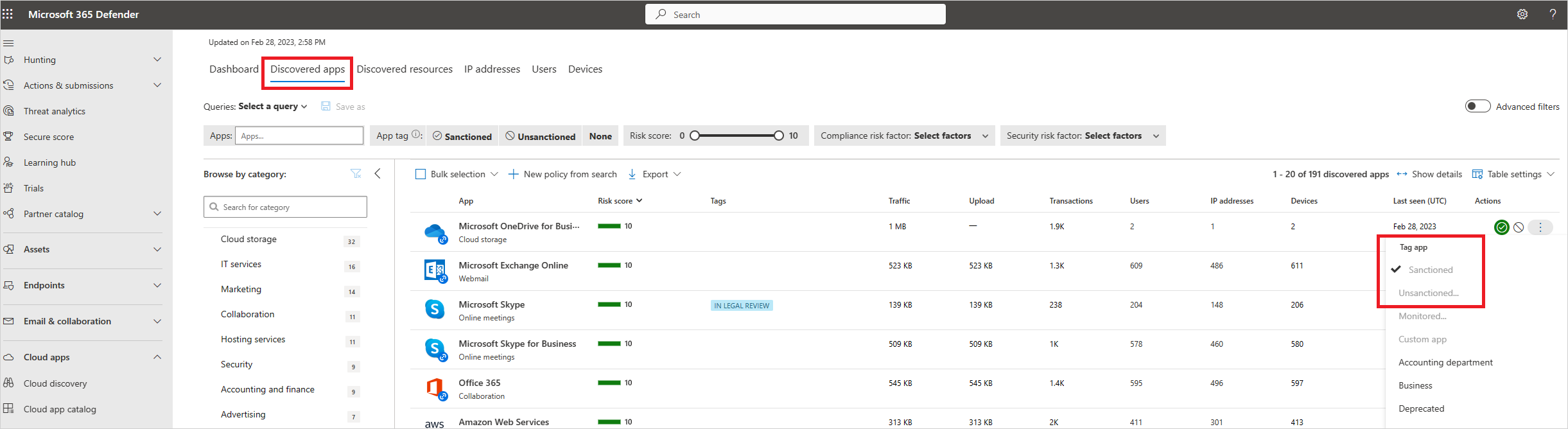

Después de revisar la lista de aplicaciones detectadas en su entorno, puede asegurar su entorno aprobando aplicaciones seguras (Sancionadas) o prohibiendo aplicaciones no deseadas (No sancionadas) de las siguientes maneras.

Autorizar o no autorizar una aplicación

Puede marcar una aplicación de riesgo específica como no autorizada. Para ello, haga clic en los tres puntos situados al final de la fila. Después seleccione No autorizada. El hecho de no autorizar una aplicación no impide que se use, pero le permite supervisar más fácilmente su uso con los filtros de Cloud Discovery. A continuación, puede notificar a los usuarios de la aplicación no autorizada y sugerir una aplicación segura alternativa para su uso o generar un script de bloqueo mediante las API de Defender for Cloud Apps para bloquear todas las aplicaciones no autorizadas.

Bloqueo de aplicaciones con flujos integrados

Si el inquilino usa Microsoft Defender para punto de conexión, una vez que marque una aplicación como no autorizada, se bloqueará automáticamente. Además, puede limitar el bloqueo a grupos de dispositivos específicos de Defender para punto de conexión, supervisar aplicaciones y usar las características de advertencia y formación. Para obtener más información, consulte Gobernanza de las aplicaciones detectadas mediante Microsoft Defender para punto de conexión.

De lo contrario, si el inquilino usa Zscaler NSS, iboss, Corrata, Menlo o Open Systems, todavía puede disfrutar de funcionalidades de bloqueo sin problemas cuando una aplicación no está autorizada, pero no puede usar el ámbito por grupos de dispositivos ni advertir y educar características. Para obtener más información, consulte Integración con Zscaler, Integración con iboss, Integración con Corrata, Integración con Menlo e Integración con Open Systems.

Bloquear aplicaciones mediante la exportación de un script de bloqueo

Defender for Cloud permite bloquear el acceso a aplicaciones no autorizadas con el uso de sus aplicaciones locales de seguridad. Puede generar un script de bloqueo dedicado e importarlo al la aplicación. Esta solución no requiere redireccionar todo el tráfico web de la organización a un proxy.

En el panel de Cloud Discovery, etiquete las aplicaciones que quiere bloquear como No autorizada.

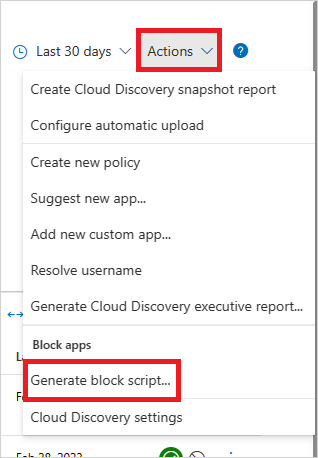

En la barra de título, seleccione Acciones y, a continuación, seleccione Generar script de bloqueo....

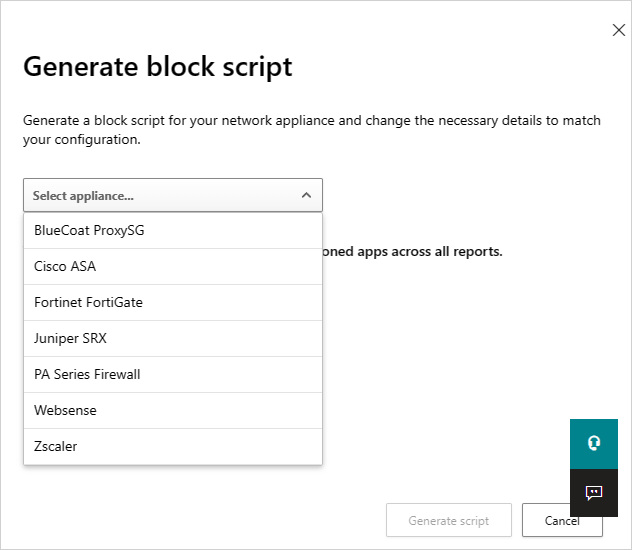

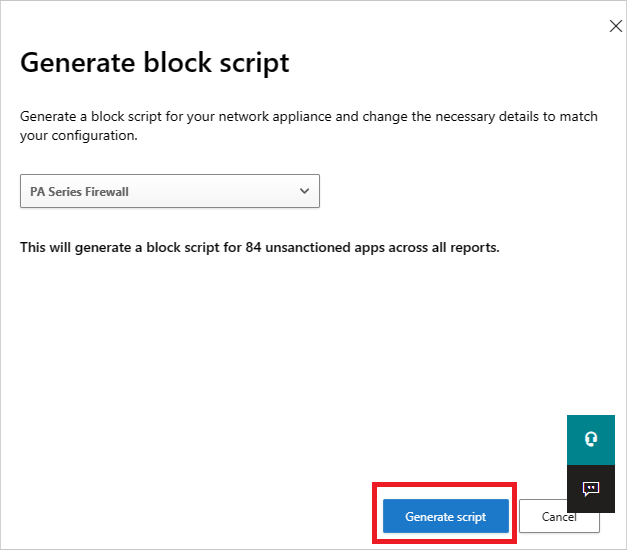

En Generar script de bloque, seleccione la aplicación para la que quiere generar el script de bloque.

Después, seleccione el botón Generar script para crear un script de bloqueo para todas las aplicaciones no autorizadas. De forma predeterminada, se asignará un nombre al archivo con la fecha en la que se haya exportado y el tipo de aplicación que haya seleccionado. 2017-02-19_CAS_Fortigate_block_script.txt sería un nombre de archivo de ejemplo.

Importe el archivo que ha creado en la aplicación.

Bloqueo de flujos no admitidos

Si el inquilino no usa ninguna de las secuencias anteriores, todavía puede exportar una lista de todos los dominios de todas las aplicaciones no autorizadas y configurar el dispositivo no compatible de terceros para bloquear esos dominios.

En la página Aplicaciones detectadas, filtre todas las aplicaciones no autorizadas y, a continuación, use la funcionalidad de exportación para exportar todos los dominios.

Aplicaciones no bloqueables

Para evitar que los usuarios bloqueen accidentalmente los servicios críticos para la empresa y causen tiempo de inactividad, los siguientes servicios no se pueden bloquear mediante Defender for Cloud Apps, a través de la interfaz de usuario o las directivas:

- Microsoft Defender para aplicaciones en la nube

- Centro de seguridad de Microsoft Defender

- Centro de seguridad de Microsoft 365

- Microsoft Defender for Identity

- Microsoft Azure Information Protection

- Administración de permisos de Microsoft Entra

- Control de aplicaciones de acceso condicional de Microsoft

- Microsoft Secure Score

- Centro de cumplimiento de Microsoft 365

- Microsoft Intune

- Ayuda y soporte técnico de Microsoft

- Ayuda de AD FS de Microsoft

- Ayuda y soporte técnico de Microsoft

- Microsoft Online Services

Conflictos de gobernanza

Si hay un conflicto entre las acciones manuales de gobernanza y la gobernanza establecida por directiva, la última operación aplicada tiene prioridad.

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.