Tutorial: Ampliación de la gobernanza a la corrección de puntos de conexión

Defender for Cloud Apps ofrece opciones de gobernanza predefinidas para las directivas, como suspender a un usuario o hacer privado un archivo. Con la integración nativa con Microsoft Power Automate, puede usar un gran ecosistema de conectores de software como servicio (SaaS) para crear flujos de trabajo para automatizar procesos, incluida la corrección.

Por ejemplo, al detectar una posible amenaza de malware, puede utilizar flujos de trabajo para iniciar acciones de corrección de Microsoft Defender para punto de conexión, como la ejecución de un análisis antivirus o el aislamiento de un punto de conexión.

En este tutorial, aprenderá a configurar una acción de gobernanza de directivas para usar un flujo de trabajo para ejecutar un examen antivirus en un punto de conexión donde un usuario muestra signos de comportamiento sospechoso:

Nota:

Estos flujos de trabajo solo son relevantes para las directivas que contienen la actividad del usuario. Por ejemplo, no puede usar estos flujos de trabajo con directivas de detección o OAuth.

Si no dispone de un plan Power Automate, regístrese para obtener una cuenta de prueba gratuita.

Requisitos previos

- Debe tener un plan válido de Microsoft Power Automate

- Debe tener un plan de Microsoft Defender para punto de conexión válido.

- El entorno de Power Automate debe estar sincronizado con Microsoft Entra ID, supervisado por Defender para punto de conexión y unido a un dominio.

Fase 1: Generación de un token de API de Defender for Cloud Apps

Nota:

Si ha creado previamente un flujo de trabajo mediante un conector de Defender for Cloud Apps, Power Automate reutiliza automáticamente el token y puede omitir este paso.

En el portal de Microsoft Defender, seleccione Configuración. A continuación, seleccione Aplicaciones en la nube.

En Sistema, elija Tokens de API.

Seleccione +Agregar token para generar un nuevo token de API.

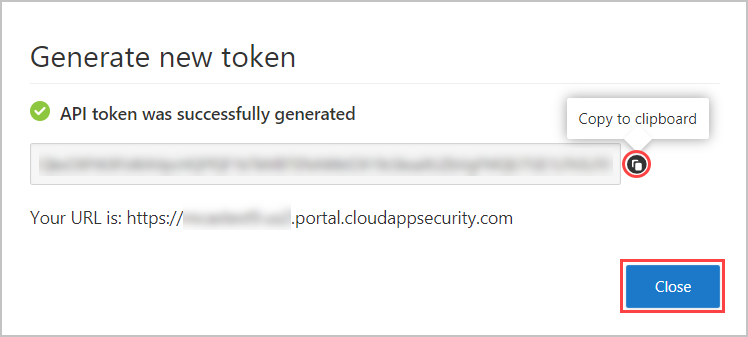

En el elemento emergente Generar nuevo token, escriba el nombre del token (por ejemplo, "Flow-Token") y, a continuación, seleccione Generar.

Una vez generado el token, seleccione el icono de copia situado a la derecha del token generado y, a continuación, seleccione Cerrar. Necesitará el token más adelante.

Fase 2: Creación de un flujo para ejecutar un examen antivirus

Nota:

Si ha creado previamente un flujo mediante un conector de Defender para punto de conexión, Power Automate reutiliza automáticamente el conector y puede omitir el paso Iniciar sesión.

Vaya al portal de Power Automate y seleccione Plantillas.

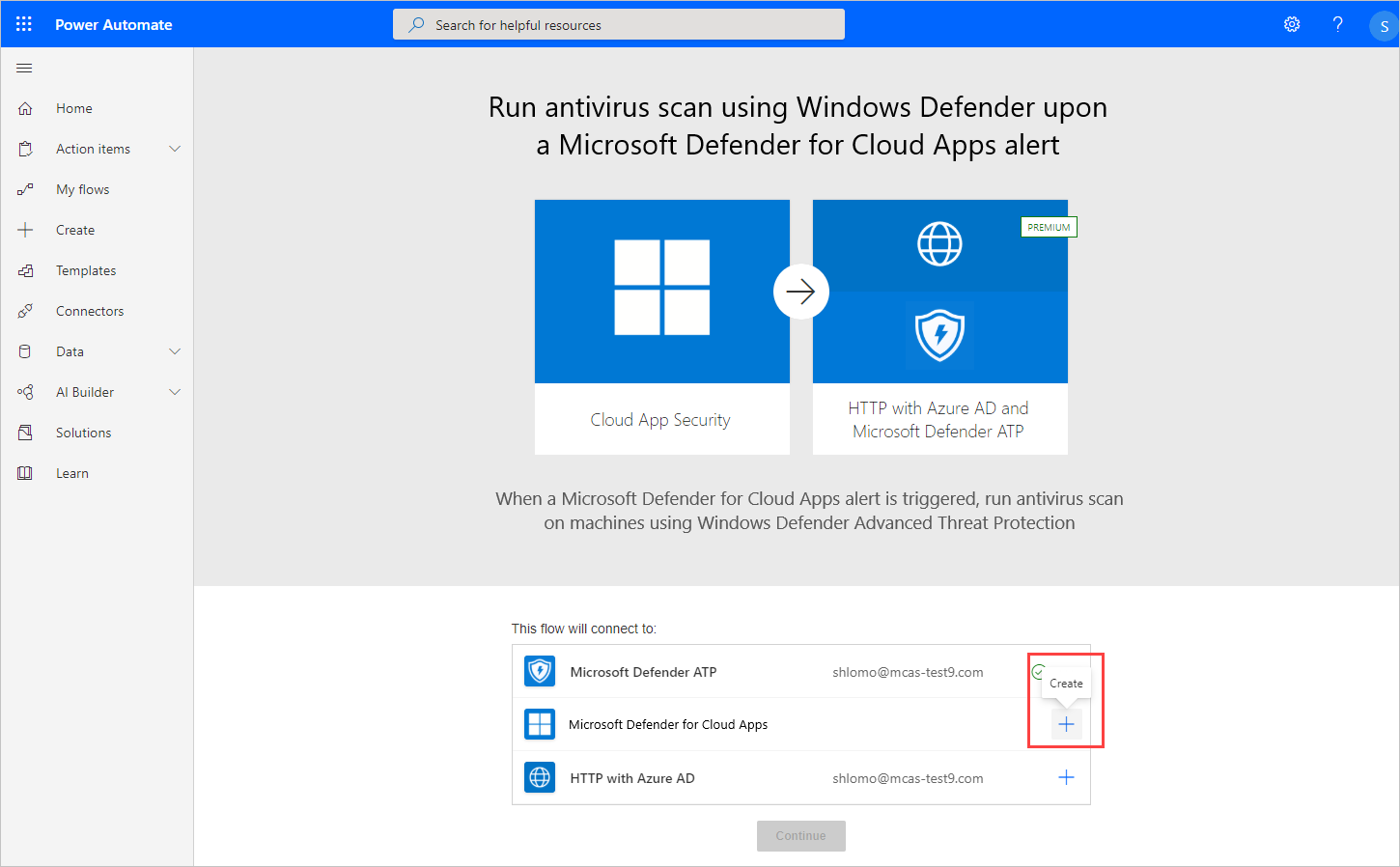

Busque Defender for Cloud Apps y seleccione Ejecutar análisis antivirus con Windows Defender en las alertas de Defender for Cloud Apps.

En la lista de aplicaciones, en la fila en la que aparece el conector Microsoft Defender para punto de conexión conector, seleccione Iniciar sesión.

Fase 3: Configuración del flujo

Nota:

Si ha creado previamente un flujo mediante un conector de Microsoft Entra, Power Automate reutiliza automáticamente el token y puede omitir este paso.

En la lista de aplicaciones, en la fila en la que aparece Defender for Cloud Apps, seleccione Crear.

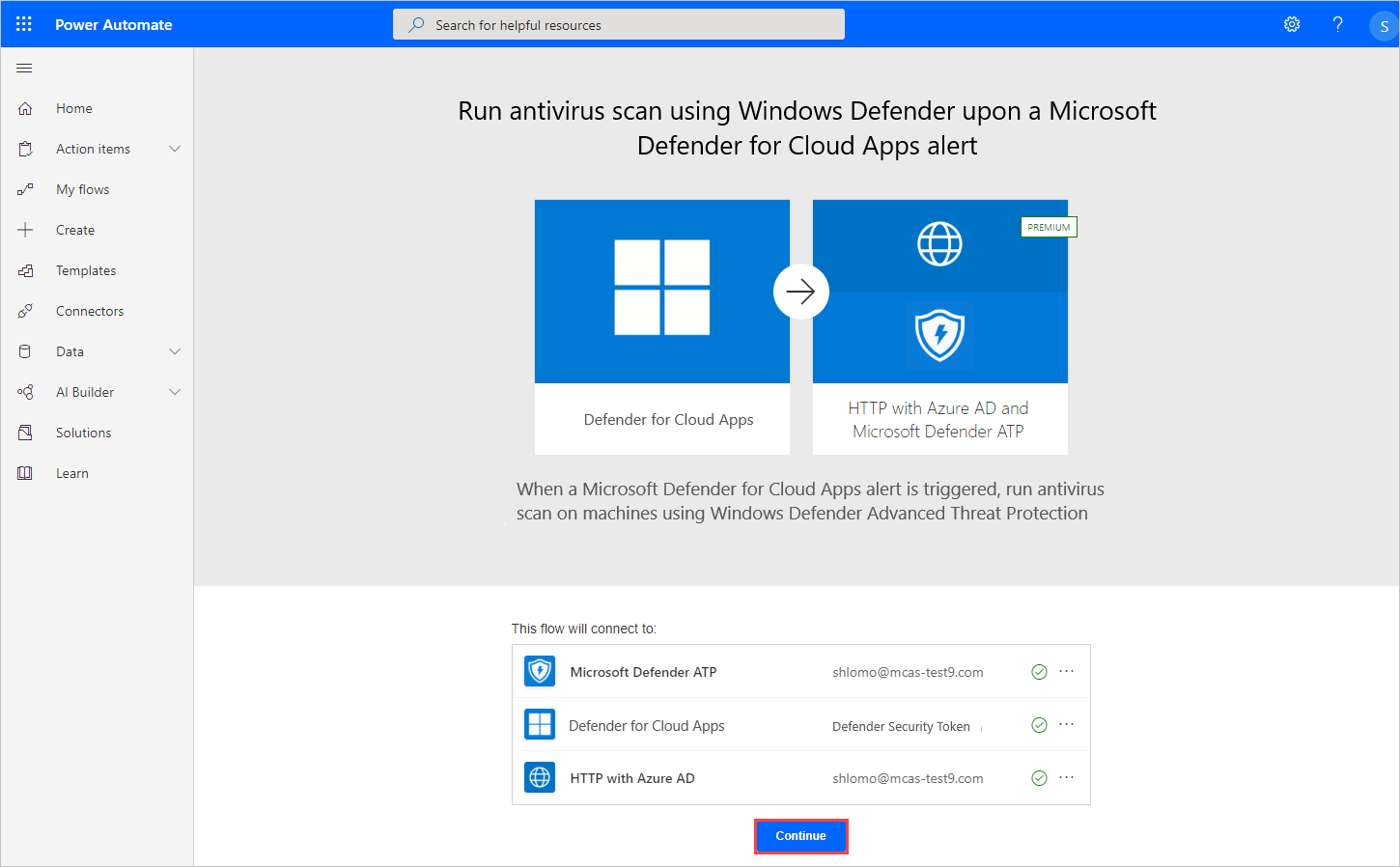

En la ventana emergente de Defender for Cloud Apps, introduzca el nombre de la conexión (por ejemplo, "Defender for Cloud Apps Token"), pegue el token de API que ha copiado y, a continuación, seleccione Crear.

En la lista de aplicaciones, en la fila en la que aparece HTTP con Azure AD, seleccione Iniciar sesión.

En el menú emergente HTTP con Azure AD, para los campos URL de recursos base y URI de recursos de Azure AD, escriba

https://graph.microsoft.comy, a continuación, seleccione Iniciar sesión y escriba las credenciales de administrador que desea usar con HTTP con el conector de Azure AD.

Seleccione Continuar.

Una vez que todos los conectores se hayan conectado correctamente, en la página del flujo, en Aplicar a cada dispositivo, modifique opcionalmente el comentario y el tipo de escaneado y, a continuación, seleccione Guardar.

Fase 4: Configuración de una directiva para ejecutar el flujo

En el Portal de Microsoft Defender, en Aplicaciones en la nube, vaya a Directivas ->Administración de directivas.

En la lista de directivas, en la fila donde aparece la directiva pertinente, elija los tres puntos al final de la fila y, a continuación, elija Editar directiva.

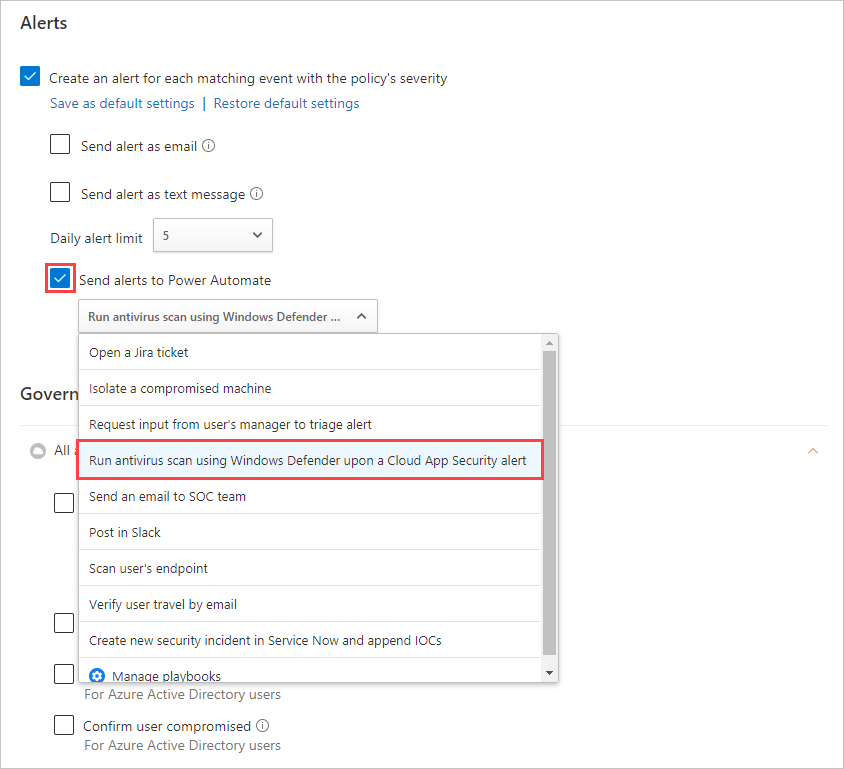

En Alertas, seleccione Enviar alertas a Power Automate y, a continuación, seleccione Ejecutar examen antivirus con Windows Defender tras una alerta de Defender for Cloud Apps.

Ahora todas las alertas generadas para esta directiva iniciarán el flujo para ejecutar el análisis antivirus.

Puede usar los pasos descritos en este tutorial para crear una amplia gama de acciones basadas en flujo de trabajo para ampliar las funcionalidades de corrección de Defender for Cloud Apps, incluidas otras acciones de Defender para punto de conexión. Para ver una lista de flujos de trabajo predefinidos de Defender for Cloud Apps, en Power Automate, busque "Defender for Cloud Apps".