El rol de Azure Information Protection en la seguridad de los datos

Azure Information Protection (AIP) proporciona a los clientes la capacidad de clasificar, etiquetar y proteger sus datos mediante cifrado. Azure Information Protection permite a los administradores de TI:

- Clasificar automáticamente los correos electrónicos y documentos según reglas preestablecidas

- Añadir marcadores al contenido, como encabezados, pies de página y marcas de agua personalizados

- Proteger los archivos confidenciales de la empresa con la administración de derechos, que les permite:

- Usar claves RSA de 2048 bits para criptografía de clave pública y SHA-256 para operaciones de firma

- Cifrar los archivos a un conjunto específico de destinatarios tanto dentro como fuera de su organización

- Aplicar un conjunto específico de derechos para restringir la usabilidad del archivo

- Desencriptar el contenido según la identidad y autorización del usuario en la política de derechos

Estas capacidades permiten a las empresas tener un mayor control de extremo a extremo sobre sus datos. En este contexto, Azure Information Protection desempeña un rol importante a la hora de proteger los datos de la organización.

Importante

Para obtener más información sobre cómo funciona Azure Information Protection, lee ¿Cómo funciona Azure RMS? Bajo el capó.

El estado actual de la protección empresarial

Hoy en día, muchas empresas no disponen de ninguna tecnología de protección, sino que sus documentos y correos electrónicos se comparten como texto no cifrado y los custodios de los datos desconocen qué usuarios tienen acceso a contenido privilegiado. Las tecnologías de protección como SMIME son complicadas y las ACL no viajan necesariamente con los correos electrónicos y los documentos.

En un entorno altamente desprotegido, Azure Information Protection proporciona una medida de seguridad que antes no estaba disponible. Y si bien la seguridad es un tema en constante evolución y ninguna organización no puede afirmar tener una protección del 100 % en ningún momento, cuando se implementa correctamente, Azure Information Protection aumenta la huella de seguridad de las organizaciones.

Principios de seguridad para compartir contenido

Al utilizar Azure Information Protection dentro de la organización, los administradores de TI tienen un control total sobre el dispositivo cliente y sobre la administración de identidades de los usuarios, y esto crea la plataforma de confianza adecuada para compartir contenido dentro de la organización. Enviar información fuera de la organización es inherentemente menos fiable. Al pensar en el enfoque de la protección de la información, existen algunos principios sobre los cuales se debe realizar una evaluación de riesgos. Al realizar esta evaluación de riesgos, considera los siguientes puntos:

- El destinatario tiene acceso físico a un dispositivo no administrado y, por lo tanto, tiene el control de todo lo que sucede en el dispositivo.

- El destinatario está autenticado con un grado de confianza relacionado con la no suplantación.

En una situación en la que el administrador de TI no controla el dispositivo ni la identidad, TI no puede controlar lo que sucede con la información protegida. Una vez que un usuario se autentica y abre información protegida, ya no puedes controlar la información. En este punto, estás confiando en que el destinatario respetará las políticas impuestas sobre el contenido.

No es posible detener por completo a un destinatario externo malicioso con acceso autorizado al contenido protegido. Azure Information Protection ayuda a establecer límites éticos y, con el uso de aplicaciones inteligentes, ayuda a las personas a ser honestas sobre cómo acceden al documento. Azure Information Protection ayuda cuando existe una confianza implícita dentro del límite definido del acceso otorgado en función de la identidad.

Sin embargo, detectar y mitigar el acceso futuro es más sencillo. La función Seguimiento de documentos del servicio Azure Information Protection puede hacer un seguimiento del acceso y la organización puede actuar revocando el acceso al documento específico o revocando el acceso del usuario.

Si el contenido es muy confidencial y la organización no puede confiar en el destinatario, resulta primordial añadir seguridad al contenido. La recomendación es favorecer la seguridad y poner controles de acceso al documento.

Seguridad basada en la identidad

En las siguientes secciones se exploran tres escenarios principales de ataques a contenido protegido y cómo se puede utilizar una combinación de controles de entorno y Azure Information Protection para mitigar el acceso malicioso al contenido.

Ataques de usuarios no autorizados

La base de la protección en Azure Information Protection es que el acceso al contenido protegido se basa en la identidad y la autorización autenticadas. Esto significa que, con Azure Information Protection, sin autenticación ni autorizaciónno hay acceso. Esta es la razón principal para implementar Azure Information Protection: permite a las empresas pasar de un estado de acceso sin restricciones a un estado en el que el acceso a la información se basa en la autenticación y autorización del usuario.

Al utilizar esta capacidad de Azure Information Protection, las empresas pueden compartimentar la información. Por ejemplo: mantener la información confidencial del departamento de recursos humanos aislada dentro del departamento, o mantener los datos del departamento de finanzas restringidos al departamento de finanzas. Azure Information Protection proporciona acceso basado en la identidad, en lugar de basado en nada en absoluto.

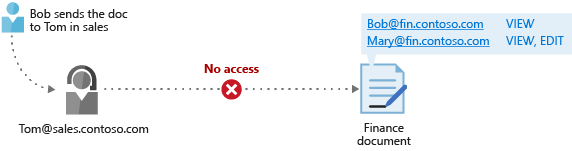

En el siguiente diagrama se muestra un ejemplo de un usuario (Bob) que envía un documento a Tom. En este caso, Bob es del departamento de finanzas y Tom es del departamento de ventas. Tom no puede acceder al documento si no se le otorgaron derechos.

La conclusión clave de este escenario es que Azure Information Protection puede detener ataques de usuarios no autorizados. Para obtener más información sobre los controles criptográficos en Azure Information Protection, lee Controles criptográficos usados por Azure RMS: algoritmos y longitudes de claves.

Acceso de programas maliciosos en nombre de los usuarios

El acceso de programas maliciosos en nombre de un usuario suele realizarse sin el conocimiento del usuario. Los troyanos, virus y otros softwares maliciosos son ejemplos clásicos de programas maliciosos que pueden actuar en nombre del usuario. Si dicho programa puede suplantar la identidad del usuario o sacar provecho de los privilegios del usuario para realizar una acción, entonces puede usar el SDK de Azure Information Protection para desencriptar contenido en nombre de un usuario sin que este lo sepa. Dado que esta acción tiene lugar en el contexto del usuario, no existe una forma sencilla de prevenir este ataque.

La intención aquí es mejorar la seguridad de la identidad del usuario, lo que ayudará a mitigar la capacidad de aplicaciones no autorizadas para secuestrar la identidad del usuario. Microsoft Entra ID proporciona varias soluciones que pueden ayudar a proteger la identidad del usuario, por ejemplo, mediante la autenticación en dos fases. Además, existen otras capacidades que forman parte de Azure Activity Directory Identity Protection y que deben explorarse para proteger la identidad del usuario.

La protección de identidades queda fuera del ámbito de Azure Information Protection y cae dentro del ámbito de responsabilidad del administrador.

Importante

También es importante centrarse en un entorno "administrado" para eliminar la presencia de programas maliciosos. Esto se muestra en el siguiente escenario.

Usuarios maliciosos con autorización

El acceso de un usuario malintencionado es esencialmente un compromiso de confianza. El habilitador en este escenario debe ser un programa diseñado para escalar los privilegios del usuario, porque a diferencia del escenario anterior, este usuario proporciona voluntariamente credenciales para romper la confianza.

Azure Information Protection se ha diseñado para hacer que las aplicaciones ubicadas en el dispositivo cliente sean responsables de hacer cumplir los derechos asociados con el documento. Desde todos los puntos de vista, el eslabón más débil en la seguridad del contenido protegido hoy en día se encuentra en el dispositivo cliente, donde el contenido es visible para el usuario final en texto no cifrado. Las aplicaciones cliente, como Microsoft Office, respetan los derechos correctamente y, por lo tanto, un usuario malintencionado no puede utilizar estas aplicaciones para escalar privilegios. Sin embargo, con el SDK de Azure Information Protection, un atacante motivado puede crear aplicaciones que no respeten los derechos, y esta es la esencia de un programa malicioso.

El objetivo de este escenario es proteger el dispositivo y las aplicaciones cliente, de modo que no se puedan utilizar aplicaciones no autorizadas. A continuación se enumeran algunos pasos que el administrador de TI puede seguir:

- Utilizar Windows AppLocker para ayudar a asegurar que no se puedan ejecutar programas no deseados.

- Utilizar Intune y Microsoft Endpoint Configuration Manager para ayudar a asegurar que el dispositivo está "saludable".

- Asegurarse de que el antivirus del dispositivo esté actualizado.

- Utilizar aplicaciones que admitan Microsoft Identity Brokers para la autenticación y SSO.

Una conclusión importante de este escenario es que proteger las máquinas y aplicaciones cliente es una parte importante de la confianza que sustenta Azure Information Protection.

Dado que Azure Information Protection no está diseñado para proteger contra el uso indebido malicioso por parte de los usuarios a los que se les concede acceso al contenido, no se puede esperar que proteja el contenido contra modificaciones maliciosas por parte de dichos usuarios. Si bien cualquier tipo de modificación del contenido requiere en la práctica que al usuario se le haya otorgado acceso a los datos protegidos, y que las políticas y los derechos asociados con un documento estén debidamente firmados y sean a prueba de alteraciones, una vez que a un usuario se le ha otorgado acceso a las claves de cifrado/descifrado requeridas, se puede suponer que el usuario es técnicamente capaz de descifrar los datos, modificarlos y volver a cifrarlos. Hay muchas soluciones que se pueden implementar para proporcionar firma de documentos, atestación de autoría, protección frente a alteraciones y no repudio a documentos de Office, tanto dentro de los productos de Microsoft (por ejemplo, compatibilidad con la firma de documentos de Office, compatibilidad con s/MIME en Outlook) como de terceros. No debes confiar únicamente en las capacidades de protección de AIP para protegerte de modificaciones maliciosas por parte de usuarios autorizados.

Resumen

La seguridad total va más allá de una sola tecnología. A través de una variedad de medios interdependientes, un administrador de TI puede reducir la superficie de ataque al contenido protegido en el mundo real.

- Azure Information Protection: impide el acceso no autorizado al contenido

- Microsoft Intune, Microsoft Endpoint Configuration Manager y otros productos de administración de dispositivos: permiten un entorno administrado y controlado libre de aplicaciones maliciosas

- Windows AppLocker: permite un entorno administrado y controlado libre de aplicaciones maliciosas

- Microsoft Entra Identity Protection: mejora la confianza en la identidad del usuario

- Acceso condicional de EMS: mejora la confianza en el dispositivo y la identidad