Configurar cuenta con la autenticación moderna en Exchange Online

Resumen: cómo los usuarios con cuentas modernas habilitadas para la autenticación pueden configurar rápidamente sus cuentas de Outlook para iOS y Android en Exchange Online.

Los usuarios con cuentas modernas habilitadas para la autenticación (cuentas de Microsoft 365 o Office 365 o cuentas locales que usan la autenticación moderna híbrida) tienen dos maneras de configurar sus propias cuentas de Outlook para iOS y Android: Detección automática e inicio de sesión único. Además, Outlook para iOS y Android también ofrece a los administradores de TI la capacidad de "insertar" configuraciones de cuenta en sus usuarios de Microsoft 365 y Office 365, y controlar si Outlook para iOS y Android admite cuentas personales.

Autenticación moderna

La autenticación moderna es un término general para una combinación de métodos de autenticación y autorización que incluyen:

Métodos de autenticación: autenticación multifactor; Autenticación basada en certificados de cliente.

Métodos de autorización: la implementación de Autorización abierta (OAuth) de Microsoft.

La autenticación moderna se habilita mediante la Biblioteca de autenticación de Microsoft (MSAL). La autenticación basada en MSAL es lo que Outlook para iOS y Android usa para acceder a buzones de Exchange Online en Microsoft 365 o Office 365. La autenticación de MSAL, que usan las aplicaciones de Office en dispositivos móviles y de escritorio, implica que los usuarios inicien sesión directamente en Microsoft Entra ID, que es el proveedor de identidades de Microsoft 365 y Office 365, en lugar de proporcionar credenciales a Outlook.

La autenticación basada en MSAL usa OAuth para cuentas modernas habilitadas para la autenticación (cuentas de Microsoft 365 o Office 365 o cuentas locales mediante la autenticación moderna híbrida). También proporciona un mecanismo seguro para que Outlook para iOS y Android acceda al correo electrónico, sin necesidad de acceder a las credenciales de usuario. En el inicio de sesión, el usuario se autentica directamente con Microsoft Entra ID y recibe un par de tokens de acceso y actualización a cambio. El token de acceso concede a Outlook para iOS y Android acceso a los recursos adecuados de Microsoft 365 o Office 365 (por ejemplo, el buzón del usuario). Se usa un token de actualización para obtener un nuevo par de token de acceso o actualización cuando expira el token de acceso actual. OAuth proporciona a Outlook un mecanismo seguro para acceder a Microsoft 365 o Office 365, sin necesidad ni almacenamiento de las credenciales de un usuario.

Para obtener información sobre la duración de los tokens, consulte Duración de tokens configurables en Plataforma de identidad de Microsoft. Se pueden ajustar los valores de duración del token; Para obtener más información, consulte Configuración de la administración de sesiones de autenticación con acceso condicional. Si decide reducir la duración del token, también puede reducir el rendimiento de Outlook para iOS y Android, ya que una duración más pequeña aumenta el número de veces que la aplicación debe adquirir un token de acceso nuevo.

Un token de acceso concedido anteriormente es válido hasta que expira. El modelo de identidad que se usa para la autenticación tiene un impacto en el modo en que se controla la expiración de contraseñas. Hay tres escenarios:

Para un modelo de identidad federada, el proveedor de identidades local debe enviar notificaciones de expiración de contraseña a Microsoft Entra ID; de lo contrario, Microsoft Entra ID no podrá actuar sobre la expiración de la contraseña. Para obtener más información, vea Configurar AD FS para enviar notificaciones de expiración de contraseña.

La sincronización de hash de contraseña no admite la expiración de contraseñas. Este escenario significa que las aplicaciones que anteriormente habían obtenido un par de token de acceso y actualización seguirán funcionando hasta que se supere la duración del par de tokens o el usuario cambie la contraseña. Para obtener más información, consulte Implementación de la sincronización de contraseñas con Microsoft Entra Connect Sync.

La autenticación de paso a través requiere que la escritura diferida de contraseñas esté habilitada en Microsoft Entra Connect. Para obtener más información, consulte Microsoft Entra autenticación de paso a través: preguntas más frecuentes.

Tras la expiración del token, el cliente intenta usar el token de actualización para obtener un nuevo token de acceso, pero como la contraseña del usuario ha cambiado, el token de actualización se invalida (suponiendo que se ha producido la sincronización de directorios entre el entorno local y Microsoft Entra ID). El token de actualización invalidado obliga al usuario a volver a autenticarse para obtener un nuevo token de acceso y un par de tokens de actualización.

Autodetect

Outlook para iOS y Android ofrece una solución denominada Detección automática que ayuda a los usuarios finales a configurar rápidamente sus cuentas. La detección automática determinará primero qué tipo de cuenta tiene un usuario, en función del dominio SMTP. Los tipos de cuenta que cubre este servicio incluyen Microsoft 365, Office 365, Outlook.com, Google, Yahoo e iCloud. A continuación, AutoDetect realiza las configuraciones adecuadas para la aplicación en el dispositivo del usuario en función de ese tipo de cuenta. Esta solución ahorra tiempo para los usuarios y elimina la necesidad de entrada manual de opciones de configuración, como el nombre de host y el número de puerto.

Para la autenticación moderna, que usan todas las cuentas de Microsoft 365 o Office 365 y las cuentas locales mediante la autenticación moderna híbrida, La detección automática consulta Exchange Online información de la cuenta de un usuario y, a continuación, configura Outlook para iOS y Android en el dispositivo del usuario para que la aplicación pueda conectarse a Exchange Online. Durante este proceso, la única información necesaria para el usuario es su dirección SMTP y sus credenciales.

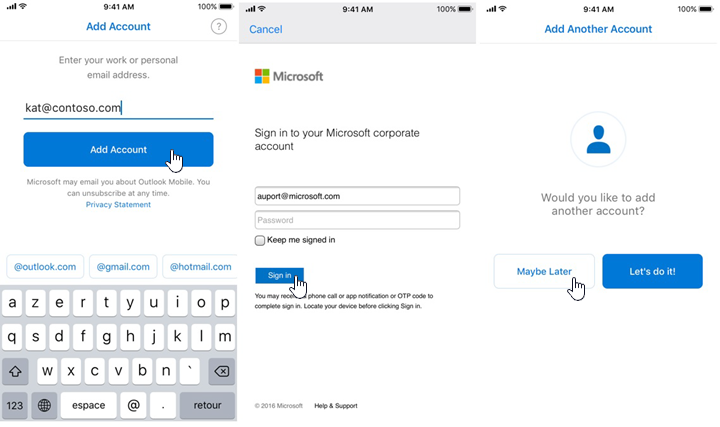

En las imágenes siguientes se muestra un ejemplo de configuración de la cuenta a través de Detección automática:

Si se produce un error en la detección automática de un usuario, las siguientes imágenes muestran una ruta de configuración de cuenta alternativa mediante la configuración manual:

Inicio de sesión único

Todas las aplicaciones de Microsoft que usan la Biblioteca de autenticación de Microsoft (MSAL) admiten el inicio de sesión único. Además, el inicio de sesión único también se admite cuando las aplicaciones se usan con las aplicaciones Microsoft Authenticator o Microsoft Portal de empresa.

Otras aplicaciones de Microsoft (como Word móvil) pueden compartir y reutilizar tokens en los siguientes escenarios:

Cuando las aplicaciones están firmadas por el mismo certificado de firma y usan el mismo punto de conexión de servicio o dirección URL de audiencia (como Microsoft 365 o Office 365 URL). En este caso, el token se almacena en el almacenamiento compartido de la aplicación.

Cuando las aplicaciones usan o admiten el inicio de sesión único con una aplicación de agente, y los tokens se almacenan en la aplicación de agente. Microsoft Authenticator es un ejemplo de una aplicación de agente. En el escenario de la aplicación de agente, después de intentar iniciar sesión en Outlook para iOS y Android, MSAL iniciará la aplicación Microsoft Authenticator, que realizará una conexión a Microsoft Entra ID para obtener el token. A continuación, se mantendrá en el token y lo reutilizará para las solicitudes de autenticación de otras aplicaciones, siempre y cuando la duración del token configurado lo permita.

Para obtener más información, consulte Configuración del inicio de sesión único en macOS e iOS.

Si un usuario ya ha iniciado sesión en otra aplicación de Microsoft en su dispositivo, como Word o Portal de empresa, Outlook para iOS y Android detectará ese token y lo usará para su propia autenticación. Cuando se detecta un token de este tipo, los usuarios que agreguen una cuenta en Outlook para iOS y Android verán la cuenta detectada disponible como "Encontrada" en Cuentas en el menú Configuración . Los nuevos usuarios ven su cuenta en la pantalla de configuración de la cuenta inicial.

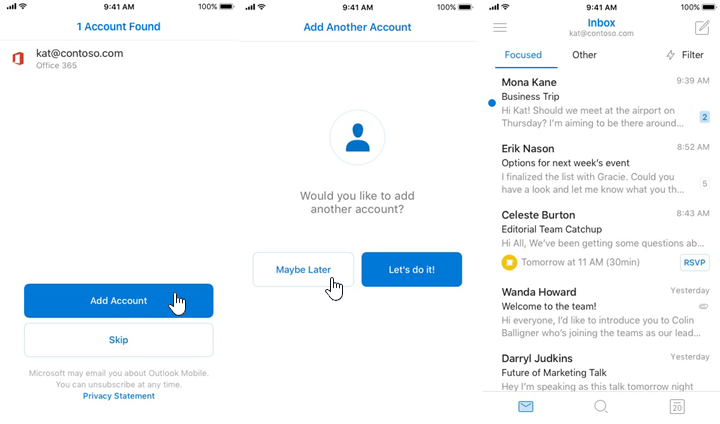

En las imágenes siguientes se muestra un ejemplo de configuración de la cuenta a través del inicio de sesión único para un usuario por primera vez:

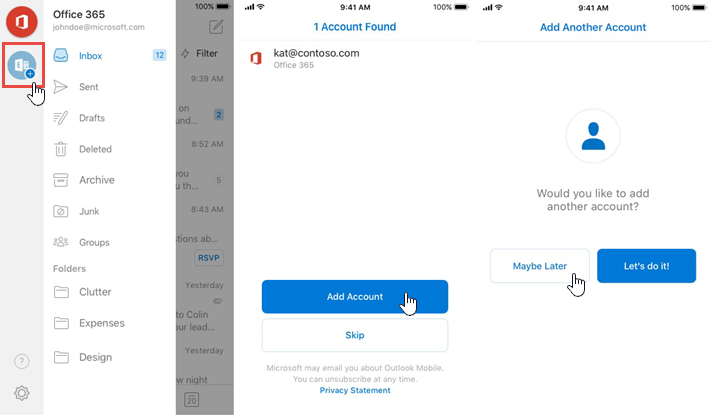

Si un usuario ya tiene Outlook para iOS y Android, como para una cuenta personal, pero se detecta una cuenta de Microsoft 365 o Office 365 porque se inscribió recientemente, la ruta de acceso de inicio de sesión único es similar a la siguiente imagen:

Configuración de la configuración de la cuenta a través de enterprise mobility management

Outlook para iOS y Android ofrece a los administradores de TI la capacidad de "insertar" configuraciones de cuenta en cuentas de Microsoft 365 o Office 365 o cuentas locales mediante la autenticación moderna híbrida. Esta funcionalidad funciona con cualquier proveedor de Unified Endpoint Management (UEM) que use el canal de App Configuration administrado para iOS o Android en el canal Enterprise para Android.

Para los usuarios inscritos en Microsoft Intune, puede implementar las opciones de configuración de las cuentas por medio de Intune en el portal de Azure.

Una vez que se ha configurado la configuración de la cuenta en el proveedor de UEM y el usuario inscribe su dispositivo, Outlook para iOS y Android detecta que se ha "encontrado" una cuenta y, a continuación, solicita al usuario que agregue la cuenta. La única información que el usuario necesita especificar para completar el proceso de instalación es su contraseña. A continuación, se carga el contenido del buzón de correo del usuario y el usuario puede empezar a usar la aplicación.

Para obtener más información sobre las claves de configuración de configuración de la cuenta necesarias para habilitar esta funcionalidad, vea la sección Configuración de configuración de la cuenta en Implementación de Outlook para iOS y Android App Configuration Configuración.

Modo de cuentas permitidas por la organización

Respetar las directivas de seguridad y cumplimiento de datos de nuestros clientes más grandes y altamente regulados es un pilar clave para Microsoft 365 y Office 365 valor. Algunas empresas tienen el requisito de capturar toda la información de comunicaciones dentro de su entorno corporativo y asegurarse de que los dispositivos solo se usan para las comunicaciones corporativas. Para admitir estos requisitos, Outlook para iOS y Android en dispositivos administrados por la empresa se puede configurar para permitir que solo se aprovisione una sola cuenta corporativa en Outlook para iOS y Android. Al igual que con la configuración de la configuración de la cuenta, esta funcionalidad funciona con cualquier proveedor de UEM que use el canal de App Configuration administrado para iOS o Android en el canal Enterprise para Android. Esta funcionalidad es compatible con Microsoft 365 y Office 365 cuentas o cuentas locales mediante la autenticación moderna híbrida; sin embargo, solo se puede agregar una sola cuenta corporativa a Outlook para iOS y Android.

Para obtener más información sobre la configuración que debe configurarse para implementar el modo cuentas permitidas de la organización, consulte la sección Modo de cuentas permitidas de la organización en Implementación de Outlook para iOS y Android App Configuration Configuración.

Nota:

La configuración de la configuración de la cuenta y el modo de cuentas permitidas por la organización se pueden configurar conjuntamente para simplificar la configuración de la cuenta.

Para asegurarse de que estos usuarios solo pueden acceder al correo electrónico corporativo en dispositivos inscritos (ya sean iOS o Android Enterprise) con Intune, deberá usar una directiva de acceso condicional de Microsoft Entra con los controles de concesión Requerir que los dispositivos se marquen como compatibles y Requerir aplicación cliente aprobada. Puede encontrar detalles sobre cómo crear este tipo de directiva en Microsoft Entra acceso condicional basado en la aplicación.

Importante

Requerir que los dispositivos se marquen como control de concesión conforme requiere que Intune administre el dispositivo.

La primera directiva permite que Outlook para iOS y Android, y impide que los clientes de Exchange ActiveSync compatibles con OAuth se conecten a Exchange Online. Consulte "Paso 1: Configurar una directiva de acceso condicional de Microsoft Entra para Exchange Online", pero para el quinto paso, seleccione "Requerir que el dispositivo se marque como compatible", "Requerir aplicación cliente aprobada" y "Requerir todos los controles seleccionados".

La segunda directiva impide que Exchange ActiveSync clientes que usan la autenticación básica se conecten a Exchange Online. Consulte "Paso 2: Configurar una directiva de acceso condicional de Microsoft Entra para Exchange Online con Active Sync (EAS)".