S/MIME para Outlook para iOS y Android en Exchange Online

S/MIME (extensiones de correo de Internet seguras o multipropósito) es un protocolo ampliamente aceptado para enviar mensajes firmados y cifrados digitalmente. Para obtener más información, consulte S/MIME para la firma de mensajes y el cifrado en Exchange Online.

Para aprovechar S/MIME en Outlook para iOS y Android, debe configurar requisitos previos específicos de S/MIME en Exchange Online. Una vez completados estos pasos, puede implementar certificados S/MIME en Outlook para iOS y Android mediante los métodos siguientes:

- Entrega manual de certificados

- Entrega automatizada de certificados

En este artículo se describe cómo configurar Exchange Online para S/MIME mediante Outlook para iOS y Android, y cómo usar S/MIME en Outlook para iOS y Android.

Requisitos previos de S/MIME

Asegúrese de que S/MIME se ha configurado correctamente en Exchange Online siguiendo los pasos descritos en Configurar S/MIME en Exchange Online. En concreto, esto incluye:

- Configuración de la colección de certificados virtuales.

- Publicación de la lista de revocación de certificados en Internet.

En las soluciones manuales y automatizadas de entrega de certificados, se espera que la cadena raíz de confianza del certificado esté disponible y se pueda detectar en la colección de certificados virtuales del inquilino de Exchange Online. La comprobación de confianza se realiza en todos los certificados digitales. Exchange Online valida el certificado validando cada certificado de la cadena de certificados hasta que llega a un certificado raíz de confianza. Esta comprobación se realiza mediante la obtención de los certificados intermedios a través del atributo de acceso a la información de la entidad de certificación en el certificado hasta que se encuentra un certificado raíz de confianza. Los certificados intermedios también se pueden incluir con mensajes de correo electrónico firmados digitalmente. Si Exchange Online encuentra un certificado raíz de confianza y puede consultar la lista de revocación de certificados de la entidad de certificación, la cadena del certificado digital para ese certificado digital se considera válida y de confianza y se puede usar. Si Exchange Online no encuentra un certificado raíz de confianza o no puede ponerse en contacto con la lista de revocación de certificados de la entidad de certificación, dicho certificado se considera no válido y no es de confianza.

Outlook para iOS y Android aprovecha la dirección SMTP principal del usuario para las actividades de flujo de correo, que se configura durante la configuración del perfil de cuenta. El certificado S/MIME usado por Outlook para iOS y Android se calcula comparando la dirección SMTP principal del usuario tal como se define en el perfil de cuenta con el valor de firmante del certificado o el valor de nombre alternativo del firmante; Si no coinciden, Outlook para iOS y Android notificará que un certificado no está disponible (consulte la figura 7) y no permitirá que el usuario firme o cifre los mensajes.

Entrega manual de certificados

Outlook para iOS y Outlook para Android admiten la entrega manual de certificados, que es cuando el certificado se envía por correo electrónico al usuario y el usuario pulsa en los datos adjuntos del certificado dentro de la aplicación para iniciar la instalación del certificado. En la imagen siguiente se muestra cómo funciona la entrega manual de certificados en iOS.

Un usuario puede exportar su propio certificado y enviarlo por correo a sí mismo mediante Outlook. Para obtener más información, consulte Exportación de un certificado digital.

Importante

Al exportar el certificado, asegúrese de que el certificado exportado está protegido con contraseña segura.

Entrega automatizada de certificados

Importante

Outlook para iOS y Android solo admite la entrega automatizada de certificados cuando Microsoft Endpoint Manager es el proveedor de inscripción.

Para Outlook para iOS, esto se debe a la arquitectura de cadena de claves de iOS. iOS ofrece una cadena de claves del sistema y cadenas de claves de editor. iOS impide que las aplicaciones de terceros accedan a la cadena de claves del sistema (solo las aplicaciones propias y el controlador webview de Safari pueden acceder a la cadena de claves del sistema). Para entregar certificados a los que Outlook para iOS puede acceder, los certificados deben residir en la cadena de claves del publicador de Microsoft a la que Outlook para iOS tiene acceso. Solo las aplicaciones publicadas por Microsoft, como la Portal de empresa, pueden colocar certificados en la cadena de claves del publicador de Microsoft.

Outlook para Android se basa en Endpoint Manager para entregar y aprobar los certificados S/MIME. La entrega automática de certificados se admite con escenarios de inscripción de Android: administrador de dispositivos, perfil de trabajo de Android Enterprise y Android Enterprise totalmente administrado.

Con Endpoint Manager, las organizaciones pueden importar historiales de certificados de cifrado desde cualquier entidad de certificación. A continuación, Endpoint Manager entregará automáticamente esos certificados a cualquier dispositivo que el usuario inscriba. Por lo general, el Protocolo simple de inscripción de certificados (SCEP) se usa para firmar certificados. Con SCEP, la clave privada se genera y almacena en el dispositivo inscrito y se entrega un certificado único a cada dispositivo que un usuario inscribe, que se puede usar para no repudio. Por último, Endpoint Manager admite credenciales derivadas para los clientes que necesitan soporte técnico para el estándar NIST 800-157. El Portal de empresa se usa para recuperar certificados de firma y cifrado de Intune.

Para entregar certificados a Outlook para iOS y Android, debe completar los siguientes requisitos previos:

- Implemente certificados raíz de confianza a través de Endpoint Manager. Para obtener más información, consulte Creación de perfiles de certificado de confianza.

- Los certificados de cifrado deben importarse en Endpoint Manager. Para obtener más información, consulte Configuración y uso de certificados PKCS importados con Intune.

- Instale y configure el conector PFX para Microsoft Intune. Para obtener más información, vea Descargar, instalar y configurar el conector de certificados PFX para Microsoft Intune.

- Los dispositivos deben inscribirse para recibir certificados S/MIME y raíz de confianza automáticamente desde Endpoint Manager.

Entrega automatizada de certificados de Outlook para iOS

Siga estos pasos para crear y configurar la directiva S/MIME de Outlook para iOS en Endpoint Manager. Esta configuración proporciona entrega automatizada de los certificados de firma y cifrado.

Inicie sesión en Microsoft Endpoint Manager.

Seleccione Aplicaciones y, a continuación, seleccione Directivas de configuración de aplicaciones.

En la hoja directivas de App Configuration, elija Agregar y seleccione Dispositivos administrados para iniciar el flujo de creación de directivas de configuración de aplicaciones.

En la sección Aspectos básicos, escriba un nombre y una Descripción opcional para las opciones de configuración de la aplicación.

En Plataforma, elija iOS/iPadOS.

En Aplicación de destino, elija Seleccionar aplicación y, a continuación, en la hoja Aplicación asociada , elija Microsoft Outlook. Haga clic en Aceptar.

Nota:

Si Outlook no aparece como una aplicación disponible, debe agregarla siguiendo las instrucciones de Asignación de aplicaciones a dispositivos de perfil de trabajo Android con Intune y Agregar aplicaciones de la tienda iOS a Microsoft Intune.

Haga clic en Configuración para agregar opciones de configuración.

Seleccione Usar diseñador de configuración junto a Formato de configuración y acepte o modifique la configuración predeterminada. Para obtener más información, vea Deploying Outlook for iOS and Android app configuration settings (Implementación de outlook para iOS y configuración de aplicaciones Android).

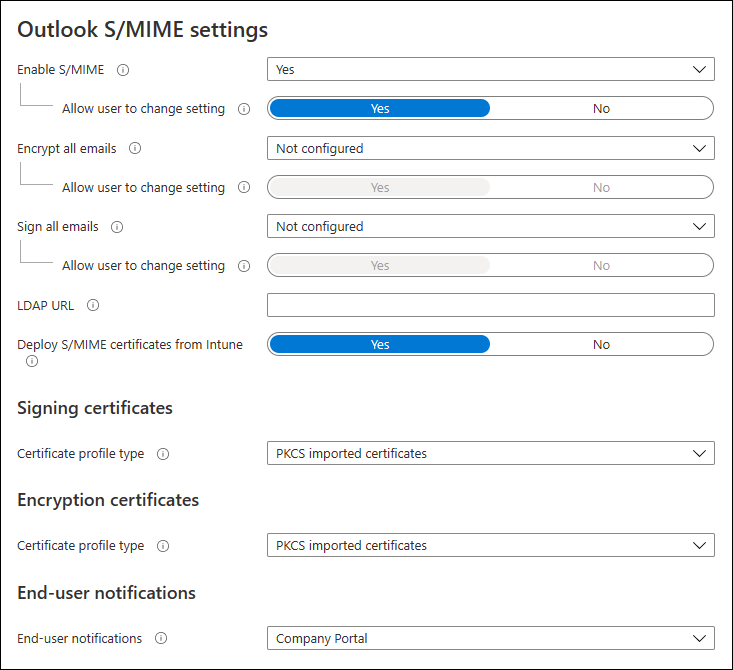

Haga clic en S/MIME para mostrar la configuración de S/MIME de Outlook.

Establezca Habilitar S/MIME en Sí. Al seleccionar Sí o No, los administradores pueden optar por permitir que el usuario cambie el valor de la configuración de la aplicación. Seleccione Sí (valor predeterminado de la aplicación) para permitir que el usuario cambie la configuración o elija No si desea evitar que el usuario cambie el valor de la configuración.

Elija si desea cifrar todos los correos electrónicos seleccionando Sí o No. Al seleccionar Sí o No, los administradores pueden optar por permitir que el usuario cambie el valor de la configuración de la aplicación. Seleccione Sí (valor predeterminado de la aplicación) para permitir que el usuario cambie la configuración o elija No si desea evitar que el usuario cambie el valor de la configuración.

Elija si desea firmar todos los correos electrónicos seleccionando Sí o No. Al seleccionar Sí o No, los administradores pueden optar por permitir que el usuario cambie el valor de la configuración de la aplicación. Seleccione Sí (valor predeterminado de la aplicación) para permitir que el usuario cambie la configuración o elija No si desea evitar que el usuario cambie el valor de la configuración.

Si es necesario, implemente una dirección URL LDAP para la búsqueda de certificados de destinatario. Para obtener más información sobre el formato de dirección URL, consulte Compatibilidad de LDAP con la búsqueda de certificados.

Establezca Implementar certificados S/MIME desde Intune en Sí.

En Certificados de firma junto a Tipo de perfil de certificado, elija una de las siguientes opciones:

- SCEP: crea un certificado único para el dispositivo y el usuario que Microsoft Outlook puede usar para la firma. Para obtener información sobre lo que se necesita para usar perfiles de certificado SCEP, consulte Configuración de la infraestructura para admitir SCEP con Intune.

- Certificados pkcs importados: usa un certificado que es único para el usuario, pero que puede compartirse entre dispositivos y que el administrador ha importado a Endpoint Manager en nombre del usuario. El certificado se entrega a cualquier dispositivo que inscriba un usuario. Endpoint Manager elegirá automáticamente el certificado importado que admite la firma para entregarlo al dispositivo correspondiente al usuario inscrito. Para obtener información sobre lo que se necesita para usar certificados PKCS importados, consulte Configuración y uso de certificados PKCS con Intune.

- Credenciales derivadas: usa un certificado que ya está en el dispositivo que se puede usar para la firma. El certificado debe recuperarse en el dispositivo mediante los flujos de credenciales derivadas en Intune.

En Certificados de cifrado junto a Tipo de perfil de certificado, elija una de las siguientes opciones:

- Certificados PKCS importados: entrega todos los certificados de cifrado importados a Endpoint Manager por el administrador en cualquier dispositivo que inscriba un usuario. Endpoint Manager elegirá automáticamente el certificado o certificados importados que admiten el cifrado y se entregarán a los dispositivos del usuario inscrito.

- Credenciales derivadas: usa un certificado que ya está en el dispositivo que se puede usar para la firma. El certificado debe recuperarse en el dispositivo mediante los flujos de credenciales derivadas en Intune.

Junto a Notificaciones de usuario final, elija cómo notificar a los usuarios finales para recuperar los certificados; para ello, seleccione Portal de empresa o Email.

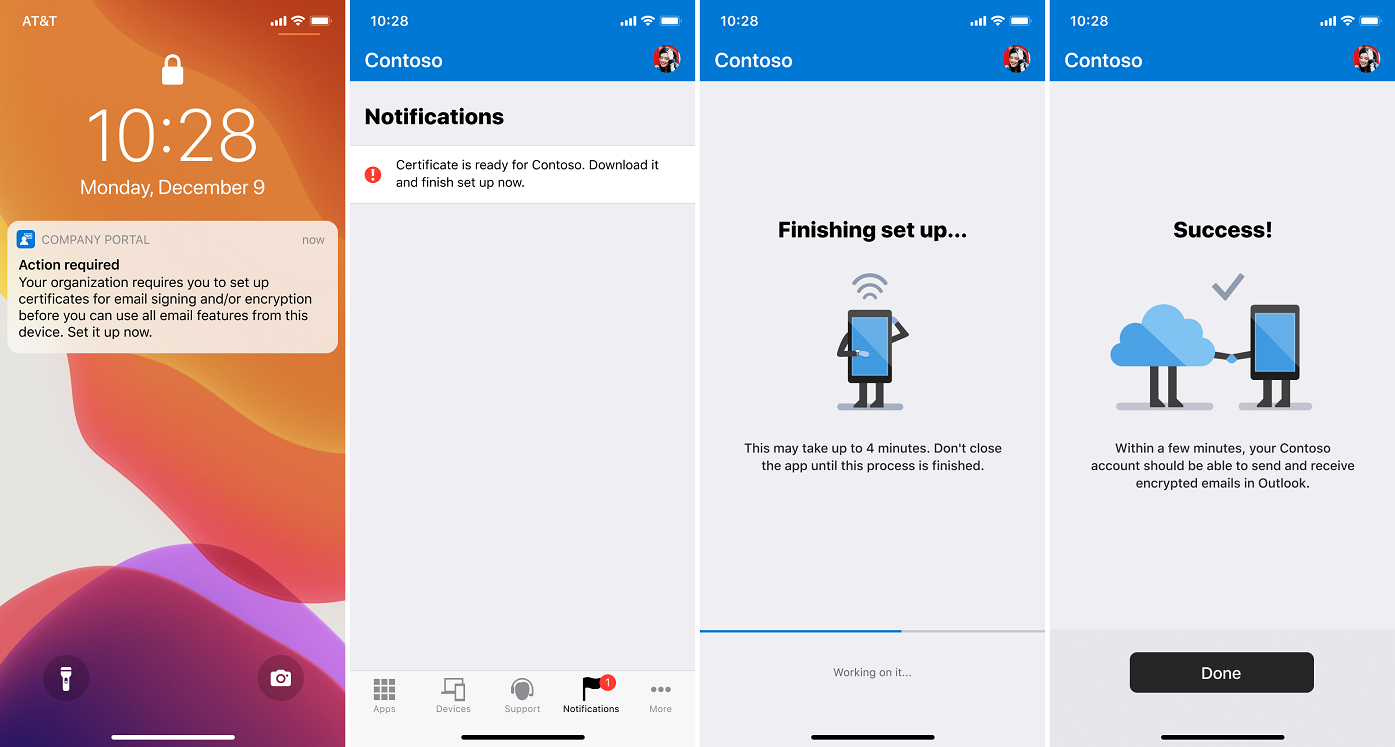

En iOS, los usuarios deben usar la aplicación Portal de empresa para recuperar sus certificados S/MIME. Endpoint Manager informará al usuario de que necesita iniciar el Portal de empresa para recuperar sus certificados S/MIME a través de la sección Notificaciones de Portal de empresa, una notificación push o un correo electrónico. Al hacer clic en una de las notificaciones, el usuario pasará a una página de aterrizaje que le informará del progreso al recuperar los certificados. Una vez recuperados los certificados, el usuario puede usar S/MIME desde Microsoft Outlook para iOS para firmar y cifrar el correo electrónico.

Las notificaciones del usuario final incluyen las siguientes opciones:

- Portal de empresa: si se selecciona, los usuarios recibirán una notificación push en su dispositivo, que los llevará a la página de aterrizaje de Portal de empresa donde se recuperarán los certificados S/MIME.

- Email: envía un correo electrónico al usuario final informándole de que necesita iniciar Portal de empresa para recuperar sus certificados S/MIME. Si el usuario está en su dispositivo iOS inscrito al hacer clic en el vínculo del correo electrónico, se le redirigirá al Portal de empresa para recuperar sus certificados.

Los usuarios finales verán una experiencia similar a la siguiente para la entrega automatizada de certificados:

Seleccione Asignaciones para asignar la directiva de configuración de la aplicación a los grupos de Microsoft Entra. Para obtener más información, consulte Asignación de aplicaciones a grupos con Microsoft Intune.

Entrega de certificados automatizada de Outlook para Android

Siga estos pasos para crear y configurar la directiva de Outlook para iOS y Android S/MIME en Endpoint Manager. Esta configuración proporciona entrega automatizada de los certificados de firma y cifrado.

Inicie sesión en Microsoft Endpoint Manager.

Cree un perfil de certificado SCEP o un perfil de certificado PKCS y asígnelo a los usuarios móviles.

Seleccione Aplicaciones y, a continuación, seleccione Directivas de configuración de aplicaciones.

En la hoja directivas de App Configuration, elija Agregar y seleccione Dispositivos administrados para iniciar el flujo de creación de directivas de configuración de aplicaciones.

En la sección Aspectos básicos, escriba un nombre y una Descripción opcional para las opciones de configuración de la aplicación.

En Plataforma, elija Android Enterprise y, en Tipo de perfil, elija Todos los tipos de perfil.

En Aplicación de destino, elija Seleccionar aplicación y, a continuación, en la hoja Aplicación asociada , elija Microsoft Outlook. Haga clic en Aceptar.

Nota:

Si Outlook no aparece como una aplicación disponible, debe agregarla siguiendo las instrucciones de Asignación de aplicaciones a dispositivos de perfil de trabajo Android con Intune y Agregar aplicaciones de la tienda iOS a Microsoft Intune.

Haga clic en Configuración para agregar opciones de configuración.

Seleccione Usar diseñador de configuración junto a Formato de configuración y acepte o modifique la configuración predeterminada. Para obtener más información, vea Deploying Outlook for iOS and Android app configuration settings (Implementación de outlook para iOS y configuración de aplicaciones Android).

Haga clic en S/MIME para mostrar la configuración de S/MIME de Outlook.

Establezca Habilitar S/MIME en Sí. Al seleccionar Sí o No, los administradores pueden optar por permitir que el usuario cambie el valor de la configuración de la aplicación. Seleccione Sí (valor predeterminado de la aplicación) para permitir que el usuario cambie la configuración o elija No si desea evitar que el usuario cambie el valor de la configuración.

Elija si desea cifrar todos los correos electrónicos seleccionando Sí o No. Al seleccionar Sí o No, los administradores pueden optar por permitir que el usuario cambie el valor de la configuración de la aplicación. Seleccione Sí (valor predeterminado de la aplicación) para permitir que el usuario cambie la configuración o elija No si desea evitar que el usuario cambie el valor de la configuración.

Elija si desea firmar todos los correos electrónicos seleccionando Sí o No. Al seleccionar Sí o No, los administradores pueden optar por permitir que el usuario cambie el valor de la configuración de la aplicación. Seleccione Sí (valor predeterminado de la aplicación) para permitir que el usuario cambie la configuración o elija No si desea evitar que el usuario cambie el valor de la configuración.

Seleccione Asignaciones para asignar la directiva de configuración de la aplicación a los grupos de Microsoft Entra. Para obtener más información, consulte Asignación de aplicaciones a grupos con Microsoft Intune.

Habilitación de S/MIME en el cliente

S/MIME debe estar habilitado para que Outlook para iOS y Android vea o cree contenido relacionado con S/MIME.

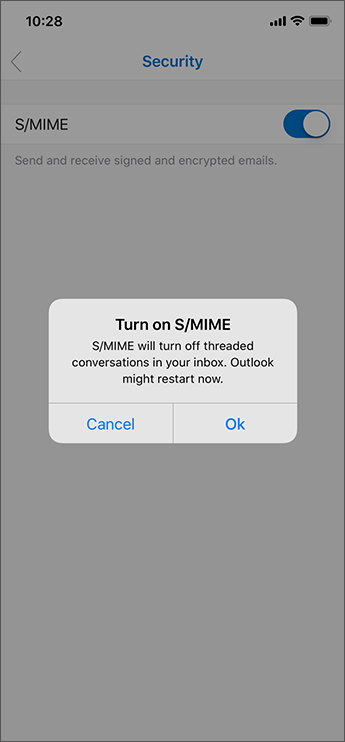

Los usuarios finales tendrán que habilitar la funcionalidad S/MIME manualmente accediendo a la configuración de su cuenta, pulsando Seguridad y pulsando el control S/MIME, que está desactivado de forma predeterminada. La configuración de seguridad S/MIME de Outlook para iOS es similar a la siguiente:

Cuando la configuración S/MIME está habilitada, Outlook para iOS y Android deshabilitará automáticamente la configuración Organizar por subproceso . Esto se debe a que el cifrado S/MIME se vuelve más complejo a medida que crece un subproceso de conversación. Al quitar la vista de conversación en subprocesos, Outlook para iOS y Android reduce la posibilidad de problemas con los certificados entre los destinatarios durante la firma y el cifrado. Dado que se trata de una configuración de nivel de aplicación, este cambio afecta a todas las cuentas agregadas a la aplicación. Este cuadro de diálogo de conversación en subprocesos se representa en iOS de la siguiente manera:

Una vez que S/MIME está habilitado y los certificados S/MIME están instalados, los usuarios pueden ver los certificados instalados accediendo a la configuración de su cuenta y pulsando Seguridad. Además, los usuarios pueden pulsar en cada certificado S/MIME individual y ver los detalles del certificado, incluida la información como el uso de claves y el período de validez.

Los usuarios pueden configurar Outlook para firmar o cifrar automáticamente los mensajes. Esto permite a los usuarios ahorrar tiempo en el envío de correo electrónico, a la vez que están seguros de que sus correos electrónicos están firmados o cifrados.

Compatibilidad de LDAP con la búsqueda de certificados

Outlook para iOS y Android admite el acceso a claves de certificado de usuario público desde puntos de conexión de directorio LDAP seguros durante la resolución de destinatarios. Para utilizar un punto de conexión LDAP, deben cumplirse los siguientes requisitos:

- El punto de conexión LDAP no requiere autenticación.

- La configuración del punto de conexión LDAP se entrega a Outlook para iOS y ANdroid a través de una directiva de configuración de aplicaciones. Para obtener más información, consulte Configuración de S/MIME.

- La configuración del punto de conexión LDAP se admite con los siguientes formatos:

ldaps://contoso.comldap://contoso.comldap://contoso.com:389ldaps://contoso.com:636contoso.comcontoso.com:389contoso.com:636

Cuando Outlook para iOS y Android realiza una búsqueda de certificados para un destinatario, la aplicación buscará primero en el dispositivo local, luego consultará Microsoft Entra identificador y, a continuación, evaluará cualquier punto de conexión de directorio LDAP. Cuando Outlook para iOS y Android se conecta al punto de conexión del directorio LDAP para buscar el certificado público de un destinatario, se realiza la validación de certificados para asegurarse de que el certificado no se revoca. La aplicación solo considera que el certificado es válido si la validación del certificado se completa correctamente.

Uso de S/MIME en Outlook para iOS y Android

Una vez implementados los certificados y habilitado S/MIME en la aplicación, los usuarios pueden consumir contenido relacionado con S/MIME y redactar contenido mediante certificados S/MIME. Si la configuración S/MIME no está habilitada, los usuarios no podrán consumir contenido S/MIME.

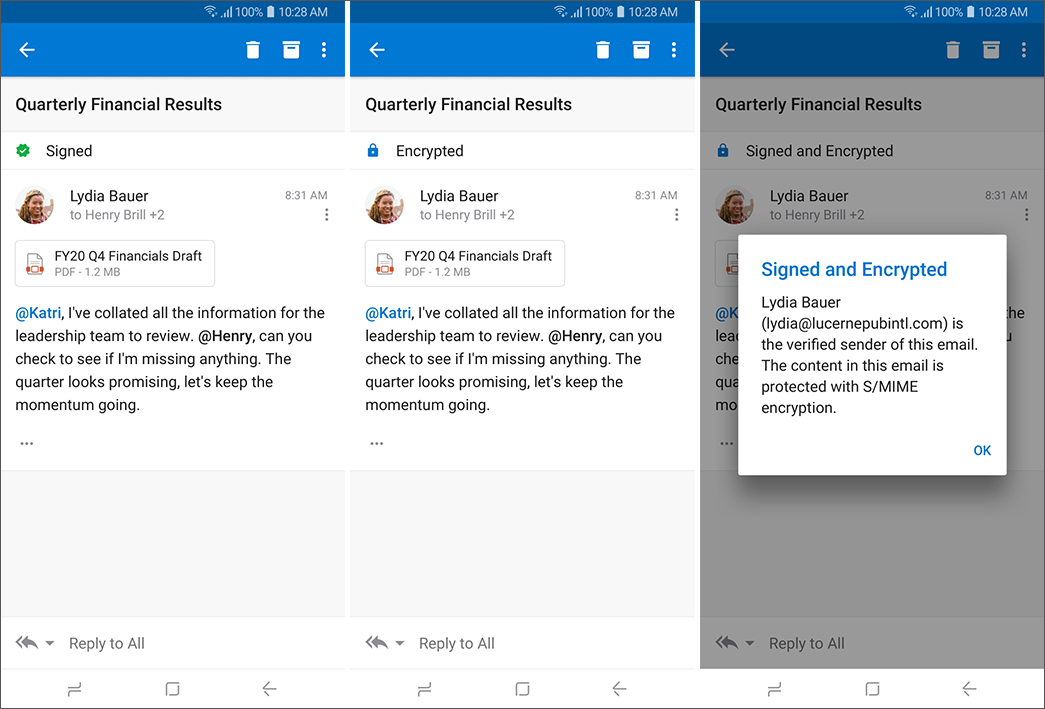

Visualización de mensajes S/MIME

En la vista de mensajes, los usuarios pueden ver los mensajes que están firmados o cifrados con S/MIME. Además, los usuarios pueden pulsar la barra de estado S/MIME para ver más información sobre el estado S/MIME del mensaje. En las capturas de pantalla siguientes se muestran ejemplos de cómo se consumen los mensajes S/MIME en Android.

Importante

Para leer un mensaje cifrado, la clave de certificado privado del destinatario debe estar disponible en el dispositivo.

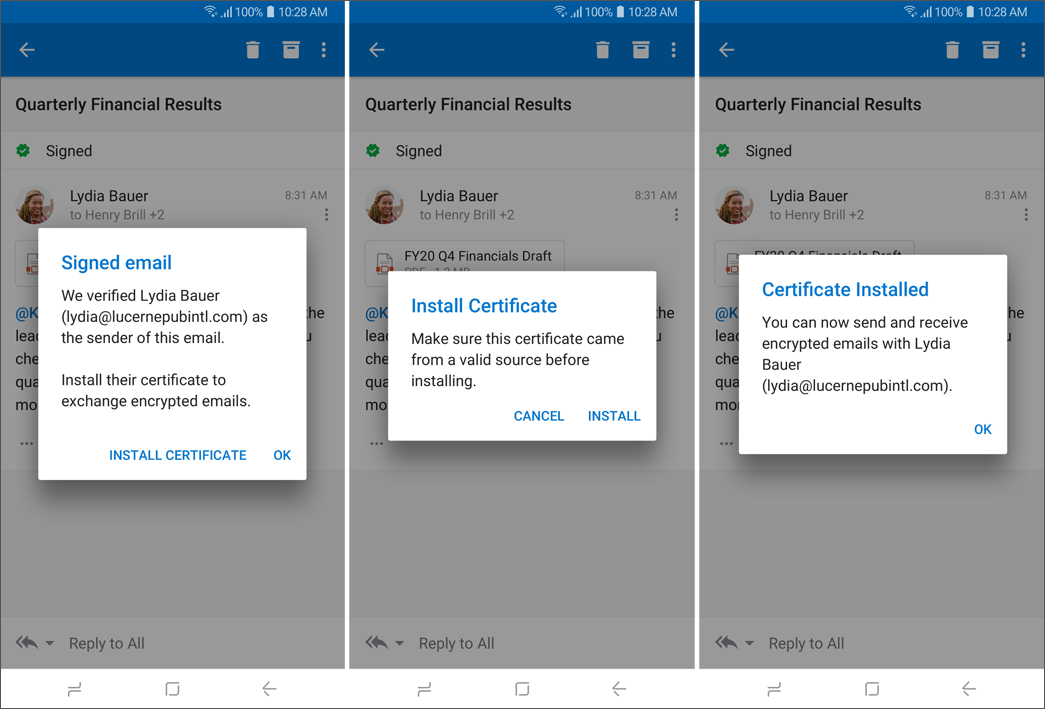

Los usuarios pueden instalar la clave de certificado público de un remitente pulsando en la barra de estado S/MIME. El certificado se instalará en el dispositivo del usuario, específicamente en la cadena de claves del publicador de Microsoft en iOS o el almacén de claves del sistema en Android. La versión de Android es similar a la siguiente:

Si hay errores de certificado, Outlook para iOS y Android advertirá al usuario. El usuario puede pulsar la notificación de la barra de estado S/MIME para ver más información sobre el error del certificado, como en el ejemplo siguiente.

Creación de mensajes S/MIME

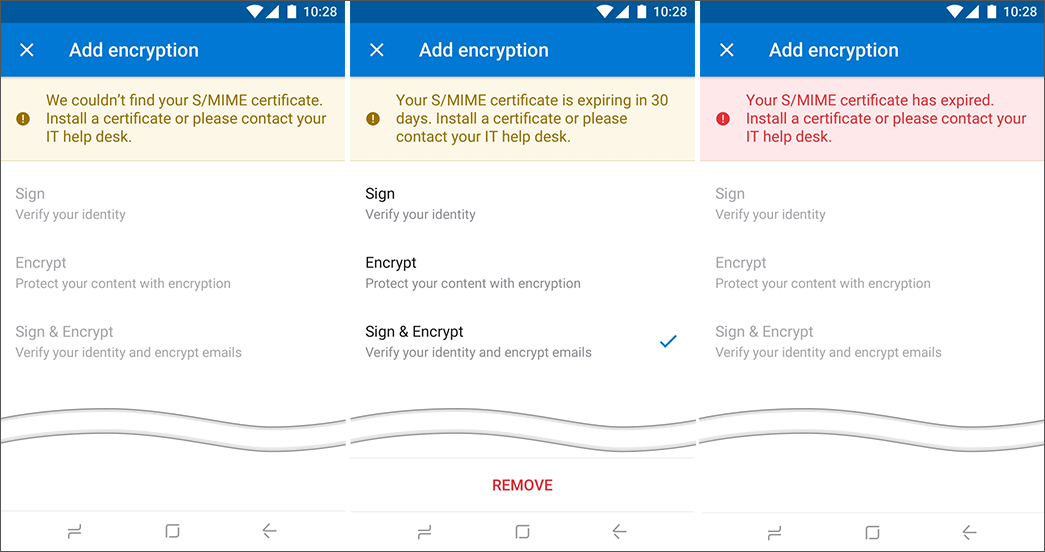

Antes de que un usuario pueda enviar un mensaje firmado o cifrado, Outlook para iOS y Android realiza una comprobación de validez en el certificado para asegurarse de que es válido para las operaciones de firma o cifrado. Si el certificado está a punto de expirar, Outlook para iOS y Android avisará al usuario para que obtenga un nuevo certificado cuando el usuario intente firmar o cifrar un mensaje, a partir de 30 días antes de la expiración.

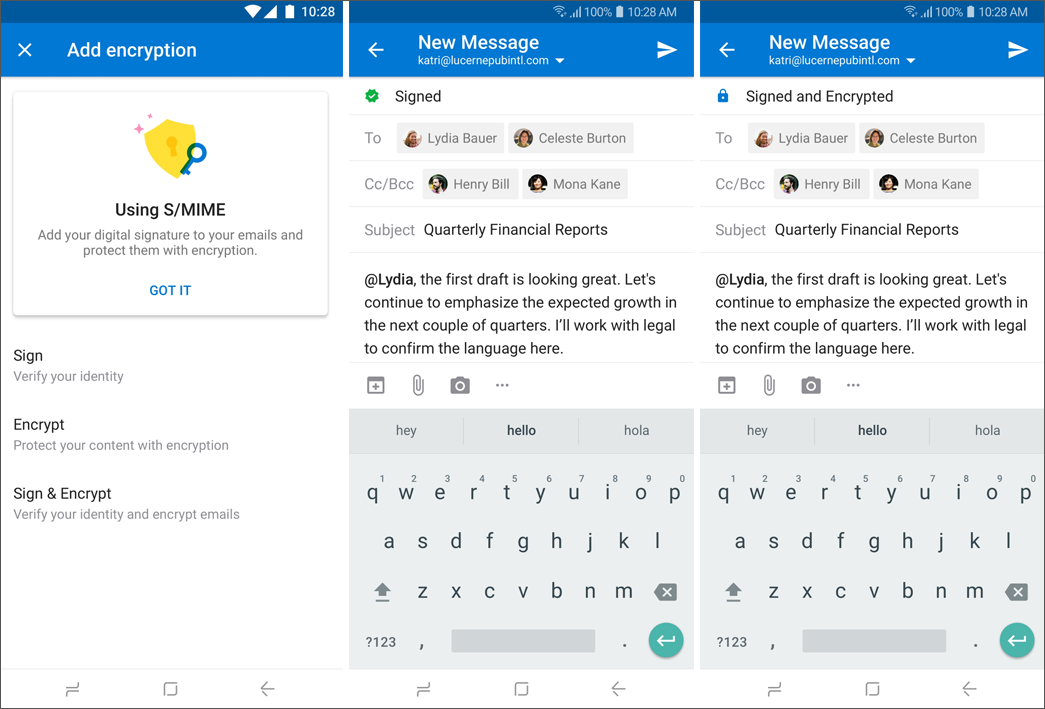

Al redactar un correo electrónico en Outlook para iOS y Android, el remitente puede optar por cifrar o firmar el mensaje. Al pulsar en los puntos suspensivos y, a continuación, firmar y cifrar, se presentan las distintas opciones S/MIME. Al seleccionar una opción S/MIME, se habilita la codificación correspondiente en el correo electrónico en cuanto se guarda o se envía el mensaje, suponiendo que el remitente tenga un certificado válido.

Outlook para iOS y Android puede enviar mensajes S/MIME firmados y cifrados a grupos de distribución. Outlook para iOS y Android enumera los certificados para los usuarios definidos en el grupo de distribución, incluidos los de los grupos de distribución anidados, aunque se debe tener cuidado en limitar el número de grupos de distribución anidados para minimizar el impacto en el procesamiento.

Importante

- Outlook para iOS y Android solo admite el envío de mensajes firmados sin cifrar.

- Para redactar un mensaje cifrado, la clave de certificado público del destinatario de destino debe estar disponible en la lista global de direcciones o almacenarse en el dispositivo local. Para redactar un mensaje firmado, la clave de certificado privado del remitente debe estar disponible en el dispositivo.

A continuación se muestra cómo aparecen las opciones de S/MIME en Outlook para Android:

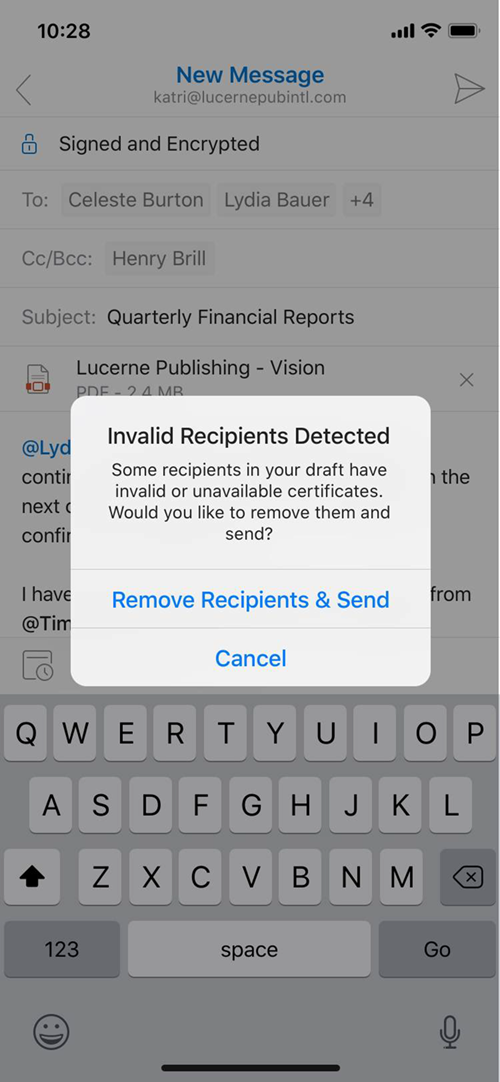

Outlook para iOS y Android evaluará todos los destinatarios antes de enviar un mensaje cifrado y confirmará que existe una clave de certificado pública válida para cada destinatario. La lista global de direcciones (GAL) se comprueba primero; Si no existe un certificado para el destinatario en la GAL, Outlook consulta la cadena de claves del publicador de Microsoft en iOS o el almacén de claves del sistema en Android para localizar la clave de certificado pública del destinatario. Para los destinatarios sin una clave de certificado pública (o una clave no válida), Outlook solicitará su eliminación. El mensaje no se enviará sin cifrado a ningún destinatario a menos que el remitente deshabilite la opción de cifrado durante la composición.