Filtrado mejorado para conectores en Exchange Online

Los conectores de entrada configurados correctamente son un origen de confianza de correo entrante a Microsoft 365 o Office 365. Pero en escenarios de enrutamiento complejos en los que el correo electrónico de su dominio de Microsoft 365 o Office 365 se enruta primero a otro lugar, el origen del conector de entrada normalmente no es el verdadero indicador de de dónde procede el mensaje. Entre los escenarios de enrutamiento complejos se incluyen:

- Servicios de filtrado en la nube de terceros

- Aplicaciones de filtrado administradas

- Entornos híbridos (por ejemplo, Exchange local)

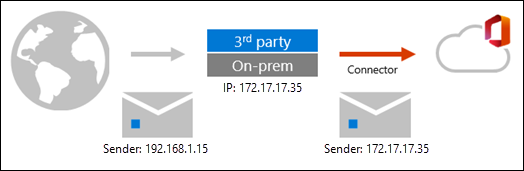

El enrutamiento de correo en escenarios complejos tiene este aspecto:

Como puede ver, el mensaje adopta la dirección IP de origen del servicio, el dispositivo o la organización local de Exchange que se encuentra delante de Microsoft 365. El mensaje llega a Microsoft 365 con una dirección IP de origen diferente. Este comportamiento no es una limitación de Microsoft 365; es simplemente cómo funciona SMTP.

En estos escenarios, todavía puede sacar el máximo partido de Exchange Online Protection (EOP) y Microsoft Defender para Office 365 mediante el filtrado mejorado para conectores (también conocido como lista de omitir).

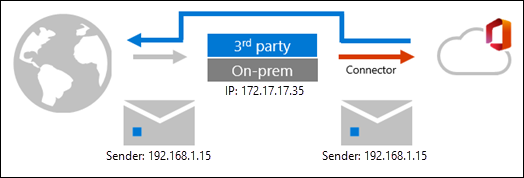

Después de habilitar el filtrado mejorado para conectores, el enrutamiento de correo en escenarios de enrutamiento complejos tiene este aspecto:

Como puede ver, el filtrado mejorado para conectores permite conservar la información de dirección IP y remitente, que tiene las siguientes ventajas:

- Precisión mejorada para la pila de filtrado de Microsoft y los modelos de aprendizaje automático, que incluyen:

- Agrupación en clústeres heurística

- Protección contra la suplantación de identidad

- Protección contra la suplantación de identidad (anti-phishing)

- Mejores funcionalidades posteriores a la vulneración en investigación y respuesta automatizadas (AIR)

- Puede usar la autenticación de correo electrónico explícita (SPF, DKIM y DMARC) para comprobar la reputación del dominio de envío para la detección de suplantación y suplantación de identidad. Para obtener más información sobre la autenticación de correo electrónico explícita e implícita, consulte autenticación de Email en EOP.

Para obtener más información, consulte la sección ¿Qué ocurre al habilitar el filtrado mejorado para conectores? más adelante en este artículo.

Use los procedimientos de este artículo para habilitar el filtrado mejorado para conectores en conectores individuales. Para obtener más información sobre los conectores de Exchange Online, consulte Configuración del flujo de correo mediante conectores.

Nota:

- Siempre se recomienda que apunte el registro MX a Microsoft 365 o Office 365 para reducir la complejidad. Por ejemplo, algunos hosts pueden invalidar las firmas DKIM, lo que provoca falsos positivos. Cuando dos sistemas son responsables de la protección por correo electrónico, determinar cuál actuó en el mensaje es más complicado.

- Los escenarios más comunes para los que está diseñado el filtrado mejorado son los entornos híbridos; sin embargo, el correo destinado a buzones locales (correo saliente) todavía no se filtrará por EOP. La única manera de obtener el examen completo de EOP en todos los buzones es mover el registro MX a Microsoft 365 o Office 365.

- Excepto en escenarios de enrutamiento de entrada lineal en los que MX apunta a servidores locales, no se admite la adición de las direcciones IP del servidor híbrido local a la lista de saltos de filtro mejorada en un escenario de flujo de correo centralizado. Esto puede hacer que EOP examine los correos electrónicos del servidor híbrido local, agregue un valor de encabezado compauth y pueda dar lugar a que EOP marque el mensaje como correo no deseado. En un entorno híbrido configurado, no es necesario agregarlos a la lista de omisión. La lista de omisión está pensada principalmente para abordar escenarios en los que hay un dispositivo o filtro de terceros antes que el inquilino de Microsoft 365. Para obtener más información, consulte Puntos de registro MX al filtrado de correo no deseado de terceros.

- No coloque otro servicio de examen o host después de EOP. Una vez que EOP examina un mensaje, tenga cuidado de no romper la cadena de confianza mediante el enrutamiento del correo a través de cualquier servidor que no sea exchange que no forme parte de su organización local o en la nube. Cuando el mensaje llega finalmente al buzón de destino, es posible que los encabezados del primer veredicto de examen ya no sean precisos. No se debe usar el transporte de correo centralizado para introducir servidores que no son de Exchange en la ruta de acceso del flujo de correo.

Configuración del filtrado mejorado para conectores

¿Qué necesita saber antes de empezar?

Incluya todas las direcciones IP de confianza asociadas a los hosts locales o a los filtros de terceros que envían correo electrónico a su organización de Microsoft 365 o Office 365, incluidos los saltos intermedios con direcciones IP públicas. Para obtener estas direcciones IP, consulte la documentación o soporte técnico que se proporciona con el servicio.

Si tiene reglas de flujo de correo (también conocidas como reglas de transporte) que establecen la SCL en -1 para los mensajes que fluyen a través de este conector, debe deshabilitar esas reglas de flujo de correo después de habilitar el filtrado mejorado para conectores.

Para abrir el portal de Microsoft Defender, vaya a https://security.microsoft.com. Para ir directamente a la página Filtrado mejorado para conectores , use https://security.microsoft.com/skiplisting.

Para conectarse al PowerShell de Exchange Online, consulte Conexión a Exchange Online PowerShell. Para conectarse a Exchange Online Protection PowerShell, consulte Conexión a Exchange Online Protection PowerShell.

Para configurar el filtrado mejorado para conectores, debe ser miembro de uno de los siguientes grupos de roles:

- Administración de la organización o administrador de seguridad en el portal de Microsoft Defender.

- Administración de la organización en Exchange Online.

El filtrado mejorado para conectores no se admite en entornos híbridos que usan transporte de correo centralizado.

Uso del portal de Microsoft Defender para configurar el filtrado mejorado para conectores en un conector de entrada

En el portal de Microsoft Defender, vaya a Email &directivasde colaboración> & página > Reglas >Directivas deamenazas sección > Reglas filtrado mejorado.

En la página Filtrado mejorado para conectores , haga clic en el nombre para seleccionar el conector de entrada que desea configurar.

En el control flotante de detalles del conector que aparece, configure los siguientes valores:

Direcciones IP que se van a omitir: elija uno de los valores siguientes:

Deshabilitar el filtrado mejorado para conectores: desactive el filtrado mejorado para conectores en el conector.

Detectar y omitir automáticamente la última dirección IP: se recomienda este valor si solo tiene que omitir el último origen del mensaje.

Omita estas direcciones IP asociadas al conector: seleccione este valor para configurar una lista de direcciones IP que se omitirán.

Importante

- No se admite escribir las direcciones IP de Microsoft 365 o Office 365. No use esta característica para compensar los problemas introducidos por rutas de enrutamiento de correo electrónico no admitidas. Tenga cuidado y limite los intervalos IP solo a los sistemas de correo electrónico que controlarán los mensajes de su propia organización antes de Microsoft 365 o Office 365.

- No se admite la especificación de cualquier dirección IP privada definida por RFC 1918 (10.0.0.0/8, 172.16.0.0/12 y 192.168.0.0/16). El filtrado mejorado detecta y omite automáticamente las direcciones IP privadas. Si el salto anterior es un servidor de correo electrónico que está detrás de un dispositivo de traducción de direcciones de red (NAT) que asigna direcciones IP privadas, se recomienda configurar NAT para asignar una dirección IP pública al servidor de correo electrónico.

Si seleccionó Detectar y omitir automáticamente la última dirección IP o Omitir estas direcciones IP asociadas al conector, aparecerá la sección Aplicar a estos usuarios :

Aplicar a toda la organización: se recomienda este valor después de probar primero la característica en un pequeño número de destinatarios.

Aplicar a un pequeño conjunto de usuarios: seleccione este valor para configurar una lista de direcciones de correo electrónico de destinatarios a las que se aplica el filtrado mejorado para conectores. Se recomienda este valor como una prueba inicial de la característica.

Nota:

- Este valor solo es afectivo en las direcciones de correo electrónico reales que especifique. Por ejemplo, si un usuario tiene cinco direcciones de correo electrónico asociadas a su buzón (también conocidas como direcciones proxy), deberá especificar las cinco de sus direcciones de correo electrónico aquí. De lo contrario, los mensajes que se envían a las otras cuatro direcciones de correo electrónico pasarán por un filtrado normal.

- En entornos híbridos donde el correo entrante fluye a través de Exchange local, debe especificar el targetAddress del objeto MailUser . Por ejemplo, michelle@contoso.mail.onmicrosoft.com.

- Este valor solo es afectivo en los mensajes donde se especifican todos los destinatarios aquí. Si un mensaje contiene destinatarios que no se especifican aquí, se aplica el filtrado normal a todos los destinatarios del mensaje.

Aplicar a toda la organización: se recomienda este valor después de haber probado primero la característica en algunos destinatarios.

Cuando haya terminado, haga clic en Guardar.

Use Exchange Online PowerShell o Exchange Online Protection PowerShell para configurar el filtrado mejorado para conectores en un conector de entrada

Para configurar el filtrado mejorado para conectores en un conector de entrada, use la sintaxis siguiente:

Set-InboundConnector -Identity <ConnectorIdentity> [-EFSkipLastIP <$true | $false>] [-EFSkipIPs <IPAddresses>] [-EFUsers "emailaddress1","emailaddress2",..."emailaddressN"]

EFSkipLastIP: Los valores válidos son:

$true: solo se omite el último origen del mensaje.$false: omita las direcciones IP especificadas por el parámetro EFSkipIPs . Si no se especifica ninguna dirección IP allí, el filtrado mejorado para conectores se deshabilita en el conector de entrada. El valor predeterminado es$false.

EFSkipIP: las direcciones IP específicas que se omitirán cuando el valor del parámetro EFSkipLastIP sea

$false. Los valores admitidos son:- Una única dirección IP: por ejemplo,

192.168.1.1. - Intervalo de direcciones IP: por ejemplo,

192.168.1.0-192.168.1.31. - IP de enrutamiento de Inter-Domain sin clase (CIDR): por ejemplo,

192.168.1.0/25.

Consulte omitir estas direcciones IP asociadas a la descripción del conector en la sección anterior para ver las limitaciones de las direcciones IP.

- Una única dirección IP: por ejemplo,

EFUsers: la dirección de correo electrónico separada por comas de las direcciones de correo electrónico de destinatario a las que desea aplicar el filtrado mejorado para conectores. Consulte la descripción Aplicar a un pequeño conjunto de usuarios en la sección anterior para ver las limitaciones de los destinatarios individuales. El valor predeterminado está en blanco (

$null), lo que significa que el filtrado mejorado para conectores se aplica a todos los destinatarios.

En este ejemplo se configura el conector de entrada denominado From Anti-Spam Service con la siguiente configuración:

- El filtrado mejorado para conectores está habilitado en el conector y se omite la dirección IP del último origen del mensaje.

- El filtrado mejorado para conectores solo se aplica a las direcciones michelle@contoso.comde correo electrónico de destinatario , laura@contoso.comy julia@contoso.com.

Set-InboundConnector -Identity "From Anti-Spam Service" -EFSkipLastIP $true -EFUsers "michelle@contoso.com","laura@contoso.com","julia@contoso.com"

Nota: Para deshabilitar el filtrado mejorado para conectores, use el valor $false del parámetro EFSkipLastIP .

Para obtener información detallada sobre la sintaxis y los parámetros, vea Set-InboundConnector.

¿Qué ocurre cuando se habilita el filtrado mejorado para conectores?

En la tabla siguiente se describe el aspecto de las conexiones antes y después de habilitar el filtrado mejorado para conectores:

| Característica | Antes de habilitar el filtrado mejorado | Después de habilitar el filtrado mejorado |

|---|---|---|

| autenticación de dominio Email | Uso implícito de la tecnología de protección contra la suplantación de identidad. | Explícito, en función de los registros SPF, DKIM y DMARC del dominio de origen en DNS. |

| X-MS-Exchange-ExternalOriginalInternetSender | No disponible | Este encabezado se marca si la lista de omisión se ha realizado correctamente, se ha habilitado en el conector y se produce la coincidencia de destinatarios. El valor de este campo contiene información sobre la dirección de origen verdadera. |

| X-MS-Exchange-SkipListedInternetSender | No disponible | Este encabezado se marca si la lista de omisión se ha habilitado en el conector, independientemente de las coincidencias de destinatarios. El valor de este campo contiene información sobre la dirección de origen verdadera. Este encabezado se usa principalmente con fines de informes y para ayudar a comprender los escenarios de WhatIf. |

Puede ver las mejoras en el filtrado y los informes mediante el informe Estado de protección contra amenazas en el portal de Microsoft Defender. Para obtener más información, consulte Informe de estado de protección contra amenazas.