Inicio rápido: Enumeración de etiquetas de confidencialidad (C++)

En este inicio rápido se muestra cómo usar el SDK de archivo MIP para enumerar las etiquetas de confidencialidad configuradas para su organización.

Requisitos previos

Si todavía no lo ha hecho, complete los siguientes requisitos previos antes de continuar:

- Complete primero el Inicio rápido: Inicialización de aplicaciones cliente (C++), que compila una solución de inicio de Visual Studio. Este inicio rápido "Enumeración de etiquetas de confidencialidad" se basa en el anterior para crear correctamente la solución de inicio.

- Opcional: revise los conceptos de etiquetas de clasificación.

Incorporación de lógica para enumerar etiquetas de confidencialidad

Agregue lógica para enumerar las etiquetas de confidencialidad de su organización con el objeto del motor de archivos.

Abra la solución de Visual Studio que creó en el artículo anterior "Inicio rápido:Iinicialización de la aplicación cliente (C++)".

Con el Explorador de soluciones, abra el archivo .cpp del proyecto que contiene la implementación del método

main(). De manera predeterminada, tiene el mismo nombre que el proyecto que lo contiene, que especificó al crear el proyecto.Agregue la directiva

usingsiguiente después deusing mip::FileEngine;, cerca de la parte superior del archivo:using std::endl;Hacia la parte final del cuerpo de

main(), debajo de la llave de cierre}del último bloquecatchy el superiorreturn 0;(donde lo dejó en el inicio rápido anterior), inserte el código siguiente:// List sensitivity labels cout << "\nSensitivity labels for your organization:\n"; auto labels = engine->ListSensitivityLabels(); for (const auto& label : labels) { cout << label->GetName() << " : " << label->GetId() << endl; for (const auto& child : label->GetChildren()) { cout << "-> " << child->GetName() << " : " << child->GetId() << endl; } } system("pause");

Creación de un script de PowerShell para generar tokens de acceso

Use el script siguiente de PowerShell para generar tokens de acceso solicitados por el SDK en la implementación de AuthDelegateImpl::AcquireOAuth2Token. El script usa el cmdlet Get-ADALToken del módulo ADAL.PS instalado anteriormente, en "Instalación y configuración del SDK de MIP".

Cree un archivo de script de PowerShell (extensión .ps1) y copie y pegue el script siguiente en el archivo:

$authorityy$resourceUrlse actualizan más adelante, en la sección siguiente.- Actualice

$appIdy$redirectUripara que coincidan con los valores especificados en el registro de aplicaciones de Microsoft Entra.

$authority = '<authority-url>' # Specified when SDK calls AcquireOAuth2Token() $resourceUrl = '<resource-url>' # Specified when SDK calls AcquireOAuth2Token() $appId = '0edbblll-8773-44de-b87c-b8c6276d41eb' # App ID of the Azure AD app registration $redirectUri = 'bltest://authorize' # Redirect URI of the Azure AD app registration $response = Get-ADALToken -Resource $resourceUrl -ClientId $appId -RedirectUri $redirectUri -Authority $authority -PromptBehavior:RefreshSession $response.AccessToken | clip # Copy the access token text to the clipboardGuarde el archivo de script para poder ejecutarlo más tarde, cuando lo solicite la aplicación cliente.

Compilar y probar la aplicación

Finalmente, compile y pruebe la aplicación cliente.

Presione F6 (Compilar solución) para compilar la aplicación cliente. Si no hay errores de compilación, presione F5 (Iniciar depuración) para ejecutar la aplicación.

Si el proyecto se compila y se ejecuta correctamente, la aplicación solicita un token de acceso cada vez que el SDK llama al método

AcquireOAuth2Token(). Puede volver a usar un token generado anteriormente, si se le solicita varias veces y los valores solicitados son los mismos.Para generar un token de acceso para el mensaje, vuelva al script de PowerShell y:

Actualice las variables

$authorityy$resourceUrl. Deben coincidir con los valores especificados en el resultado de la consola en el paso 2. Estos valores los proporciona el SDK de MIP en el parámetrochallengedeAcquireOAuth2Token():Ejecute el script de PowerShell. El cmdlet

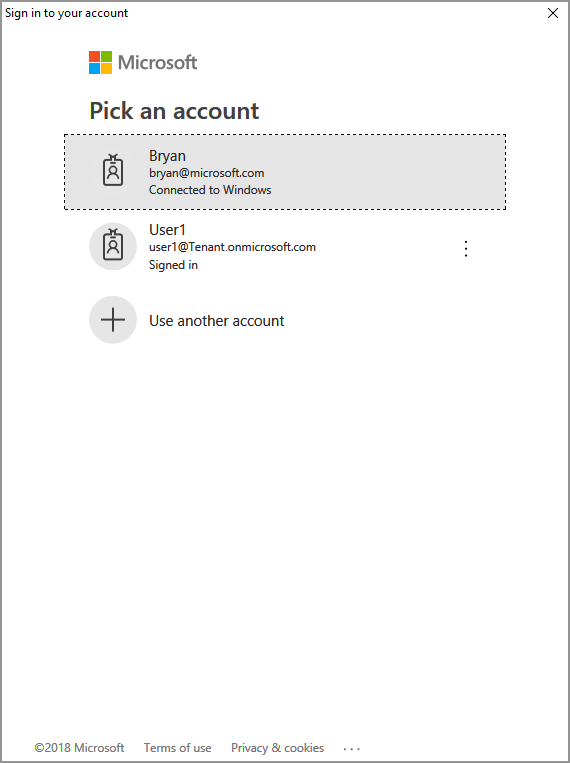

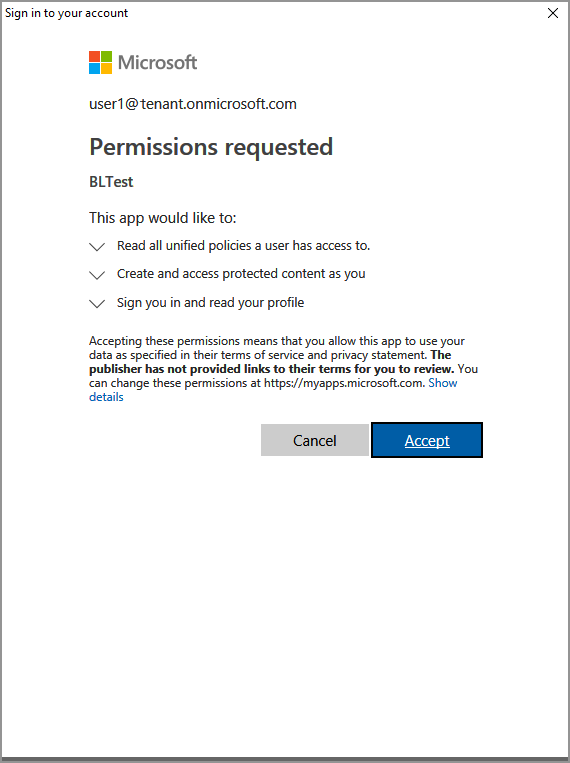

Get-ADALTokendesencadena una confirmación de autenticación de Microsoft Entra, similar al ejemplo siguiente. Especifique la misma cuenta proporcionada en el resultado de la consola en el paso 2. Después de iniciar sesión correctamente, el token de acceso se colocará en el Portapapeles.Es posible que también deba dar su consentimiento para permitir que la aplicación acceda a las API de MIP mientras se ejecuta en la cuenta de inicio de sesión. Esto ocurre cuando el consentimiento al registro de la aplicación de Microsoft Entra no se ha dado previamente (como se describe en “Instalación y configuración del SDK de MIP”) o está iniciando sesión con una cuenta de otro inquilino (que no es donde está registrada la aplicación). Simplemente haga clic en Aceptar para registrar su consentimiento.

Después de pegar el token de acceso en el mensaje del paso 2, el resultado de la consola debe mostrar las etiquetas de confidencialidad, de manera similar al ejemplo siguiente:

Non-Business : 87ba5c36-17cf-14793-bbc2-bd5b3a9f95cz Public : 83867195-f2b8-2ac2-b0b6-6bb73cb33afz General : f42a3342-8706-4288-bd31-ebb85995028z Confidential : 074e457c-5848-4542-9a6f-34a182080e7z Highly Confidential : f55c2dea-db0f-47cd-8520-a52e1590fb6z Press any key to continue . . .Nota:

Copie y guarde el identificador de una o varias de las etiquetas de confidencialidad (por ejemplo,

f42a3342-8706-4288-bd31-ebb85995028z), ya que lo usará en el inicio rápido siguiente.

Solución de problemas

Problemas durante la ejecución de la aplicación de C++

| Resumen | Mensaje de error | Solución |

|---|---|---|

| Token de acceso incorrecto | Error de excepción… ¿el token de acceso es incorrecto o ha expirado? Error en la llamada API: profile_add_engine_async Error con: [class mip::PolicySyncException] Error al adquirir la directiva, Error de solicitud con código de estado HTTP: 401, x-ms-diagnostics: [2000001;reason="El token de OAuth enviado con la solicitud no se puede analizar.";error_category="invalid_token"], correlationId:[35bc0023-3727-4eff-8062-000006d5d672]' C:\VSProjects\MipDev\Quickstarts\AppInitialization\x64\Debug\AppInitialization.exe (proceso 29924) se cerró con el código 0. Presione cualquier tecla para cerrar esta ventana. . . |

Si el proyecto se compila correctamente, pero observa resultados similares a la izquierda, es probable que tenga un token no válido o expirado en el método AcquireOAuth2Token(). Vuelva a Creación de un script de PowerShell para generar tokens de acceso y vuelva a generar el token de acceso, actualice AcquireOAuth2Token() nuevamente y vuelva a generarlo o a probarlo. También puede examinar y comprobar el token y sus notificaciones con la aplicación web de una sola página jwt.ms. |

| Las etiquetas de confidencialidad no están configuradas | N/D | Si el proyecto se compila correctamente, pero no tiene ningún resultado en la ventana de la consola, asegúrese de que las etiquetas de confidencialidad de su organización están configuradas correctamente. Consulte Instalación y configuración del SDK de MIP,en "Definición de la taxonomía de etiquetas y la configuración de protección" para más información. |

Pasos siguientes

Ahora que aprendió a enumerar las etiquetas de confidencialidad de su organización, pruebe el inicio rápido siguiente:

Comentarios

Próximamente: a lo largo de 2024, eliminaremos gradualmente los problemas de GitHub como mecanismo de comentarios para el contenido y lo reemplazaremos por un nuevo sistema de comentarios. Para obtener más información, consulte: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de