Creación y asignación de directivas de protección de aplicaciones

Obtenga información sobre cómo crear y asignar directivas de protección de aplicaciones (APP) de Microsoft Intune para los usuarios de su organización. En este artículo también se describe cómo realizar cambios en las directivas existentes.

Antes de empezar

Protección de aplicaciones directivas se pueden aplicar a las aplicaciones que se ejecutan en dispositivos que Intune puede o no administrar. Para obtener una descripción más detallada del funcionamiento de las directivas de protección de aplicaciones y los escenarios admitidos por las directivas de protección de aplicaciones de Intune, consulte introducción a las directivas de Protección de aplicaciones.

Las opciones disponibles en las directivas de protección de aplicaciones (APP) permiten a las organizaciones adaptar la protección a sus necesidades concretas. Para algunas de ellas, puede que no sea obvio qué configuración de directivas es necesaria para implementar un escenario completo. Para ayudar a las organizaciones a priorizar la protección del punto de conexión del cliente móvil, Microsoft ha introducido la taxonomía para su marco de protección de datos de APP para la administración de aplicaciones móviles de iOS y Android.

El marco de protección de datos de APP se organiza en tres niveles de configuración distintos, cada uno de ellos basado en el nivel anterior:

- La protección de datos empresariales básica (nivel 1) garantiza que las aplicaciones estén protegidas con un PIN y cifradas, y realiza operaciones de borrado selectivo. En el caso de los dispositivos Android, este nivel valida la certificación de dispositivos Android. Se trata de una configuración de nivel de entrada que proporciona un control de protección de datos similar en las directivas de buzón de Exchange Online y que introduce tecnologías informáticas y el rellenado de usuarios en APP.

- La protección de datos empresariales mejorada (nivel 2) incorpora mecanismos para la prevención de la pérdida de datos de APP y requisitos mínimos para el sistema operativo. Esta es la configuración aplicable a la mayoría de los usuarios móviles que acceden a datos profesionales o educativos.

- La protección de datos empresariales alta (nivel 3) incorpora mecanismos avanzados para la protección de datos, configuración de PIN mejorada y defensa contra amenazas móviles de APP. Esta configuración es conveniente para los usuarios que acceden a datos de alto riesgo.

A fin de ver las recomendaciones específicas para cada nivel de configuración y las aplicaciones mínimas que se deben proteger, revise Marco de protección de datos mediante directivas de protección de aplicaciones.

Si busca una lista de aplicaciones que han integrado el SDK de Intune, consulte Microsoft Intune aplicaciones protegidas.

Para obtener información sobre cómo agregar las aplicaciones de línea de negocio (LOB) de su organización a Microsoft Intune para prepararse para las directivas de protección de aplicaciones, consulte Agregar aplicaciones a Microsoft Intune.

directivas de Protección de aplicaciones para aplicaciones iOS/iPadOS y Android

Al crear una directiva de protección de aplicaciones para aplicaciones iOS/iPadOS y Android, sigue un flujo de proceso de Intune moderno que da como resultado una nueva directiva de protección de aplicaciones. Para obtener información sobre cómo crear directivas de protección de aplicaciones para aplicaciones de Windows, consulta Protección de aplicaciones configuración de directivas para Windows.

Creación de una directiva de protección de aplicaciones de iOS/iPadOS o Android

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Aplicaciones>Directivas de protección de aplicaciones. Esta selección abre los detalles de las directivas de Protección de aplicaciones, donde se crean nuevas directivas y se editan las directivas existentes.

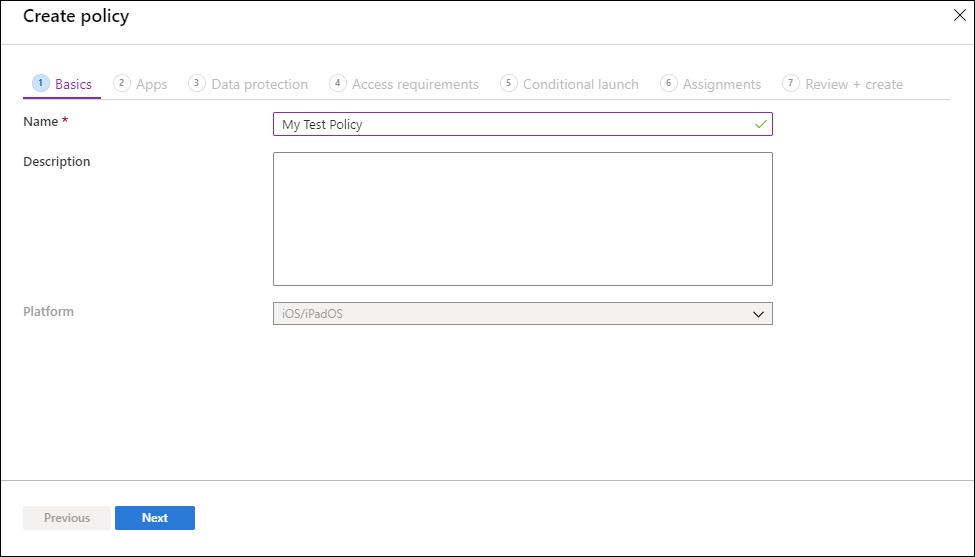

Seleccione Crear una directiva y seleccione iOS/iPadOS o Android. Se muestra el panel Crear directiva.

En la página Datos básicos, agregue los siguientes valores:

Valor Descripción Name Nombre de esta directiva de protección de aplicaciones. Descripción [Opcional] Descripción de esta directiva de protección de aplicaciones. El valor Plataforma se establece según su elección anterior.

Haga clic en Siguiente para mostrar la página Aplicaciones .

La página Aplicaciones le permite elegir a qué aplicaciones debe dirigirse esta directiva. Debe agregar, al menos, una aplicación.Valor/opción Descripción Directiva de destino a En el cuadro desplegable Directiva de destino a, elija como destino la directiva de protección de aplicaciones a Todas las aplicaciones, Microsoft Apps o Core Microsoft Apps. - Todas las aplicaciones incluyen todas las aplicaciones de Microsoft y asociados que han integrado el SDK de Intune.

- Microsoft Apps incluye todas las aplicaciones de Microsoft que han integrado el SDK de Intune.

- Core Microsoft Apps incluye las siguientes aplicaciones: Microsoft Edge, Excel, Office, OneDrive, OneNote, Outlook, PowerPoint, SharePoint, Teams, To Do y Word.

Aplicaciones públicas Si no desea seleccionar uno de los grupos de aplicaciones predefinidos, puede elegir como destino aplicaciones individuales seleccionando Aplicaciones seleccionadas en el cuadro desplegable Directiva de destino a . Haga clic en Seleccionar aplicaciones públicas para seleccionar las aplicaciones públicas de destino. Aplicaciones personalizadas Si no desea seleccionar uno de los grupos de aplicaciones predefinidos, puede elegir como destino aplicaciones individuales seleccionando Aplicaciones seleccionadas en el cuadro desplegable Directiva de destino a . Haga clic en Seleccionar aplicaciones personalizadas para seleccionar aplicaciones personalizadas de destino basadas en un identificador de lote. No se puede elegir una aplicación personalizada al dirigirse a todas las aplicaciones públicas de la misma directiva. Las aplicaciones que haya seleccionado aparecerán en la lista de aplicaciones públicas y personalizadas.

Nota:

Las aplicaciones públicas son compatibles con aplicaciones de Microsoft y asociados que se suelen usar con Microsoft Intune. Estas aplicaciones protegidas de Intune están habilitadas con un amplio conjunto de compatibilidad con directivas de protección de aplicaciones móviles. Para obtener más información, consulte Microsoft Intune aplicaciones protegidas. Las aplicaciones personalizadas son aplicaciones LOB que se han integrado con el SDK de Intune o encapsuladas por el App Wrapping Tool de Intune. Para obtener más información, consulte Introducción a Microsoft Intune App SDK y Preparación de aplicaciones de línea de negocio para directivas de protección de aplicaciones.

Haga clic en Siguiente para mostrar la página Protección de datos .

Esta página proporciona la configuración para los controles de prevención de pérdida de datos (DLP), incluidas las restricciones de cortar, copiar, pegar y guardar como. Estas opciones determinan el modo en que los usuarios interactúan con los datos en las aplicaciones que aplican esta directiva de protección de aplicaciones.Configuración de protección de datos:

- Protección de datos de iOS/iPadOS : para obtener información, consulte Configuración de la directiva de protección de aplicaciones de iOS/iPadOS: Protección de datos.

- Protección de datos de Android : para obtener información, consulte Configuración de la directiva de protección de aplicaciones Android: Protección de datos.

Haga clic en Siguiente para mostrar la página Requisitos de acceso .

Esta página proporciona opciones para permitirle configurar los requisitos de PIN y credenciales que los usuarios deben cumplir para acceder a las aplicaciones en un contexto de trabajo.Configuración de los requisitos de acceso:

- Requisitos de acceso de iOS/iPadOS : para obtener información, consulte Configuración de la directiva de protección de aplicaciones de iOS/iPadOS: Requisitos de acceso.

- Requisitos de acceso de Android : para obtener información, consulte Configuración de la directiva de protección de aplicaciones Android: Requisitos de acceso.

Haga clic en Siguiente para mostrar la página de inicio condicional .

Esta página proporciona opciones de configuración para establecer los requisitos de seguridad de inicio de sesión para su directiva de protección de aplicaciones. Seleccione un Valor y escriba el Valor que deben reunir los usuarios para iniciar sesión en la aplicación de su compañía. A continuación, seleccione la acción que desea realizar si los usuarios no cumplen sus requisitos. En algunos casos, se pueden configurar varias acciones para un único valor.Configuración de inicio condicional:

- Inicio condicional de iOS/iPadOS : para obtener información, consulte Configuración de la directiva de protección de aplicaciones de iOS/iPadOS: inicio condicional.

- Inicio condicional de Android : para obtener información, consulte Configuración de la directiva de protección de aplicaciones Android: inicio condicional.

Haga clic en Siguiente para mostrar la página Asignaciones .

La página Asignaciones le permite asignar la directiva de protección de aplicaciones a grupos de usuarios. Debe aplicar la directiva a un grupo de usuarios para que la directiva surta efecto.Haga clic en Siguiente: Revisar y crear para revisar los valores y la configuración especificados para esta directiva de protección de aplicaciones.

Cuando haya terminado, haga clic en Crear para crear la directiva de protección de aplicaciones en Intune.

Sugerencia

Esta configuración de directiva solo se aplica cuando se usan aplicaciones en el contexto de trabajo. Cuando los usuarios finales usan la aplicación para realizar una tarea personal, no se ven afectados por estas directivas. Tenga en cuenta que al crear un nuevo archivo se considera un archivo personal.

Importante

Las directivas de protección de aplicaciones pueden tardar tiempo en aplicarse a los dispositivos existentes. Los usuarios finales verán una notificación en el dispositivo cuando se aplique la directiva de protección de aplicaciones. Aplique las directivas de protección de aplicaciones a los dispositivos antes de aplicar reglas de acceso condidtional.

Los usuarios finales pueden descargar las aplicaciones desde App Store o Google Play. Para más información, vea:

- ¿Dónde encontrar aplicaciones profesionales y educativas para iOS/iPadOS?

- ¿Dónde encontrar aplicaciones profesionales o educativas para Android?

Cambio de directivas existentes

Puede editar una directiva existente y aplicarla a los usuarios de destino. Para obtener más información sobre el tiempo de entrega de directivas, consulte Descripción del tiempo de entrega de la directiva de Protección de aplicaciones.

Para cambiar la lista de aplicaciones asociadas a la directiva

En el panel Protección de aplicaciones directivas, seleccione la directiva que desea cambiar.

En el panel Intune App Protection , seleccione Propiedades.

Junto a la sección denominada Aplicaciones, seleccione Editar.

La página Aplicaciones le permite elegir a qué aplicaciones debe dirigirse esta directiva. Debe agregar, al menos, una aplicación.

Valor/opción Descripción Aplicaciones públicas En el cuadro desplegable Directiva de destino a, elija como destino la directiva de protección de aplicaciones a Todas las aplicaciones públicas, Microsoft Apps o Core Microsoft Apps. A continuación, puede seleccionar Ver una lista de las aplicaciones destinadas para ver una lista de las aplicaciones que se verán afectadas por esta directiva. Si es necesario, puede elegir como destino aplicaciones individuales haciendo clic en Seleccionar aplicaciones públicas.

Aplicaciones personalizadas Haga clic en Seleccionar aplicaciones personalizadas para seleccionar aplicaciones personalizadas de destino basadas en un identificador de lote. Las aplicaciones que haya seleccionado aparecerán en la lista de aplicaciones públicas y personalizadas.

Haga clic en Revisar y crear para revisar las aplicaciones seleccionadas para esta directiva.

Cuando haya terminado, haga clic en Guardar para actualizar la directiva de protección de aplicaciones.

Para cambiar la lista de grupos de usuarios

En el panel Protección de aplicaciones directivas, seleccione la directiva que desea cambiar.

En el panel Intune App Protection , seleccione Propiedades.

Junto a la sección titulada Asignaciones, seleccione Editar.

Para agregar un nuevo grupo de usuarios a la directiva, en la pestaña Incluir , elija Seleccionar grupos para incluir y seleccione el grupo de usuarios. Elija Seleccionar para agregar el grupo.

Para excluir un grupo de usuarios, en la pestaña Excluir , elija Seleccionar grupos para excluir y seleccione el grupo de usuarios. Elija Seleccionar para quitar el grupo de usuarios.

Para eliminar los grupos que se agregaron anteriormente, en las pestañas Incluir o Excluir , seleccione los puntos suspensivos (...) y seleccione Eliminar.

Haga clic en Revisar y crear para revisar los grupos de usuarios seleccionados para esta directiva.

Una vez que los cambios en las asignaciones estén listos, seleccione Guardar para guardar la configuración e implementar la directiva en el nuevo conjunto de usuarios. Si selecciona Cancelar antes de guardar la configuración, descartará todos los cambios realizados en las pestañas Incluir y Excluir .

Para cambiar la configuración de la directiva

En el panel Protección de aplicaciones directivas, seleccione la directiva que desea cambiar.

En el panel Intune App Protection , seleccione Propiedades.

Junto a la sección correspondiente a la configuración que desea cambiar, seleccione Editar. A continuación, cambie la configuración a nuevos valores.

Haga clic en Revisar y crear para revisar la configuración actualizada de esta directiva.

Seleccione Guardar para guardar los cambios. Repita el proceso para seleccionar un área de configuración y modificar y, a continuación, guarde los cambios hasta que se completen todos los cambios. Después, puede cerrar el panel Intune App Protection - Properties (Intune App Protection: propiedades ).

Directivas de protección de aplicaciones de destino basadas en el estado de administración de dispositivos

En muchas organizaciones, es habitual permitir que los usuarios finales usen dispositivos administrados de Intune Mobile Administración de dispositivos (MDM), como dispositivos corporativos, y dispositivos no administrados protegidos solo con directivas de protección de aplicaciones de Intune. Los dispositivos no administrados a menudo se conocen como Bring Your Own Devices (BYOD).

Dado que las directivas de protección de aplicaciones de Intune tienen como destino la identidad de un usuario, la configuración de protección de un usuario puede aplicarse tanto a dispositivos inscritos (administrados por MDM) como a dispositivos no inscritos (sin MDM). Por lo tanto, puede dirigir una directiva de protección de aplicaciones de Intune a dispositivos iOS/iPadOS y Android inscritos o no inscritos en Intune mediante filtros. Para obtener más información sobre cómo crear filtros, vea Usar filtros al asignar directivas . Puede tener una directiva de protección para dispositivos no administrados en la que estén implementados controles estrictos de prevención de pérdida de datos (DLP) y una directiva de protección independiente para dispositivos administrados con MDM, donde los controles DLP pueden estar un poco más relajados. Para obtener más información sobre cómo funciona en dispositivos Android Enterprise personales, consulte directivas de Protección de aplicaciones y perfiles de trabajo.

Para usar estos filtros al asignar directivas, vaya a Aplicaciones>Protección de aplicaciones directivas en el Centro de administración de Intune y, a continuación, seleccione Crear directiva. También puede editar una directiva de protección de aplicaciones existente. Vaya a la página Asignaciones y seleccione Editar filtro para incluir o excluir filtros para el grupo asignado.

tipos de Administración de dispositivos

Importante

Microsoft Intune está finalizando la compatibilidad con la administración del administrador de dispositivos Android en dispositivos con acceso a Google Mobile Services (GMS) el 30 de agosto de 2024. Después de esa fecha, la inscripción de dispositivos, el soporte técnico, las correcciones de errores y las correcciones de seguridad no estarán disponibles. Si actualmente usa la administración del administrador de dispositivos, se recomienda cambiar a otra opción de administración de Android en Intune antes de que finalice el soporte técnico. Para obtener más información, consulte Finalización de la compatibilidad con el administrador de dispositivos Android en dispositivos GMS.

- No administrado: para dispositivos iOS/iPadOS, los dispositivos no administrados son dispositivos donde la administración de MDM de Intune o una solución MDM/EMM de terceros no pasa la

IntuneMAMUPNclave. En el caso de los dispositivos Android, los dispositivos no administrados son dispositivos en los que no se ha detectado la administración de MDM de Intune. Esto incluye dispositivos administrados por proveedores de MDM de terceros. - Dispositivos administrados de Intune: los dispositivos administrados se administran mediante MDM de Intune.

- Administrador de dispositivos Android: dispositivos administrados por Intune mediante la API de administración de dispositivos Android.

- Android Enterprise: dispositivos administrados por Intune mediante perfiles de trabajo de Android Enterprise o Android Enterprise Full Administración de dispositivos.

- Dispositivos dedicados de propiedad corporativa de Android Enterprise con Microsoft Entra modo de dispositivo compartido: dispositivos administrados por Intune que usan dispositivos Android Enterprise dedicados con el modo de dispositivo compartido.

- Dispositivos Android (AOSP) asociados al usuario: dispositivos administrados por Intune mediante la administración asociada al usuario de AOSP.

- Dispositivos Android (AOSP) sin usuario: dispositivos administrados por Intune que usan dispositivos sin usuario AOSP. Estos dispositivos también aprovechan Microsoft Entra modo de dispositivo compartido.

En Android, los dispositivos Android pedirán que instalen la aplicación Portal de empresa de Intune independientemente del tipo de Administración de dispositivos que se elija. Por ejemplo, si selecciona "Android Enterprise", se seguirá solicitando a los usuarios con dispositivos Android no administrados.

Para iOS/iPadOS, para que el tipo de Administración de dispositivos se aplique a los dispositivos administrados de Intune, se requieren opciones de configuración de aplicaciones adicionales. Estas configuraciones comunicarán al servicio APP que se administra una aplicación determinada y que la configuración de la aplicación no se aplicará:

- IntuneMAMUPN e IntuneMAMOID deben configurarse para todas las aplicaciones administradas de MDM. Para obtener más información, consulte Cómo administrar la transferencia de datos entre aplicaciones iOS/iPadOS en Microsoft Intune.

- IntuneMAMDeviceID debe configurarse para todas las aplicaciones administradas de MDM de línea de negocio y de terceros. IntuneMAMDeviceID debe configurarse en el token de identificador de dispositivo. Por ejemplo,

key=IntuneMAMDeviceID, value={{deviceID}}. Para obtener más información, consulte Agregar directivas de configuración de aplicaciones para dispositivos iOS/iPadOS administrados. - Si solo se configura IntuneMAMDeviceID , la APLICACIÓN de Intune considerará el dispositivo como no administrado.

Configuración de la directiva

Para ver una lista completa de la configuración de directivas para iOS/iPadOS y Android, seleccione uno de los vínculos siguientes:

Pasos siguientes

Supervisión del cumplimiento y el estado del usuario

Consulte también

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de