Configuración de la red privada virtual (VPN) por aplicación para dispositivos iOS/iPadOS en Intune

En Microsoft Intune, puede crear y usar redes privadas virtuales (VPN) asignadas a una aplicación. Esta característica se denomina VPN por aplicación. Debe elegir las aplicaciones administradas que pueden usar su VPN en dispositivos administrados por Intune. Cuando se usan VPN por aplicación, los usuarios finales se conectan automáticamente a través de la VPN y obtienen acceso a los recursos de la organización, como documentos.

Esta característica se aplica a:

- iOS 9 y versiones más recientes

- IPadOS 13.0 y versiones más recientes

Compruebe la documentación de su proveedor de VPN para ver si su VPN admite la VPN por aplicación.

En este artículo se muestra cómo crear un perfil de VPN por aplicación y asignar este perfil a sus aplicaciones. Siga estos pasos para crear una experiencia de VPN por aplicación perfecta para los usuarios finales. En el caso de la mayoría de las VPN que admiten la VPN por aplicación, el usuario abre una aplicación y se conecta automáticamente a la VPN.

Algunas VPN permiten la autenticación de nombre de usuario y contraseña con la VPN por aplicación. Es decir, los usuarios tienen que escribir un nombre de usuario y una contraseña para conectarse a la VPN.

Importante

- En iOS/iPadOS, la VPN por aplicación no se admite para perfiles de VPN IKEv2.

VPN por aplicación con Microsoft Tunnel o Zscaler

Microsoft Tunnel y Zscaler Private Access (ZPA) se integran con Microsoft Entra ID para la autenticación. Al usar Tunnel o ZPA, no se necesita los perfiles de certificado de confianza ni de certificado SCEP o PKCS (que se describen en este artículo).

Si tiene un perfil de VPN por aplicación configurado para Zscaler, al abrir una de las aplicaciones asociadas no se conecta automáticamente a ZPA. En su lugar, el usuario tiene que iniciar sesión en la aplicación de Zscaler. Después, el acceso remoto se limita a las aplicaciones asociadas.

Requisitos previos

El proveedor de VPN puede tener otros requisitos para vpn por aplicación, como hardware o licencias específicos. Asegúrese de comprobar su documentación y cumplir los requisitos previos antes de configurar la VPN por aplicación en Intune.

Exporte el archivo de certificado

.cerraíz de confianza desde el servidor VPN. Este archivo se agrega al perfil de certificado de confianza que cree en Intune, que se describe en este artículo.Para exportar el archivo:

En el servidor VPN, abra la consola de administración.

Confirme que el servidor VPN usa una autenticación basada en certificado.

Exporte el archivo del certificado raíz de confianza. Tiene una

.cerextensión.Agregue el nombre de la entidad de certificación (CA) que emitió el certificado para la autenticación al servidor VPN.

Si la entidad de certificación que ha presentado el dispositivo coincide con una de las que figuran en la lista de entidades de certificación de confianza del servidor VPN, dicho servidor VPN autenticará el dispositivo correctamente.

Con el objetivo de demostrar su identidad, el servidor VPN presenta el certificado pertinente, el cual debe aceptarse sin ningún aviso del dispositivo. Para confirmar la aprobación automática del certificado, cree un perfil de certificado de confianza en Intune (en este artículo). El perfil de certificado de confianza de Intune debe incluir el certificado raíz del servidor VPN (

.cerarchivo) emitido por la entidad de certificación (CA).-

Para crear la directiva, como mínimo, inicie sesión en el centro de administración de Microsoft Intune con una cuenta que tenga el rol integrado Administrador de perfiles y directivas. Para obtener más información sobre los roles integrados, vaya a Control de acceso basado en rol para Microsoft Intune.

Paso 1: Creación de un grupo para los usuarios de VPN

Cree o elija un grupo existente en Microsoft Entra ID. Este grupo:

- Debe incluir los usuarios o dispositivos que usarán vpn por aplicación.

- Recibirá todas las directivas de Intune que cree.

Para ver los pasos para crear un nuevo grupo, vaya a Agregar grupos para organizar usuarios y dispositivos.

Paso 2: Creación de un perfil de certificado de confianza

Importe el certificado raíz del servidor VPN emitido por la entidad de certificación en un perfil de Intune. Este certificado raíz es el .cer archivo que exportó en Requisitos previos (en este artículo). El perfil de certificado de confianza indicará al dispositivo iOS/iPadOS que puede confiar automáticamente en la entidad de certificación del servidor VPN.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Creaciónde configuración de>dispositivos>.

Escriba las propiedades siguientes:

- Plataforma: seleccione iOS/iPadOS.

- Tipo de perfil: seleccione Certificado de confianza.

Seleccione Crear.

En Básico, escriba las propiedades siguientes:

- Nombre: escriba un nombre descriptivo para el perfil. Asígnele un nombre a los perfiles para que pueda identificarlos de manera sencilla más tarde. Por ejemplo, un buen nombre de perfil es Perfil de VPN de certificado de confianza de iOS/iPadOS para toda la empresa.

- Descripción: escriba una descripción para el perfil. Esta configuración es opcional pero recomendada.

Seleccione Siguiente.

En Opciones de configuración, seleccione el icono de carpeta y localice el certificado VPN (archivo

.cer) que ha exportado de la consola de administración de la VPN.Seleccione Siguiente, y continúe creando su perfil. Para obtener más información, vaya a Creación de un perfil de VPN.

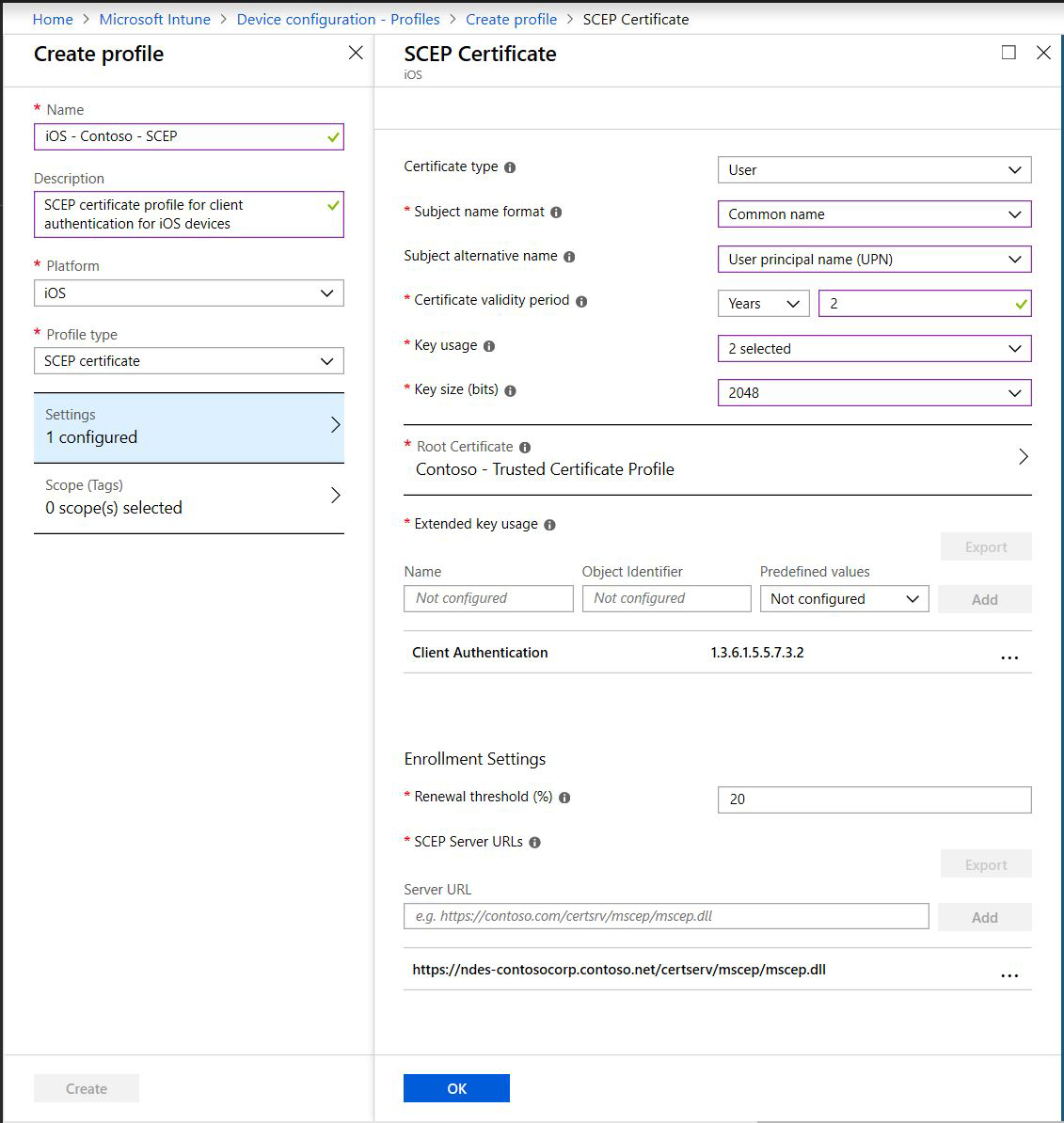

Paso 3: Creación de un perfil de certificado SCEP o PKCS

El perfil de certificado raíz de confianza que creó en el paso 2 permite que el dispositivo confíe automáticamente en el servidor VPN.

En este paso, cree el perfil de certificado SCEP o PKCS en Intune. El certificado SCEP o PKCS proporciona las credenciales del cliente VPN de iOS/iPadOS para el servidor VPN. El certificado permite al dispositivo realizar la autenticación de forma silenciosa, sin solicitar un nombre de usuario ni la contraseña.

Para configurar y asignar el certificado de autenticación de cliente en Intune, vaya a uno de los artículos siguientes:

- Configurar la infraestructura de para admitir SCEP con Intune

- Configuración y administración de certificados PKCS con Intune

Asegúrese de configurar el certificado para la autenticación de cliente. Puede establecer la autenticación de cliente directamente en perfiles de certificado SCEP (lista >de uso de clave extendidaAutenticación de cliente). En el caso de PKCS, establezca la autenticación de cliente en la plantilla de certificado en la entidad de certificación (CA).

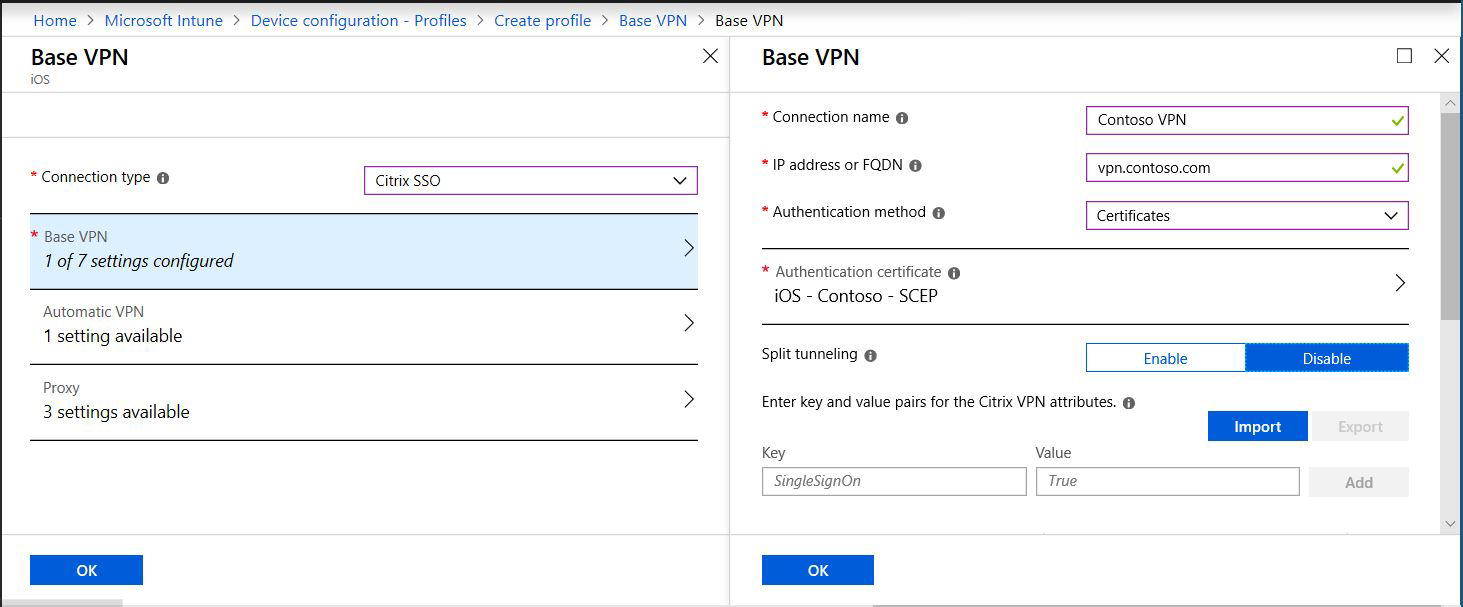

Paso 4: Creación de un perfil de VPN por aplicación

El perfil de VPN incluye el certificado SCEP o PKCS que tiene las credenciales del cliente, la información de la conexión de VPN y la marca de VPN por aplicación que habilita la VPN por aplicación que usa esta aplicación iOS/iPadOS.

En el centro de administración de Microsoft Intune, seleccioneCreaciónde configuración de>dispositivos>.

Escriba las propiedades siguientes y seleccione Crear:

- Plataforma: seleccione iOS/iPadOS.

- Tipo de perfil: seleccione VPN.

En Datos básicos, escriba las propiedades siguientes:

- EnNombre: escriba un nombre descriptivo para el perfil personalizado. Asígnele un nombre a los perfiles para que pueda identificarlos de manera sencilla más tarde. Por ejemplo, un buen nombre de perfil es Perfil de VPN de iOS/iPadOS por aplicación en myApp.

- Descripción: escriba una descripción para el perfil. Esta configuración es opcional pero recomendada.

En Opciones de configuración, establezca los siguientes parámetros:

En Tipo de conexión: seleccione su aplicación de cliente VPN.

VPN base:establezca su configuración. En Configuración de VPN de iOS/iPadOS se describen todas las opciones de configuración. Al usar la VPN por aplicación, asegúrese de establecer las siguientes propiedades como se muestra:

- Método de autenticación: seleccione Certificados.

- Certificado de autenticación: seleccione un certificado > SCEP o PKCS existente Aceptar.

- Deshabilitar Tunelización: seleccione Deshabilitar para forzar que todo el tráfico use el túnel VPN cuando la conexión VPN esté activa.

Para obtener información sobre la otra configuración, vaya a Configuración de VPN de iOS/iPadOS.

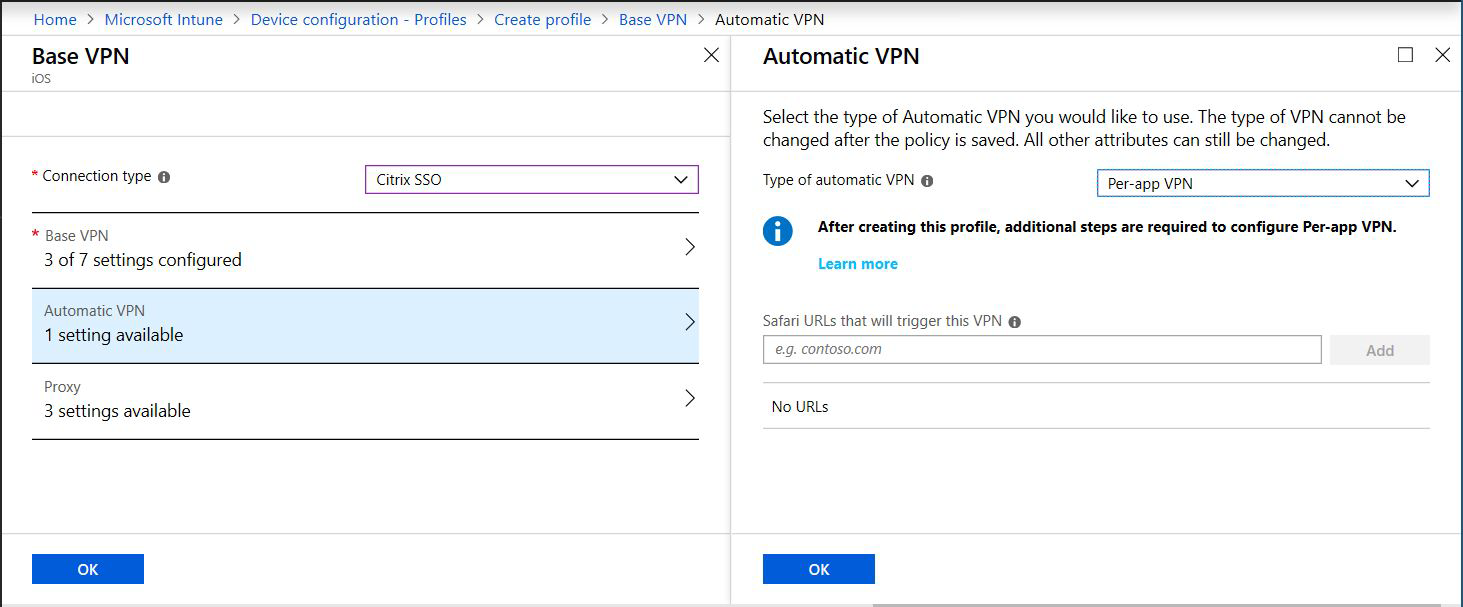

VPN automática>Tipo de VPN automática>VPN por aplicación

Seleccione Siguiente y continúe creando el perfil. Para obtener más información, vaya a Creación de un perfil de VPN.

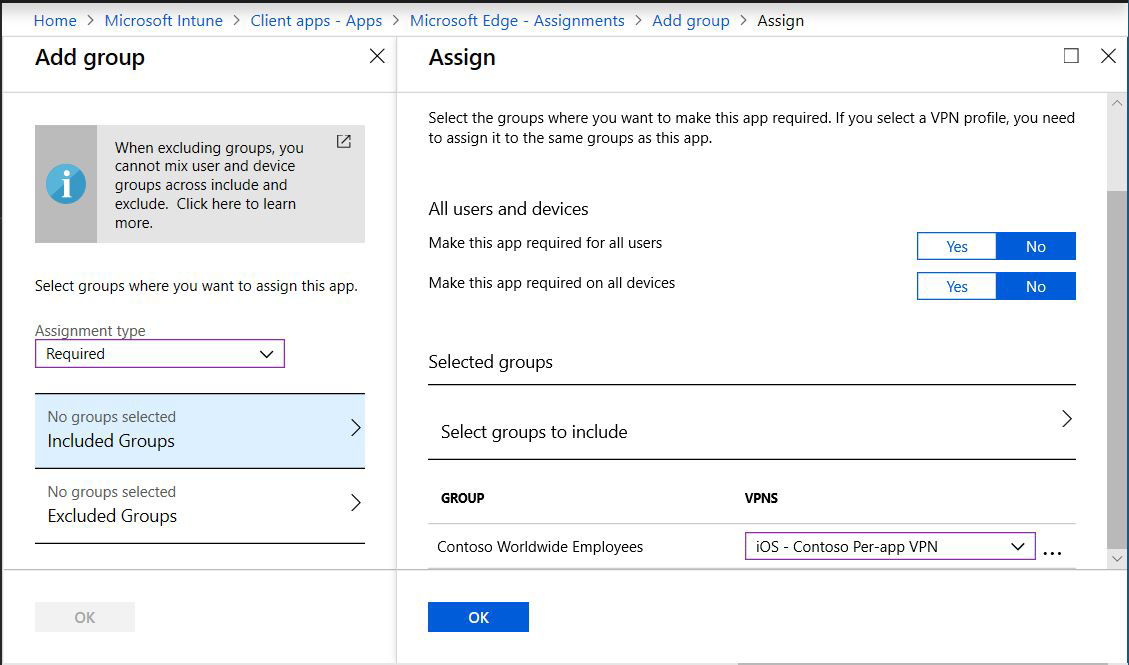

Paso 5: Asociación de una aplicación con el perfil de VPN

Después de agregar el perfil de VPN, asocie la aplicación y el grupo de Microsoft Entra al perfil.

En el centro de administración de Microsoft Intune, seleccione Aplicaciones>todas las aplicaciones.

Seleccione una aplicación en la lista >Edición de asignaciones de>propiedades>.

Vaya a la sección Obligatorio o Disponible para dispositivos inscritos.

Seleccione Agregar grupo> Seleccione el grupo que creó (en este artículo). >Seleccione.

En VPN, seleccione el perfil de VPN por aplicación que ha creado (en este artículo).

Seleccione Aceptar>Guardar.

Cuando existen todas las siguientes condiciones, una asociación entre una aplicación y un perfil sigue existiendo hasta que el usuario solicite una reinstalación desde el Portal de empresa:

- La aplicación se diseñó con la intención de instalación disponible.

- El perfil y la aplicación se asignan al mismo grupo.

- El usuario final solicitó la instalación de la aplicación en la aplicación Portal de empresa. Esta solicitud da lugar a que la aplicación y el perfil se instalen en el dispositivo.

- Quite o cambie la configuración de VPN por aplicación de la asignación de la aplicación.

Cuando se den todas estas condiciones, una asociación entre una aplicación y un perfil se quita durante la próxima comprobación de dispositivos:

- La aplicación se diseñó con la intención de instalación requerida.

- El perfil y la aplicación se asignan al mismo grupo.

- Quite la configuración de VPN por aplicación de la asignación de la aplicación.

Comprobación de la conexión en el dispositivo iOS/iPadOS

Con la VPN por aplicación configurada y asociada a la aplicación, compruebe que la conexión funciona desde un dispositivo.

Antes de probar la conexión

Asegúrese de implementar todas las directivas descritas en este artículo en el mismo grupo. En caso contrario, la experiencia de VPN por aplicación no funcionará.

Si usa la aplicación VPN Pulse Secure o una aplicación cliente VPN personalizada, puede elegir usar la tunelización de capa de aplicación o de capa de paquete:

- En el caso de la tunelización de la capa de aplicaciones, establezca el valor ProviderType en app-proxy.

- En el caso de la tunelización de la capa de paquetes, establezca el valor ProviderType en packet-tunnel.

Compruebe la documentación de su proveedor de VPN para asegurarse de que usa el valor correcto.

Conexión mediante la VPN por aplicación

Compruebe la experiencia sin intervención del usuario conectándose sin tener que seleccionar la VPN ni escribir sus credenciales. Por "experiencia sin intervención por parte del usuario" se entiende lo siguiente:

- El dispositivo no solicita que confíe en el servidor VPN. Es decir, el usuario no ve el cuadro de diálogo de Dynamic Trust (Confianza dinámica).

- El usuario no tiene que escribir las credenciales.

- Cuando el usuario abre una de las aplicaciones asociadas, el dispositivo del usuario está conectado a la VPN.

Recursos

- Para revisar la configuración de iOS/iPadOS, vaya a Configuración de VPN para dispositivos iOS/iPadOS en Microsoft Intune.

- Para más información sobre la configuración de VPN y Intune, vaya a Configuración de VPN en Microsoft Intune.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de